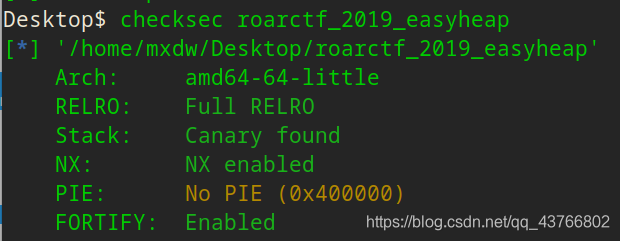

首先例行公事,用checksec检查一下函数的保护措施,发现除了pie保护全开,但此题不需要泄漏程序加载地址,是个好事

查看一下函数逻辑,程序一开始我们可以向内存区域的某一块输入数据,接下来就是heap的经典菜单栏,add函数允许我们创建任意大小的buf,但只有一个指针,free时没有删除指针,可以double free,当我们输入666时程序允许我们添加和free一个大小固定的chunk给ptr,这个ptr其实没什么用,主要用来给自定义大小的buf double free做道具用,show函数只有当qword_602090等于一定的值的时候才能输出

巧合的是buf和ptr还有qword_602090正好夹在我们可以输入的数据块的中间,所以我们可以利用double free来进行fastbin攻击

glibc的double free检查很弱智,我们只要再free相同的块中间加上别的块就行

我们一开始先伪造chunk头,size为0x71

fake_chunk_size=0x71

io.recvuntil("username:")

io.send(p64(0)+p64(fake_chunk_size)+b'\x00'*0x10)后面那块随便什么都行

接下来double free(add1为向buf输入数据,add2为向ptr输入数据)

add2('a') #ptr

add1(0x60,

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

891

891

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?