题目 — fakebook

一、writeup

使用dirsearch扫描目录

flag应该在flag.php文件中

访问robots.txt文件,得到了一个目录

下来了一个文件,user.php.bak。该文件先丢在这里等下再审计,主页没有任何发现,前端代码中没有提示,login.php 也没有找到可以利用的点(可以尝试:sql,xss,逻辑漏洞,写入日志文件,爆破)

来到join.php页面注册了一个admin用户

从首页可以访问到admin用户的页面,发现存在一个查询字符串,其有sql注入漏洞,注入类型是数字型

字段数:4,这里的报错给出了网站的根路径:/var/www/html

判断显示位时被过滤了

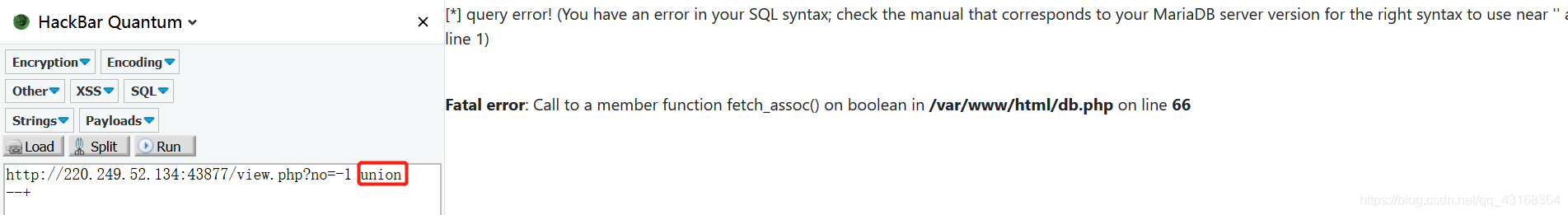

接下来判断其过滤方式,单独输入 union 和 select 都没有被过滤,只是提示语法错误

因此可以判断其过滤方式是:基于组合的检测,而非基于关键字的检测,这里使用 /**/ 即可绕过检测

显示位:2

库名:fakebook

表名:users

字段:no,username,passwd,data

数据:no username passwd字段中的数据没有用,看看data字段中的数据

是一段序列化之后的内容,应该和user.php.bak

本文详细介绍了CTF挑战fakebook的解决过程,涉及writeup和知识点。作者通过dirsearch扫描发现文件,利用SQL注入找到flag,并分析了页面中iframe标签和PHP cURL函数的使用,揭示了如何利用SSRF漏洞获取flag。

本文详细介绍了CTF挑战fakebook的解决过程,涉及writeup和知识点。作者通过dirsearch扫描发现文件,利用SQL注入找到flag,并分析了页面中iframe标签和PHP cURL函数的使用,揭示了如何利用SSRF漏洞获取flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

690

690

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?