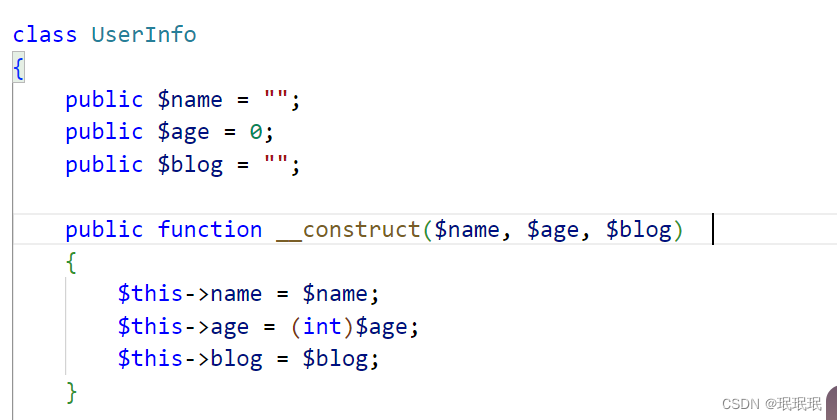

进入环境,发现是一个账户登录注册的界面,使用dirsearch进行扫描,扫描到了login.php,robots.txt,view.php均访问一下,看到robots.txt文件中存在一个user.php.bak文件,删除bak后缀,发现是php源码文件。

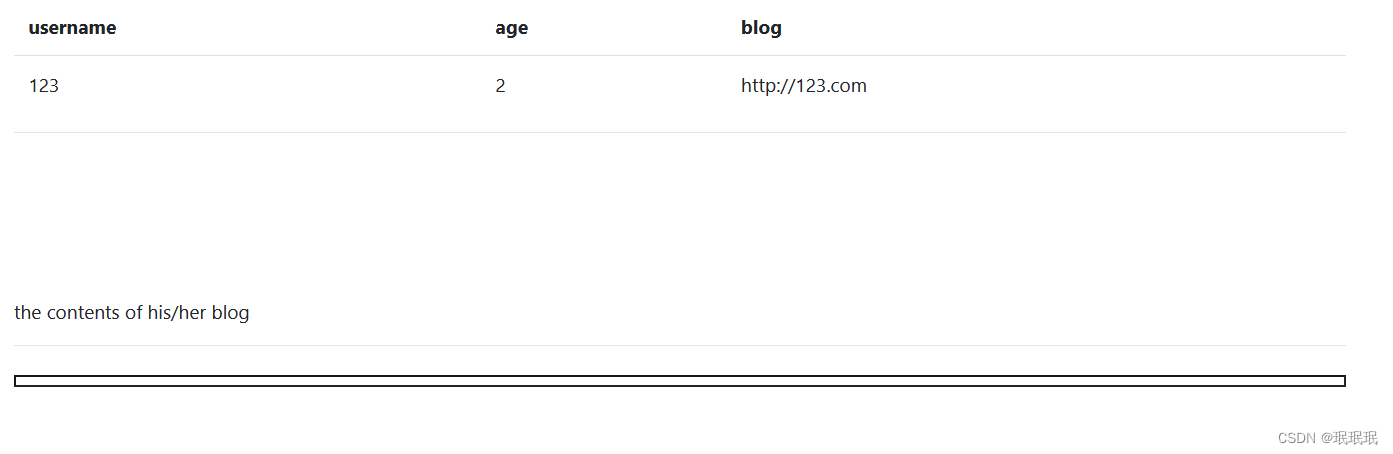

先不管,我去试试注册一个账户。注意blog处必须是网址,

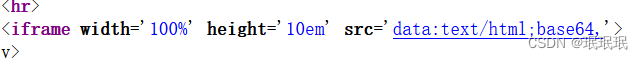

登录进去,点击用户名,查看源码,没发现什么有用的信息,看到一个src

登录进去,点击用户名,查看源码,没发现什么有用的信息,看到一个src 观察观察url,测试是否存在sql或模板注入。

观察观察url,测试是否存在sql或模板注入。

输入’报错,存在sql注入,且为数字型,使用报错注入,返回一句 no hack 猜测使用黑名单了,使用联合查询,同样的问题。看了别人的wp,说这里是检查了union select ,可以使用/**/或++进行绕过。没回显,修改原始参数为2,果然又是只显示了一条查询。

博客讲述了在攻防世界平台上的Fakebook挑战中,通过dirsearch发现源码泄露,利用SQL注入(包括数字型报错注入和联合查询绕过黑名单)获取信息,结合源码审计,利用curl的file:///伪协议或MySQL的load_file()函数读取flag.php内容,最终解码得到flag的过程。

博客讲述了在攻防世界平台上的Fakebook挑战中,通过dirsearch发现源码泄露,利用SQL注入(包括数字型报错注入和联合查询绕过黑名单)获取信息,结合源码审计,利用curl的file:///伪协议或MySQL的load_file()函数读取flag.php内容,最终解码得到flag的过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

656

656

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?