文件上传漏洞

文件上传漏洞是指由于程序员未对上传的文件进行严格的验证和过滤,而导致的用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等。这种攻击方式是最为直接和有效的,“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。

DVWA:

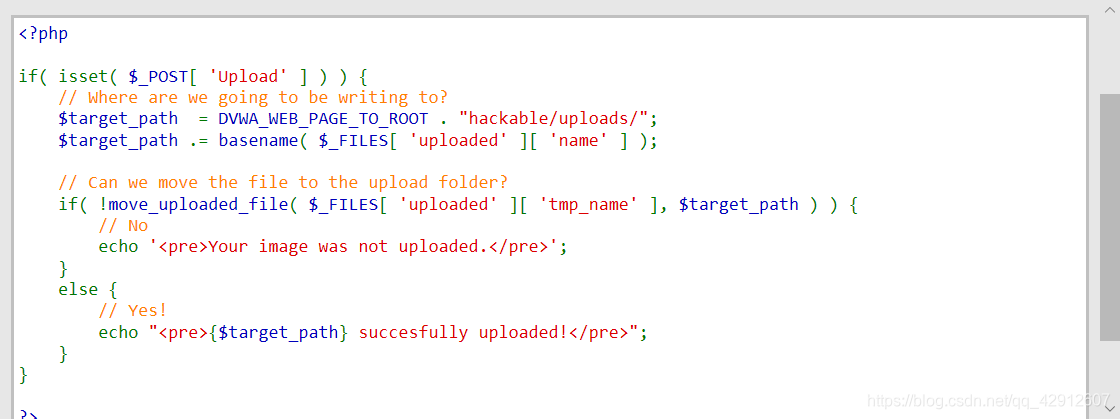

low:

move_uploaded_file() 函数将上传的文件移动到新位置。

若成功,则返回 true,否则返回 false。

这段代码的核心就是验证是否有接收文件**($_POST[‘Upload’])然后组合文件根路径成为target_path**就是目标路径。

之后我们看到它对上传的文件没有任何的要求,文件类型或是文件大小都没有做规定,于是我们可以轻松的传我们的木马上去。

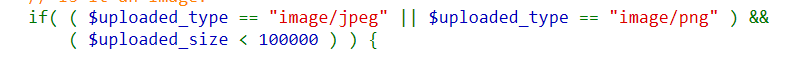

meduim:

它对文件的类型和大小做了明确的限制。

限定了格式为image/jpeg或是png 大小小于100000字节的文件才能上传,而这个问题我们抓包就可以解决。

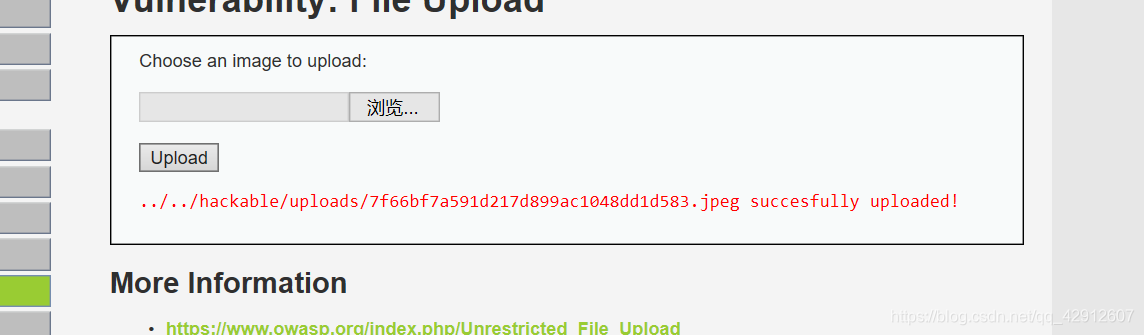

打开burpsuit, 我们拦一下上传包,改一下他的上传格式,绕过拦截。

然后成功上传。

high:

(($uploaded_ext = substr( $uploaded_name, strrpos( $uploaded_name, ‘.’

) + 1);

多了一句这个。

防范iis 6.0文件解析漏洞的,有时我们为了绕过限制会提交这样形式的文件:

Xx.asp;.xx.jpg xx.jpg

而这句话的作用就是说它会验证文件的最后一个点之后的格式上面的例子来说就是不管你前面写了多少,我只验证最后的 ’.jpg’。

尝试00截断后不行,尝试上传图片马

成功

00截断不行的原因是php版本问题/

本文深入探讨了文件上传漏洞,一种因服务器对上传文件处理不当导致的安全风险。文章详细介绍了DVWA平台不同难度级别的防御机制及绕过方法,包括low、medium和high级别,展示了如何利用Burp Suite抓包修改上传格式绕过限制。

本文深入探讨了文件上传漏洞,一种因服务器对上传文件处理不当导致的安全风险。文章详细介绍了DVWA平台不同难度级别的防御机制及绕过方法,包括low、medium和high级别,展示了如何利用Burp Suite抓包修改上传格式绕过限制。

3504

3504

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?