目录

攻防世界-MISC新手练习题集(三)

Erik-Baleog-and-Olaf

下载文件后放入winhex打开

很明显的PNG文件头格式

修改后缀为.png

得到图片

放入stegsolve中 直接操作图像一下 在Blue plane 1时发现有二维码

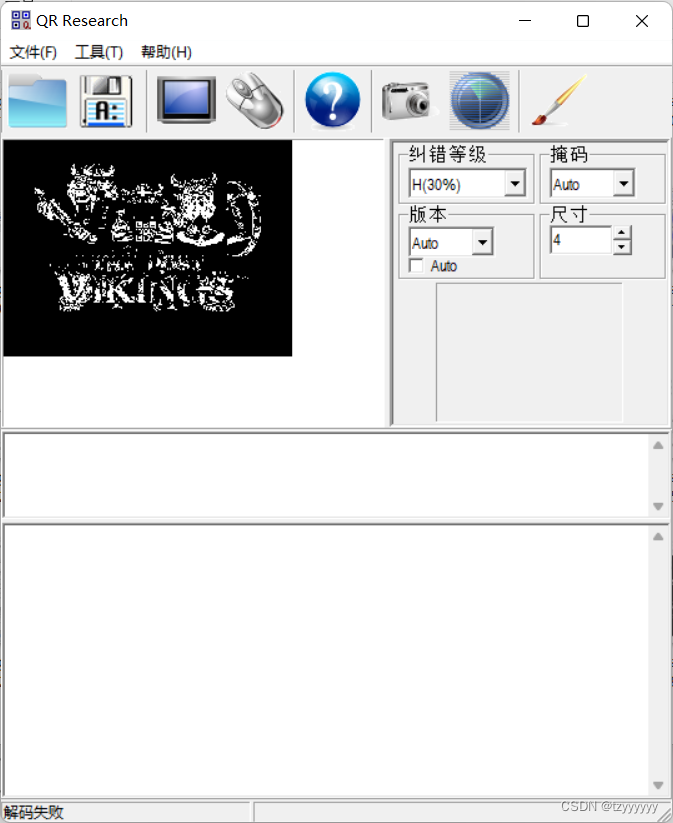

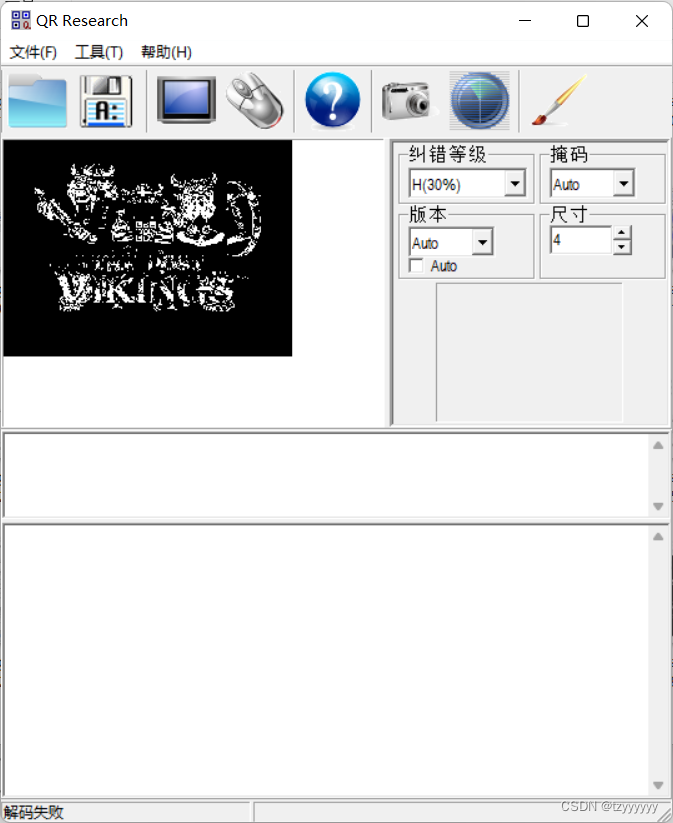

将该状态图像另存为 并放入QR_Research扫描

但是有点小尴尬 并没有扫描出什么有用的信息

那肯定就是二维码上的信息不全 还需要补全二维码

于是再次打开stegsolve扫描一下

果然还发现了其他操作下的二维码

信息安全攻防:隐藏信息的揭示与解密

信息安全攻防:隐藏信息的揭示与解密

本文介绍了攻防世界中的Misc新手练习题,涉及图像隐藏信息的提取,如使用stegsolve和QR_Research工具解码二维码,以及通过BrainFuck解密编码文本。此外,还展示了如何通过协议分析和文件分离获取隐藏的PDF文件中的flag。

本文介绍了攻防世界中的Misc新手练习题,涉及图像隐藏信息的提取,如使用stegsolve和QR_Research工具解码二维码,以及通过BrainFuck解密编码文本。此外,还展示了如何通过协议分析和文件分离获取隐藏的PDF文件中的flag。

目录

下载文件后放入winhex打开

很明显的PNG文件头格式

修改后缀为.png

得到图片

放入stegsolve中 直接操作图像一下 在Blue plane 1时发现有二维码

将该状态图像另存为 并放入QR_Research扫描

但是有点小尴尬 并没有扫描出什么有用的信息

那肯定就是二维码上的信息不全 还需要补全二维码

于是再次打开stegsolve扫描一下

果然还发现了其他操作下的二维码

777

777

2342

2342

1941

1941

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?