目录

DC-4靶机

DC-4靶机下载地址https://www.five86.com/downloads/DC-4.zip

安装可参照我DC-1文章

安装完成后 确保DC-4和kali处在同一网段下

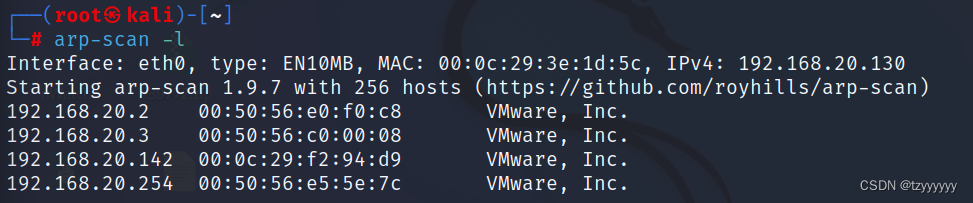

1.主机发现

arp-scan -l

对比靶机MAC地址

确认靶机IP为192.168.20.142

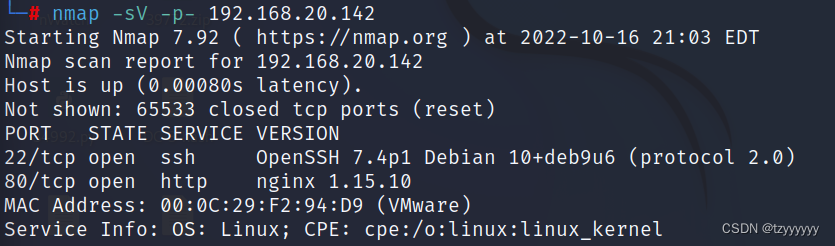

2.端口扫描

nmap -sV -p- 192.168.20.142

开放了80端口和22端口

3.网页信息探测

浏览器访问192.168.20.142:80

出现一个登录框

用whatweb探测站点

whatweb -v 192.168.20.142

得出信息 nginx版本为1.15.10

4.敏感目录扫描

nikto -host 192.168.20.142

但是并没有什么敏感目录的信息

5.Web渗透

暴力破解

要登录网站就要知道账号和密码 这里直接进行暴力破解

上burpsuite

如何设置kali中的burp代理参考此文

本文详细记录了一次针对DC-4靶机的渗透测试过程,从主机发现、端口扫描、网页信息探测、敏感目录扫描,到Web渗透中的暴力破解和任意命令执行,再到主机渗透阶段的反弹shell和提权。通过使用各种工具如nmap、whatweb、nikto、burpsuite等,最终成功获取root权限并找到flag。

本文详细记录了一次针对DC-4靶机的渗透测试过程,从主机发现、端口扫描、网页信息探测、敏感目录扫描,到Web渗透中的暴力破解和任意命令执行,再到主机渗透阶段的反弹shell和提权。通过使用各种工具如nmap、whatweb、nikto、burpsuite等,最终成功获取root权限并找到flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

870

870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?