Wordpress是全球流行的博客网站,全球有上百万人使用它来搭建博客。他使用PHP脚本和Mysql数据库来搭建网站。

那么,如果当我们在渗透测试过程中获得到了别人Wordpress的账号和密码之后,如何才能拿到该服务器的shell呢?

我们可以利用Wordpress主题编辑的功能,在主题的页面中插入我们构造的恶意的php代码,来获得服务器的shell。

具体实施过程如下:

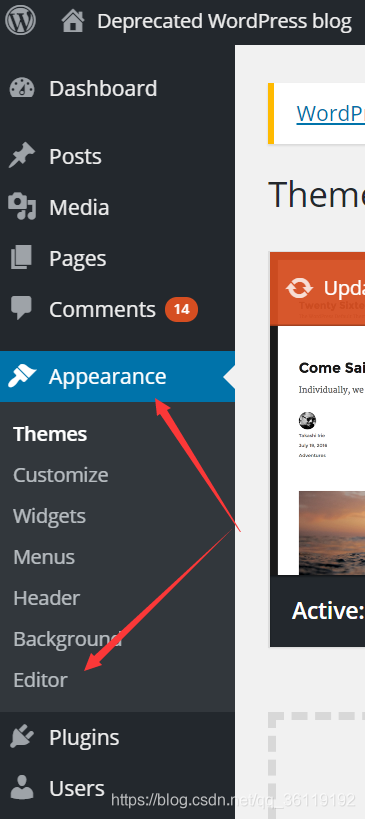

我们点击 Appearance——>Editor

我们这里第一步随便选一个主题,我这里选的是 Twenty Fourteen,然后点击 Select 选择这个,然后点击404页面这里。意思就是去编辑Twenty Fourteen 的404页面。我们最好是选择编辑404页面,因为404页面我们插入恶意代码对该文件不会有影响。如果是其他文件的话,有可能会导致主题不能安装

本文介绍了如何利用WordPress主题编辑器的漏洞获取服务器shell。通过编辑WordPress的主题404页面,插入恶意PHP代码,实现端口转发,从而在访问特定URL时,向攻击者的主机反弹shell。详细步骤包括选择主题、替换404页面代码并更新文件,最后访问404.php页面以触发恶意代码执行,成功获取服务器权限。

本文介绍了如何利用WordPress主题编辑器的漏洞获取服务器shell。通过编辑WordPress的主题404页面,插入恶意PHP代码,实现端口转发,从而在访问特定URL时,向攻击者的主机反弹shell。详细步骤包括选择主题、替换404页面代码并更新文件,最后访问404.php页面以触发恶意代码执行,成功获取服务器权限。

订阅专栏 解锁全文

订阅专栏 解锁全文

179

179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?