1、SQL注入漏洞原理

在业务逻辑中任何用户可控的输入点都存在风险,sql注入也不例外。

漏洞产生的根本原因是,服务器原本对用户输入是信任的,但总有破坏者,输入恶 意攻击代码,经过服务器处理被拼接到sql语句中,攻击者可对数据库的语句进行控制,从而造成数据入侵。

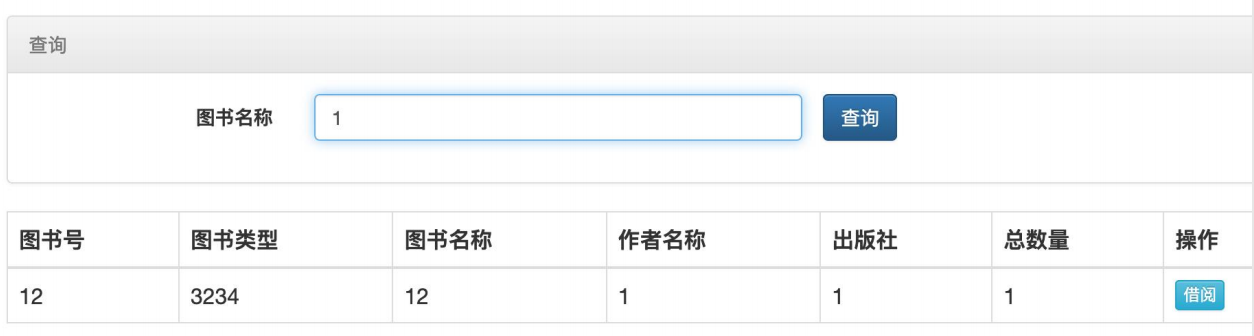

举个例子:

select * from books where bookid ='$id';

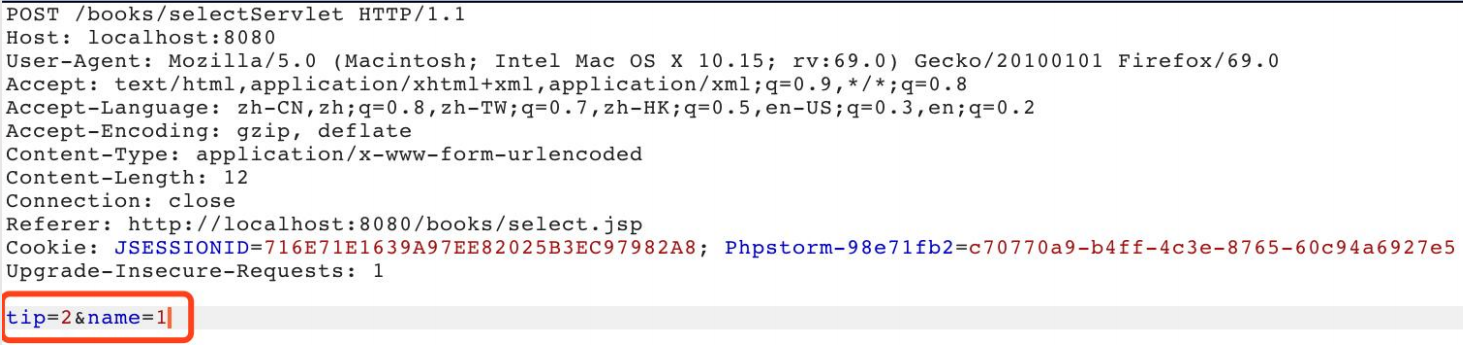

这里的name=1就是post传到服务端,然后和sql语句进行拼接,那么此时输入1'呢。

MySQL手工注入方法:

以查找书籍页面为例,post一个name=1给后端,拼接到sql语句select * from books where bookid='$id' limit 0,1;

?id=1' (测试是否存在注入,报错则存在)

?id=

订阅专栏 解锁全文

订阅专栏 解锁全文

1822

1822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?