目录

前面两篇文章分析了RISC-V上FreeRTOS的启动以及OS任务切换的处理流程,本文基于之前的分析,实现自己的栈回溯函数,程序出错陷入异常处理中,打印处函数调用关系及其上下文数据,方便以后问题调试。还是基于qemu模拟器,使用FreeRTOS官方标准发布包的FreeRTOS/Demo/RISC-V-Qemu-virt_GCC工程调试。

RISC-V栈帧结构分析

写一个简单的test.c

long test_fun_b(long x, long y)

{

printf("%s x:%ld y:%ld\r\n", __func__, x, y);

return x+y;

}

long test_fun_a(long m, long n, long x, long y)

{

long b = 10;

long c = 11;

b = b + c + m;

c = b + c + n;

test_fun_b(b, c);

printf("%s b:%ld c:%ld\r\n", __func__, b, c);

return b+c;

}

long test_fun_c(long x0, int x1, short x2, char x3, const char* x4, int x5, int x6, int x7, char x8)

{

long b;

long c;

b = x0 + x1 + x2 + x3;

c = x5 + x6 + x7 + x8;

printf("%s b:%ld c:%ld %s x4:%d\r\n", __func__, b, c, x4, x8);

b = test_fun_a(b, c, 0, 2);

return b+c;

}

int main(void)

{

test_fun_c(1, 2, 3, 4, "test", 6, 7, 8, 9);

return 0;

}使用RISC-V Linux编译器编译:riscv32-unknown-linux-gnu-gcc test.c -o rv_test,

之后反汇编:riscv32-unknown-linux-gnu-objdump -S -d rv_test > rv_test.dsi

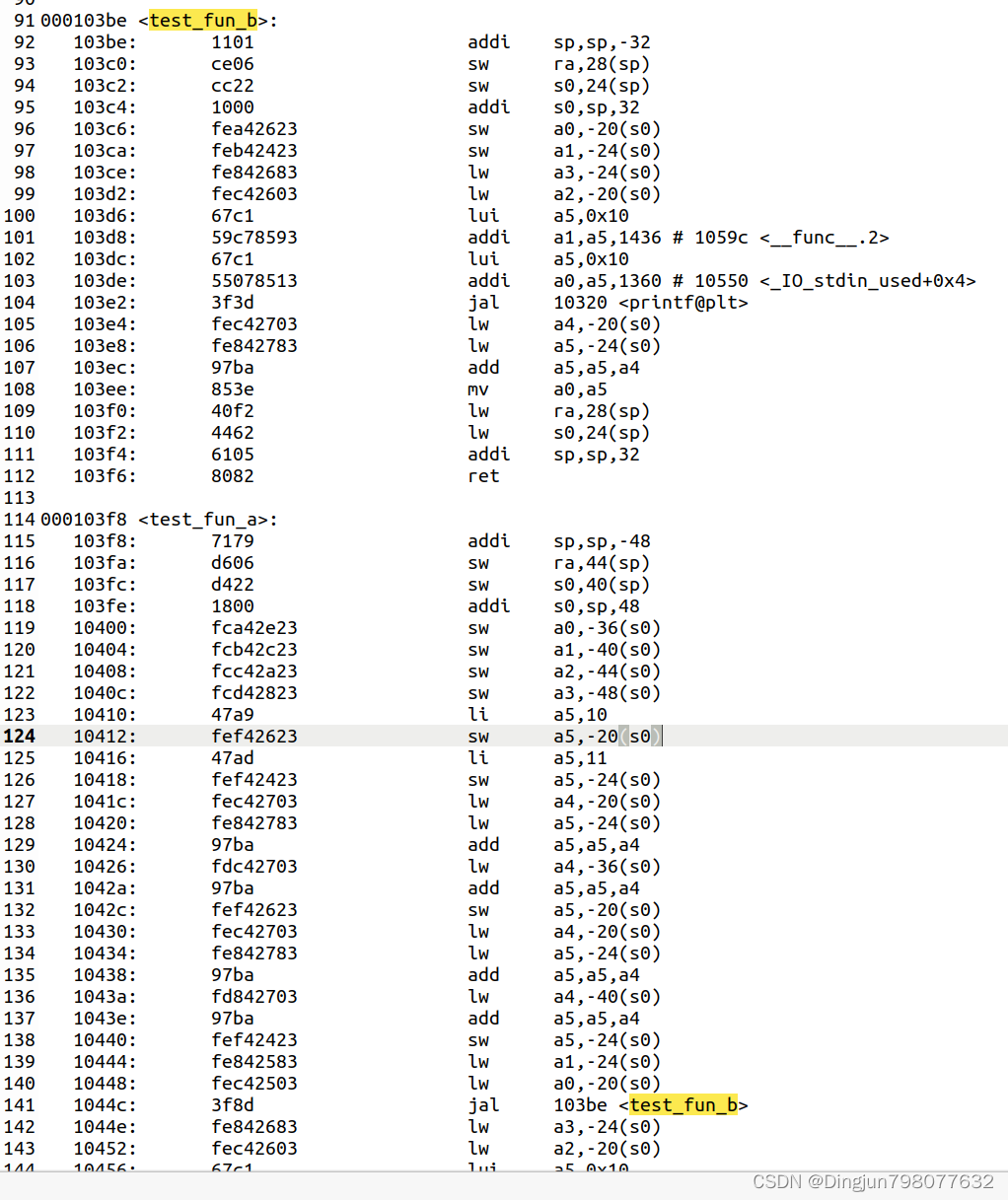

截取部分反汇编代码如下:

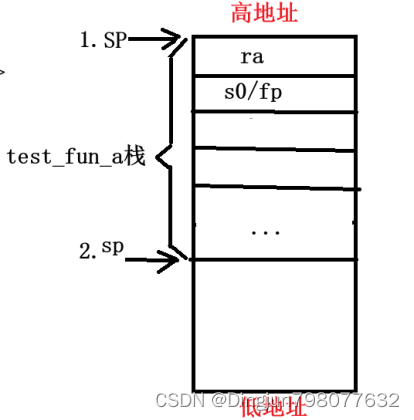

从进入函数test_fun_a开始分析,如下图所示,假设此时sp处在1位置,

执行完115行

103f8: 7179 addi sp,sp,-48sp移动到了上图2位置,也就是在栈中留出了test_fun_a的栈帧,继续执完接下来两行代码,

103fa: d606 sw ra,44(sp)

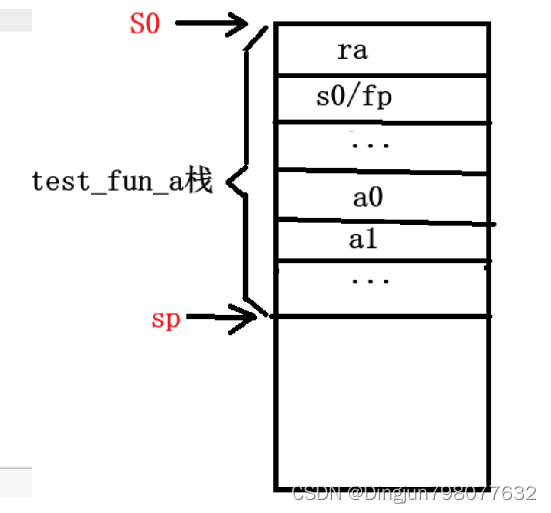

103fc: d422 sw s0,40(sp)则,ra和s0(s0也就是fp)都保存到当前函数栈帧中,如上图所示的位置。接下来执行

103fe: 1800 addi s0,sp,48s0的值更新了,指向了函数栈帧的开始位置,也就是上图sp位置1。继续执行,保存函数局部变量、参数a0,a1...等,直到141行调用函数test_fun_b时,test_fun_a的栈帧大致如下:

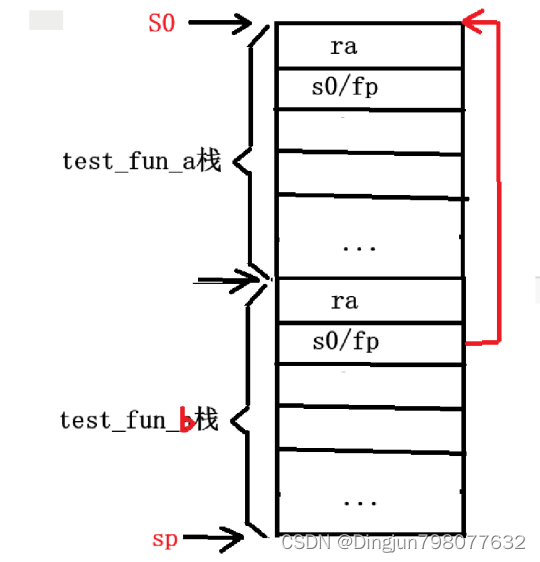

继续执行,进入函数test_fun_b,执行完test_fun_b前面3行代码,

103be: 1101 addi sp,sp,-32

103c0: ce06 sw ra,28(sp)

103c2: cc22 sw s0,24(sp)此时s0的值还未修改,sw s0,24(sp)压栈保存的是test_fun_a栈帧的起始位置,栈帧如下图所示。

继续执行完

103c4: 1000 &nb RISC-V异常处理与栈回溯:FreeRTOS应用实例

RISC-V异常处理与栈回溯:FreeRTOS应用实例

本文详细分析了RISC-V架构上的FreeRTOS任务栈帧结构,包括开启编译优化后fp指针的处理,以及如何实现异常处理时的栈回溯功能。通过示例代码和反汇编,展示了如何追踪函数调用关系和异常上下文信息。

本文详细分析了RISC-V架构上的FreeRTOS任务栈帧结构,包括开启编译优化后fp指针的处理,以及如何实现异常处理时的栈回溯功能。通过示例代码和反汇编,展示了如何追踪函数调用关系和异常上下文信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1829

1829

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?