终于步入200分的大关了,感觉题目会越来越难呢!!

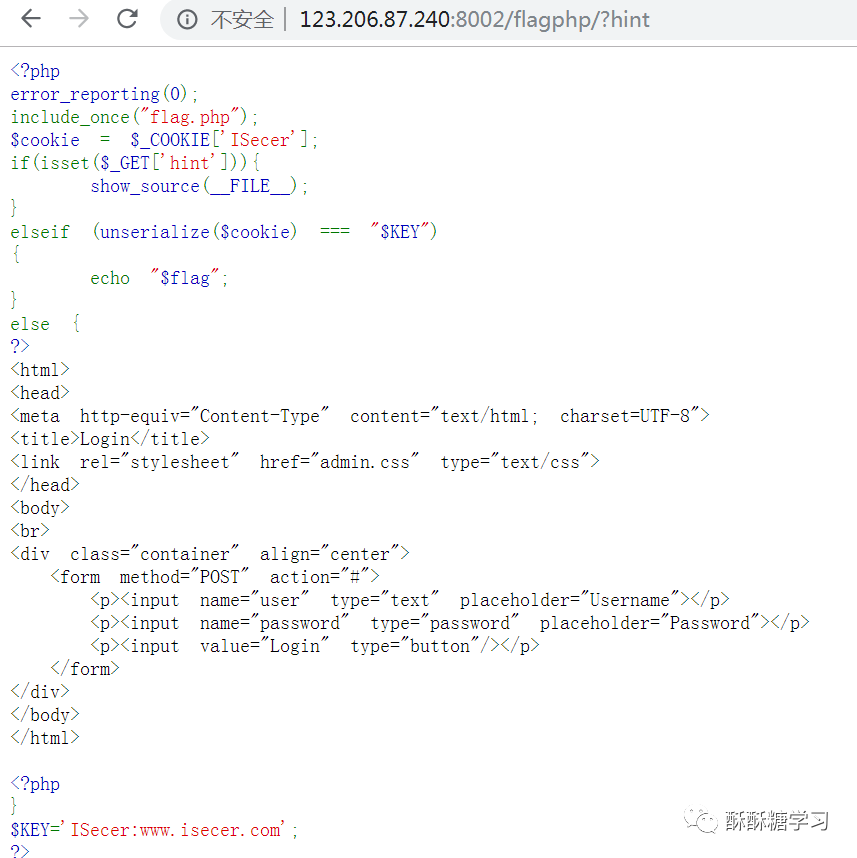

打开网址之后,

不管输入了什么,反正点击Login确实是点不动的。

搜索了一下其他人的wp,才知道,这个提示里面的hint确实是提示,要用GET传参。

【根本想不到啊啊】

【根本想不到啊啊】

显示出来源码了!

然后呢??接下来要做什么??

分析了一下,需要反序列化的cookie等于KEY的值,即可显示flag。想想还是很简单的...【并不】

先写一段php代码,试一试需要序列化之后的KEY是什么,因为已经有别人的wp了,所以已经知道坑在哪里,KEY的值其实不是底下的那段里面的KEY,是空值NULL!!!!!

竟然有两段PHP代码,也是很厉害的混淆方法了。

想要先测试一下,这个序列化出来是个什么字符,以便于放入cookie。

打开了从来没用过的Phpstudy软件,这个软件的主要功能是构造php文件的网站,感觉功能很强大,以后可以多用一下。

这里就直接把这个编程文件放在根目录下,

然后打开网站,看到了运行结果。

现在就可以直接传入cookie了。使用Burp Suite,

熟悉的界面,在Send to Repeater中,

输入Cookie的值,就出来flag啦~

flag{unserialize_by_virink}

欢迎关注我的微信公众号,大家一起学习努力吧~~~~~

学习使人快落(〃'▽'〃)

通过GET传参方式解决登录难题,利用序列化方法获取FLAG,介绍使用PHP代码及BurpSuite进行渗透测试的过程。

通过GET传参方式解决登录难题,利用序列化方法获取FLAG,介绍使用PHP代码及BurpSuite进行渗透测试的过程。

2064

2064

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?