1.本地管理员

进入网址,查源码,异常的一串n,拉进度条看

右键发到repeater,去掉cookie请求,用XXF伪造请求IP,(能考虑到管理员可能是admin,直接省略改名)改user=admin,发送即可

**XXF: X-Forwarded-For:(HTTP的请求端真实的IP,可伪造)

**XXF: X-Forwarded-For:(HTTP的请求端真实的IP,可伪造)

如题中的:X-Forwarded-For:127.0.0.1

XFF注入属于HTTP头注入的一点内容,XFF注入是SQL注入的一种,该注入原理是通过修改X-Forwarded-For头对带入系统的dns进行sql注入,从而得到网站的数据库内容。要求HTTP的请求端真实的IP。

**管理员一般是 admin,还有一些弱口令,积累:

admin/admin

admin/admin888

admin/password

admin/123456

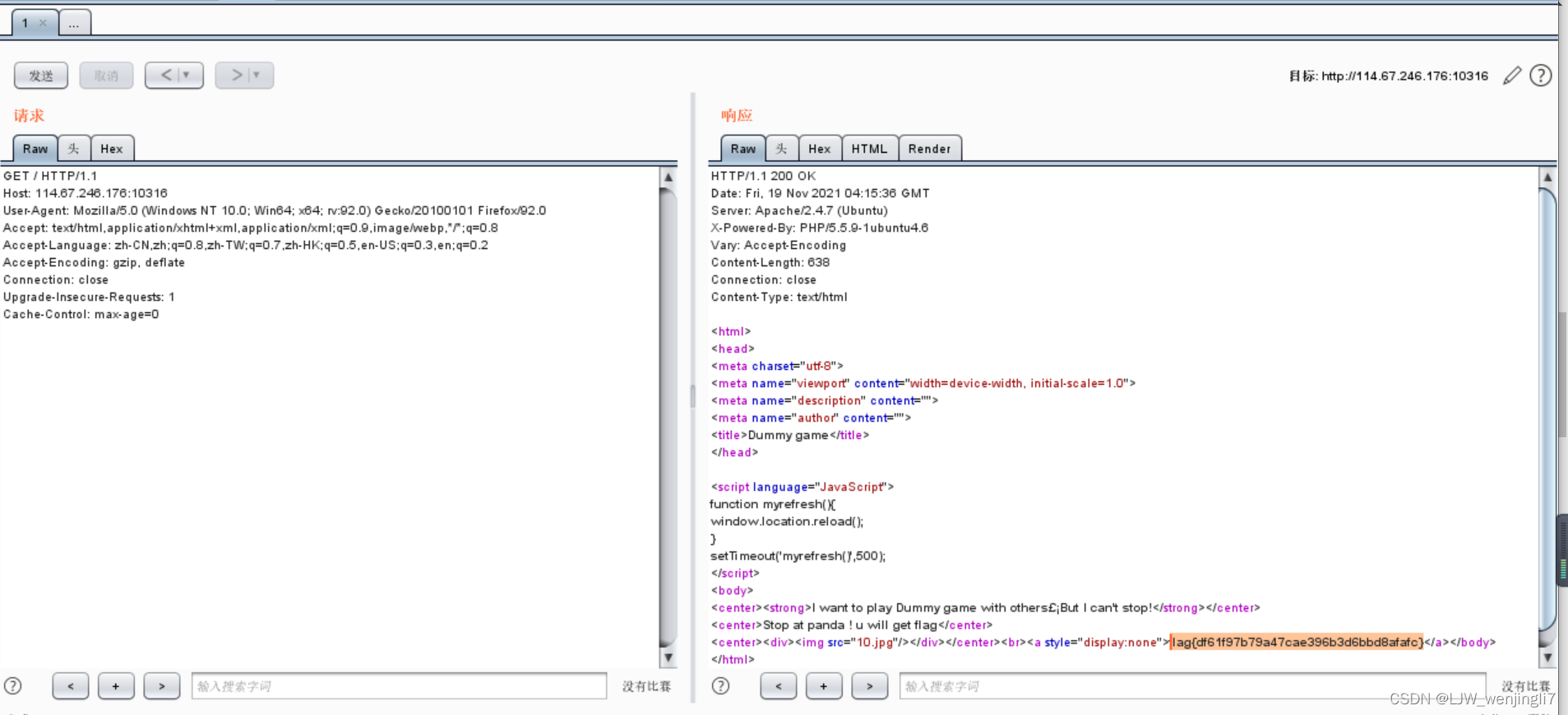

2.你必须让他停下 *bp请求

题目: 跳转提示

进入页面,图片不停的闪,ctrl+u找源码,没有成功,

图片出现时查出源码!发现有 10.jpg-->flag is here(那找他准没错)

再次刷新,变成了5.jpg 或者别的,怎么确定找到10.jpg??

burp抓包!!!

打开火狐IP(这题比较方便),把IP传到bp,然后发到重发器,gogogo,第一个第二个响应不出来。。。直到刷到10.jpg!

耶,得到Flag! -->flag{df61f97b79a47cae396b3d6bbd8afafc}

3.矛盾? :is_numeric

题目:https://ctf.bugku.com/challenges/detail/id/72.html

打开网址,发现,是get,

$num=$_GET['num'];

if(!is_numeric($num))

{

echo $num;

if($num==1)

echo 'flag{**********}';

}

??首先明白if(!is_numeric($num))是什么

那了解is_numeric函数

即num既不能是数字字符,但是要等于1

我们可以想到用科学计数法表示数字1,既不是纯数字,其值又等于1

因此,例构造payload,传参

?num=1 or 1=1

enter,得到flag

**IsNumeric 函数 返回 Boolean 值,指出表达式的运算结果是否为数。

语法IsNumeric (expression)必要的 expression 参数是一个 Variant,包含数值表达式或字符串表达式。 说明如果整个 expression 的运算结果为数字,则 IsNumeric 返回 True;否则返回 False。

4. alert *html

题目:https://ctf.bugku.com/challenges/detail/id/73.html

打开题目,找找flag,看源代码,找到了一串奇怪的字符串,开头,结束都是html

那么,末尾存在一些以 &# 开头 ; 号结尾的东西,猜猜是 html 实体,超文本文档。

flag{29da9c3429023187c08de4fbe1a1141b}

注:HTML的英文全称是 Hyper Text Markup Language,即超文本标记语言。 HTML是由Web的发明者 Tim Berners-Lee和同事 Daniel W. Connolly于1990年创立的一种标记语言,它是标准通用化标记语言SGML的应用。 用HTML编写的超文本文档称为HTML文档,它能独立于各种操作系统平台 (如UNIX, Windows等)。

本文详细介绍了BugKu CTF中涉及的Web挑战,包括利用XXF漏洞获取管理员权限、通过Burp Suite抓包解决跳转提示、利用科学计数法绕过`is_numeric`验证、解码HTML实体获取flag、使用Burp Suite爆破密码、理解文件包含漏洞以及PHP伪协议,并提供了每道题目的解决方案和相关知识点回顾。

本文详细介绍了BugKu CTF中涉及的Web挑战,包括利用XXF漏洞获取管理员权限、通过Burp Suite抓包解决跳转提示、利用科学计数法绕过`is_numeric`验证、解码HTML实体获取flag、使用Burp Suite爆破密码、理解文件包含漏洞以及PHP伪协议,并提供了每道题目的解决方案和相关知识点回顾。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1169

1169

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?