脚本类别

brute(暴力攻击)

这些脚本使用暴力攻击来猜测远程服务器的身份验证凭据。Nmap 包含用于暴力攻击数十种协议的脚本,包括 http-brute、oracle-brute、snmp-brute 等。

86. afp-brute

根据 Apple 文件协议 (AFP) 执行密码猜测。

afp.password、afp.username

请参阅 afp 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

sudo nmap -p 548 --script "afp-brute" ip/域名

87. ajp-brute

针对 Apache JServ 协议执行暴力密码审计。 Apache JServ 协议通常由 Web 服务器用于与后端 Java 应用服务器容器。

ajp-brute.path

请求的 URL 路径。默认值:/

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

brute.credfile, brute.delay, brute.emptypass, brute.firstonly, brute.guesses, brute.mode, brute.passonly, brute.retries, brute.start, brute.threads, brute.unique, brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap -p 8009 192.168.174.132 --script "ajp-brute"

88. backorifice-brute

对 BackOrifice 服务执行暴力密码审计。 backorifice-brute.ports脚本参数是强制性的(它指定要运行的端口) 脚本反对)。

backorifice-brute.ports

(必填)运行脚本的 UDP 端口列表,以“,”分隔,例如“U:31337,25252,151-222”、“U:1024-1512”

此脚本使用 brute 库执行密码猜测。成功的密码猜测存储在 nmap 注册表中,位于 nmap.registry.credentials.backorifice 表下,供其他 BackOrifice 脚本使用。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -sU --script "backorifice-brute" 192.168.174.132 --script-args "backorifice-brute.ports=31337"

89. cassandra-brute

对 Cassandra 数据库执行暴力密码审计。

有关 Cassandra 的详细信息,请参阅: http://cassandra.apache.org/

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -p 9160 ip/域名 --script=cassandra-brute

90. cics-enum

IBM 大型机的 CICS 事务 ID 枚举器。 该脚本基于 Dominic White 的 mainframe_brute ( https://github.com/sensepost/mainframe_brute )。但是,这个脚本不依赖任何第三方库或工具,而是使用 NSE TN3270 库在 lua 中模拟 TN3270 屏幕。

CICS 仅允许 4 字节事务 ID,这是唯一的具体规则找到 CICS 事务 ID。

cics-enum.commands

访问 CICS 所需的命令,以分号分隔。默认为 CICS。

cics-enum.path

用于存储有效事务 ID“screenshots”的文件夹默认为 None,不存储任何内容。

idlist

事务 ID 列表的路径。默认为 IBM 的 CICS 事务列表。

cics-enum.pass

用于经过身份验证的枚举的密码

cics-enum.user

用于经过身份验证的枚举的用户名

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service], creds.global

请参阅 creds 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

nmap --script=cics-enum -p 23 192.168.174.132

nmap --script=cics-enum --script-args=idlist=default_cics.txt,cics-enum.command="exit;logon applid(cics42)",cics-enum.path="/home/dade/screenshots/",cics-enum.noSSL=true -p 23 192.168.174.132

91. cics-user-brute

CESL 登录屏幕的 CICS 用户 ID 暴力破解脚本。

cics-user-brute.commands

访问 CICS 所需的命令以分号分隔。默认为 CICS。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap --script=cics-user-brute -p 23 192.168.174.132

nmap --script=cics-user-brute --script-args=userdb=users.txt,cics-user-

brute.commands="exit;logon applid(cics42)" -p 23 192.168.174.132

92. cics-user-enum

CESL/CESN 登录屏幕的 CICS 用户 ID 枚举脚本。

cics-user-enum.commands

访问 CICS 所需的命令(以分号分隔)。默认为 CICS。

idlist

事务 ID 列表的路径。默认为 IBM 的 CICS 事务列表。

cics-user-enum.transaction

默认情况下,此脚本使用 CESL 事务。在某些系统上,需要事务 ID CESN。使用此参数更改登录事务 ID。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap --script=cics-user-enum -p 23 192.168.174.132

nmap --script=cics-user-enum --script-args=userdb=users.txt,cics-user-enum.commands="exit;logon applid(cics42)" -p 23 192.168.174.132

93. citrix-brute-xml

尝试猜测 Citrix PN Web Agent XML 的有效凭据服务。XML 服务针对本地 Windows 服务器进行身份验证或 Active Directory。

此脚本不会尝试阻止帐户锁定。如果密码列表包含的密码数量超过锁定阈值帐户将被锁定。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap -Pn --script=citrix-brute-xml --script-args=userdb=userdb,passdb=passdb,ntdomain=domain -p 80,443,8080 ip/域名

94. cvs-brute

针对 CVS pserver 身份验证执行强力密码审计。

cvs-brute.repo

包含要暴力破解的存储库名称的字符串,如果没有提供存储库,则脚本会检查注册表中是否有 cvs-brute-repository 脚本发现的存储库。如果注册表包含任何发现的存储库,则脚本会尝试暴力破解第一个存储库的凭据。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -p 2401 --script "cvs-brute" ip/域名

95. cvs-brute-repository

尝试猜测远程服务器上托管的 CVS 存储库的名称。 只要知道正确的存储库名称,就可以猜出用户名和密码。

cvs-brute-repository.repofile

包含要猜测的存储库列表的文件

cvs-brute-repository.nodefault

设置后,脚本不会尝试猜测硬编码存储库列表

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -p 2401 --script "cvs-brute-repository" ip/域名

96. deluge-rpc-brute

对 DelugeRPC 守护进程执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -Pn --script "deluge-rpc-brute" -p 58846 ip/域名

dicom-brute

已演示过。这里不再演示。

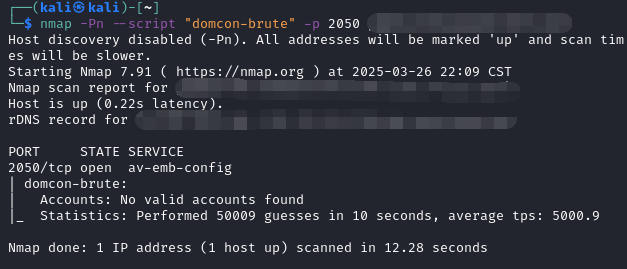

97. domcon-brute

对 Lotus Domino 控制台执行强力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -Pn --script "domcon-brute" -p 2050 ip/域名

98. dpap-brute

对 iPhoto 库执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -Pn --script "dpap-brute" -p 8770 ip/域名

99. drda-brute

对支持 IBM DB2 协议的数据库(如 Informix、DB2 和 Derby)执行密码猜测

drda-brute.threads

尝试并行暴力破解的账户数量(默认 10)。

drda-brute.dbname

用于猜测密码的数据库名称(默认“SAMPLE”)。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap -p 50000 --script "drda-brute" ip/域名

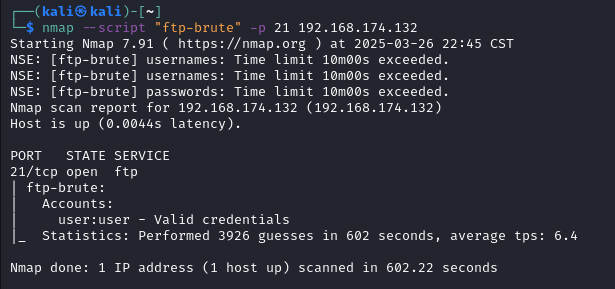

100. ftp-brute

对 FTP 服务器执行暴力密码审计。

基于 Diman Todorov、Vlatko Kosturjak 和 Ron Bowes 编写的旧 ftp-brute.nse 脚本。

ftp-brute.timeout

等待套接字响应的时间。降低此值可能会导致服务器在错误登录尝试时延迟响应,从而提高吞吐量。(默认值:5 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script "ftp-brute" -p 21 192.168.174.132

101. http-brute

针对 http basic、digest 和 ntlm 身份验证执行暴力密码审计。

此脚本使用 unpwdb 和 brute 库来执行密码猜测。任何成功的猜测都会存储在 nmap 注册表中,使用 creds 库,供其他脚本使用。

http-brute.hostname

在虚拟主机的情况下设置主机标头

http-brute.method

设置要使用的 HTTP 方法(默认值:GET)

http-brute.path

指向受身份验证保护的路径(默认值:/)

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap --script "http-brute" -p 80 192.168.174.132

102. http-form-brute

针对基于 http 表单的身份验证执行暴力密码审计。

此脚本使用 unpwdb 和 brute 库来执行密码猜测。任何成功的猜测都会存储在 nmap 注册表中,使用 creds 库,供其他脚本使用。

脚本会自动尝试发现表单方法、操作和用于执行密码猜测的字段名称。(使用参数路径来指定表单所在的页面。)如果这样做失败可以使用参数方法、路径、用户变量来提供表单组件, 和 passvar。可以使用相同的参数来选择性地覆盖检测结果。

该脚本包含一个小型数据库,其中包含已知 Web 应用的表单信息。 改进了表单检测,还允许表单损坏和自定义成功检测函数。如果脚本参数不够表达,用户鼓励编辑数据库以适应。

尝试使用 HTTP GET 或 POST 请求进行身份验证后,脚本分析响应并尝试确定身份验证是否成功与否。脚本通过使用以下方式检查响应来分析此问题以下规则:

1. 如果响应为空,则表示身份验证成功。

2. 如果提供了 onsuccess 参数,则身份验证成功或失败取决于响应主体是否包含 onsuccess 参数中传递的消息/模式。

3. 如果没有传递 onsuccess 参数,并且 onfailure 参数提供后,身份验证将成功或失败取决于响应主体是否不包含在 onfailure 参数中传递的消息/模式。

4. 如果 onsuccess 和 onfailure 参数均未传递,并且响应包含与提交的表单同名的表单字段密码参数则认证失败。

5. 身份验证成功。

http-form-brute.hostname

在虚拟主机的情况下设置主机标头

http-form-brute.path

标识包含表单的页面(默认值:“/”)。脚本会分析此页面的内容以确定表单目标、方法和字段。如果指定了 passvar 参数,则不会执行表单检测,而是使用 path 参数作为表单提交目标(表单操作)。根据需要使用其他参数手动定义表单的其余部分。

http-form-brute.onfailure

(可选)设置在身份验证失败时预期的消息/模式

http-form-brute.sessioncookies

尝试在提交表单之前获取会话 cookie。将其设置为“false”可以加快破解不需要在登录前设置任何 cookie 的表单的速度。默认值:true

http-form-brute.passvar

设置保存用于身份验证的密码的 http 变量名称。如果设置了此参数,则不会执行表单检测。使用其他参数手动定义表单。

http-form-brute.onsuccess

(可选)设置成功验证后要显示的消息/模式

http-form-brute.uservar

(可选)设置包含用于验证的用户名的表单字段名称。

http-form-brute.method

设置 HTTP 方法(默认:“POST”)

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap --script "http-form-brute" -p 80 192.168.174.132

103. http-iis-short-name-brute

尝试暴力破解易受攻击的 IIS 服务器根文件夹中文件和目录的 8.3 文件名(通常称为短名称)。此脚本是 PoC“iis 短名称扫描器”的实现。

该脚本使用 ~、? 和 * 暴力破解 IIS 文档根目录中存在的文件的短名称。短名称的限制是文件名必须为 6 个字符,后跟三个字符的扩展名。

注意:

该脚本可能需要运行两次(根据原作者的说法)。

针对 IIS 6.0 和 5.1 进行了测试。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

vulns.short、vulns.showall

请参阅 vulns 库的文档。

nmap -p80 --script "http-iis-short-name-brute" 192.168.174.132

104. http-joomla-brute

对 Joomla Web CMS 安装执行暴力密码审计。

该脚本首先读取会话 cookie 并解析安全令牌以执行暴力密码审计。 它使用 unpwdb 和 brute 库来执行密码猜测。所有成功的猜测都使用凭证库。

Joomla 的默认 uri 和表单名称:

默认 uri: /administrator/index.php

默认用户变量: username

默认密码: passwd

http-joomla-brute.uservar

设置用于验证的用户名的 http 变量名称。默认值:username

http-joomla-brute.threads

设置线程数。默认值:3

使用此脚本时的其他有用参数包括:

http.useragent = String - HTTP 请求中使用的用户代理

brute.firstonly = Boolean - 找到第一个凭据时停止攻击

brute.mode = user/creds/pass - 用户名密码迭代器

passdb = String - 密码列表路径

userdb = String - 用户列表路径

http-joomla-brute.uri

验证脚本路径。默认值:/administrator/index.php

http-joomla-brute.hostname

虚拟主机名标头

http-joomla-brute.passvar

设置用于验证的密码的 http 变量名称。默认值:passwd

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap -sV --script "http-joomla-brute" --script-args 'userdb=users.txt,passdb=passwds.txt,http-joomla-brute.hostname=domain.com,http-joomla-brute.threads=3,brute.firstonly=true' 192.168.174.132

nmap -sV --script http-joomla-brute 192.168.174.134

105. http-proxy-brute

对 HTTP 代理服务器执行暴力密码猜测。

http-proxy-brute.url

设置暴力破解时使用的备用 URL(默认值:http://scanme.insecure.org)

http-proxy-brute.method

更改执行暴力破解猜测时使用的 HTTP 方法(默认值:HEAD)

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

sudo nmap --script "http-proxy-brute" -p 8080 192.168.174.129

106. http-wordpress-brute

对 Wordpress CMS/博客安装执行暴力密码审计。

此脚本使用 unpwdb 和 brute 库来执行密码猜测。任何成功的猜测都是使用凭证库存储。

Wordpress 默认 uri 和表单名称:

默认 uri: wp-login.php

默认用户变量: log

默认密码: pwd

http-wordpress-brute.threads

设置线程数。默认值:3

使用此脚本时的其他有用参数包括:

http.useragent = String - HTTP 请求中使用的用户代理

brute.firstonly = Boolean - 找到第一个凭据时停止攻击

brute.mode = user/creds/pass - 用户名密码迭代器

passdb = String - 密码列表路径

userdb = String - 用户列表路径

http-wordpress-brute.uri

指向文件“wp-login.php”。默认值为 /wp-login.php

http-wordpress-brute.uservar

设置用于验证用户名的 http 变量名称。默认值:log

http-wordpress-brute.hostname

设置虚拟主机的主机标头

http-wordpress-brute.passvar

设置用于验证密码的 http 变量名称。默认值:pwd

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap -sV --script "http-wordpress-brute" ip/域名

nmap -sV --script "http-wordpress-brute" --script-args 'userdb=users.txt,passdb=passwds.txt,http-wordpress-brute.hostname=domain.com,http-wordpress-brute.threads=3,brute.firstonly=true' ip/域名

107. iax2-brute

针对 Asterisk IAX2 协议执行暴力密码审计。 由于 maxcallnumber 限制(默认值为 2048),当进行大量尝试时,猜测会失败。 如果一段时间后您收到“ERROR: Too many retries, aborted ...(错误:重试次数过多,中止...)”,则很可能发生了这种情况。 为了避免此问题,请尝试: - 减少字典的大小 - 使用强力延迟选项在猜测之间引入延迟 - 将猜测过程分成几部分,然后等待一段时间

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -sU -p 4569 ip/域名 --script "iax2-brute"

108. imap-brute

使用 LOGIN、PLAIN、CRAM-MD5、DIGEST-MD5 或 NTLM 身份验证对 IMAP 服务器执行暴力密码审计。

imap-brute.auth

使用 LOGIN、PLAIN、CRAM-MD5、DIGEST-MD5 或 NTLM 的身份验证机制

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap -p 143,993 --script "imap-brute" ip/域名

109. impress-remote-discover

测试 LibreOffice Impress Remote 服务器是否存在。如果提供了 PIN,则检查 PIN 是否有效,并在请求时强制破解 PIN。

当远程服务器首次联系 Impress 并发送客户端名称和 PIN 时,用户必须打开“Slide Show -> Impress Remote”菜单并在显示客户端名称的提示符下输入匹配的 PIN。随后,具有相同客户端名称的连接可能会使用相同的 PIN,而无需用户交互。如果会话未设置 PIN,则每次尝试输入 PIN 都将在“Impress Remote”菜单中产生新的提示。因此,强制破解 PIN 需要用户输入相同客户端名称的 PIN,并将在“Impress Remote”菜单中产生大量额外提示。

impress-remote-discover.client

客户端名称的字符串值(默认为 Firefox OS)。

impress-remote-discover.bruteforce

无需值(默认为 false)。

impress-remote-discover.pin

遥控器的 PIN 码(默认为 0000)。

sudo nmap -p 1599 --script "impress-remote-discover" ip/域名

110. informix-brute

对 IBM Informix Dynamic Server 执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

informix.instance

请参阅 informix 库的文档。

nmap --script informix-brute -p 9088 192.168.174.132

111. ipmi-brute

对 IPMI RPC 服务器执行暴力密码审计。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

sudo nmap -sU --script "ipmi-brute" -p 623 ip/域名

112. irc-brute

对 IRC(互联网中继聊天)服务器执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script "irc-brute" -p 6667 192.168.174.132

113. irc-sasl-brute

对支持 SASL 身份验证的 IRC(互联网中继聊天)服务器执行暴力密码审计。

irc-sasl-brute.threads

暴力破解时使用的线程数。默认为 2。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "irc-sasl-brute" -p 6667 192.168.174.133

114. iscsi-brute

对 iSCSI 目标执行暴力密码审计。

iscsi-brute.target

要进行暴力破解的 iSCSI 目标。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -sV --script=iscsi-brute 192.168.174.132

115. ldap-brute

尝试强制 LDAP 身份验证。默认情况下它使用内置的用户名和密码列表。为了使用您的自己的列表使用 userdb 和 passdb脚本参数。

该脚本不会尝试阻止帐户锁定! 如果字典中的密码数量超出 允许尝试,帐户将被锁定。这通常发生在 非常快。

使用 LDAP 对 Active Directory 进行身份验证不使用 Windows 用户名,但用户帐户可分辨名称。Windows 上的 LDAP 2003 允许使用简单用户名进行身份验证,而不是使用完全可区分的名称。例如,“Patrik Karlsson”与 “cn=Patrik Karlsson,cn=Users,dc=cqure,dc=net” OpenLDAP 等不支持此类身份验证。

该脚本使用了一些特定于 AD 的支持和优化:

Windows 2003/2008 上的 LDAP 根据帐户是否存在报告不同的错误消息。如果脚本收到指示用户名不存在的错误,它就会停止猜测此帐户的密码并继续猜测下一个帐户。

仅当未指定 LDAP 基础时,脚本才会尝试使用用户名进行身份验证。这种方式进行身份验证的好处是,服务器会查找每个帐户的 LDAP 路径,因此无需提前知道该路径。只有当帐户显示名称与尝试的用户名匹配时,此技术才会找到匹配项。

ldap.upnsuffix

如果设置,脚本会将此后缀值附加到用户名以创建用户主体名称 (UPN)。例如,如果 ldap.upnsuffix 值为“mycompany.com”,而正在测试的用户名是“pete”,则此脚本将尝试以“pete@mycompany.com”身份登录。此设置仅在针对 Microsoft Active Directory LDAP 实现运行脚本时才有值。当 UPN 已知时,使用此设置应该可以针对已组织到各种 OU 或子域中的域提供更可靠的结果。如果 ldap.base 和 ldap.upnsuffix 均未设置,则用户列表必须包含每个用户的可分辨名称,或者服务器必须支持使用简单用户名进行身份验证。请参阅描述中的 AD 讨论。请勿将 ldap.upnsuffix 与 ldap.base 结合使用,因为登录尝试将失败。

ldap.saveprefix

如果设置,脚本将把输出保存到以指定路径和名称开头的文件中。文件后缀将根据所选的输出类型自动添加。

ldap.savetype

如果设置,脚本将以指定的格式保存密码。当前格式为 CSV、verbose 和 plain。verbose 和 plain 记录都用冒号分隔。两者的区别在于 verbose 包含凭证状态。当使用 ldap.savetype 而不使用 ldap.saveprefix 时,ldap-brute 将被添加到所有输出文件名的前缀中。

ldap.base

如果设置,脚本将使用它作为密码猜测尝试的基础。如果 ldap.base 和 ldap.upnsuffix 都未设置,则用户列表必须包含每个用户的可分辨名称,或者服务器必须支持使用简单用户名进行身份验证。请参阅描述中的 AD 讨论。请勿将 ldap.upnsuffix 与 ldap.base 结合使用,否则登录尝试将失败。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

nmap -p 389 --script "ldap-brute" --script-args=ldap.base='"cn=users,dc=cqure,dc=net"' ip/域名

116. lu-enum

尝试枚举 TN3270E 服务器的逻辑单元 (LU)。

当连接到 TN3270E 服务器时,您会被分配一个逻辑单元 (LU),或者您可以告诉 TN3270E 服务器要使用哪个 LU。通常,TN3270E 服务器配置为从 LU 池中为您提供一个 LU。他们还可以设置 LU 以将您带到特定的应用程序。此脚本尝试猜测绕过默认 LU 的有效 LU 已分配。例如,如果 TN3270E 服务器直接将您发送到 TPX,您可以使用此脚本来查找带您到 TSO、CICS 等的 LU。

lu-enum.path

用于存储有效逻辑单元“screenshots(屏幕截图)”的文件夹默认为 None,不存储任何内容。这将存储所有有效的逻辑单元。

lulist

要测试的逻辑单元列表的路径。默认为 TN3270E 提供的初始逻辑单元,将最后两个字符替换为 00-99。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap --script "lu-enum" -p 23 192.168.174.132

nmap --script "lu-enum" --script-args=lulist=lus.txt,lu-enum.path="/home/dade/screenshots/" -p 23 -sV 192.168.174.132

117. membase-brute

对 Couchbase Membase 服务器执行暴力密码审计。

membase-brute.bucketname

如果指定,则仅针对此存储桶执行密码猜测。

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

brute.credfile, brute.delay, brute.emptypass, brute.firstonly, brute.guesses, brute.mode, brute.passonly, brute.retries, brute.start, brute.threads, brute.unique, brute.useraspass

请参阅 brute 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

membase.authmech

请参阅 membase 库的文档。

sudo nmap -p 11211 --script "membase-brute" ip/域名

118. metasploit-msgrpc-brute

执行暴力用户名和密码审计 Metasploit msgrpc 接口。

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

brute.credfile, brute.delay, brute.emptypass, brute.firstonly, brute.guesses, brute.mode, brute.passonly, brute.retries, brute.start, brute.threads, brute.unique, brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

nmap --script "metasploit-msgrpc-brute" -p 55553 ip/域名

119. metasploit-xmlrpc-brute

使用 XMLRPC 协议对 Metasploit RPC 服务器执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script "metasploit-xmlrpc-brute" -p 55553 ip/域名

120. mikrotik-routeros-brute

对启用了 API RouterOS 接口的 Mikrotik RouterOS 设备执行暴力密码审计。

mikrotik-routeros-brute.threads

设置线程数。默认值:1

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap -p8728 --script "mikrotik-routeros-brute" ip/域名

121. mmouse-brute

对 RPA Tech Mobile Mouse 执行暴力密码审计服务器。

Mobile Mouse 服务器可在 OS X、Windows 和 Linux 上运行,并支持远程通过 iOS 设备控制键盘和鼠标。更多信息: http://mobilemouse.com/

mmouse-brute.timeout

连接 Mobile Mouse 的套接字超时(默认 5 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script "mmouse-brute" -p 51010 ip/域名

122. mongodb-brute

对 MongoDB 数据库执行暴力密码审计。

mongodb-brute.db

要检查的数据库。默认值:admin

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

mongodb.db

请参阅 mongodb 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 27017 ip/域名 --script "mongodb-brute"

123. ms-sql-brute

针对 Microsoft SQL Server (ms-sql) 执行密码猜测。最适合与 broadcast-ms-sql-discover 脚本。

需要 SQL Server 凭据:否(不会受益于 mssql.username& mssql.password)。

运行标准:

主机脚本:将在以下情况下运行 mssql.instance-all, mssql.instance-name 或者 mssql.instance-port使用脚本参数(参见mssql.lua)。

端口脚本:将针对任何被标识为 SQL Server 的服务运行,但前提是 mssql.instance-all, mssql.instance-name 和 mssql.instance-port不使用脚本参数。

警告:SQL Server 2005 及更高版本支持帐户锁定策略(以每个用户为基础强制执行)。如果帐户被锁定, 该脚本将停止运行,除非 ms-sql-brute.ignore-lockout使用了参数。

注意:通过命名管道与实例的通信取决于 smb 库。要通过命名管道与实例进行通信(并可能发现实例), 主机必须至少有一个被扫描的 SMB 端口(例如 TCP 445),并且发现已打开。此外,命名管道连接可能需要 Windows 除了通过 SMB 连接到 Windows 主机的身份验证之外连接到 SQL Server 实例本身所需的身份验证。请参阅文献和论据 smb图书馆了解更多信息。

注意:默认情况下,ms-sql-* 脚本可能会尝试连接并进行通信使用 Nmap 扫描的端口列表中未包含的端口。这可以使用 mssql.scanned-ports-only脚本参数。

ms-sql-brute.ignore-lockout

警告!包含此参数将导致脚本在用户被锁定后继续尝试暴力破解用户的密码。这可能会导致许多 SQL Server 登录被锁定!

ms-sql-brute.brute-windows-accounts

启用将 Windows 帐户作为暴力攻击的一部分。这应与 mssql 库的 mssql.domain 参数结合使用。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

mssql.domain、mssql.instance-all、mssql.instance-name、mssql.instance-port、mssql.password、mssql.protocol、mssql.scanned-ports-only、mssql.timeout、mssql.username

请参阅 mssql 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap -p 445 --script "ms-sql-brute" --script-args "mssql.instance-all,userdb=customuser.txt,passdb=custompass.txt" 192.168.174.129

sudo nmap -p 1433 --script "ms-sql-brute" --script-args "userdb=customuser.txt,passdb=custompass.txt" ip/域名

124. mysql-brute

对 MySQL 执行密码猜测。

mysql-brute.timeout

连接 MySQL 的套接字超时(默认 5 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script=mysql-brute 192.168.174.132

125. mysql-enum

使用漏洞对 MySQL 服务器执行有效用户枚举由 Kingcope 发现并出版 ( http://seclists.org/fulldisclosure/2012/Dec/9 )。

服务器版本 5.x 容易受到用户枚举的影响由于使用登录时出现不同消息而受到攻击 4.x 及更早版本中的旧身份验证机制。

mysql-enum.timeout

连接 MySQL 的套接字超时(默认 5 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script=mysql-enum 192.168.174.132

126. nessus-brute

使用 NTP 1.2 协议对 Nessus 漏洞扫描守护进程执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap --script "nessus-brute" -p 1241 ip/域名

127. nessus-xmlrpc-brute

使用 XMLRPC 协议对 Nessus 漏洞扫描守护进程执行暴力密码审计。

nessus-xmlrpc-brute.timeout

连接 Nessus 的套接字超时(默认 5 秒)

nessus-xmlrpc-brute.threads

设置线程数。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -sV --script=nessus-xmlrpc-brute -p 8834 ip/域名

128. netbus-brute

针对 Netbus 后门(“远程管理”)服务执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

sudo nmap -p 12345 --script "netbus-brute" ip/域名

129. nexpose-brute

针对 Nexpose 漏洞扫描程序执行暴力密码审计使用 API 1.1。

由于 Nexpose 应用程序在 4 次错误登录后强制锁定帐户尝试,脚本默认每次只执行 3 次猜测。这可以通过提供改变 brute.guesses论点不同值或 0(零)来猜测整个字典。

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain, smbhash, smbnoguest, smbpassword, smbtype, smbusername

请参阅 smbauth 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

brute.credfile, brute.delay, brute.emptypass, brute.firstonly, brute.guesses, brute.mode, brute.passonly, brute.retries, brute.start, brute.threads, brute.unique, brute.useraspass

请参阅 brute 库的文档。

slaxml.debug

请参阅 slaxml 库的文档。

http.host、http.max-body-size、http.max-cache-size、http.max-pipeline、http.pipeline、http.truncated-ok、http.useragent

请参阅 http 库的文档。

sudo nmap --script "nexpose-brute" -p 3780 ip/域名

130. nje-node-brute

z/OS JES 网络作业条目 (NJE) 目标节点名称暴力破解。

NJE 节点通信由 OHOST 和 RHOST 组成。进行握手时,两个字段都必须存在。此脚本尝试确定目标系统 NJE 节点名称。

要启动 NJE,客户端发送一个 33 字节记录,其中包含记录类型、主机名 (RHOST)、IP 地址 (RIP)、目标 (OHOST)、目标 IP (OIP) 和 1 字节响应值 (R),如下所示:

0 1 2 3 4 5 6 7 8 9 A B C D E F

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| TYPE | RHOST |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| RIP | OHOST | OIP |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| R |

+-+-+

TYPE:可以是 EBCDIC 中的“OPEN”、“ACK”或“NAK”,用空格填充以构成 8 个字节。此脚本始终发送“OPEN”类型。

RHOST:发起连接的本地计算机的节点名称。设置为“FAKE”。

RIP:本地系统 IP 地址的十六进制值。设置为“0.0.0.0”

OHOST:枚举以确定目标 NJE 节点名称的值。

OIP:目标系统的 IP 地址(十六进制)。设置为“0.0.0.0”。

R:响应。如果 OHOST 错误,NJE 将发送 0x01 的“R”,如果 OHOST 正确,则发送 0x04。

默认情况下,此脚本将尝试暴力破解主机 OHOST。如果提供参数 nje-node-brute.ohost,此脚本将尝试暴力破解 RHOST,将 OHOST 设置为提供给参数的值。

由于大多数系统只有一个 OHOST 名称,因此建议使用 brute.firstonly 脚本参数。

nje-node-brute.hostlist

要尝试的节点名称列表的文件名。默认为“nselib/data/vhosts-default.lst”

nje-node-brute.ohost

目标主机 OHOST。用于暴力破解 RHOST。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -sV --script=nje-node-brute -p 175 ip/域名

131. nje-pass-brute

z/OS JES 网络作业入口 (NJE)“I 记录”密码暴力破解器。

成功协商 OPEN 连接请求后,NJE 需要发送 IBM 所称的“I 记录”。此初始化记录有时可能需要密码。此脚本为 NJE 连接提供了有效的 OHOST/RHOST,可暴力破解密码。

大多数系统只有一个密码,建议使用 brute.firstonly 脚本参数。

nje-pass-brute.sleep

NJE 仅允许来自有效 OHOST 的一个连接。睡眠值确保一次只有一个连接有效。默认值为 1 秒。

nje-pass-brute.rhost

目标 NJE 服务器 RHOST 值。

nje-pass-brute.ohost

目标 NJE 服务器 OHOST 值。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -sV --script=nje-pass-brute --script-args=ohost='POTATO',rhost='CACTUS' -p ip/域名

sudo nmap --script=nje-pass-brute --script-args=ohost='POTATO',rhost='CACTUS',sleep=5 -p 175 ip/域名

132. nping-brute

对 Nping Echo 服务执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -p 9929 --script "nping-brute" ip/域名

133. omp2-brute

使用 OMPv2 对 OpenVAS 管理器执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

omp2.password、omp2.username

请参阅 omp2 库的文档。

nmap -p 9390 --script "omp2-brute" ip/域名

134. openvas-otp-brute

使用 OTP 1.0 协议对 OpenVAS 漏洞扫描程序守护进程执行暴力密码审计。

openvas-otp-brute.threads

设置线程数。默认值:4

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -sV --script=openvas-otp-brute -p 9391 ip/域名

135. oracle-brute

对 Oracle 服务器执行暴力密码审计。

在默认模式下运行它,它会对常见 Oracle 用户名和密码。可以通过提供参数 oracle-brute.nodefault 此时脚本将使用 Nmap 提供的用户名和密码列表。自定义用户名和密码可以使用 userdb 和 passdb 参数提供密码列表。 也可以使用 brute.credfile 更改默认凭证列表参数。如果提供了 userdb 或 passdb 参数,则脚本假定它应该在非默认模式下运行。

在现代版本的 Oracle 中,密码猜测速度在几次之后会降低由于连接限制,猜测并且仍然很慢。

警告:脚本不会尝试发现猜测的数量可以在锁定帐户之前进行。因此,运行此脚本可能会导致大量账户被数据库服务器锁定。

oracle-brute.sid

- 执行密码猜测的实例

oracle-brute.nodefault

- 不尝试猜测任何 Oracle 默认帐户

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

tns.sid

请参阅 tns 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap --script "oracle-brute" -p 1521 --script-args "oracle-brute.sid=ORCL" ip/域名

136. oracle-brute-stealth

利用 CVE-2012-3137 漏洞,这是 Oracle 的一个弱点 O5LOGIN 身份验证方案。该漏洞存在于 Oracle 11g 中 R1/R2,并允许将会话密钥链接到密码哈希。当启动一个有效用户的身份验证尝试,服务器将使用会话密钥和盐进行响应。一旦收到,脚本将断开连接从而不记录登录尝试。 然后可以使用会话密钥和盐来暴力破解用户密码。

oracle-brute-stealth.johnfile

- 如果指定,哈希值将写入此文件,供 JtR 使用

oracle-brute-stealth.accounts

- 要测试的逗号分隔帐户列表

oracle-brute-stealth.sid

- 要对其执行密码猜测的实例

oracle-brute-stealth.nodefault

- 不要尝试猜测任何 Oracle 默认帐户

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

tns.sid

请参阅 tns 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap --script "oracle-brute-stealth" -p 1521 --script-args "oracle-brute-stealth.sid=ORCL" ip/域名

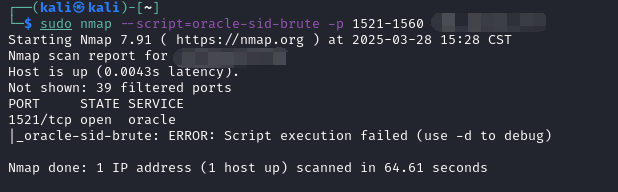

137. oracle-sid-brute

根据 TNS 侦听器猜测 Oracle 实例/SID 名称。

如果未使用 oraclesids 脚本参数指定备用文件,则将使用默认的 oracle-sids 文件。使用 oracle-sids 文件的许可由其作者 Alexander Kornbrust (http://seclists.org/nmap-dev/2009/q4/645) 授予。

oraclesids

包含要尝试的 SID 的文件。

sudo nmap --script=oracle-sid-brute -p 1521-1560 ip/域名

138. pcanywhere-brute

针对 pcAnywhere 远程访问协议执行强力密码审核。

由于协议的某些限制,暴力破解 每次仅限于单个线程。 猜测出有效的登录对后,脚本将等待 需要等待一段时间才能让服务器再次可用。

pcanywhere-brute.timeout

连接 PCAnywhere 的套接字超时(默认 10 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap --script=pcanywhere-brute -p 5631 ip/域名

139. pgsql-brute

对 PostgreSQL 执行密码猜测。

pgsql.version

强制协议版本 2 或 3。

pgsql.nossl

如果设置为 1 或 true,则禁用 SSL。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap -p 5432 --script "pgsql-brute" ip/域名

140. pop3-brute

尝试通过猜测用户名和密码登录 POP3 帐户。

pop3loginmethod

要使用的登录方法:“USER”(默认)、“SASL-PLAIN”、“SASL-LOGIN”、“SASL-CRAM-MD5”或“APOP”。默认为“USER”、

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -sV --script=pop3-brute -p 110 ip/域名

141. redis-brute

针对 Redis 键值存储执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 6379 ip/域名 --script "redis-brute"

142. rexec-brute

针对经典 UNIX rexec(远程执行)服务执行暴力密码审计。

rexec-brute.timeout

连接到 rexec 的套接字超时(默认 10 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 512 --script "rexec-brute" 192.168.174.132

143. rlogin-brute

对经典 UNIX rlogin(远程登录)服务。此脚本必须在 UNIX 上以特权模式运行,因为它必须绑定到低源端口号。

rlogin-brute.timeout

连接 rlogin 的套接字超时(默认 10 秒)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 513 --script "rlogin-brute" 192.168.174.132

144. rpcap-brute

对 WinPcap 远程捕获执行暴力密码审计守护进程(rpcap)。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 2002 ip/域名 --script "rpcap-brute"

145. rsync-brute

针对 rsync 远程文件同步协议执行暴力密码审计。

rsync-brute.module

- 应执行暴力破解的模块

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 873 --script "rsync-brute" --script-args 'rsync-brute.module=www' ip/域名

146. rtsp-url-brute

尝试通过测试监控 IP 摄像机等设备上的常用路径来枚举 RTSP 媒体 URL。

该脚本尝试通过发送 DESCRIBE 来发现有效的 RTSP URL 字典中每个 URL 的请求。然后根据以此确定 URL 是否有效。

rtsp-url-brute.urlfile

设置备用 URL 字典文件

rtsp-url-brute.threads

设置要运行的最大并行线程数

nmap --script "rtsp-url-brute" -p 554 ip/域名

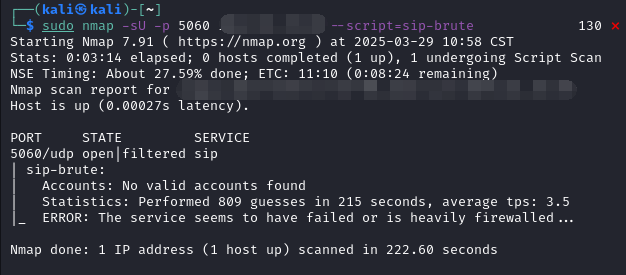

147. sip-brute

根据会话初始协议执行暴力密码审计 (SIP) 帐户。此协议最常与 VoIP 会话相关联。

sip.timeout

请参阅 sip 库的文档。

creds.[service], creds.global

请参阅 creds 库的文档。

brute.credfile, brute.delay, brute.emptypass, brute.firstonly, brute.guesses, brute.mode, brute.passonly, brute.retries, brute.start, brute.threads, brute.unique, brute.useraspass

请参阅 brute 库的文档。

passdb, unpwdb.passlimit, unpwdb.timelimit, unpwdb.userlimit, userdb

请参阅 unpwdb 库的文档。

sudo nmap -sU -p 5060 ip/域名 --script=sip-brute

148. smb-brute

尝试通过 SMB 猜测用户名/密码组合,存储发现的组合以供其他脚本使用。将尽一切努力获取有效的用户列表并在实际使用之前验证每个用户名。发现用户名后,除了打印之外,还会将其保存在 Nmap 注册表中,以便其他 Nmap 脚本可以使用它。这意味着如果您要运行 smb-brute.nse,则应该运行您想要的其他 smb 脚本。对于 Vista 之前的 Windows 版本,这将以不区分大小写的方式检查密码,在找到密码后确定大小写。

此脚本专门针对安全审计员或渗透测试人员。 Brandon Enright 建议的一个使用示例是将 smb-brute.nse 连接到 Conficker 蠕虫使用的用户名和密码数据库(密码列表可以在 http://www.skullsecurity.org/wiki/index.php/Passwords 等地方找到)。然后,扫描网络并发现所有可能被 Conficker 感染的系统。

从渗透测试人员的角度来看,它的用途非常明显。通过在 SMB(一种非常适合暴力破解的协议)上发现弱密码,可以访问系统。此外,使用 SMB 发现的针对 Windows 的密码也可能用于 Linux 或 MySQL 或自定义 Web 应用程序。发现密码对渗透测试人员非常有益。

此脚本使用了很多小技巧,我(Ron Bowes)在博客文章 http://www.skullsecurity.org/blog/?p=164 中详细描述了这些技巧。这些技巧将在此处总结,但该博客是查看的最佳位置了解更多。

用户名和密码最初取自 unpwdb 库。如果可能,将利用 Windows 的奇怪行为(无效用户名和无效密码响应)来验证用户名是否存在。只要能够,此脚本就会从服务器下载完整的用户名列表,并用这些用户名替换 unpw 用户名。这使脚本能够将自身限制为仅实际帐户。

发现帐户后,会将其保存在 smb 模块(使用 Nmap 注册表)中。如果帐户已保存,则会检查帐户的权限;具有管理员权限的帐户优先于没有管理员权限的帐户。检查的具体方法是调用 GetShareInfo("IPC$"),这需要管理权限。此脚本完成后(所有其他 smb 脚本都依赖于它,它将首先运行),其他脚本将使用保存的帐户执行检查。

总是先尝试空白密码,然后尝试“特殊密码”(例如用户名和反向用户名)。一旦用尽这些密码,就会使用 unpwdb 密码列表。

此脚本的一个主要目标是避免帐户锁定。这可以通过几种方式实现。首先,当检测到锁定时,除非用户使用 smblockout 参数明确覆盖它,否则扫描将停止。其次,首先使用最常用的密码检查所有用户名,因此在锁定不太严格的情况下(10 次无效尝试),仍将尝试 10 个最常用的密码。第三,一个称为 canary 的帐户“先行”;也就是说,进行三次无效尝试(默认情况下),以确保在其他帐户之前锁定它。

除了活动帐户外,此脚本还将识别已禁用、相当于访客且需要更改密码的帐户的有效密码。虽然这些帐户无法使用,但知道密码有效还是不错的。在其他情况下,无法判断有效密码(例如,如果帐户被锁定)。这些也会显示出来。某些帐户(例如来宾或某些来宾等效帐户)将允许使用任何密码。这也会被检测到。如果可能,将充分利用 SMB 协议来获取最大信息。

如果可能,将使用不区分大小写的密码进行检查,然后使用相当有效的暴力破解来确定正确的大小写。例如,如果实际密码是“PassWord”,则“password”将起作用,之后将找到“PassWord”(使用当前算法,在可能的 256 次尝试中,第 14 次尝试)。

smblockout

如果脚本锁定了某个帐户或认为它将锁定某个帐户,此参数将强制脚本继续。

canaries

设置尝试锁定第一个帐户时要进行的测试次数。这将锁定第一个帐户而不锁定其余帐户。默认值为 3,这只会触发严格锁定,但也会使 canary 帐户的次数增加到足以在其他帐户受到影响之前检测到锁定的程度。

brutelimit

限制脚本中检查的用户名数量。在某些域中,每个服务器上的用户名可能超过 10,000 个。默认情况下,该数字为 5000,这应该高于大多数服务器,并且还可以防止无限循环或其他奇怪的事情。这只会影响从服务器中提取的用户列表,而不会影响用户名列表。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

randomseed、smbbasic、smbport、smbsign

请参阅 smb 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

nmap --script "smb-brute.nse" -p445 192.168.174.129

sudo nmap -sU -sS --script "smb-brute.nse" -p U:137,T:139 192.168.174.128

149. smtp-brute

使用 LOGIN、PLAIN、CRAM-MD5、DIGEST-MD5 或 NTLM 身份验证对 SMTP 服务器执行暴力密码审计。

smtp-brute.auth

使用 LOGIN、PLAIN、CRAM-MD5、DIGEST-MD5 或 NTLM 的身份验证机制

creds.[service], creds.global

请参阅 creds 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

smtp.domain

请参阅 smtp 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap -p 25 --script "smtp-brute" 192.168.174.132

150. snmp-brute

尝试通过暴力猜测找到 SNMP 社区字符串。

此脚本在并行线程中打开发送套接字和嗅探 pcap 套接字。发送套接字发送带有社区字符串的 SNMP 探测,而 pcap 套接字嗅探网络以查找探测的答案。如果找到有效的社区字符串,则将其添加到 creds 数据库并在输出中报告。

该脚本采用 snmp-brute.communitiesdb 参数,允许用户定义包含要使用的社区字符串的文件。如果未定义,则用于暴力破解 SNMP 社区字符串的默认单词表是 nselib/data/snmpcommunities.lst。如果此单词表不存在,脚本将返回到 nselib/data/passwords.lst

如果未找到有效帐户,则不会报告任何输出。

snmp-brute.communitiesdb

要尝试的社区字符串列表的文件名。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

snmp.retries、snmp.timeout、snmp.version

请参阅 snmp 库的文档。

sudo nmap -sU --script "snmp-brute" ip/域名 --script-args "snmp-brute.communitiesdb=<wordlist>" -p 161

151. socks-brute

对 SOCKS 5 代理服务器执行暴力密码审计。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap --script "socks-brute" -p 1080 ip/域名

152. ssh-brute

对 ssh 服务器执行暴力密码猜测。

ssh-brute.timeout

连接超时(默认值:“5s”)

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap -p 22 --script "ssh-brute" --script-args "userdb=users.lst,passdb=pass.lst,ssh-brute.timeout=4s" 192.168.174.132

153. svn-brute

对 Subversion 源代码控制服务器执行暴力密码审计。

svn-brute.repo

执行密码猜测的 Subversion 存储库

svn-brute.force

当服务可匿名和通过身份验证访问时强制进行密码猜测

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap --script "svn-brute" --script-args "svn-brute.repo=/svn/" -p 3690 ip/域名

154. telnet-brute

对 telnet 服务器执行暴力密码审计。

telnet-brute.autosize

是否根据目标的行为自动减少线程数(默认值:“true”)

telnet-brute.timeout

连接超时时间规范(默认值:“5s”)

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

nmap -p 23 --script "telnet-brute" --script-args "userdb=myusers.lst,passdb=mypwds.lst,telnet-brute.timeout=8s" 192.168.174.132

155. tso-enum

IBM 大型机 (z/OS) 的 TSO 用户 ID 枚举器。TSO 登录面板会通过以下消息告诉您用户 ID 是否有效:IKJ56420I 用户 ID <user ID> 无权使用 TSO。

TSO 登录过程可以以两种方式工作:1) 系统会提示您输入 IKJ56700A ENTER USERID - 您可以用要使用的用户进行回复。如果用户 ID 有效,系统会为您提供正常的 TSO 登录屏幕。否则,系统会显示上述屏幕登录错误。2) 系统会为您提供 TSO 登录面板,并在 Userid ===> 提示符下输入您的用户 ID。如果您输入的用户 ID 无效,则会收到上述错误消息。

此脚本依赖于 NSE TN3270 库,该库模拟 NMAP 的 TN3270 屏幕。

TSO 用户 ID 有以下规则: - 不能以数字开头 - 仅包含字母数字字符和 @、#、$。 - 不能超过 7 个字符

tso-enum.commands

访问 TSO 所需的命令以分号分隔。默认为 tso。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap --script=tso-enum -p 23 192.168.174.132

sudo nmap -sV -p 9923 ip/域名 --script "tso-enum" --script-args=userdb=tso_users.txt,tso-enum.commands="logon applid(tso)"

156. vmauthd-brute

针对 VMWare 身份验证守护进程 (vmware-authd) 执行暴力密码审核。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

sudo nmap -p 902 ip/域名 --script "vmauthd-brute"

157. vnc-brute

对 VNC 服务器执行暴力密码审计。

vnc-brute.bruteusers

如果设置,则允许脚本迭代需要它的身份验证类型的用户名(普通、Apple Remote Desktop (30)、SASL(不支持)和 ATEN)默认值:false,因为大多数 VNC 身份验证类型都是仅密码的。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

sudo nmap --script "vnc-brute" -p 5900 ip/域名

158. vtam-enum

许多大型机使用 VTAM 屏幕连接到各种应用程序 (CICS、IMS、TSO等等)。

该脚本尝试强制破解这些 VTAM 应用程序 ID。

该脚本基于 Dominic White 的 mainframe_brute ( https://github.com/sensepost/mainframe_brute )。但是,这个脚本不依赖任何第三方库或工具,而是使用 NSE TN3270 库在 lua 中模拟 TN3270 屏幕。

应用程序 ID 仅允许 8 字节 ID,这是唯一的具体规则找到应用程序 ID。

vtam-enum.path

用于存储有效交易 ID“屏幕截图”的文件夹默认为 None,不存储任何内容。

idlist

要测试的应用程序 ID 列表的路径。默认为 nselib/data/vhosts-default.lst。

vtam-enum.macros

设置为 true 时,不会在应用程序 ID 前面添加“logon applid()”。默认为 false。

vtam-enum.commands

访问 VTAM 所需的以分号分隔的命令列表。默认为无。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

nmap --script "vtam-enum" -p 23 192.168.174.132

nmap --script "vtam-enum" --script-args 'idlist=defaults.txt,vtam-enum.command="exit;logon applid(logos)",vtam-enum.macros=true,vtam-enum.path="/home/dade/screenshots/"' -p 23 -sV 192.168.174.132

159. xmpp-brute

对 XMPP(Jabber)即时通讯服务器执行暴力密码审计。

xmpp-brute.servername

当无法自动确定主机名时需要(例如,针对 IP 而不是主机名运行时)

xmpp-brute.auth

使用 LOGIN、PLAIN、CRAM-MD5 或 DIGEST-MD5 的身份验证机制

passdb、unpwdb.passlimit、unpwdb.timelimit、unpwdb.userlimit、userdb

请参阅 unpwdb 库的文档。

creds.[service]、creds.global

请参阅 creds 库的文档。

brute.credfile、brute.delay、brute.emptypass、brute.firstonly、brute.guesses、brute.mode、brute.passonly、brute.retries、brute.start、brute.threads、brute.unique、brute.useraspass

请参阅 brute 库的文档。

smbdomain、smbhash、smbnoguest、smbpassword、smbtype、smbusername

请参阅 smbauth 库的文档。

sudo nmap -p 5222 --script "xmpp-brute" ip/域名

724

724

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?