文章目录

一、Google Hacking

1、搜索网站目录结构

parent directory site: RHOST

类似可用metasploit里的dir_scanner\brute_dirs\dir_listing等辅助模块来搜集。

类似可用metasploit里的dir_scanner\brute_dirs\dir_listing等辅助模块来搜集。

2、检索特定文件类型

site:RHOST filetype:xls

3、搜索网站的email地址

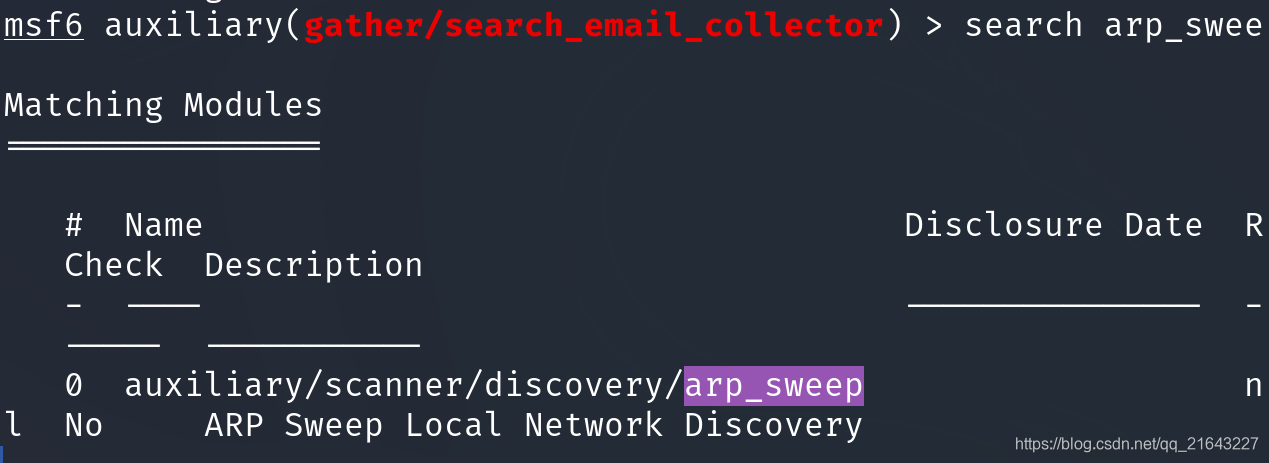

使用metasploit中的search_email_colletor模块。

4、搜索网站登录页面

site:RHOST inurl:login

二、活跃主机扫描

1、metasploit的主机发现模块

主要有arp_sweep、ipv6_neighbor、udp_sweep等。

THREAD参数表示扫描线程数,增大可以提高扫描速度,减少可以让扫描过程隐蔽。

2、nmap扫描

进行UDP主机探测

nmap -PU -sn RHOST

操作系统探测

nmap -O -sV RHOST

三、端口扫描

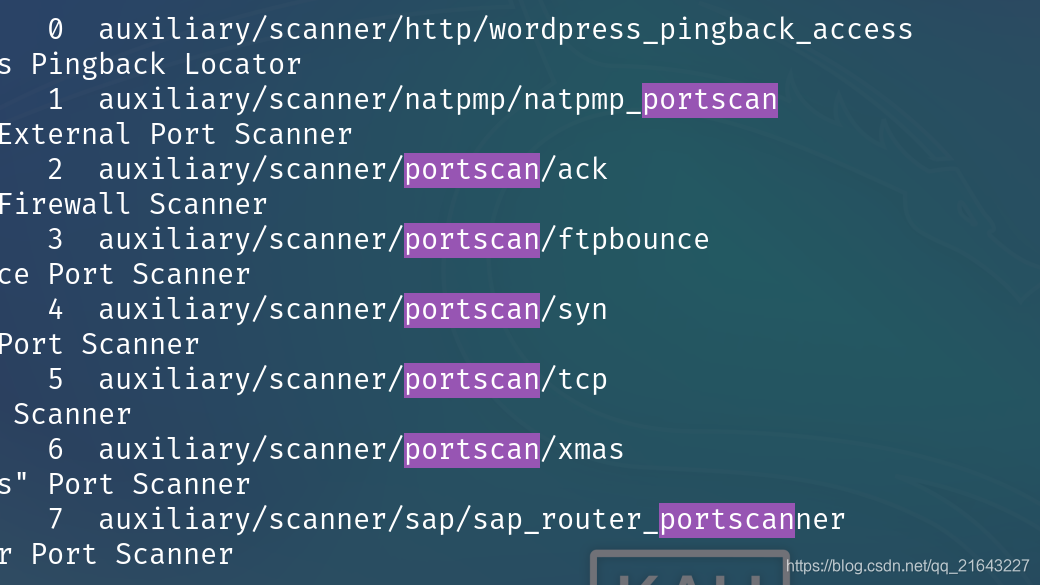

1、metasploit的端口扫描器

search portscan

一般使用syn扫描器,速度较快、结果准确且不易察觉。

一般使用syn扫描器,速度较快、结果准确且不易察觉。

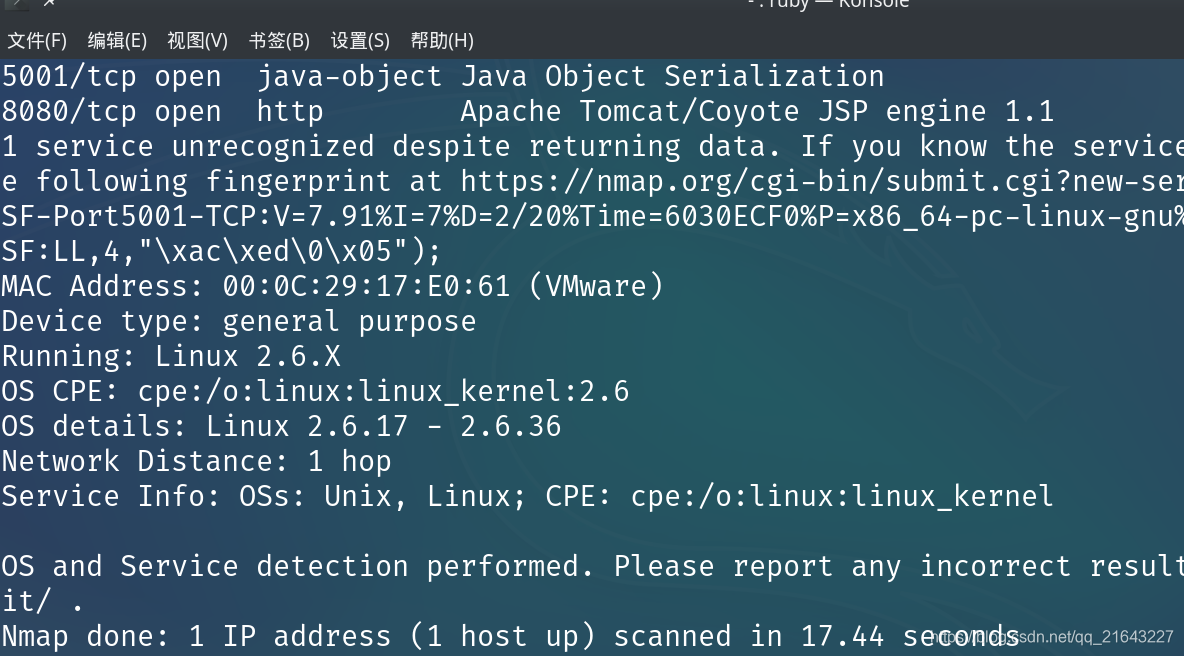

2、使用nmap探测更详细的服务

nmap -sV -Pn RHOST

这个命令可以获得端口上开放的服务,和更加详细的服务版本。

四、服务扫描与查点

1、常见网络扫描

确定开放端口后,通常会对相应端口上所运行服务信息进行更深入挖掘,称为服务查点。

在metasploit的Scanner模块中,用于服务扫描和查点的工具通常以 [ service_name ] _version(遍历网络中包含某种服务的主机),[ service_name] _login(对某种服务进行口令探测攻击)来命名。

在MSF终端中输入命令查看所有可用模块。

search _version

1.1、Telnet服务扫描

扫描结果显示IP地址为10.10.10.254的主机开放了Telnet服务,操作系统版本为Ubuntu8.04,主机名为metaspolitable。

1.2、SSH服务扫描

定位了两台开放SSH服务的主机。

定位了两台开放SSH服务的主机。

1.3、开放代理探测

利用metasploit提供的open_proxy模块,能方便地获取免费的HTTP代理服务器地址。

不过现在基本上肯定是找不到什么的。

2、口令猜测与嗅探

对于系统与文件管理类网络服务,比如Telnet、SSH、FTP等,可以进行弱口令猜测与对明文传输口令的嗅探,从而获得进入目标网络的通道。

2.1 SSH服务口令猜测

使用ssh_login模块:

使用USERNAME和PASSWORD参数指定一个用户名和口令。

成功获得服务器访问权。

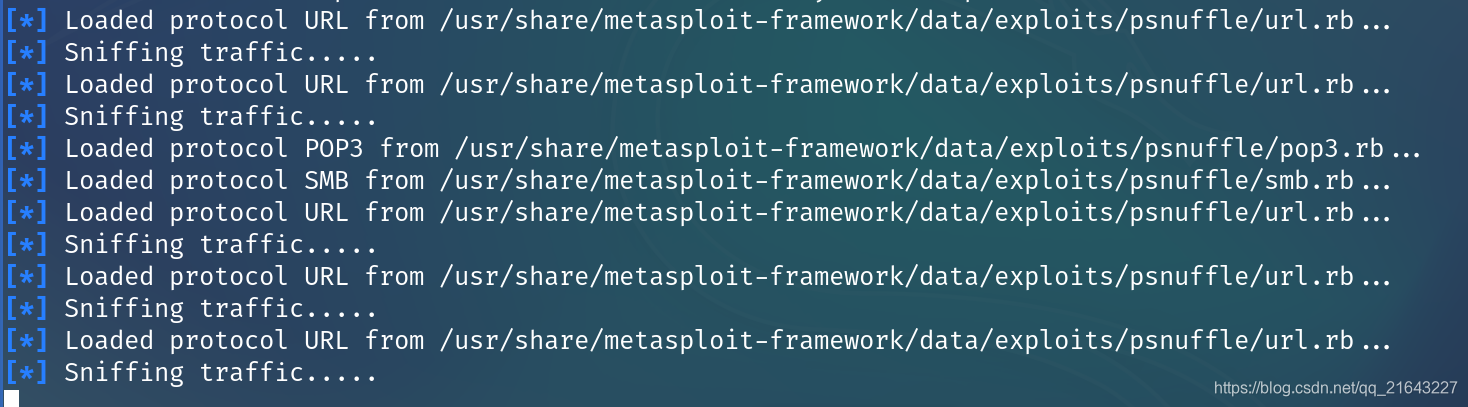

2.2 psnuffle口令嗅探

可以使用其截获常见协议的身份认证过程,并将用户名和口令信息记录下来。

首先使用psnuffle模块,设置目标网络,然后开始监听:

在目标服务器上使用远程登录ftp服务:

先登录失败:

监听到登录失败:

登录成功:

成功嗅探到用户名和口令:

五、网络漏洞扫描

OpenVAS是类似Nessus的综合漏洞扫描器,可以用来识别远程主机、web应用程序存在的各种漏洞。

1、配置OpenVAS

在新版kali中,openvas更新为GVM。

安装好GVM后,初始化GVM:

gvm-setup

这里要花很久,之后会出现初始密码:

这里要花很久,之后会出现初始密码:

gvm-start

gvm-check-setup

这里出现错误:

照着提升修复,直到不再出错:

升级特征库:

gvm-feed-update

先检查一下gsad有没有运行:

netstat -apn | grep LISTEN

然后打开网页https://localhost:9392/,登录:

2、创建扫描目标

选择Configuration中的Targets,点击红圈位置,创建目标:

3、创建扫描任务

选择scans中的tasks,然后创建新任务:

4、启动扫描任务

点击start按钮,开始扫描:

等待扫描完成:

然后虚拟机就卡死了,试了几次都这样,不想试了,卸了。用skipfish。

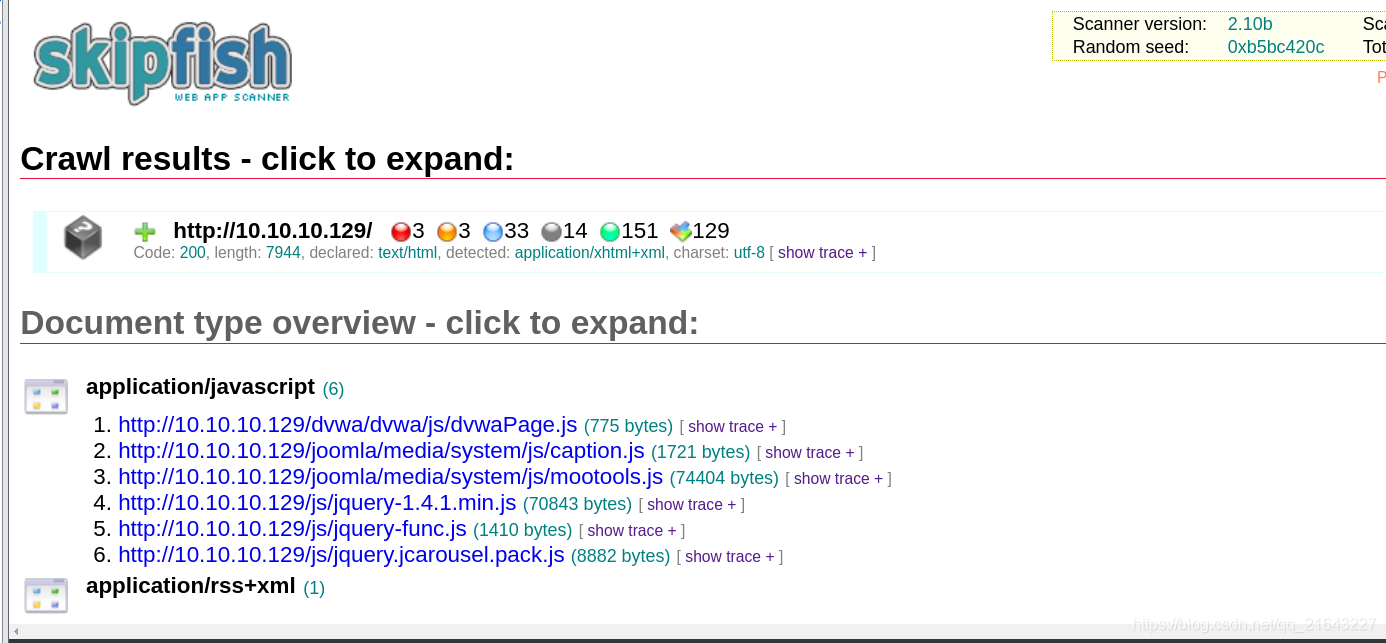

5、换用skipfish

skipfish -o test1 http://10.10.10.129

扫描10.10.10.129,把扫描结果输出到test1文件夹:

等待扫描完成:

扫描完成:

打开test2文件夹下的index.html,就可以看到扫描结果:

参考资料:《metasploit渗透测试魔鬼训练营》

1520

1520

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?