在 Amazon EventBridge 中使用增强的日志记录功能,通过全面的日志来监控您的事件驱动型应用程序并对其进行调试。这些增强功能有助于改善您监控事件流和排查事件流问题的方式。

您可以通过如下方式在 Amazon EventBridge 控制台上找到这项新功能:

新推出的可观测性功能可提供全面的事件生命周期跟踪,以便应对微服务和事件驱动型架构监控方面的挑战。现在,每当发布不符合规则的匹配事件、向订阅者进行交付或者遇到失败并重试时,EventBridge 都会生成详细的日志条目。

借助有关成功、失败和状态代码的详细信息,您可以了解整个事件历程,从而直截了当地识别和诊断问题。使用详细的事件生命周期跟踪功能和内置的查询工具,现在只需几分钟即可完成以往需要花费数小时时间的试错调试。

使用增强的 Amazon EventBridge 可观测性

我来向您展示一下 Amazon EventBridge 中的日志记录功能。

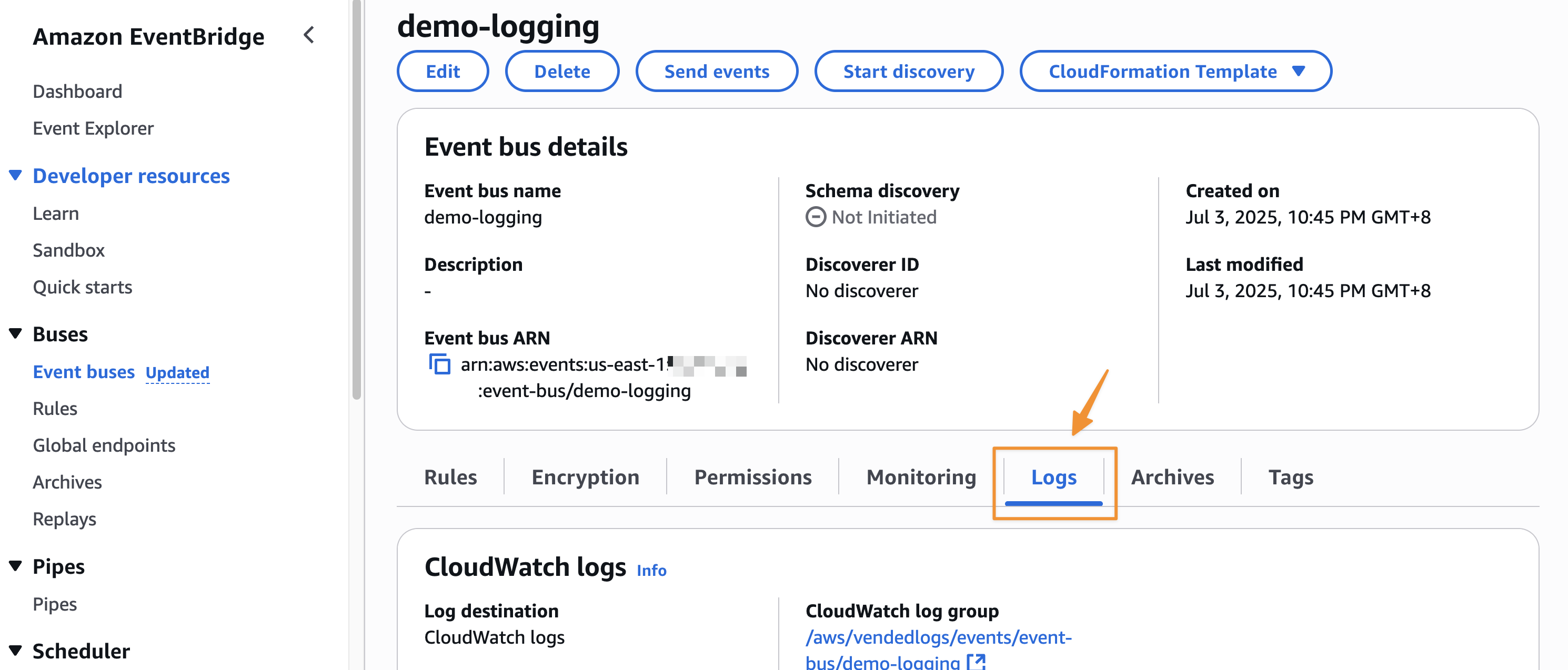

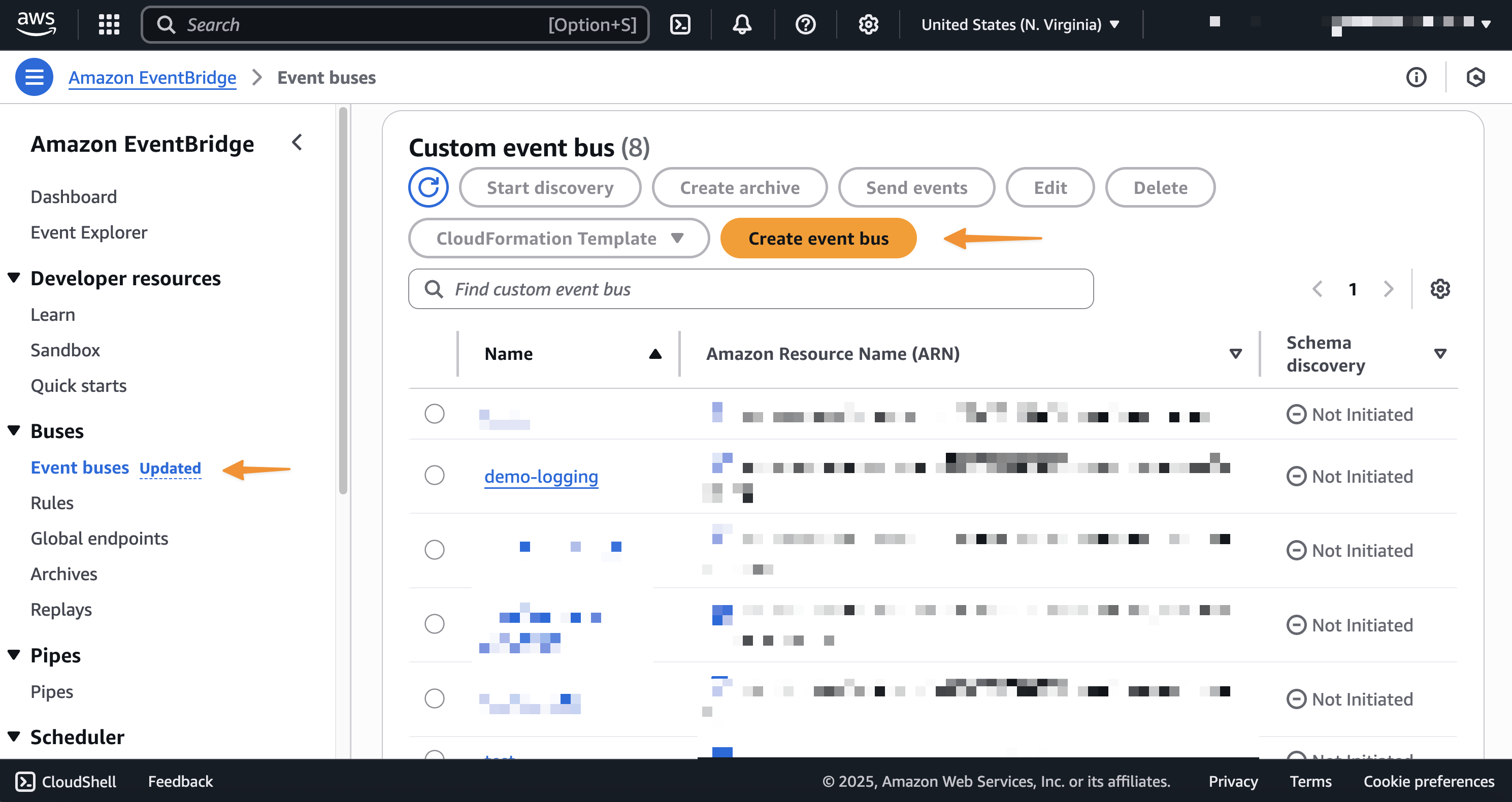

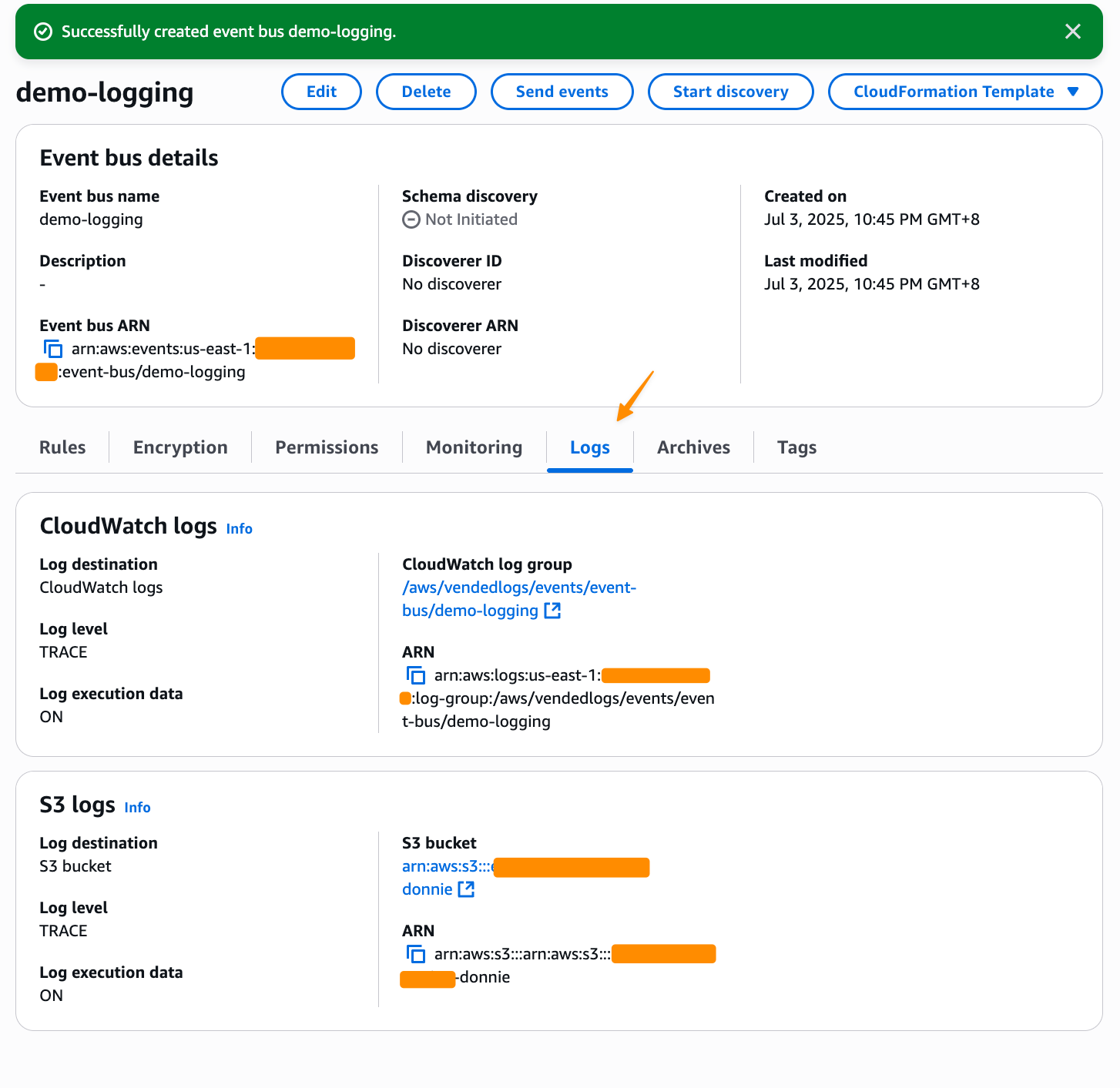

我可以在现有的事件总线中或创建新的自定义事件总线时启用日志记录功能。首先,我要导航到 EventBridge 控制台,然后在左侧导航窗格中选择事件总线。在自定义事件总线中,我要选择创建事件总线。

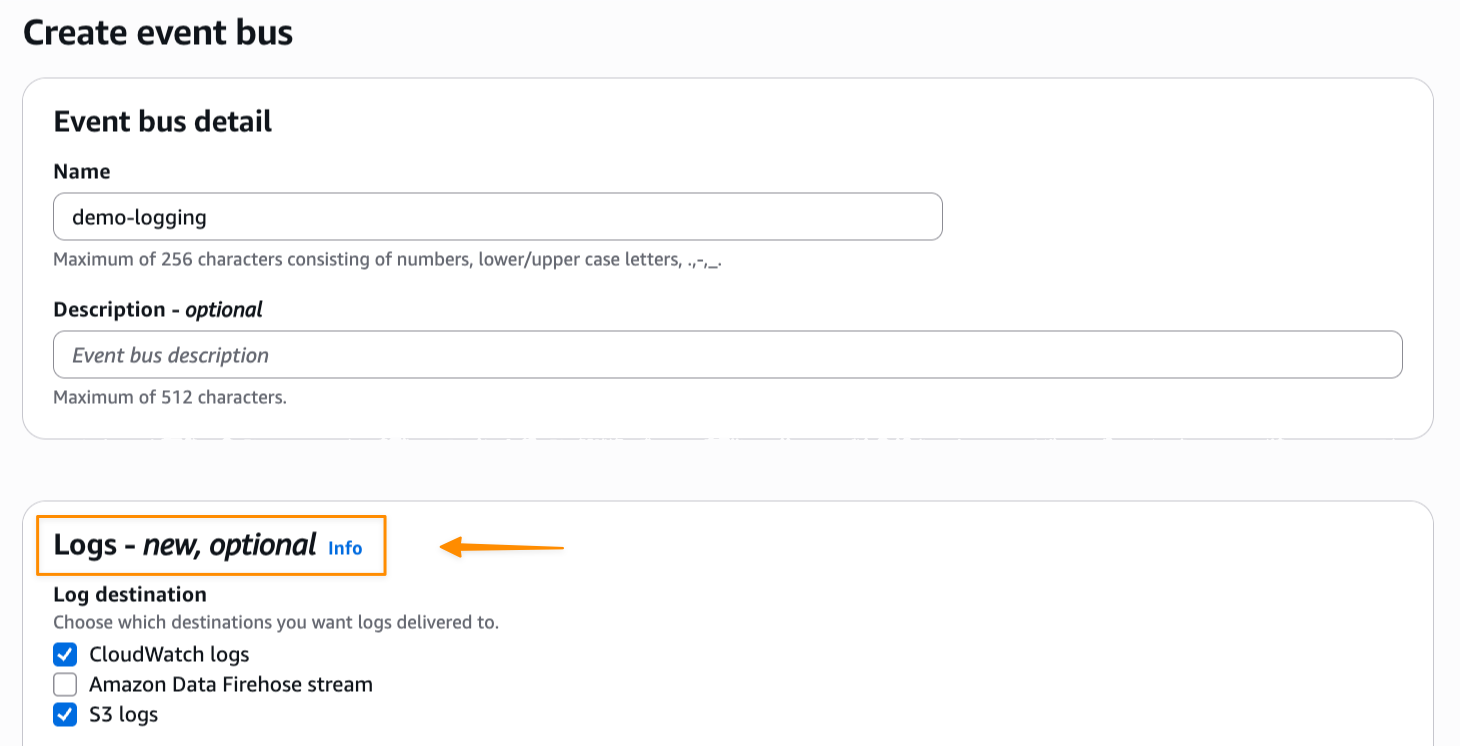

我可以在日志部分中看到这项新功能。我可以使用三个选项来配置日志目的地:Amazon CloudWatch Logs、Amazon Data Firehose 和 Amazon Simple Storage Service(Amazon S3)。如果打算将日志流式传输到数据湖,我可以选择 Amazon Kinesis Data Firehose Stream。如果为事件总线提供了客户托管的密钥(CMK),系统将使用 TLS 对日志进行传输中加密。CloudWatch Logs 支持客户托管的密钥,而 Data Firehose 为下游目的地提供了服务器端加密。

对于此演示,我要选择 CloudWatch 日志和 S3 日志。

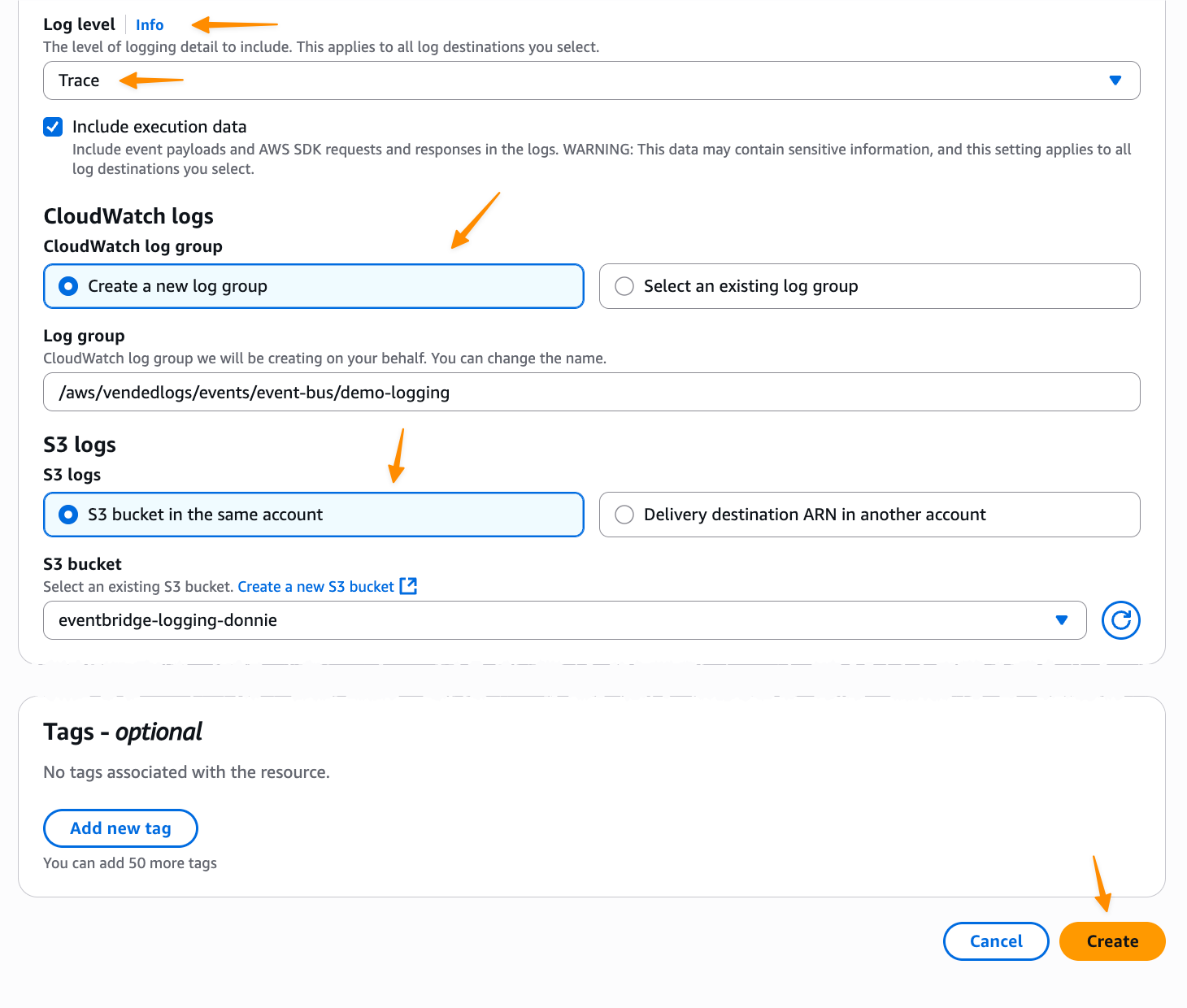

我还可以从“错误”、“信息”或“跟踪”中选择日志级别。我要选择跟踪,然后选择包括执行数据,因为我需要查看有效负载。您需要注意,因为记录的有效载荷数据可能包含敏感信息,此设置将应用于您选择的所有日志目的地。接下来,我要配置两个目的地,一个用于 CloudWatch 日志组,另一个用于 S3 日志。随后,我要选择创建。

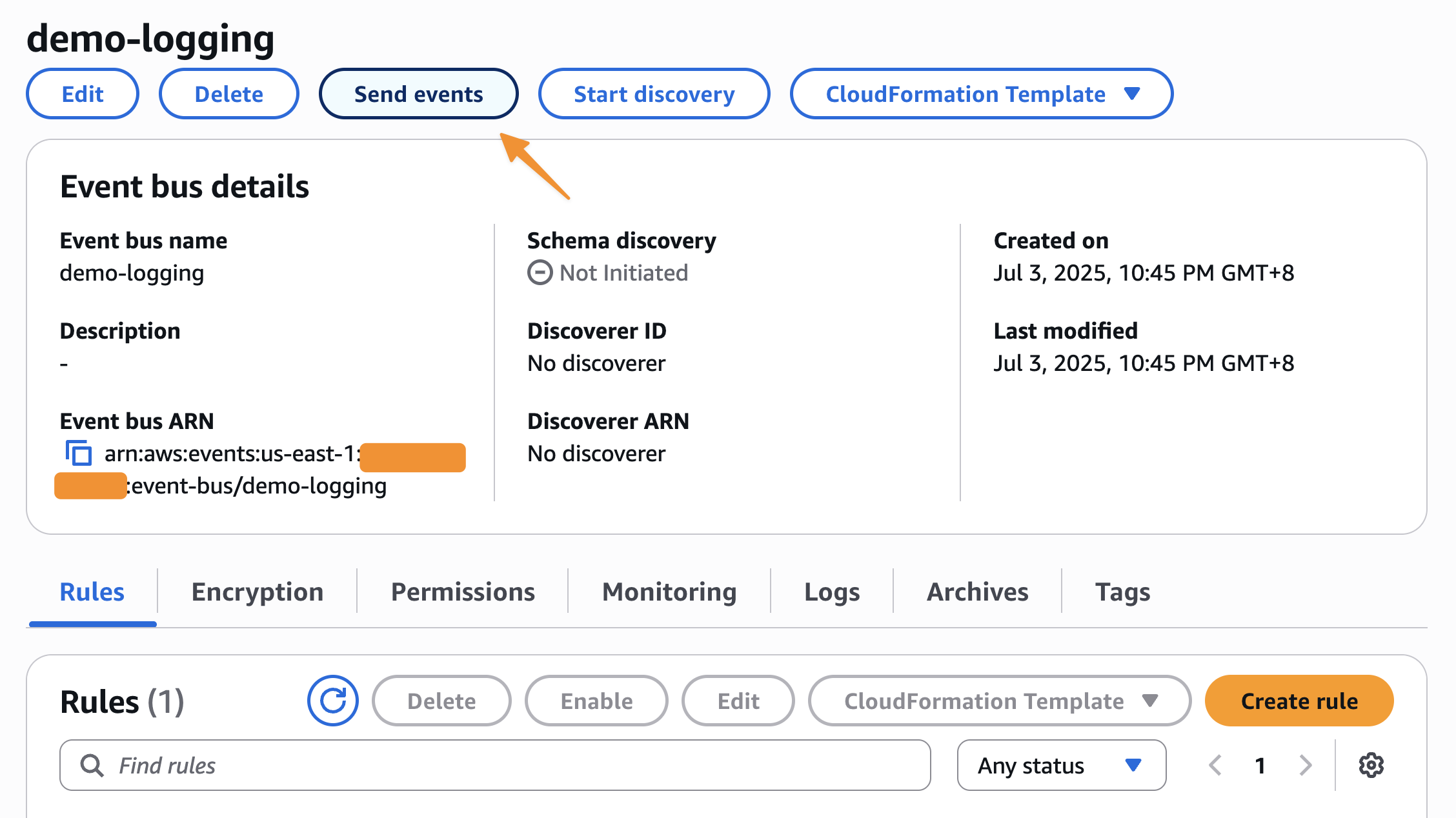

启用日志记录功能之后,我可以开始发布测试事件,以便观察日志记录功能的行为。

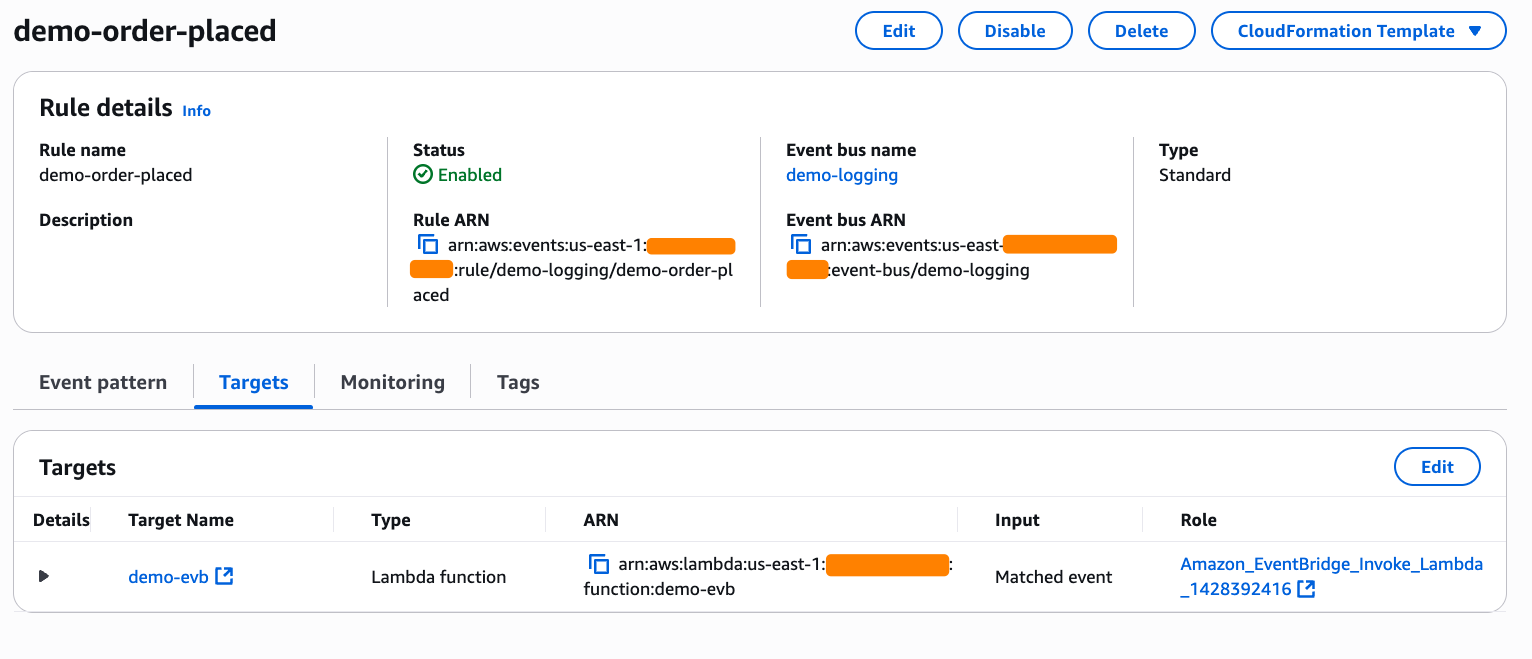

在第一个场景中,我构建了一个 AWS Lambda 函数,然后将这个 Lambda 函数配置为目标。

通过选择发送事件,我要导航到我的事件总线,以便发送一个示例事件。

下面是我使用的有效载荷:

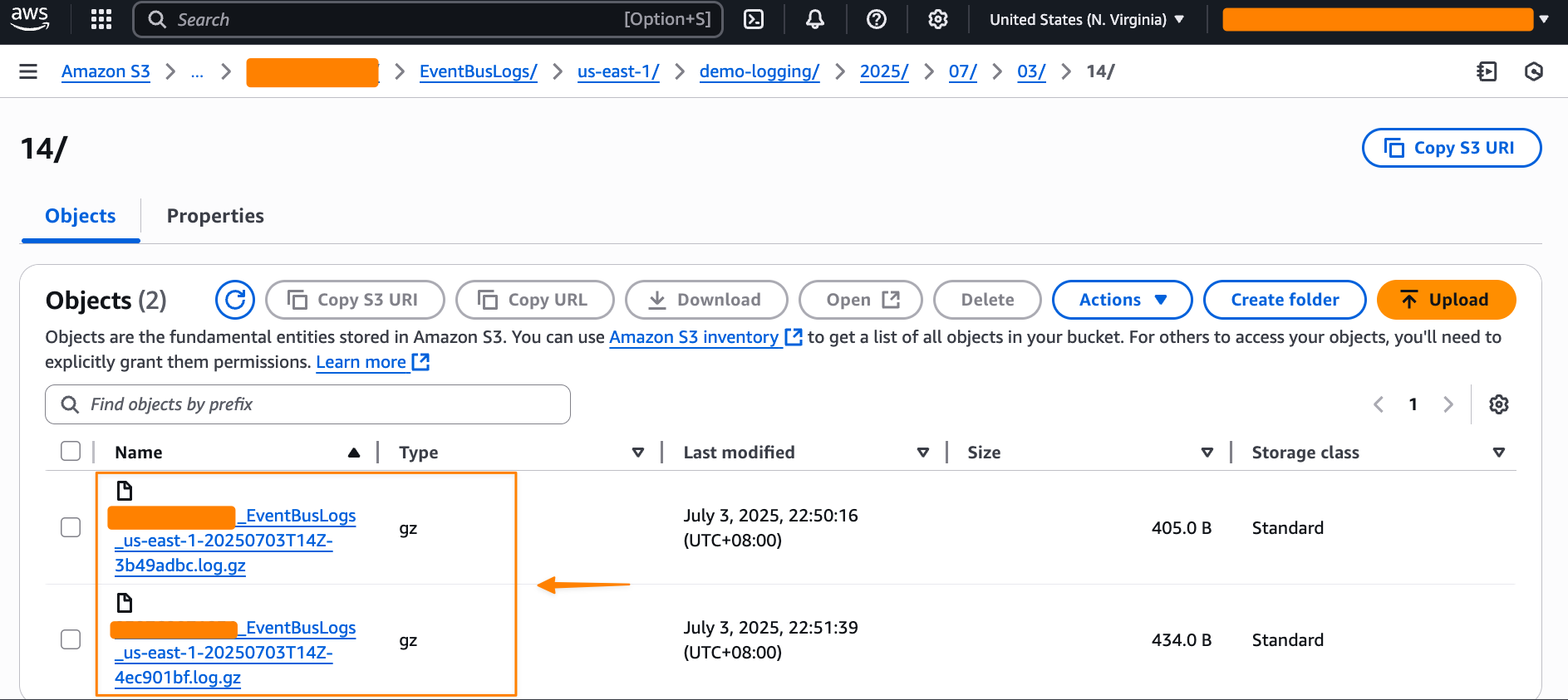

发送这个示例事件之后,我可以看到我的 S3 存储桶中提供了日志。

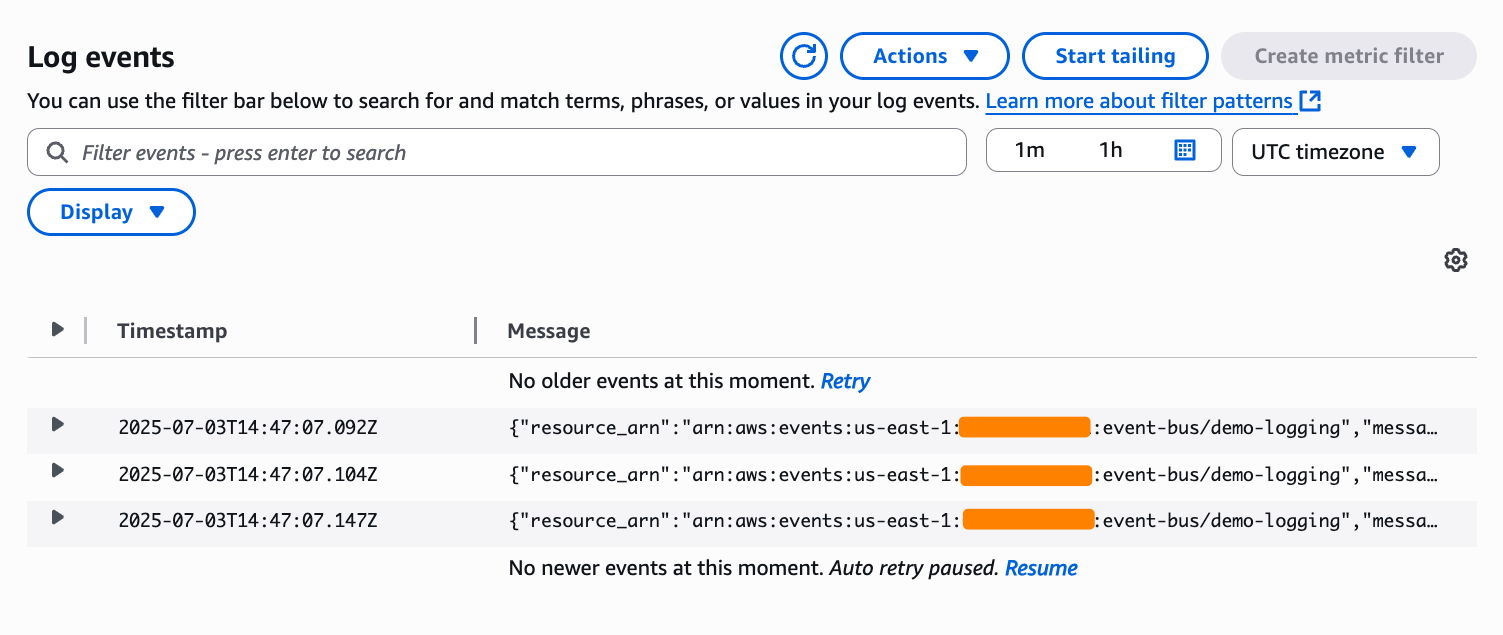

我还可以查看 Amazon CloudWatch 日志中显示的日志条目。日志会显示从 EVENT_RECEIPT 到 SUCCESS 的事件生命周期。要了解有关完整事件生命周期的更多信息,请访问 TBD:DOC_PAGE。

现在,我们要评估这些日志。为简洁起见,我只包含了几条日志,为了便于阅读,我对它们进行了编辑。下面是我触发此事件时的日志:

下面是成功调用此事件时的日志:

其他日志条目包含丰富的元数据,有助于直截了当地排查问题。例如,在一个成功的事件中,我可以查看从事件开始到结束的延迟时间、目标完成处理的持续时间以及 HTTP 状态代码。

通过完整的事件生命周期跟踪功能对失败进行调试

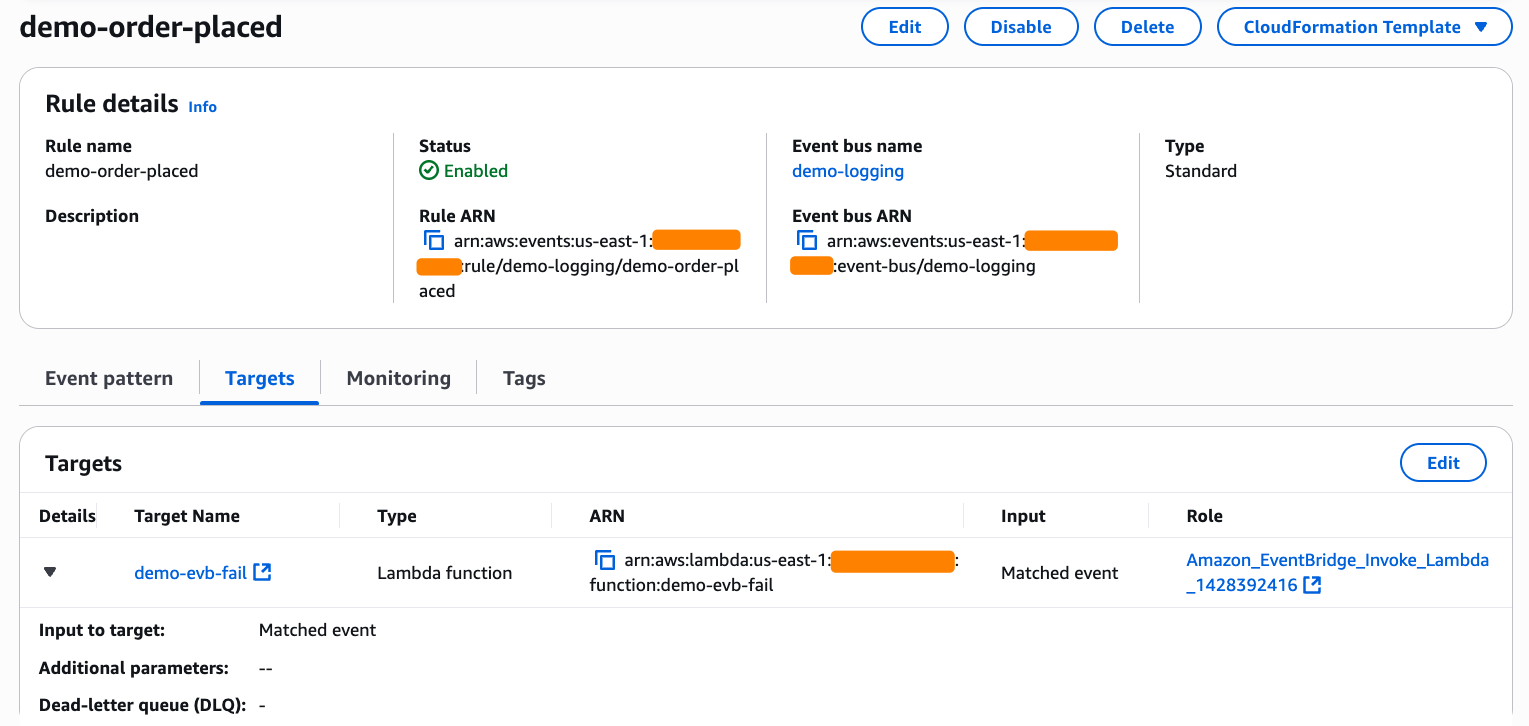

当出现问题时,EventBridge 日志记录功能的优势会体现得淋漓尽致。为了测试失败场景,我要故意错误地配置 Lambda 函数的权限,并更改规则以使其指向另一个没有适当权限的 Lambda 函数。

由于缺少权限,尝试失败并产生了一个永久性错误。日志表明这是一个 FIRST 尝试,并导致了 NO_PERMISSIONS 状态。

最后一个日志条目利用计时指标和确切的错误消息对整个失败进行了总结。

这些日志提供了详细的性能指标,可以帮助识别瓶颈。ingestion_to_start_latency_ms: 62 显示了从事件摄取到开始调用的时间,而 ingestion_to_complete_latency_ms: 114 表示从摄取到完成的总计时间。此外,target_duration_ms: 25 表示目标服务做出响应时花费的时间,可以帮助区分 EventBridge 处理时间与目标服务性能。

错误消息清晰地说明了失败的内容、lambda:InvokeFunction 操作、失败的原因(没有任何基于身份的策略允许执行此操作)、涉及的角色(Amazon_EventBridge_Invoke_Lambda_1428392416)以及受到影响的特定资源,Lambda 函数 Amazon 资源名称(ARN)指出了这一点。

使用 EventBridge 日志记录功能调试 API 目的地

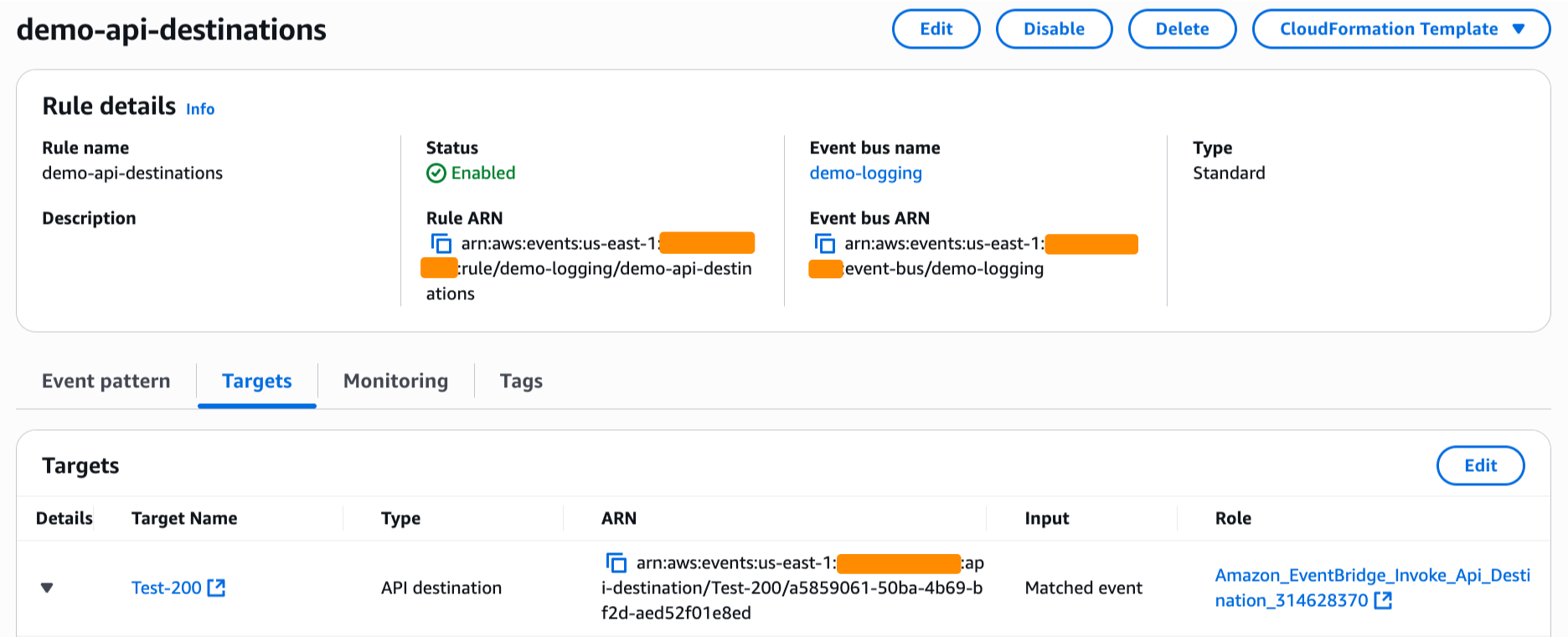

我认为能够让 EventBridge 日志记录功能大显身手的一个特殊使用案例是调试 API 目的地的问题。EventBridge API 目的地是一些 HTTPS 端点,您可以将它们作为事件总线规则或管道的目标进行调用。HTTPS 端点可以帮助您利用 HTTPS 调用将事件从事件总线路由到外部系统、软件即服务(SaaS)应用程序或第三方 API。它们使用连接来处理身份验证和凭证,这样就可以轻松将您的事件驱动型架构与任何基于 HTTPS 的服务集成。

API 目的地通常用于向外部 HTTPS 端点发送事件,因此从外部端点对失败进行调试可能是一项挑战。这些问题通常起源于端点身份验证要求发生变化或者凭证被修改。

为了演示这项调试功能,我故意在连接资源中使用不正确的凭证配置了 API 目的地。

当我向这个配置错误的端点发送事件时,增强的日志记录功能会显示此次失败的根本原因。

日志立即清晰地说明了此次失败。target_arn 表明这涉及一个 API 目的地,final_invocation_status 表明发生了 SDK_CLIENT_ERROR,http_status_code 为 400,表示发生了客户端问题。最重要的是,error_message 明确指出:无法调用 ApiDestination 端点:请求失败,因为连接中包含的凭证未经授权,无法用于 API 目的地。

这个完整的日志序列提供了有用的调试见解,因为我可以确切地了解事件是如何经过 EventBridge 的 – 从事件接收到摄取,再到规则匹配,再到尝试调用。这样的详细程度消除了猜测,并且直接指明了问题的根本原因。

需要了解的其他事项

请注意以下几点:

架构支持 – 日志记录功能适用于所有 EventBridge 功能,包括自定义事件总线、合作伙伴事件来源以及 HTTPS 端点的 API 目的地。

对性能的影响 – 日志记录功能以异步方式运行,不会对事件处理延迟或吞吐量产生显著的影响。

定价 – 对于日志存储和交付,您需要支付标准的 Amazon S3、Amazon CloudWatch Logs 或 Amazon Data Firehose 费用。EventBridge 日志记录功能本身不会产生额外费用。有关详情,请访问 Amazon EventBridge 定价页面。

发布情况 – Amazon EventBridge 日志记录功能已在支持 EventBridge 的所有 AWS 区域推出。

文档 – 有关更多详情,请参阅 Amazon EventBridge 监控和调试文档。

访问 EventBridge 控制台并为事件总线启用日志记录功能,以便开始使用 Amazon EventBridge 日志记录功能。

祝您构建顺利!

– Donnie

*前述特定亚马逊云科技生成式人工智能相关的服务仅在亚马逊云科技海外区域可用,亚马逊云科技中国仅为帮助您了解行业前沿技术和发展海外业务选择推介该服务。

我们正处在Agentic AI爆发前夜。企业要从"成本优化"转向"创新驱动",通过完善的数据战略和AI云服务,把握全球化机遇。亚马逊将投入1000亿美元在AI算力、云基础设施等领域,通过领先的技术实力和帮助“中国企业出海“和”服务中国客户创新“的丰富经验,助力企业在AI时代突破。

934

934

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?