超越观察,保护您的整个软件供应链

关键字: [Amazon Web Services re:Invent 2024, 亚马逊云科技, Datadog, Software Supply Chain, Malicious Packages, Open Source, Threat Actors, Cloud Environment]

导读

如何保护您的软件供应链免受威胁行为者的侵害,以及如何在整个系统中缓解漏洞?仅仅观察供应链只是解决方案的一部分。在本次讨论中,我们将探讨供应链最佳实践,并了解Datadog的开源工具GuardDog以及他们如何使用它来保护关键仓库。此外,您还将深入了解Datadog AVM如何帮助优先处理亚马逊云科技环境中的安全发现。本次演讲由亚马逊云科技合作伙伴Datadog为您带来。

演讲精华

以下是小编为您整理的本次演讲的精华。

软件供应链安全的世界自Ken Thompson1984年发表的关于共享计算环境中后门可执行文件危险的开创性论文以来,已经发生了重大演变。虽然核心概念在当今互联的环境中仍然相关,但由于现代软件系统的技术复杂性不断增加,漏洞的范围已呈指数级扩大。

团队现在不得不应对管理数千种服务、各种编程语言的激增以及无处不在的云计算采用的挑战,后者促进了高度异构应用程序堆栈的部署。加剧这一挑战的是,行业对弹性的高度重视无意中阻碍了频繁的软件更新,导致许多系统在较长时间内可能存在漏洞。

认识到这些问题的严重性,Linux基金会成立了OpenSSF(开源安全基金会),这是一项联合行业领导者和社区成员的合作努力,旨在解决软件供应链安全的紧迫挑战。作为这一领域的杰出参与者,Datadog自豪地加入了这个工作组,通过在Node和Python生态系统中识别恶意软件包,贡献了自己的专业知识,并计划通过Guard Dog项目扩展语言支持。

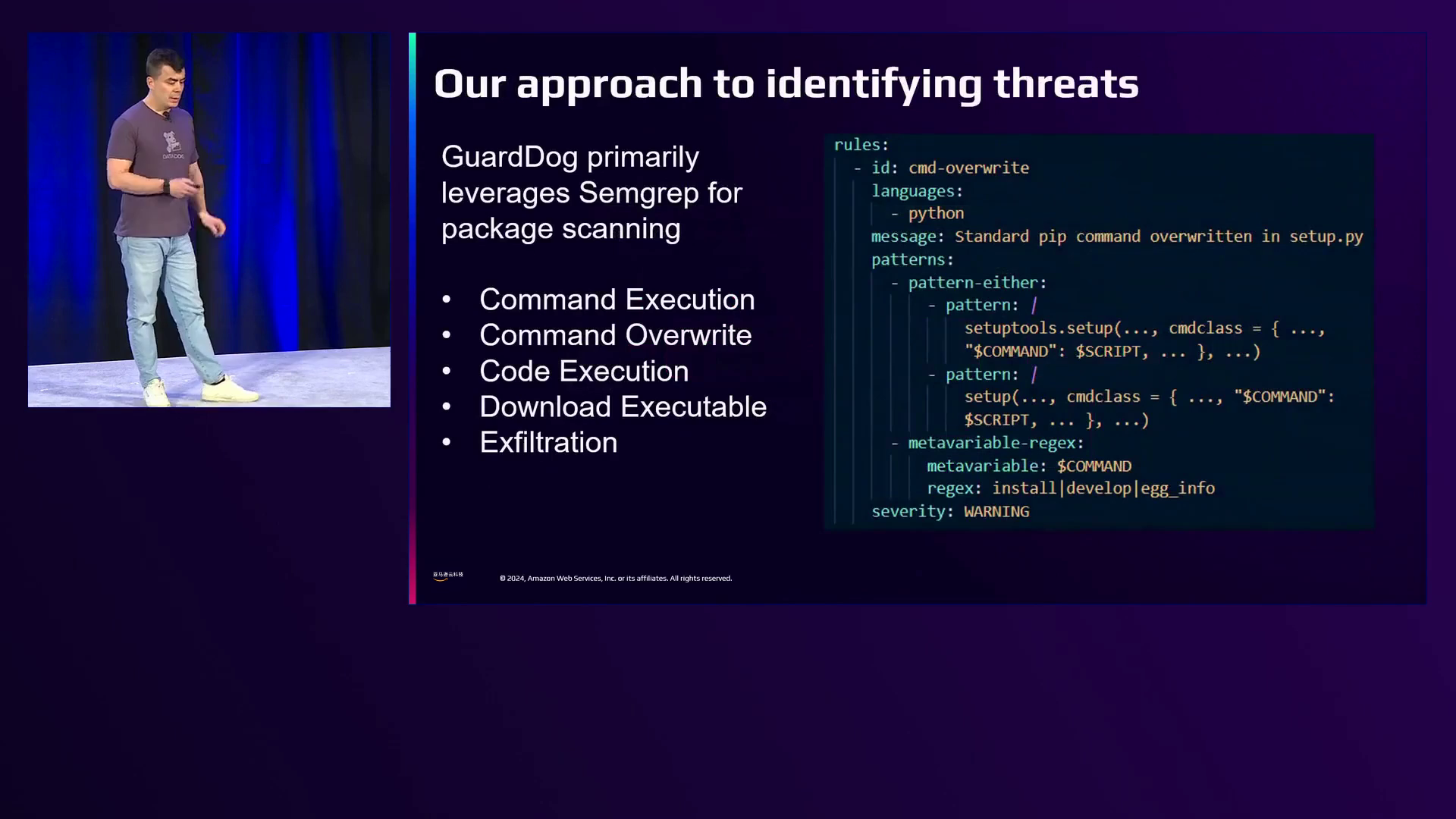

Datadog的开创性Guard Dog项目挑战了静态代码分析工具的传统假设,后者历来专注于识别已编译二进制文件中的漏洞。通过利用这些工具来检测Python和JavaScript等解释型语言中的恶意模式,Guard Dog发现了大量恶意软件包,迄今已发布超过1,700个。

一个名为“mutt8694”(神秘无法归因的威胁,Datadog主题狗8694)的行为体针对PyPI和NPM生态系统发起了一场运动。mutt8694采用品牌劫持和拼写错误占位等策略,在一周内发布了43个软件包,利用开发人员无意中安装拼写错误或具有误导性命名的软件包的可能性。

一旦安装,这些恶意软件包就会下载并执行其他有效负载,包括臭名昭著的GoldStealer和Blink Grabber窃取程序。GoldStealer是一种特别阴险的威胁,旨在渗透系统,收集敏感数据(如密码、会话令牌、Cookie和加密货币钱包),并将被盗信息渗透到由威胁参与者控制的Discord服务器。

Datadog研究人员观察到的另一个令人担忧的趋势是,合法开发人员及其流行软件包遭到了入侵。在一个引人注目的案例中,NPM上广泛使用的ua-parser.js库在三个独立版本中被植入了后门,维护人员承认他们的NPM账户可能已被劫持。

Guard Dog对其中一个恶意ua-parser.js版本的分析显示,存在一个预安装钩子,根据目标操作系统执行批处理脚本或shell脚本。这些脚本试图安装加密货币矿机和臭名昭著的DanaBot恶意软件,DanaBot是一种初始访问加载程序,通常用作更复杂攻击(如部署勒索软件)的前奏。

威胁参与者还采用了更加阴险的策略,例如通过看似合法的编码面试来入侵开发人员。朝鲜威胁团伙“Tenacious Pungsan”(一种朝鲜狗品种的暗示)以招聘加密货币相关工作为由,只是为了在面试过程中提供一个带有后门的GitHub存储库。

一旦无知的开发人员克隆并执行该存储库,嵌入的恶意软件(在本例中为BeaverTail)就会建立初始立足点,从而实现进一步的横向移动和潜在的数据渗透。这一策略符合朝鲜通过加密货币盗窃和网络间谍活动为其核计划融资和收集情报的更广泛目标。

虽然代码供应链存在许多攻击向量,但威胁参与者也表现出对利用运行时和云环境中的漏洞和错误配置的浓厚兴趣。Datadog广泛的蜜罐基础设施旨在吸引和观察恶意活动,发现了许多针对错误配置服务(如在开放互联网上侦听的Docker实例)的活动。

一个特别持久的活动试图在易受攻击的主机上创建恶意容器,利用多阶段过程来建立持久性、收集敏感数据(如数据库凭据和私钥),并将被盗信息渗透到由威胁参与者操作的命令和控制服务器。

这些活动中使用的恶意软件通常表现出蠕虫般的行为,扫描互联网以寻找其他易受攻击的主机,并利用云环境的短暂性质在多个IP地址上传播自身,从而保持持久立足点。

一旦建立了立足点,威胁参与者就会采用各种技术来提升权限、持久访问和在受损环境中横向移动。Datadog的研究人员观察到,威胁参与者窃取亚马逊云科技访问密钥、创建新的用户账户和访问密钥,并试图将权限提升到管理级别。

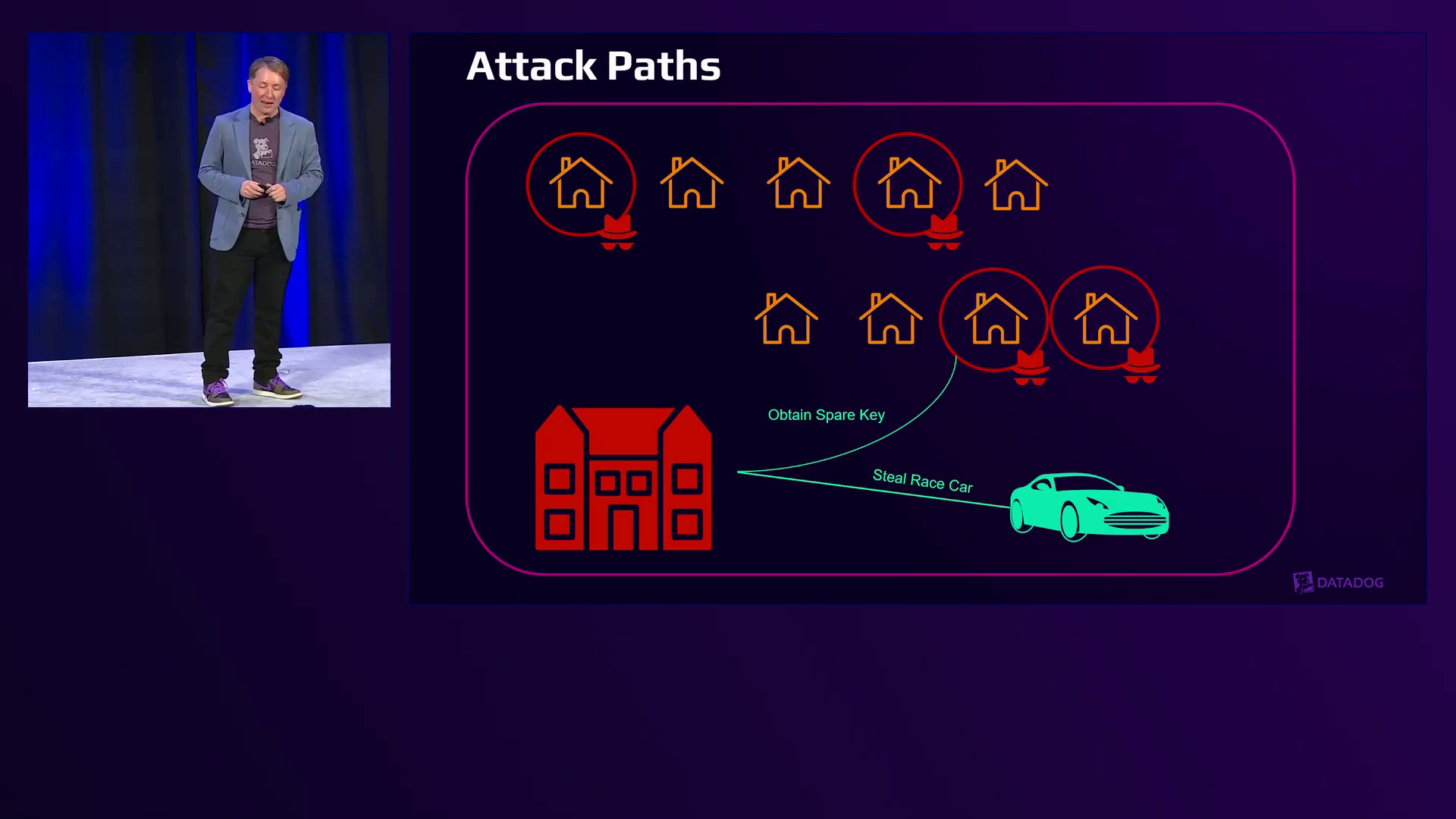

这些活动通常会被记录在Amazon CloudTrail日志中,为Datadog的Attack Path功能提供了宝贵的取证数据,该功能将多个可疑事件关联起来,识别高风险攻击序列并触发优先级警报。

解决这些多方面的威胁需要一种贯穿整个软件开发生命周期(从代码到运行时再到云)的整体方法。Datadog的软件组合分析(SCA)产品在这一努力中发挥着关键作用,利用在CI/CD管道期间生成的SBOM(软件材料清单)来识别代码库中存在的漏洞,并将它们与运行时数据关联,以确定哪些漏洞可被主动利用。

这种力量倍增方法使团队能够更有效地优先考虑和缓解风险,因为单独的SBOM在没有整个环境的上下文的情况下,提供的价值是有限的。Datadog的SCA解决方案不仅检测传统漏洞,还识别不受欢迎的开源许可证和其他可能被传统安全措施忽视的不常见风险。

在Datadog平台中,开发人员可以访问所有存储库的统一视图,漏洞按类型(如远程代码执行)进行分类,并映射到特定文件位置和行号。最关键的是,Datadog的SCA集成了运行时漏洞数据,提供了生产环境当前状态的全面画面,这可能与CI/CD管道期间捕获的状态不同。

认识到防止所有漏洞进入生产环境是一个不现实的目标,Datadog的运行时应用程序自我保护(RASP)功能使团队能够在修补工作进行时阻止针对已知漏洞的利用。通过拦截HTTP请求并将其与签名数据库进行比较,RASP有效地在易受攻击的应用程序周围构建了一道防护墙,在补救过程中降低了被利用的风险。

在云环境中,Datadog的云安全管理(CSPM)产品在评估已识别漏洞的整体风险状况和潜在影响范围方面发挥着关键作用。通过将漏洞严重性评分(CVSS)与公开暴露、敏感数据存在和主动利用尝试等因素相结合,Datadog计算出一个“Datadog严重性分解”,反映了实际的风险水平,使团队能够更有效地优先考虑补救工作。

Datadog的研究发现,当考虑运行时上下文时,需要优先处理的漏洞比例显著降低,仅不到10%的总体发现需要被优先处理为高或关键级别 - 这对于安全团队来说是一个更易于管理的工作量。

为进一步赋予组织应对软件供应链威胁的能力,Datadog宣布发布开源软件供应链防火墙。该防火墙建立在Guard Dog的检测之上,包装了npm和pip软件包管理器,防止安装Datadog、OpenSSF和其他可信来源识别的35,000多个已知恶意软件包。

软件供应链防火墙不仅阻止了植入后门的软件包的安装,还保护了组织免受无意中的拼写错误或拼写错误导致恶意代码部署的影响。对于Datadog客户,防火墙会记录被阻止的尝试,提供宝贵的遥测数据,使组织能够衡量此类事件在其环境中发生的频率,有效地将工程笔记本电脑转变为额外的安全传感器。

总之,软件供应链呈现出一个复杂且不断演变的威胁环境,对手利用代码、运行时和云环境中的漏洞和错误配置。Datadog的全面方法结合了前沿研究、创新产品功能和开源倡议(如软件供应链防火墙),使组织能够主动检测、保护和响应这些威胁。

通过促进DevOps、安全和SRE团队之间的协作,并提供统一的可见性和共享上下文,Datadog旨在打破传统的孤岛,并针对软件供应链安全的多方面挑战建立整体防御。

下面是一些演讲现场的精彩瞬间:

演讲者首先欢迎到场的Datadog客户,并向那些不熟悉公司安全产品的人介绍了相关内容。

Datadog推出了Guard Dog项目,旨在跨编程语言识别恶意软件包,从而增强客户的安全性。

亚马逊云科技展示了一种创新的方法,利用静态代码分析工具来检测Python和NPM等软件包中的恶意模式,从而识别威胁。

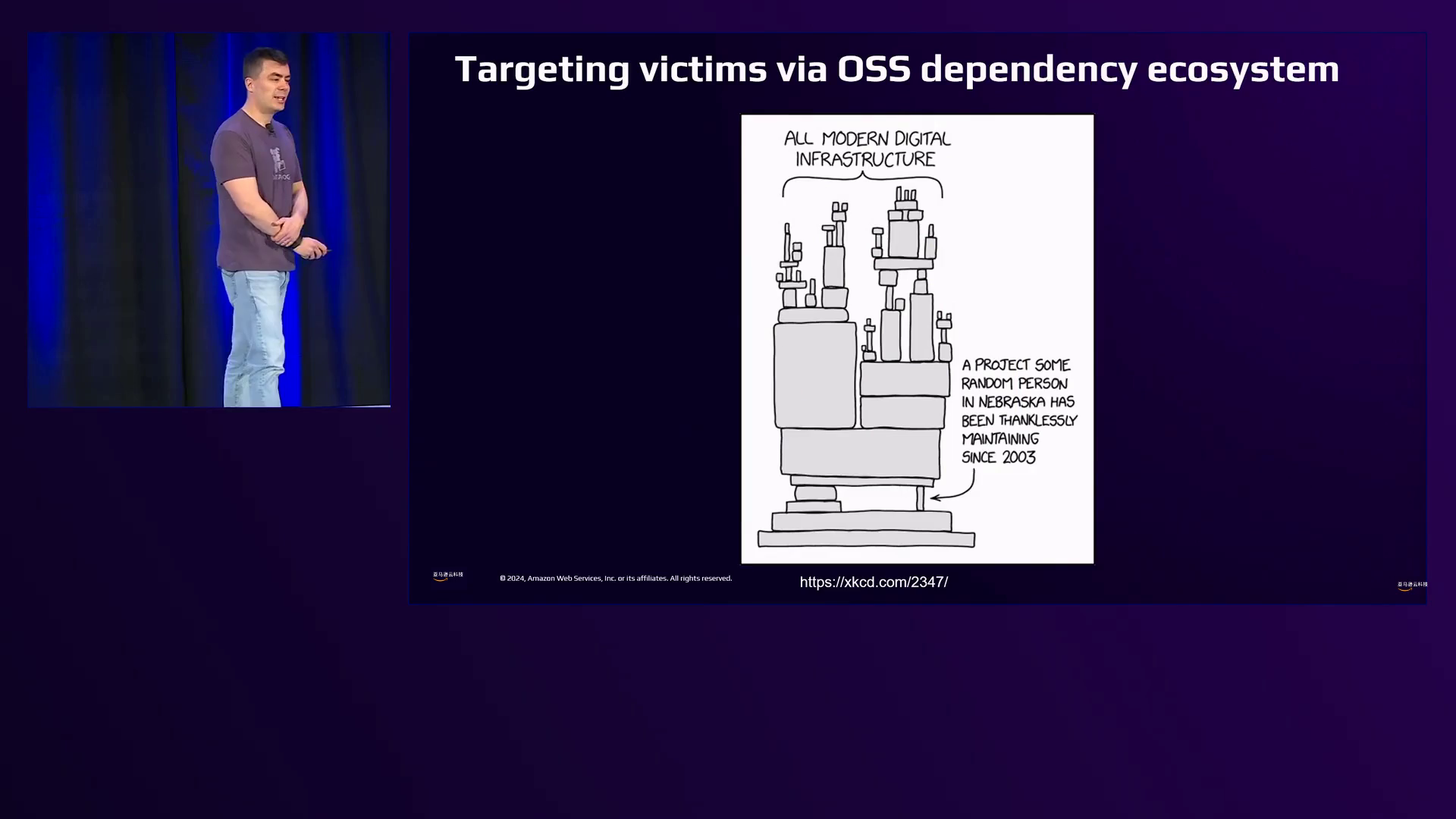

演讲者强调了解软件供应链及其漏洞的重要性,并使用XKCD漫画作为视觉表现,展示了开源生态系统中复杂的依赖关系。

通过一个生动的类比,演讲者解释了攻击路径的工作原理,以一个遭受抢劫的社区为例,阐明了观察每一步骤以防止被盗的重要性。

Zach感谢观众参加re:Invent会议,并邀请他们预约会议、探索Datadog的软件供应链防火墙,以及订阅安全实验室时事通讯。

总结

在这个引人入胜的叙述中,来自Datadog的Andrew Krug和Zack Allen带领我们踏上了软件供应链安全的复杂世界之旅。他们揭示了恶意行为者利用代码、运行时和云环境中的漏洞所带来的不断演变的威胁。通过真实世界的例子和深入分析,他们阐明了威胁行为者所采用的策略,从渗透开发人员和软件包存储库,到利用云环境中的错误配置和横向移动。

Zack Allen深入探讨了Datadog的Guard Dog计划的内部运作,该计划采用创新技术来识别和分析开源生态系统(如Node和Python)中的恶意软件包。他阐释了威胁行为者是如何滥用软件供应链的,从发布恶意软件包到渗透开发人员的环境,甚至针对求职者进行含有后门的编码面试。

Andrew Krug随后展示了Datadog全面保护软件供应链的方法。他演示了Datadog的软件组成分析(SCA)产品如何将漏洞数据与运行时上下文相关联,使团队能够有效地确定优先级并缓解风险。此外,他介绍了Exploit Prevention功能,该功能可在团队修补漏洞时实时阻止利用。

演讲的高潮是Datadog软件供应链防火墙的揭幕,这是一个开源项目,旨在通过包装npm和pip命令来防止安装恶意软件包。这一创新工具利用了Datadog广泛的已识别恶意软件包存储库,为防御供应链攻击提供了主动防御。

贯穿整个叙述,Andrew和Zack强调了开发人员、运营人员和安全团队之间协作的重要性,培养共同负责确保软件供应链安全的文化。他们生动的讲述和真实世界的例子凸显了解决这些威胁的紧迫性,以及Datadog在帮助组织保护其软件生态系统方面所发挥的至关重要作用。

亚马逊云科技(Amazon Web Services)是全球云计算的开创者和引领者。提供200多类广泛而深入的云服务,服务全球245个国家和地区的数百万客户。做为全球生成式AI前行者,亚马逊云科技正在携手广泛的客户和合作伙伴,缔造可见的商业价值 – 汇集全球40余款大模型,亚马逊云科技为10万家全球企业提供AI及机器学习服务,守护3/4中国企业出海。

6499

6499

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?