题目:

Oh no! Dr.Evil managed to get into one of ours servers, we don't know what he did. I took an image of the file system, can you take a look and see what he left behind? Note to Foreign teams: Please make a ticket when you solve Root of All Evil and make sure you include proof.

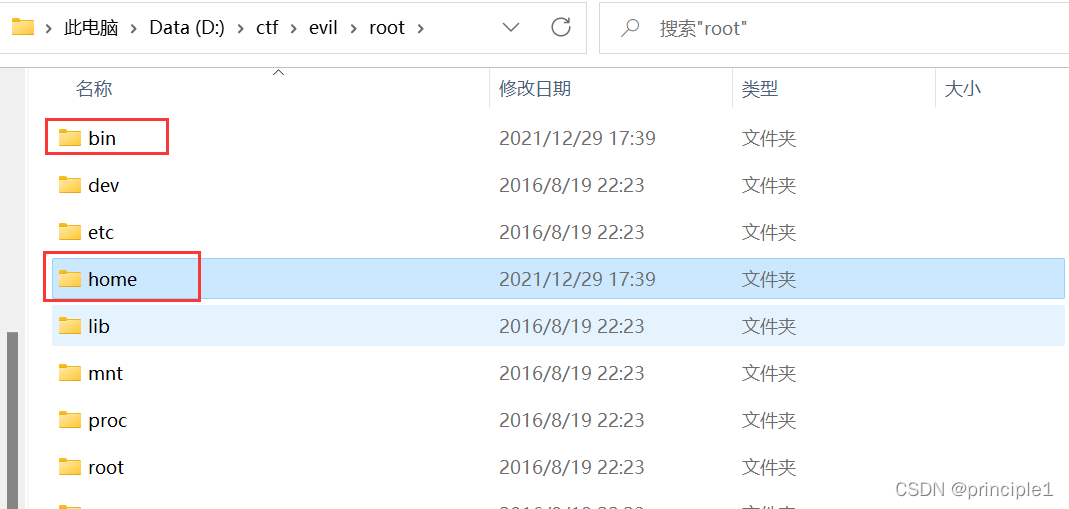

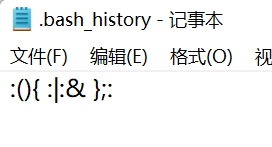

在bin文件夹里面可以找到可疑文件 evilcat ,在home目录下发现 evil 用户,该用户下有一个 .bash_history 的文件

这是创建了一个名字为 :的函数,并递归调用该函数,会导致电脑死机。

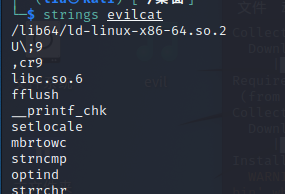

在kali里面用strings命令提取 evilcat 和 cat 的字符串,对比发现 evilcat 多了一串字符串

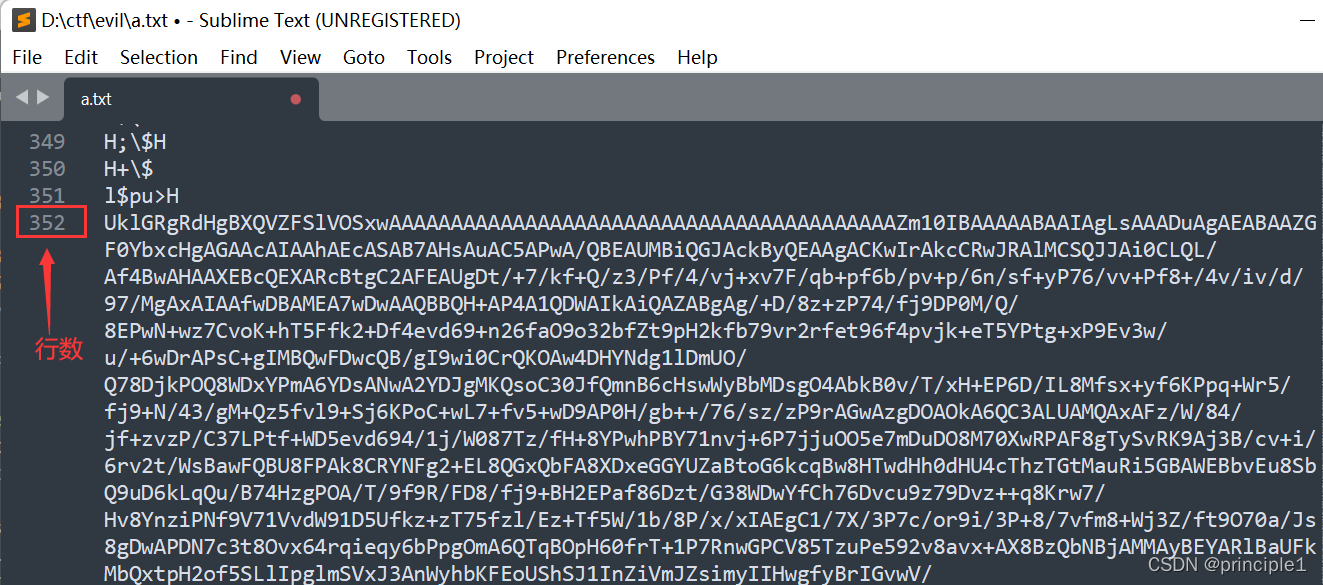

把该文档保存为a.txt

strings evilcat > a.txt

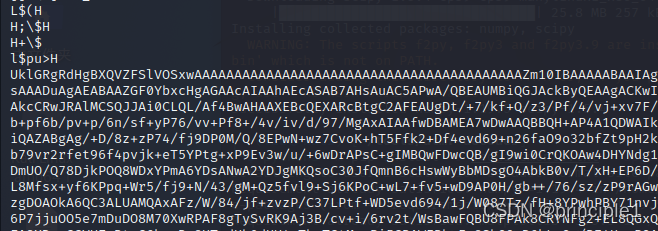

使用可以查看行数的文本编辑器查看,可以看到多出的字符串在 352 行,并且是 base64 编码

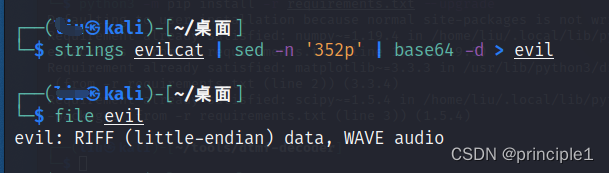

提取该行的字符串并base64 解码后保存文件为 evil ,查看文件类型发现是音频文件

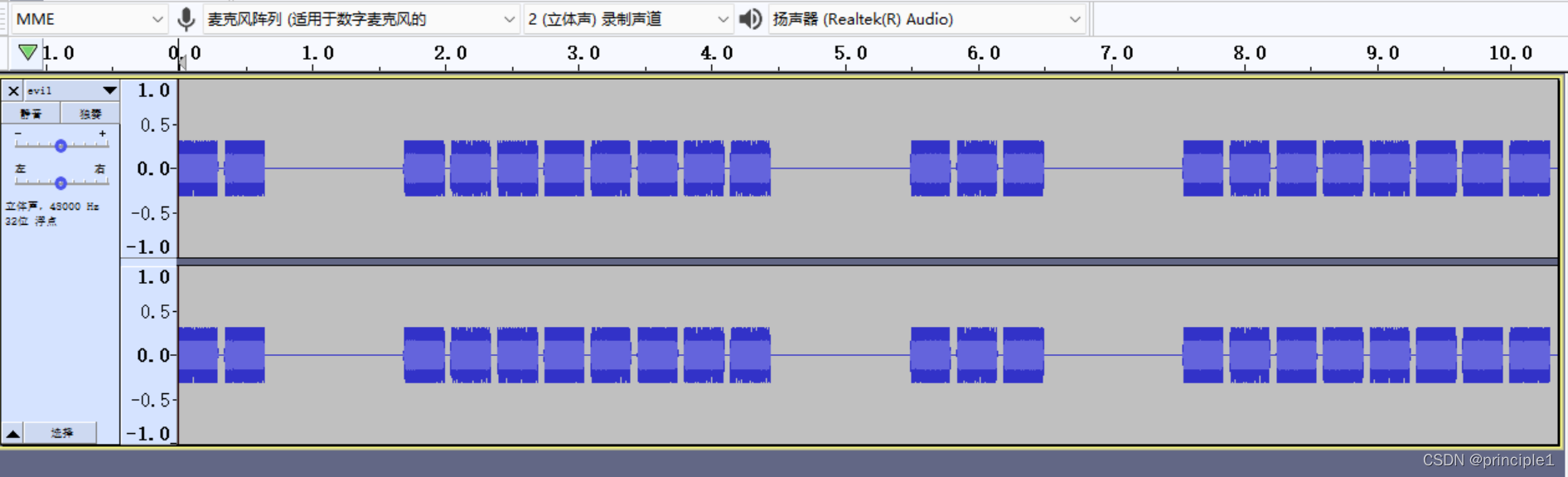

对文件添加后缀 evil.wav 后,使用 Audacity 打开

听声音特别像电话拨号,可以了解 DTMF,一个音调由高频和低频组合而成

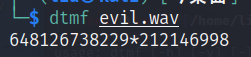

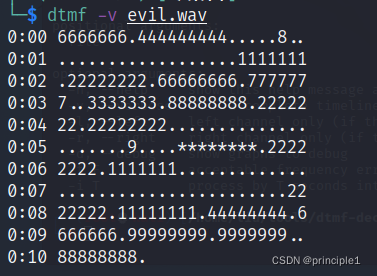

在github上找到了一个DTMF 解码器(https://github.com/ribt/dtmf-decoder),在linux中按照要求安装即可。

得到的结果:648126738229*12146998

按照上面音频的间距隔开:64 8126738229 *21 92146998

不知道为什么出错了,这个工具可能是有点问题

反正最后的结果是:64 12673822 *21 92146998 (64.12673822, -21.92146998)

最后的flag到底是什么,我也不知道

参考链接(IceCTF Root of All Evil Write Up – Chris Issing (wordpress.com))

博客讲述了在一次安全事件中,一名名为Dr.Evil的黑客入侵了服务器,作者通过分析文件系统和用户活动,发现了可疑文件evilcat。经过对比和解码,发现了一段音频,音频内容是DTMF拨号音。利用DTMF解码器解析后得到了一串数字,但最终解密结果可能存在误差。尽管未能找出最终的flag,但整个过程揭示了网络安全分析和音频解码的技术细节。

博客讲述了在一次安全事件中,一名名为Dr.Evil的黑客入侵了服务器,作者通过分析文件系统和用户活动,发现了可疑文件evilcat。经过对比和解码,发现了一段音频,音频内容是DTMF拨号音。利用DTMF解码器解析后得到了一串数字,但最终解密结果可能存在误差。尽管未能找出最终的flag,但整个过程揭示了网络安全分析和音频解码的技术细节。

3121

3121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?