0x01

今天闲来无事,在网上冲浪看帖,看到有个人发了一个代刷网站链接,出于好奇就点进去看了下,一看,好家伙,业务还挺多啊。可惜都要钱,咱可没钱!

0x02

然后便想看看有没有办法白嫖,哦不,是想热心的帮忙友情检测一下。

其实这种代刷系统之前也有了解过,总的来说,安全性还是比较高的,基本没什么漏洞,所以就没想着去尝试系统中的漏洞。而是首先想到找一找后台地址,尝试一下弱口令,看能否进入后台,网站管理员使用了过于简单的弱口令,这种事情很常见,毕竟,人 是系统安全中最薄弱的环节。

进入登录页面

尝试了常见的弱口令,不出我所料都失败了,看来要收集一下信息,生成字典然后进行爆破。

0x03

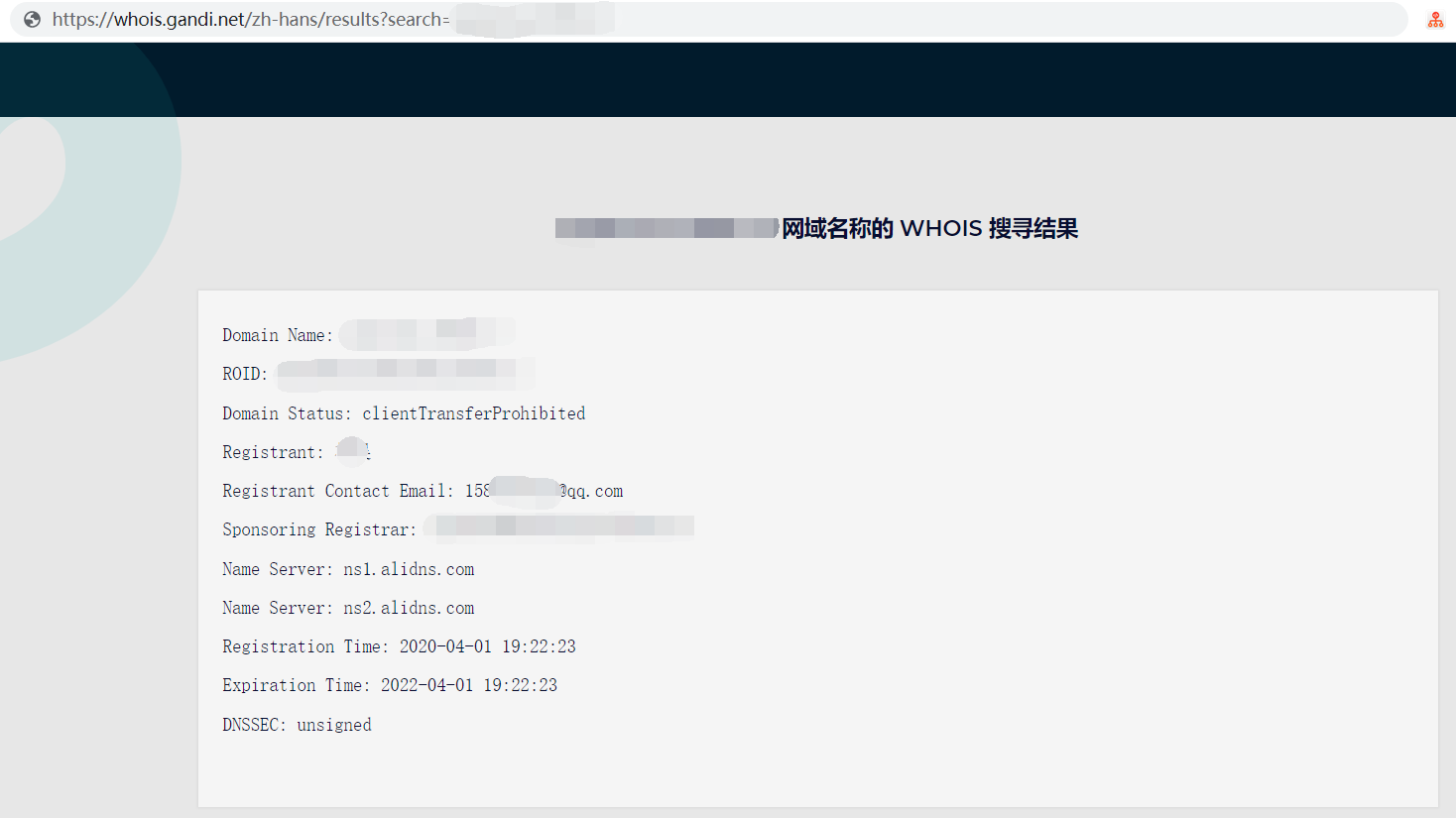

首先查询了一下网站的 whois 信息,运气挺好,直接查到了名字 林* 和 qq 邮箱,其中 qq 邮箱账号和网站首页所留的 qq 号是一致的,都是 158xxxxxx。

又用这个 qq 号尝试添加好友搜了一下,得到了对方的出生月日和年龄,虽然不一定正确,但是先记录一下,没有去加好友,这样容易暴露。

0x04

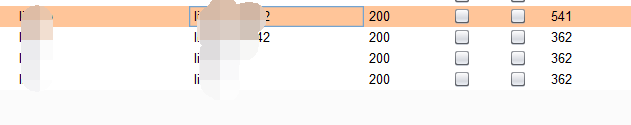

用收集到的信息去生成字典,然后使用 burp 开始爆破。

喝瓶肥宅水慢慢等。。。

运气还挺好,爆破出来了!

0x05

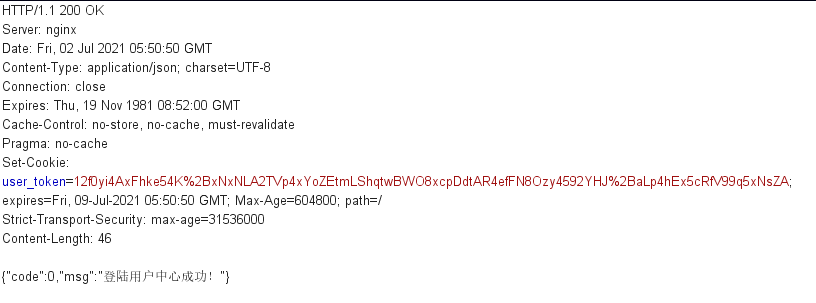

用账号密码登录后台,成功登录。

看到余额我惊了,这。。。这么有钱的吗?

当时立马就想给自己冲个永久会员了。

想了想还是忍住了,毕竟咱是友情检测。

0x06

到这里已经拿下了网站的权限了,但我并不满足,我的目标可是拿 shell ,使用 nmap 扫描发现 22 端口开放,直接尝试用户名 root ,密码使用刚刚爆破出的网站密码,成功登录服务器!

0x07

最后还是加了一下网站管理员的 qq,和他说了一下,让他改了一下密码,作为报答他给我送了一年 qq 会员。

唉,我真的没想白嫖呀!

本文讲述了作者如何通过发现代刷网站并尝试使用弱口令、信息收集和字典爆破进入后台,最终获取服务器权限的过程。在成功后提醒管理员并获得了一年qq会员作为感谢。

本文讲述了作者如何通过发现代刷网站并尝试使用弱口令、信息收集和字典爆破进入后台,最终获取服务器权限的过程。在成功后提醒管理员并获得了一年qq会员作为感谢。

1万+

1万+