阅读本文大概需要 1.4 分钟

一个朋友开发的 APP,让我有空帮忙看一下,于是我下载下来玩了一下。

电脑开启 Charles,手机设置好代理,开始抓包。

进入首页,看到一个用户发的内容。

点进内容,同时查看抓取的请求。

查看请求内容详情的接口,发现有一个参数 id,一般这种地方都存在 sql 注入。拿 sqlmap 跑了一下,结果并不存在注入。

不管这个了。点击发布者头像,进入用户个人主页,同时查看抓包内容。

没想到居然返回了该用户的手机号!

手机号也就是对方的账号,拿到了账号就可以干很多事了,比如爆破密码。

但是爆破密码太麻烦,主要还得看运气。

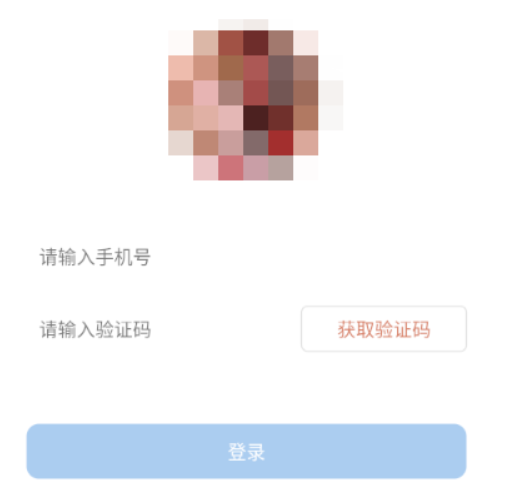

这时想起我登录的时候看到这个 APP 是支持验证码登录的。

拿自己手机号试了一下,发现验证码只有 4 位数,并且 15 分钟内有效。

<

本文通过实例展示了如何利用抓包工具发现APP中敏感信息泄露,如手机号,进而探讨了针对4位数验证码的爆破过程,指出在无限制情况下,15分钟内可以完成爆破,最终成功登录他人账号。提醒开发者注意安全措施,防止此类漏洞。

本文通过实例展示了如何利用抓包工具发现APP中敏感信息泄露,如手机号,进而探讨了针对4位数验证码的爆破过程,指出在无限制情况下,15分钟内可以完成爆破,最终成功登录他人账号。提醒开发者注意安全措施,防止此类漏洞。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

848

848