先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Java开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注Java)

正文

1、可用发现登录按钮无法使用,只是一个摆设。

2、查看网页源代码,发现有一个href="admin.css"的可疑信息:

3、点进去查看,发现提示:

4、在url后面加上?23727,发现有反馈。

5、分析代码,可以得出:要想得到flag的值,要让COOKIE的值与KEY的值相等。同时还要满足一个条件:URL上不能够出现23727这个参数,否则执行的是显示源文件的信息,而不是flag的值。

6、抓包,并添加Cookie。

7、获得flag的值。

2.1.3、CTF 反序列化类似题

1、在URL后面添上?hint可以查看到代码。

2、比较COOKIE的值与KEY的值是否相等时,存在一个陷阱。

3、使用KEY为空的值,进行反序列化。

4、获得flag。

2.2、有类魔术方法触发

2.2.1、本地

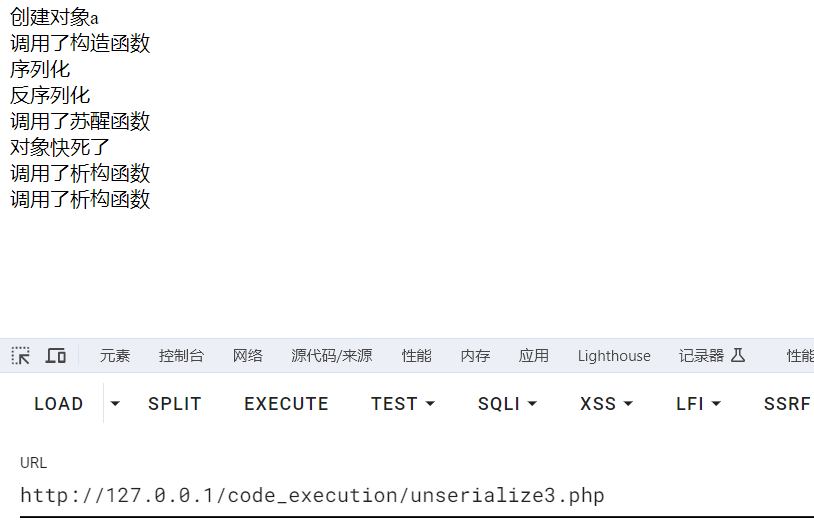

unserialize3.php

'; } function \_\_destruct(){ echo '调用了析构函数

'; } function \_\_wakeup(){ echo '调用了苏醒函数

'; } } echo '创建对象a

'; $a = new ABC; echo '序列化

'; $a\_ser=serialize($a); echo '反序列化

'; $a\_unser=unserialize($a\_ser); echo '对象快死了

';  #### 2.2.2、网鼎杯 2020 青龙大真题 * 题目链接:

462

462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?