内存分析工具 volatility,有Volatility2和Volatility3两种,分别基于Python2和Python3环境运行。说是一般Volatility2比Volatility3好用,所以我也选择的Volatility2版本。

一般kali里面兼容了python2和Python3,但是pip命令执行的都是python3环境,没有配置pip2,因此需要自己下载安装。

安装工具volatility和插件mimikatz

参考链接:https://blog.youkuaiyun.com/qq_73722777/article/details/132891008

-

kali里面配置Python2对应的pip2

下载pip2wget https://bootstrap.pypa.io/pip/2.7/get-pip.py

安装pip2python2 get-pip.py

查看版本python2 -m pip -V -

pip2安装依赖库

更新pip2pip2 install --upgrade setuptools

安装2个库

pip2 install construct==2.10.54

pip2 install pycryptodome -

安装反编译库distorm3

下载链接:https://github.com/vext01/distorm3

可以下载压缩包后解压,也可以直接使用git clone下载

git clone https://github.com/vext01/distorm3

下载好后进入文件夹编译工具:python2 setup.py install -

安装volatility

官网下载地址:https://www.volatilityfoundation.org/releases

Github下载链接:https://github.com/volatilityfoundation/volatility

下载好后进入文件夹编译工具:python2 setup.py install

查看帮助命令vol.py -h

-

安装插件mimikatz

Github下载链接:https://github.com/RealityNet/hotoloti/blob/master/volatility/mimikatz.py

下载后拖入volatility/volatility/plugins/

使用插件: vol.py --plugins=[plugins文件夹路径] -f [镜像文件路径] --profile=[操作系统] mimikatz

[陇剑杯 2021]内存分析

参考链接:https://blog.youkuaiyun.com/J_linnb/article/details/130399309

- 网管小王制作了一个虚拟机文件,让您来分析后作答:

虚拟机的密码是_____________。(密码中为flag{xxxx},含有空格,提交时不要去掉)。得到的flag请使用NSSCTF{}格式提交。

-

获取内存镜像的摘要信息

vol.py -f 镜像文件 imageinfo

获取到该镜像的操作系统为:Win7SP1x64 -

使用lsadump从注册表中提取LSA密钥信息

vol.py -f Target.vmem --profile=Win7SP1x64 lsadump

-

也可以使用mimikatz提取

vol.py -f Target.vmem --profile=Win7SP1x64 mimikatz --plugins=./volatility/plugins/

第一问答案:NSSCTF{W31C0M3 T0 THiS 34SY F0R3NSiCX}

- 网管小王制作了一个虚拟机文件,让您来分析后作答:

虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为_____________。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)。得到的flag请使用NSSCTF{}格式提交。

-

filescan扫描,过滤关键词

vol.py -f Target.vmem --profile=Win7SP1x64 filescan | grep CTF

发现HUAWEI P40的备份文件

发现HUAWEI P40的备份文件

-

提前第一个文件

vol.py -f Target.vmem --profile=Win7SP1x64 dumpfiles -Q 进程ID -D 放入的文件夹

-

unzip解压dat文件

-

下载解密脚本

解压出来的文件中,有一个images0.tar.enc文件,是华为加密文件,需要使用解密脚本

解密脚本地址:https://github.com/RealityNet/kobackupdec

-

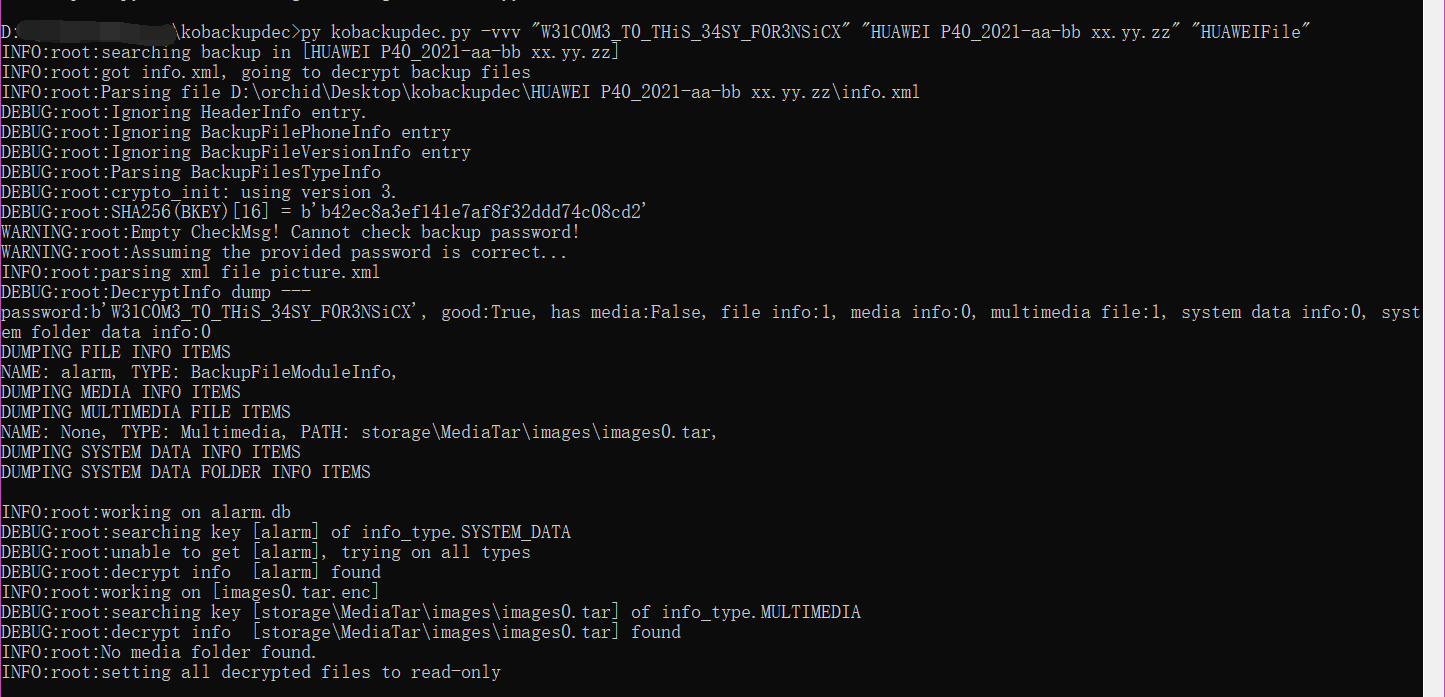

对备份文件解密

进行解密:kobackupdec.py [-h] [-v] 用户密码 包含华为备份的文件夹路径 指定解压路径。

注意,指定解压路径时,必须是没有创建的文件夹,不然会报错。

这里需要的用户密码就是上一题的Flag,将里面的空格改成下划线:W31C0M3_T0_THiS_34SY_F0R3NSiCX

我使用解密脚本时,在kali里面一直报错,最后还是拖出来在Windows里面运行成功的

py kobackupdec.py -vvv "W31C0M3_T0_THiS_34SY_F0R3NSiCX" "HUAWEI P40_2021-aa-bb xx.yy.zz" "HUAWEIFile"

解密出来有两个文件夹:

查看文件,找到flag图片:

第二问答案:NSSCTF{TH4NK Y0U FOR DECRYPTING MY DATA}

5837

5837

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?