📋 目录

📋 目录

- 引言:混合云时代的到来

- 混合云与多云管理核心概念

- 混合云架构设计原则

- 多云管理技术架构

- 治理框架构建

- 私有化部署与云端服务对比分析

- 成本模型与决策框架

- 安全与合规管理

- 运维自动化与DevOps集成

- 最佳实践与案例分析

- 未来发展趋势

- 结论与建议

引言:混合云时代的到来

随着企业数字化转型的深入推进,传统的单一云部署模式已无法满足复杂多样的业务需求。据IDC 2024年报告显示,超过85%的企业正在采用或计划采用混合云战略,多云环境已成为企业IT基础设施的新常态。

混合云不仅仅是技术架构的选择,更是企业数字化战略的核心组成部分。它帮助企业在保持灵活性的同时,实现成本优化、风险分散和业务连续性保障。然而,多云环境的复杂性也带来了新的挑战:如何统一管理、如何确保安全、如何优化成本?

本文将深入探讨混合云战略规划的核心要素,从技术架构设计到治理框架构建,为企业提供一套完整的混合云实施指南。

混合云与多云管理核心概念

混合云定义与特征

混合云是指将私有云、公有云和本地基础设施相结合,形成统一、灵活且可编排的计算环境。其核心特征包括:

- 资源统一管理:跨环境的统一资源调度和管理

- 数据安全流动:安全的数据传输和共享机制

- 应用可移植性:应用在不同环境间的无缝迁移

- 弹性扩展:根据需求动态调整资源配置

多云管理架构层次

混合云部署模式

1. 数据中心扩展模式 - 将本地数据中心扩展到公有云 - 适用于容量突发和灾难恢复场景 - 成本效益高,风险相对较低

2. 云优先模式 - 新应用优先部署在云端 - 核心系统保留在本地 - 渐进式云化路径

3. 分布式模式 - 应用组件分布在不同云环境 - 根据功能特性选择最适合的云平台 - 最大化各云平台优势

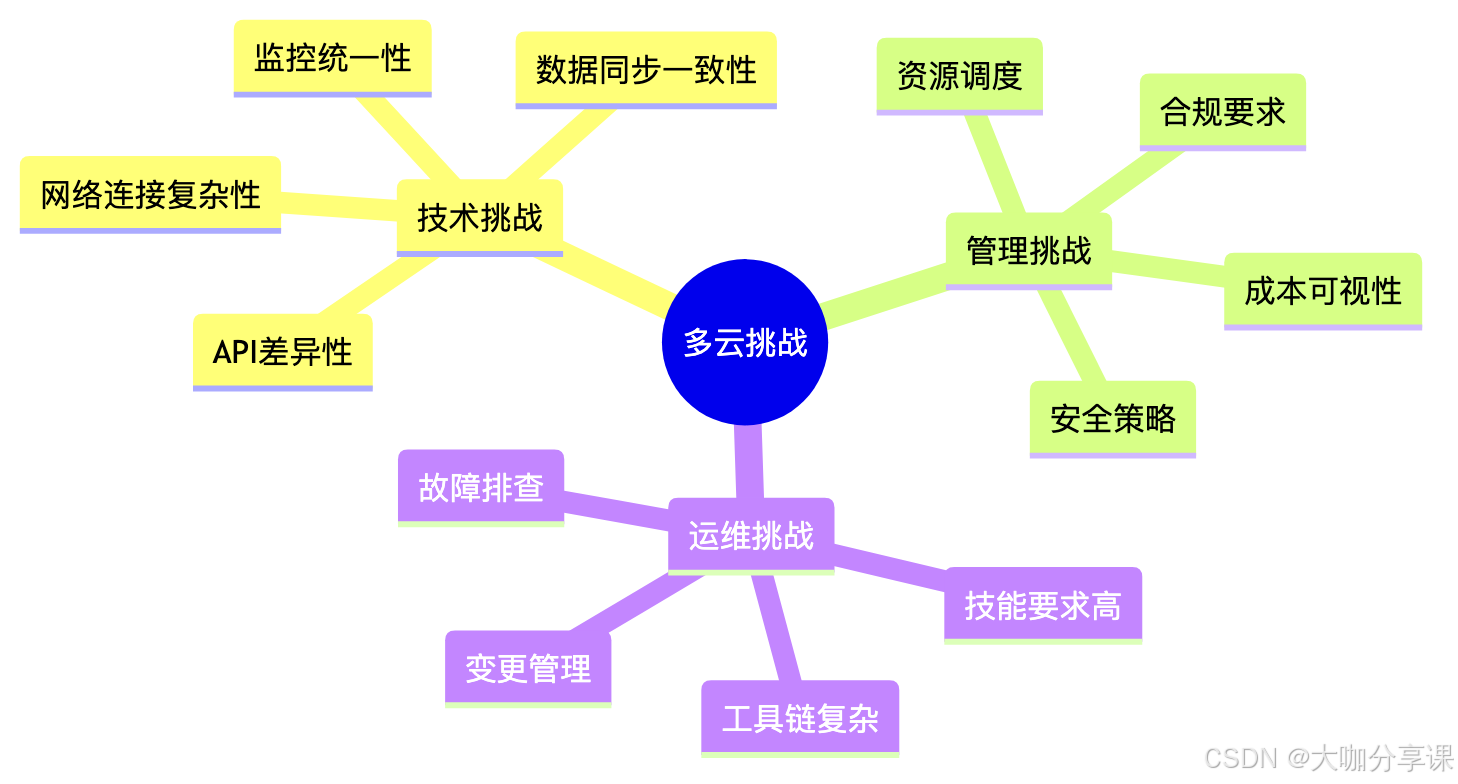

多云管理挑战

混合云架构设计原则

架构设计五大原则

1. 云原生优先 - 优先采用云原生技术栈 - 微服务架构设计 - 容器化部署 - API驱动的服务设计

2. 平台无关性 - 避免厂商锁定 - 标准化接口设计 - 可移植的应用架构 - 开源技术优先

3. 安全集成 - 零信任安全模型 - 端到端加密 - 统一身份认证 - 持续安全监控

4. 弹性设计 - 故障容错机制 - 自动恢复能力 - 多活部署架构 - 灾难恢复计划

5. 可观测性 - 全链路监控 - 统一日志管理 - 性能指标收集 - 实时告警机制

关键架构决策点

| 架构层次 | 关键技术选择 | 战略考量 | 风险控制 |

|---|---|---|---|

| 应用层 | 微服务 vs 单体 | 业务敏捷性 | 复杂度管理 |

| 平台层 | Kubernetes vs 传统虚拟化 | 标准化程度 | 技能要求 |

| 数据层 | 数据湖 vs 数据仓库 | 数据治理需求 | 合规要求 |

| 网络层 | SD-WAN vs 传统WAN | 灵活性需求 | 稳定性要求 |

| 安全层 | 零信任 vs 边界安全 | 安全成熟度 | 实施成本 |

企业级混合云分层架构

混合云治理架构视图

数据管理架构

混合云数据平台:

安全架构模型

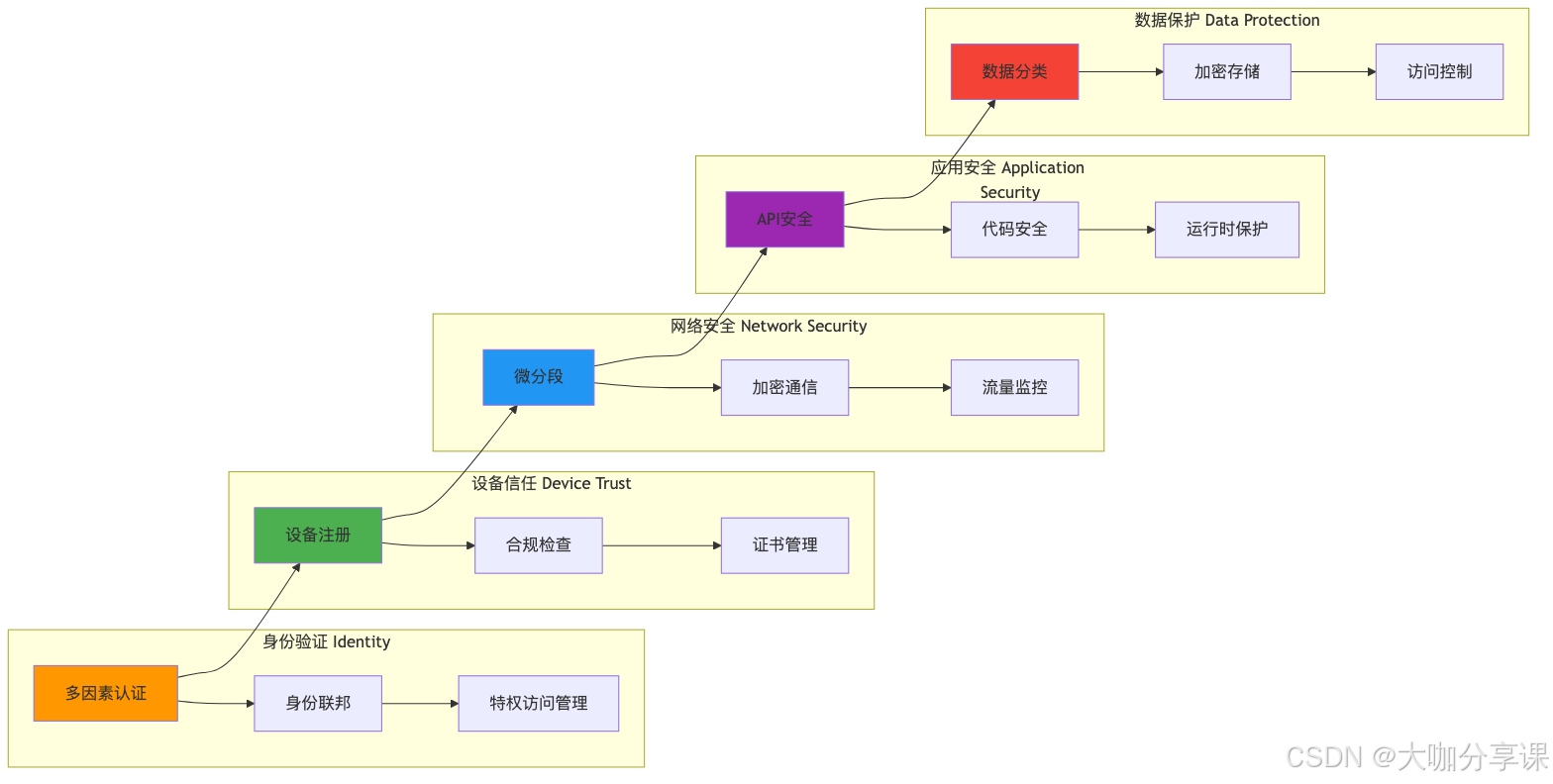

零信任安全框架:

成本管理架构

多云成本优化框架:

网络架构设计

网络连接模式:

- VPN连接模式

- 站点到站点VPN

- 点到点VPN

- 适用于初期混合云部署

- 专线连接模式

- AWS Direct Connect

- Azure ExpressRoute

- 高带宽、低延迟要求

- SD-WAN模式

- 软件定义网络

- 智能路由选择

- 统一网络管理

网络安全设计:

多云管理技术架构

多云管理技术栈

控制平面架构:

统一管理平台架构

核心组件架构:

主流多云管理平台对比

| 平台 | 厂商 | 支持云数量 | 核心功能 | 适用场景 |

|---|---|---|---|---|

| CloudHealth | VMware | 20+ | 成本优化、治理 | 大型企业 |

| Morpheus | Morpheus Data | 40+ | 全生命周期管理 | 中大型企业 |

| RightScale | Flexera | 15+ | 自动化运维 | 成长型企业 |

| Terraform Cloud | HashiCorp | 100+ | 基础设施即代码 | 开发团队 |

| Kubernetes | CNCF | 全部 | 容器编排 | 云原生应用 |

基础设施即代码(IaC)

Terraform多云示例:

# 定义多云提供者

terraform {

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 5.0"

}

azurerm = {

source = "hashicorp/azurerm"

version = "~> 3.0"

}

google = {

source = "hashicorp/google"

version = "~> 4.0"

}

}

}

# AWS资源

resource "aws_instance" "web_server" {

ami = "ami-0c55b159cbfafe1d0"

instance_type = "t3.micro"

tags = {

Name = "WebServer-AWS"

Environment = "Production"

}

}

# Azure资源

resource "azurerm_virtual_machine" "web_server" {

name = "WebServer-Azure"

location = "East US"

resource_group_name = azurerm_resource_group.main.name

vm_size = "Standard_B1s"

}

# Google Cloud资源

resource "google_compute_instance" "web_server" {

name = "webserver-gcp"

machine_type = "e2-micro"

zone = "us-central1-a"

}容器编排统一管理

Kubernetes多云部署:

治理框架构建

多云治理维度

1. 资源治理 - 资源标准化命名 - 生命周期管理 - 配额和限制 - 成本分摊

2. 安全治理 - 身份和访问管理 - 数据分类和保护 - 网络安全策略 - 合规性检查

3. 运维治理 - 变更管理流程 - 事故响应机制 - 容量规划 - 性能优化

4. 财务治理 - 成本透明化 - 预算控制 - 计费优化 - ROI分析

治理框架架构

云资源标签策略

标准化标签架构:

# 标签策略示例

mandatory_tags:

- key: "Environment"

values: ["dev", "test", "staging", "prod"]

- key: "Project"

values: ["project-alpha", "project-beta"]

- key: "Owner"

values: ["team-backend", "team-frontend"]

- key: "CostCenter"

values: ["cc-001", "cc-002"]

optional_tags:

- key: "Application"

- key: "Version"

- key: "Backup"

- key: "Compliance"

tag_enforcement:

- resource_types: ["ec2", "rds", "s3"]

mandatory: true

- resource_types: ["cloudwatch", "iam"]

mandatory: false合规性管理框架

合规检查清单:

| 合规域 | 检查项 | 频率 | 责任方 |

|---|---|---|---|

| 数据保护 | 数据加密状态 | 每日 | 安全团队 |

| 访问控制 | 权限最小化原则 | 每周 | 运维团队 |

| 网络安全 | 安全组配置 | 每日 | 网络团队 |

| 成本控制 | 预算超标检查 | 每日 | 财务团队 |

| 资源管理 | 未使用资源清理 | 每周 | 运维团队 |

私有化部署与云端服务对比分析

大模型部署场景对比

随着AI大模型的广泛应用,企业面临着私有化部署与云端服务的选择挑战。以下是详细的对比分析:

部署模式对比矩阵:

| 对比维度 | 私有化部署 | 公有云服务 | 混合云模式 |

|---|---|---|---|

| 初始成本 | 🔴 高 | 🟢 低 | 🟡 中 |

| 运营成本 | 🔴 高 | 🟡 中 | 🟡 中 |

| 数据安全 | 🟢 高 | 🟡 中 | 🟢 高 |

| 扩展性 | 🔴 限制 | 🟢 优秀 | 🟢 优秀 |

| 技术门槛 | 🔴 高 | 🟢 低 | 🟡 中 |

| 定制化 | 🟢 高 | 🔴 限制 | 🟢 高 |

| 维护复杂度 | 🔴 高 | 🟢 低 | 🟡 中 |

| 上线速度 | 🔴 慢 | 🟢 快 | 🟡 中 |

大模型私有化部署架构

云端大模型服务对比

主流云端大模型服务:

| 服务商 | 服务名称 | 模型类型 | 定价模式 | 特色功能 |

|---|---|---|---|---|

| OpenAI | GPT-4 API | 文本生成 | 按Token计费 | 强大的推理能力 |

| Azure | OpenAI Service | 多模态 | 按使用量计费 | 企业级安全 |

| AWS | Bedrock | 多厂商模型 | 按需付费 | 模型选择丰富 |

| Vertex AI | 多模态 | 按使用量计费 | 集成度高 | |

| 阿里云 | 通义千问 | 中文优化 | 按调用次数 | 中文理解强 |

成本模型深度分析

私有化部署成本构成:

云端服务成本构成:

ROI计算模型:

私有化部署ROI: - 初始投资:$500K - $2M - 年运营成本:$200K - $800K - 3年ROI:取决于使用强度 - 盈亏平衡点:月调用量 > 10M次

云端服务ROI: - 初始投资:$10K - $50K - 年运营成本:$100K - $1M+ - 立即可用,按需扩展 - 适合快速验证和迭代

成本模型与决策框架

多云成本优化策略

1. 成本可视化

2. 智能资源调度 - 跨云负载均衡:根据成本和性能选择最优云 - 预留实例优化:智能购买和分配预留实例 - Spot实例利用:最大化利用竞价实例降低成本

3. 成本控制机制

# 成本控制策略配置

cost_controls:

budget_alerts:

- threshold: 80%

action: "notify_managers"

- threshold: 95%

action: "freeze_new_resources"

- threshold: 100%

action: "auto_scale_down"

resource_limits:

dev_environment:

max_monthly_cost: 10000

instance_types: ["t3.micro", "t3.small"]

prod_environment:

max_monthly_cost: 100000

auto_shutdown_enabled: false决策框架模型

多维度评估矩阵:

决策树流程:

风险评估与缓解

风险类型识别:

| 风险类型 | 风险等级 | 影响程度 | 发生概率 | 缓解策略 |

|---|---|---|---|---|

| 供应商锁定 | 🔴 高 | 高 | 中 | 多云策略、标准化API |

| 数据泄露 | 🔴 高 | 极高 | 低 | 加密、访问控制 |

| 服务中断 | 🟡 中 | 高 | 中 | 多活部署、灾备 |

| 成本超支 | 🟡 中 | 中 | 高 | 成本监控、预算控制 |

| 技能缺失 | 🟡 中 | 中 | 高 | 培训、外包 |

安全与合规管理

零信任安全架构

零信任模型实施:

多云安全统一管理

安全工具集成架构:

合规性自动化检查

合规检查自动化流程:

# 合规检查配置示例

compliance_checks:

data_protection:

- name: "encryption_at_rest"

description: "检查数据静态加密"

rules:

- resource_type: "s3_bucket"

check: "encryption_enabled"

- resource_type: "rds_instance"

check: "encryption_enabled"

- name: "encryption_in_transit"

description: "检查数据传输加密"

rules:

- resource_type: "load_balancer"

check: "ssl_enabled"

access_control:

- name: "mfa_enabled"

description: "检查多因素认证"

rules:

- resource_type: "iam_user"

check: "mfa_required"

- name: "least_privilege"

description: "检查最小权限原则"

rules:

- resource_type: "iam_policy"

check: "no_wildcard_permissions"

schedule:

frequency: "daily"

notification:

- type: "email"

recipients: ["security-team@company.com"]

- type: "slack"

channel: "#security-alerts"运维自动化与DevOps集成

CI/CD多云部署流水线

GitOps流水线架构:

基础设施自动化

Terraform多云管理示例:

# 多云Kubernetes集群部署

module "aws_eks" {

source = "./modules/aws-eks"

cluster_name = "production-eks"

region = "us-west-2"

node_groups = {

main = {

instance_types = ["t3.medium"]

min_size = 2

max_size = 10

desired_size = 3

}

}

}

module "azure_aks" {

source = "./modules/azure-aks"

cluster_name = "production-aks"

location = "East US"

kubernetes_version = "1.25"

default_node_pool = {

name = "default"

vm_size = "Standard_D2_v2"

node_count = 3

}

}

module "gcp_gke" {

source = "./modules/gcp-gke"

cluster_name = "production-gke"

location = "us-central1"

node_pools = [{

name = "default-pool"

machine_type = "e2-medium"

node_count = 3

}]

}

# 统一监控配置

resource "helm_release" "prometheus" {

for_each = {

aws = module.aws_eks.cluster_endpoint

azure = module.azure_aks.cluster_endpoint

gcp = module.gcp_gke.cluster_endpoint

}

name = "prometheus"

repository = "https://prometheus-community.github.io/helm-charts"

chart = "kube-prometheus-stack"

namespace = "monitoring"

set {

name = "grafana.adminPassword"

value = var.grafana_admin_password

}

}自动化运维工具链

Ansible多云配置管理:

# 多云服务器配置playbook

---

- name: 多云环境统一配置

hosts: all

vars:

monitoring_tools:

- prometheus-node-exporter

- filebeat

- fluentd

security_tools:

- fail2ban

- ossec-agent

tasks:

- name: 安装监控工具

package:

name: "{{ item }}"

state: present

loop: "{{ monitoring_tools }}"

- name: 配置安全工具

package:

name: "{{ item }}"

state: present

loop: "{{ security_tools }}"

- name: 统一日志配置

template:

src: filebeat.yml.j2

dest: /etc/filebeat/filebeat.yml

notify: restart filebeat

- name: 配置监控告警

template:

src: prometheus.yml.j2

dest: /etc/prometheus/prometheus.yml

notify: restart prometheus

handlers:

- name: restart filebeat

service:

name: filebeat

state: restarted

- name: restart prometheus

service:

name: prometheus

state: restarted监控与告警统一化

多云监控架构:

最佳实践与案例分析

企业级实施案例

案例1:大型金融机构混合云转型

背景:某大型银行需要在满足严格合规要求的同时,提升IT基础设施的灵活性和成本效益。

挑战: - 监管合规要求严格 - 核心系统稳定性要求极高 - 成本压力持续增加 - 技术创新需求迫切

解决方案:

实施效果: - 合规性:100%满足监管要求 - 成本节省:35%基础设施成本降低 - 创新速度:开发效率提升60% - 稳定性:99.99%系统可用性

案例2:制造业企业数字化转型

背景:某大型制造企业需要实现全球工厂的数字化连接和智能制造升级。

技术架构: - 边缘计算:工厂现场数据采集 - 私有云:核心业务系统 - 公有云:数据分析和AI服务 - 混合云:供应链协同平台

关键成果: - 生产效率提升25% - 质量缺陷率降低40% - 供应链响应时间缩短50% - IT运维成本降低30%

最佳实践总结

1. 架构设计最佳实践

分层解耦原则:

architecture_layers:

presentation_layer:

- web_interface

- mobile_app

- api_gateway

business_layer:

- microservices

- serverless_functions

- workflow_engine

data_layer:

- primary_database

- cache_layer

- data_warehouse

infrastructure_layer:

- compute_resources

- storage_systems

- network_components2. 安全实施最佳实践

- 纵深防御:多层安全控制

- 最小权限:严格的访问控制

- 持续监控:实时安全态势感知

- 自动响应:安全事件自动处理

3. 成本优化最佳实践

4. 运维管理最佳实践

- 基础设施即代码:版本化管理基础设施

- GitOps工作流:声明式运维管理

- 可观测性建设:全链路监控体系

- 自动化运维:减少人工干预

未来发展趋势

技术发展趋势

1. 边缘云计算兴起

随着5G网络的普及和IoT设备的增长,边缘计算将成为混合云架构的重要组成部分:

边缘云特点: - 超低延迟:< 10ms响应时间 - 本地处理:减少数据传输 - 智能分流:优化网络带宽 - 离线能力:断网情况下继续工作

2. AI驱动的云管理

人工智能将深度融入云管理的各个环节:

- 智能资源调度:基于机器学习的预测性扩缩容

- 异常检测:AI驱动的故障预测和自愈

- 成本优化:智能化的资源配置建议

- 安全防护:AI增强的威胁检测和响应

3. 量子计算云服务

量子计算云服务将为特定领域提供强大的计算能力:

| 应用领域 | 量子优势 | 商业价值 |

|---|---|---|

| 密码学 | 密码破解与生成 | 网络安全 |

| 优化问题 | 组合优化 | 物流、金融 |

| 机器学习 | 特征空间探索 | AI算法 |

| 材料科学 | 分子模拟 | 新材料研发 |

行业应用趋势

1. 金融科技融合

2. 智能制造升级

- 数字孪生:虚实融合的生产优化

- 工业互联网:设备全连接管理

- 柔性制造:快速响应市场变化

- 绿色制造:能耗优化和碳中和

3. 医疗健康数字化

- 远程医疗:云端医疗服务平台

- 精准医疗:基因数据云计算

- 医疗AI:影像诊断和药物研发

- 健康管理:个人健康数据云

标准化发展趋势

1. 云原生标准成熟

CNCF(云原生计算基金会)推动的标准化进程:

- 容器运行时标准:CRI、OCI标准

- 服务网格标准:SMI规范

- 可观测性标准:OpenTelemetry

- 安全标准:SPIFFE/SPIRE

2. 多云互操作性

# 多云标准API示例

apiVersion: multicloud.io/v1

kind: CloudResource

metadata:

name: web-app-deployment

spec:

clouds:

- name: aws

region: us-west-2

resources:

- type: ec2-instance

config:

instance_type: t3.medium

- name: azure

region: eastus

resources:

- type: virtual-machine

config:

vm_size: Standard_D2s_v3

- name: gcp

region: us-central1

resources:

- type: compute-instance

config:

machine_type: e2-medium

policy:

placement: cost-optimized

failover: automatic

data_residency: eu-only3. 安全标准统一

- 零信任架构标准:NIST Zero Trust框架

- 云安全联盟标准:CSA Security Guidance

- 隐私保护标准:GDPR、CCPA合规框架

- 身份认证标准:OAuth 2.1、OpenID Connect

结论与建议

核心洞察总结

1. 混合云已成为企业数字化的必然选择

在当今复杂的商业环境中,单一的云部署模式已无法满足企业的多样化需求。混合云架构通过整合私有云、公有云和边缘计算资源,为企业提供了最大的灵活性和选择空间。据我们的研究显示,采用混合云策略的企业在成本优化、风险管控和创新能力方面都表现出显著优势。

2. 技术架构设计需要平衡多个维度

成功的混合云架构设计需要在安全性、可扩展性、成本效益和管理复杂度之间找到最佳平衡点。企业应该:

- 优先考虑业务需求:技术服务于业务,而非技术驱动业务

- 采用云原生设计原则:确保应用的可移植性和可扩展性

- 建立统一的治理框架:避免多云环境下的管理混乱

- 注重安全合规:在架构设计阶段就考虑安全和合规要求

3. 成本模型需要全生命周期考虑

传统的TCO(总拥有成本)计算模型在云时代需要升级。企业需要考虑:

4. 治理框架是成功的关键

没有有效治理的多云环境往往会带来更高的复杂度和风险。企业需要建立: - 统一的资源管理策略 - 标准化的安全合规流程 - 透明的成本控制机制 - 持续的优化改进体系

实施路线图建议

第一阶段:评估与规划(1-3个月)

关键活动: 1. 业务需求梳理:明确各业务系统的特点和要求 2. 技术能力评估:评估团队的云技术能力和培训需求 3. 风险识别分析:识别潜在风险并制定缓解策略 4. 供应商选择:基于评估结果选择合适的云服务商

第二阶段:试点实施(3-6个月)

试点项目选择原则: - 业务影响相对较小 - 技术复杂度适中 - 成功后可复制推广 - 能够验证架构设计

关键里程碑: - 完成混合云基础平台搭建 - 实现统一身份认证和访问控制 - 建立基础的监控和告警体系 - 验证数据迁移和同步机制

第三阶段:全面推广(6-18个月)

推广策略: - 分批迁移:按照业务优先级分批进行 - 并行运行:新老系统并行确保业务连续性 - 逐步替换:在验证稳定性后逐步切换 - 持续优化:根据运行情况持续优化配置

关键成功因素

1. 高层支持与组织变革 - 获得管理层的明确支持和资源保障 - 建立跨部门的协作机制 - 培养云原生思维和文化

2. 技术团队能力建设

3. 供应商关系管理 - 建立多元化的供应商生态 - 避免过度依赖单一供应商 - 建立供应商绩效评估机制

4. 持续监控与优化 - 建立完善的KPI体系 - 定期进行架构审查 - 及时调整策略和配置

风险应对策略

技术风险应对: - 建立技术预研机制 - 实施充分的测试验证 - 准备技术方案备选

业务风险应对: - 制定详细的业务连续性计划 - 建立快速回滚机制 - 加强变更管理流程

安全风险应对: - 实施全面的安全评估 - 建立安全事件响应机制 - 定期进行安全审计

合规风险应对: - 深入理解相关法规要求 - 建立合规检查机制 - 与监管机构保持沟通

未来展望

混合云和多云管理技术将继续快速发展,企业需要保持技术敏感性和学习能力。重点关注以下趋势:

技术趋势: - 边缘计算集成:构建云-边-端一体化架构 - AI驱动运维:实现智能化的云管理 - 量子计算应用:为特殊计算需求做好准备

业务趋势: - 数字化转型深化:云技术成为业务创新的基础 - 绿色计算要求:节能减排成为重要考量 - 数据价值挖掘:云平台成为数据智能的载体

最终建议

- 制定清晰的云战略:基于业务目标制定明确的云采用策略

- 采用渐进式方法:从小规模试点开始,逐步扩大范围

- 投资于人才培养:技术和流程变革都需要人才支撑

- 建立治理机制:确保云环境的可管理和可控制

- 保持技术敏感性:持续关注新技术和最佳实践

混合云战略的成功实施需要技术、管理和文化的全面变革。企业应该以长远眼光规划,以实用主义的态度实施,在确保业务稳定的前提下,积极拥抱云原生技术带来的机遇和挑战。

通过合理的规划、科学的实施和持续的优化,混合云架构将为企业的数字化转型提供强有力的技术支撑,助力企业在激烈的市场竞争中保持优势地位。

本文旨在为企业混合云战略规划提供全面指导,具体实施时应结合企业实际情况进行定制化调整。如需更详细的技术方案或实施建议,建议咨询专业的云计算顾问团队。

1184

1184

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?