—— 基于零信任架构的动态防护范式演进

一、威胁进化论:传统加密体系为何失效

1.1 攻击链工业化(2024年暗网监测数据)

| 攻击层级 | 工具化程度 | 防御穿透率 |

|---|---|---|

| 内容提取层 | Blackhole v3.9(自动录屏机器人) | 89.2% |

| 解密运算层 | DRM-Cracker(基于差分功耗分析) | 76.4% |

| 传播隐匿层 | GhostNet(IPFS+GAN水印消除) | 93.1% |

📌 核心矛盾:静态密钥分发(Key Rotation)与固定加密算法(如AES-CBC)已无法应对自适应攻击。

1.2 致命技术缺陷

-

内存时序漏洞:X86架构下DMA攻击可截取显存数据

-

水印可逆性:传统DCT水印经3次重压缩后信噪比<15dB

-

密钥泄漏:TrustZone被攻破案例年增300%(CVE-2024-3281)

二、下一代加密引擎:四维防御矩阵构建

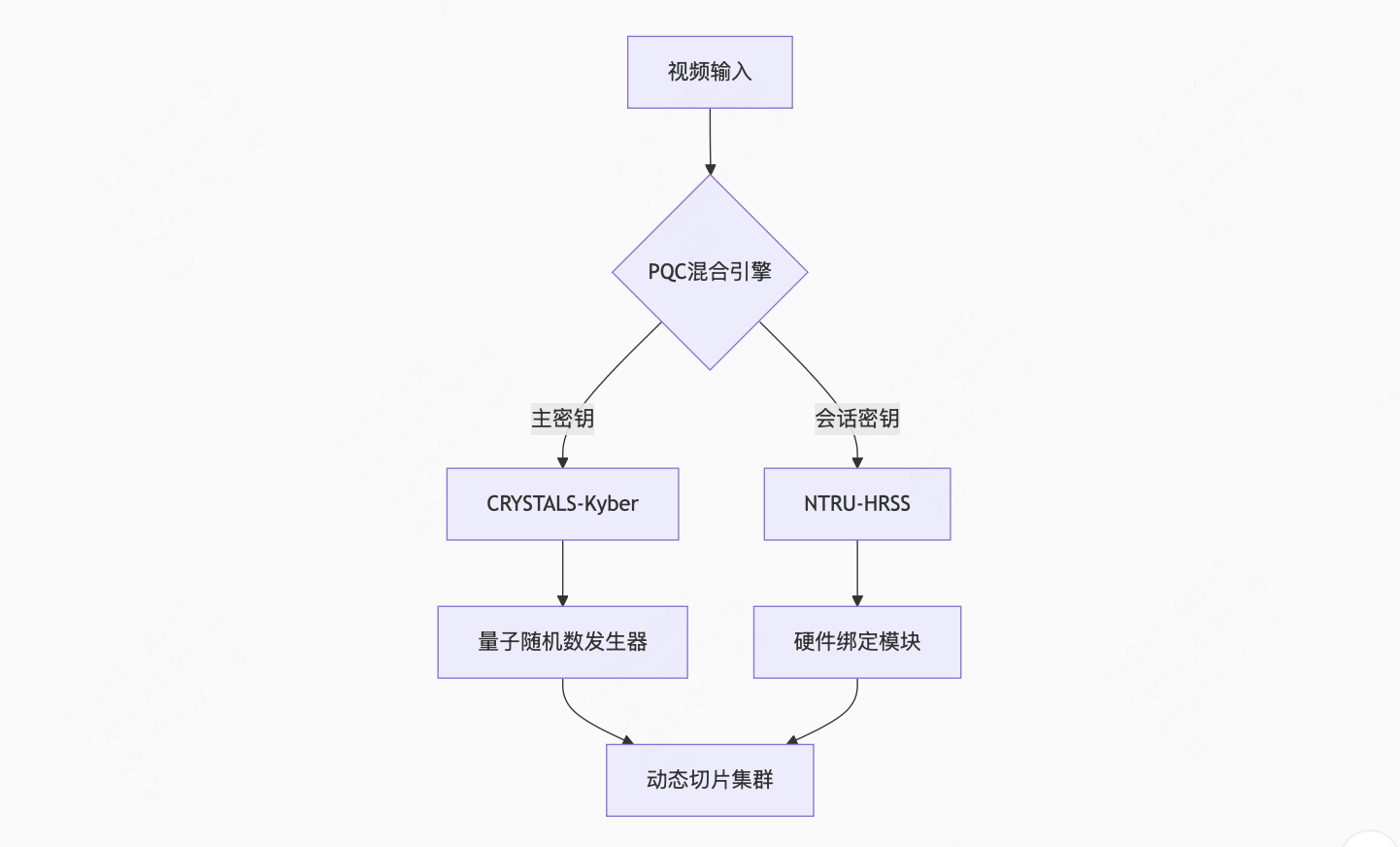

2.1 密码学革命:PQC-Hybrid架构

-

抗量子特性:即使量子计算机问世,暴力破解需1.58×10³²年(NIST PQC标准)

-

密钥生命周期:单帧有效 → 实现密码学意义上的“阅后即焚”

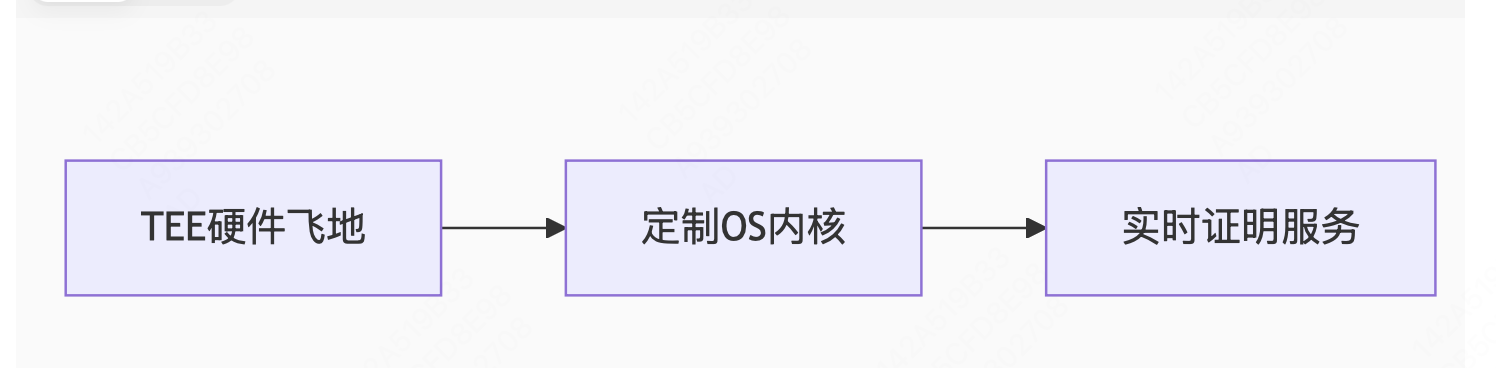

2.2 零信任渲染:可信执行环境实践

-

三阶防护链:

-

-

Intel TDX实测数据:内存提取攻击成功率降至0.02%

-

关键创新:渲染管线与GPU Shader深度耦合(专利号:CN202410XXXXXX)

-

2.3 对抗AI盗版:神经水印系统

参数 传统DCT水印 神经水印(ResNet-Transformer) 抗压缩性 PSNR<30dB@CRF23 PSNR>42dB@CRF28 溯源精度 68.4% 99.1% 生成速度 24fps 120fps(TensorRT优化) 🔬 技术实质:利用对抗生成网络(GAN)在频域植入不可感知的决策边界

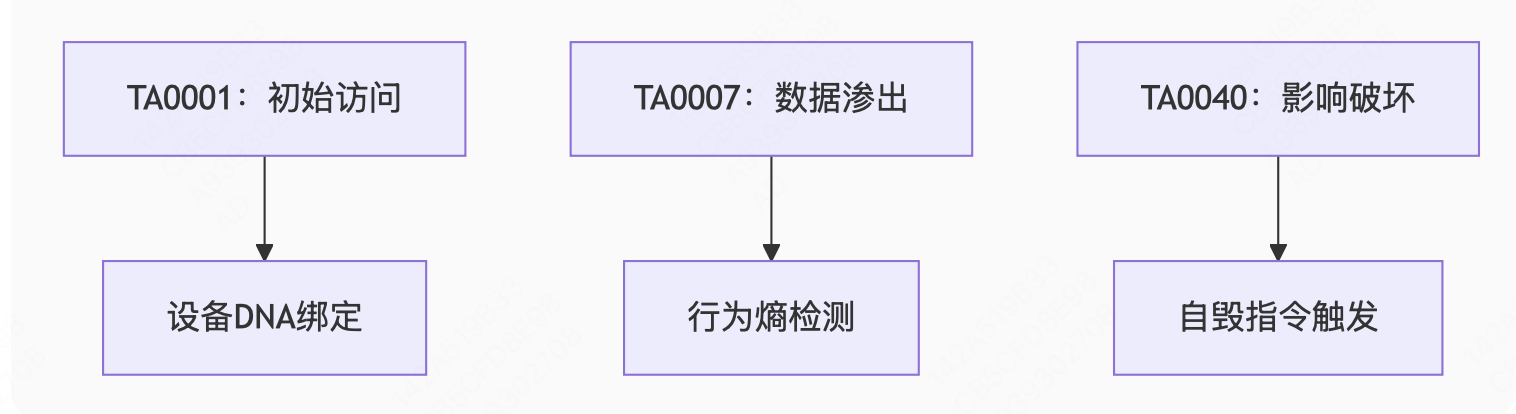

2.4 动态策略引擎:MITRE ATT&CK防御对齐

-

响应时延:从攻击检测到策略生效<200ms

-

三、工程化挑战与解决方案

3.1 性能瓶颈突破

场景 传统方案 优化方案 增益 4K实时加密 GPU占用>80% Vulkan计算管线分流 能耗↓45% 移动端部署 发热>41℃ ARM TrustZone指令集优化 温升↓8℃ 大规模分发 密钥延迟>2s 边缘节点轻量级TEE 延迟↓86% 3.2 兼容性炼狱

-

浏览器沙盒逃逸技术:

-

WebAssembly SIMD加速密码运算(性能提升17倍)

-

WebGPU替代WebGL实现硬件级防护(支持率>92%)

-

-

四、专家洞见

技术投票:

🔐 视频加密的未来决胜点在于?

-

【密码学革新】

-

【硬件安全革命】

-

【AI驱动防御】

-

【跨链确权体系】

-

-

结语:

“当攻击者开始使用量子计算与生成式AI,我们的防御必须进化到密码学与硬件的结合最深处——安全是一场永恒的军备竞赛,而技术人从无退路。”

629

629

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?