目录

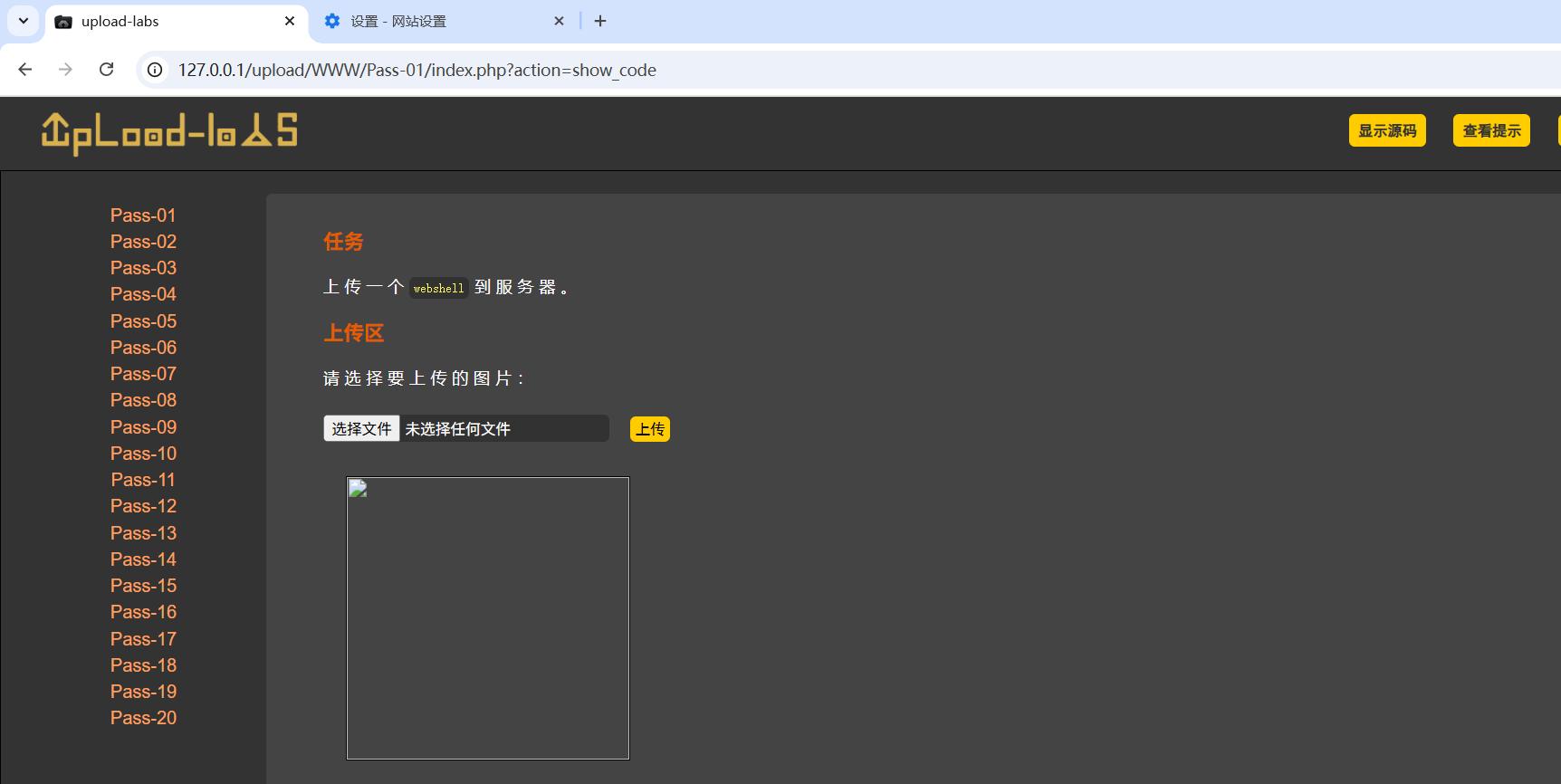

1 前端和js校验

关闭JS的代码,上传PHP

抓包改包

思路:上传文件的时候将正常的PHP后缀改成白名单允许的后缀,然后通过抓包的方式修改文件的后缀为php,注意content—type这个,因为一般会判断上传的类型,需要改一下

2 .

那我们想有没有一种就是在程序中有被认为是空格,但是进入系统后,系统就把他认定为是没有后面那个空格?(有这种但是只有在windows系统才会有)

这关写了黑名单,trim去空格等过滤限制

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array('.asp','.aspx','.php','.jsp');

$file_name = trim($_FILES['upload_file']['name'] 深入解析uploadlabs靶场漏洞攻防

深入解析uploadlabs靶场漏洞攻防

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3294

3294

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?