基于块分类置乱的加密图像可逆数据隐藏

陈帆1,何红杰1(&),马廷淮2,和严舒1

1西南交通大学信息科学与技术学院,成都 611756,中国 fchen@swjtu.edu.cn, hehojie@126.com

2南京信息工程大学计算机与软件学院,南京210044,中国

摘要

为了提高安全性以及解密图像的质量,本文提出了一种基于块分类置乱的加密图像可逆数据隐藏方法。在图像加密阶段,首先将所有 8 × 8 块分类为平滑块和纹理块,并根据其最高有效位(MSB)生成相应的块类型矩阵。然后分别利用加密密钥对异或加密后的平滑块和纹理块进行置乱。最后通过按顺序扫描置乱后的平滑块和纹理块生成加密图像。由于所提出的方法同时保护了每个像素的值和位置,因此降低了加密图像内容泄露的风险。实验结果表明,即使在0.15 bpp的高嵌入率下,对于纹理图像狒狒,所提出的方法实现无损恢复的概率也达到100%。

关键词 :可逆数据隐藏;块分类;置乱加密

1 引言

随着成像设备(如数字相机和智能手机)的发展,我们的世界正见证着图像在数量、可用性和重要性方面的巨大增长[1, 2]。此外,云计算通过互联网提供存储资源[3, 4]。云存储服务使用户能够从各种地点远程访问其外包图像,而无需一直停留在自己的计算机附近。然而,在开放且异构的云环境中,图像隐私成为最大的问题[5–8]。例如,在医疗应用中,患者可能不希望向特定医生以外的任何人泄露其医学图像[5]。为了最小化图像内容泄露的风险,图像在外包至云之前会被加密。另一方面,为了管理外包图像,云服务器可能需要将一些附加数据嵌入到加密图像中,例如图像类别和标注信息,并利用这些附加数据来识别所有权或验证图像的完整性[9]。显然,云服务器在对加密图像进行数据嵌入时,无权引入永久失真[10]。

因此,加密图像中的可逆数据隐藏(RDH-EI)成为可逆数据隐藏领域的研究热点。

根据图像加密机制,RDH-EI可分为对称加密域中的可逆数据隐藏和非对称(公钥)加密域中的可逆数据隐藏。基于公钥密码系统的RDH-EI方法利用加密算法的全纯性质嵌入秘密信息[11, 12],或通过图像加密创建信息冗余[13, 14]。基于对称密码系统的RDH-EI方法通常使用流密码加密原始图像,并利用自然图像中的空间相关性重构原始图像。2011年,张[15]提出了一种基于流密码的RDH-EI方法。内容所有者根据加密密钥,通过按位异或(XOR)操作对原始图像进行加密,数据隐藏者翻转部分加密像素的3个最低有效位(LSB)以隐藏秘密数据。接收者使用波动函数推断秘密数据并恢复原始图像。

一些改进方案[16–18]从不同角度修改波动函数,以降低数据提取的错误率。在[15–18]中提出的这些RDH-EI方法具有一个共同特征:在图像解密后同时进行数据提取和图像恢复。换句话说,数据提取需要加密密钥和数据隐藏密钥。这些方法被称为联合RDH-EI。相反,能够分别独立进行数据提取和图像恢复的RDH_EI方法称为可分离RDH-EI。

与联合RDH-EI相比,可分离RDH-EI中的数据提取仅需要数据隐藏密钥,从而实现了内容所有者与信息隐藏者的独立操作。现有的可分离RDH-EI方法可分为两类:一类是对原始图像进行预处理,在加密前预留空间以用于数据隐藏[19–21]。在[19]中,通过移动其他像素的估计误差直方图,将选定像素在加密前的三个最低有效位清空,并用于数据隐藏。基于加密前预留空间的RDH-EI方法能够实现较高的数据隐藏容量,并且在数据提取和图像恢复过程中无错误。另一类可分离RDH-EI方法是直接将秘密数据嵌入到加密图像中。

2012年,张[22]提出了一种基于压缩的RDH-EI方法,其中内容所有者使用加密密钥通过逐位异或操作对原始图像进行加密,而信息隐藏者可以压缩加密图像的最低有效位以创建稀疏空间用于数据隐藏。Zhang的方法[22]实现了数据提取与图像解密之间的可分离性,数据提取无错误,并且解密和恢复图像的质量较高。然而,当附加数据量大于0.04 bpp(每像素比特数)时,很难无错误地恢复原始内容。为了提高恢复图像无损恢复的概率,Wu和Sun[23]提出了一种基于预测误差的可分离方法,其中通过位替换将附加数据嵌入到加密像素的更显著位(MSB),并基于预测误差恢复原始图像内容。Wu的方法在高负载嵌入情况下提供了更好的可逆性以及恢复图像的良好视觉质量。然而,现有的RDH-EI方法,包括加密前预留空间和加密后腾出空间的方法,由于加密图像是通过异或加密生成的[24],存在潜在的安全风险。异或加密使得加密像素值在范围[0, 255]内随机分布,但原始像素的位置保持不变。如果攻击者获得一对原始图像和加密图像,则可以在不知道加密密钥的情况下估计所使用的密钥流。在这种情况下,由于异或加密的特性,使用相同加密密钥的加密图像内容可能会被泄露。

为了提高基于可逆数据隐藏的加密图像(RDH-EI)方法的安全性,本文提出了一种基于块分类置乱的RDH-EI方法。首先将原始图像中的所有 8 × 8 块根据其最高有效位(MSB)分类为平滑块和纹理块,并生成相应的类型标记。通过对所有像素进行异或操作来保护图像内容,并设计了块分类置乱以进一步保护加密图像的位置信息。此外,数据隐藏者可以在不知道原始图像内容的情况下轻松找到加密图像中的平滑像素。实验结果表明,对于包括纹理狒狒在内的所有测试图像,在不同嵌入率下均可无误差地重构原始图像内容。

2 基于块分类置乱的RDH_EI

本节提出了一种基于块分类置乱的RDH-EI方案,该方案由图像加密、数据隐藏、数据提取、图像解密和图像恢复组成。

2.1 图像加密

假设一幅大小为 8M × 8N 像素的原始图像 X 采用无压缩格式,每个灰度值在 [0, 255] 范围内的像素用 8 位表示。首先将原始图像 X 划分为非重叠的 8 × 8 块,

$$

X = {X_{ij} \mid i = 1, 2, …, M; j = 1, 2, …, N}

\quad (1)

$$

根据特定的扫描顺序,每个 8 × 8 块 $X_{ij}$ 可以表示为,

$$

X_{ij} = {x_{ij1}, x_{ij2}, …, x_{ij64}}

\quad (2)

$$

在本研究中,我们使用一个称为类型标记的二进制矩阵 $T = {t_{ij} \mid 1 \leq i \leq M, 1 \leq j \leq N}$ 来表示原始图像中相应块的类型。换句话说,如果 $t_{ij} = 0$,则相应块 $X_{ij}$ 中的所有像素均为平滑像素;否则,相应块 $X_{ij}$ 中的所有像素均为非平滑像素。对于原始图像 X 中的每个块 $X_{ij}$,如果所有像素的最高有效位相同,则认为该块 $X_{ij}$ 为平滑块;否则视为非平滑块。即,

$$

t_{ij} =

\begin{cases}

0, & \text{if all pixels in } X_{ij} \geq 128 \

0, & \text{if all pixels in } X_{ij} < 128 \

1, & \text{otherwise}

\end{cases}

\quad (3)

$$

如果使用平滑像素的最高有效位来嵌入附加数据,在解密阶段和恢复阶段就容易推断出嵌入像素的原始最高有效位。这有助于提高解密和恢复图像的质量。为了便于信息隐藏者在加密图像中找到平滑像素,应将平滑块与纹理块分离。根据类型标记 T,通过从上到下、从左到右的扫描顺序,分别生成平滑块表 $L_s$ 和纹理块表 $L_t$。

$$

L_s = {L_s[m] = X_{ij} \mid t_{ij} = 0, m = 1, 2, …, N_s} \

L_t = {L_t[k] = X_{ij} \mid t_{ij} = 1, k = 1, 2, …, N_t}

\quad (4)

$$

其中 $N_s$ 和 $N_t$ 分别为平滑块数量和纹理块数量,且 $N_s + N_t = M \times N$。由于根据 (2),一个块可被视为具有64个像素的线性表,因此 $L_s$ 和 $L_t$ 可被视为长度分别为 $64N_s$ 和 $64N_t$ 像素的一维序列。换句话说,$L_s$ 和 $L_t$ 也可以表示为,

$$

L_s = {ls_i \mid i = 1, 2, …, 64N_s} \

L_t = {lt_i \mid i = 1, 2, …, 64N_t}

\quad (5)

$$

为了确保图像内容的保密性,通过使用加密密钥 $K_e$ 生成的伪随机比特与原始比特进行异或操作,可容易地获得 $L_s$ 和 $L_t$ 的XOR加密版本,记为 $[[L_s]]$ 和 $[[L_t]]$。即,

$$

[[L_s]] = \text{Xor}(L_s, K_e) \

[[L_t]] = \text{Xor}(L_t, K_e)

\quad (6)

$$

其中,Xor(.) 是灰度值属于[0, 255]的像素的异或加密函数。详细的异或加密方法参考张的方案[22]。将平滑块表 $L_s$ 与其对应的加密版本 $[[L_s]]$ 相比,像素的值发生了变化,但像素位置保持不变。$L_t$ 与 $[[L_t]]$ 之间的关系亦然。为进一步保护加密图像中像素的位置信息,基于加密密钥 $K_e$ 分别对XOR加密序列 $[[L_s]]$ 和 $[[L_t]]$ 中的像素进行置乱。

下文以 $[[L_s]]$ 为例,描述如何获得 $[[L_s]]$ 对应的置乱序列,记为 $[[L_s]]’ = {l’_i}$。首先生成一个与 $[[L_s]]$ 长度相同的实数伪随机序列,记为 $R = {r_i \mid i = 1, 2, …, 64N_s}$,其中 $r_i$ 是区间 [0, 1] 内的实数。然后,通过对实数伪随机序列 R 进行排序得到索引序列 A,

$$

A = {a_i \mid i = 1, 2, …, 64N_s}; \text{ such that } r_{a_1} \leq r_{a_2} \leq … \leq r_{a_{64N_s}}

\quad (7)

$$

显然,$a_i$ 是区间 [1, 64N_s] 内的整数;以及不等式 $a_i \neq a_j$ 对于 $\forall i \neq j$ 成立[25]。对应打乱序列 $[[L_s]]’$ 中的每个像素可通过以下方式获得,

$$

l’

{i} = [[l

{a_i}]], \quad i = 1, 2, …, 64N_s

\quad (8)

$$

使用相同的方法,可以得到XOR加密序列 $[[L_t]]$ 的打乱序列 $[[L_t]]’$。将两个打乱序列 $[[L_s]]’$ 和 $[[L_t]]’$ 连接生成一个序列 L,

$$

L = [[L_s]]’ || [[L_t]]’

\quad (9)

$$

加密图像 E 通过将线性表 L 扫描为大小为 8M × 8N 像素的二维形式生成。最后,我们将 $N_s$ 的二进制码嵌入到加密图像 E 中前若干像素的最高有效位(MSB),以告知数据隐藏者可用于嵌入附加信息的平滑块数量。这意味着最大嵌入率为 $N_s/(MN)$ bpp。需要注意的是,在图像加密后,数据隐藏者及其他第三方在没有加密密钥的情况下无法访问原始图像的内容,从而保护了内容所有者的隐私。

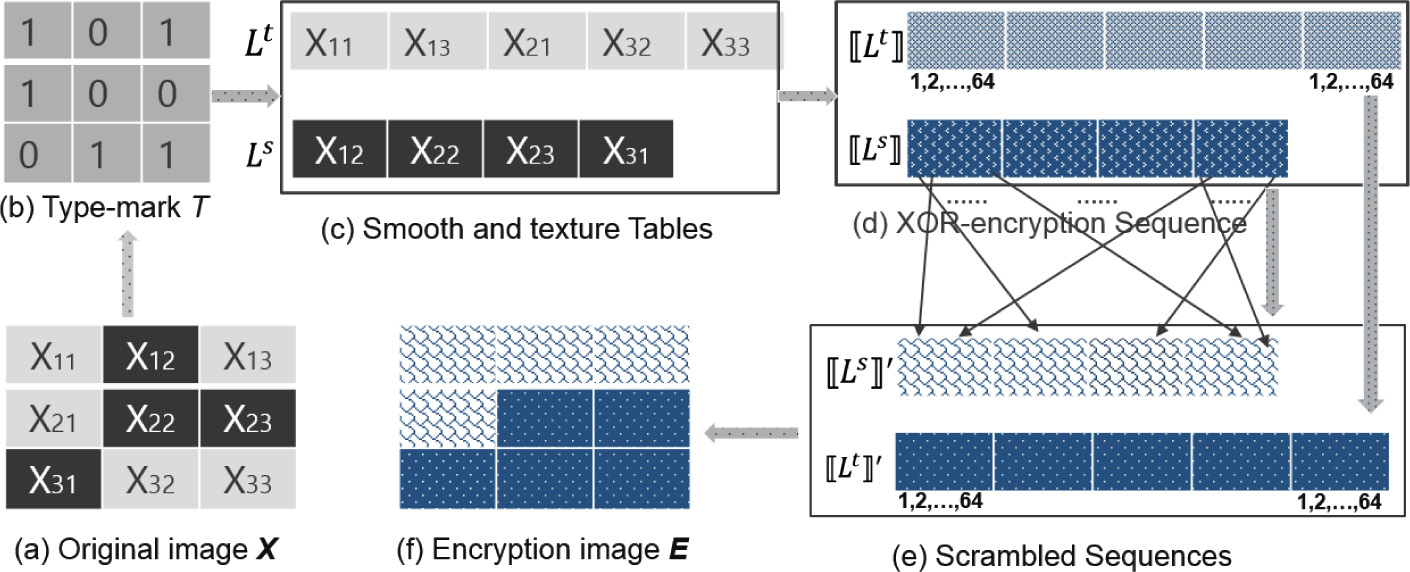

为了帮助理解所提出的图像加密过程,图1展示了所提出图像加密的流程图。

图1(a)是一幅包含3 × 3个块的原始图像。根据公式(3),我们可以得到原始图像的类型标记,如图1(b)所示。从图1(b)可知,由于对应的类型标记由四个零和五个一组成,因此在原始图像中,图1(a)上有四个以黑色背景标记的平滑块和五个以灰色背景标记的纹理块。根据原始图像及其类型标记,可通过公式(4)得到平滑块表 $L_s$ 和纹理块表 $L_t$,如图1(c)所示。图1(d)是 $L_s$ 和 $L_t$ 对应的XOR加密版本。对比图1(c)与图1(d),XOR加密版本中像素的值与原始版本中对应像素的值不同,但像素的位置与原始版本中对应像素的位置相同。根据公式(8)描述的置乱加密方法,可得到如图1(e)所示的XOR加密表对应的打乱序列,其中像素的位置与XOR加密表中对应像素的位置不同。最后,通过依次扫描打乱序列 $[[L_s]]’$ 和 $[[L_t]]’$,生成大小为 3 × 3个块的加密图像 E,如图1(f)所示。

比较图1(a) 与图1(f),可以看出加密图像中每个像素的值和位置都与原始图像中的不同。换句话说,加密图像中每个像素的值和位置均受到保护。在这种情况下,即使攻击者获得了一对原始图像和加密图像,若不知道加密密钥,也无法估计所使用的密钥流。这是因为所提出的方法还扰乱了加密图像中所有像素的位置。另一方面,从图1(f) 可以明显看出,4 个平滑块中的所有像素被放置在加密图像的顶部,而纹理块中的所有像素被排列在加密图像的后部。因此,数据隐藏者可以在不知道原始图像内容的情况下,轻松地在加密图像中找到平滑像素。信息隐藏者可嵌入附加数据的平滑块数量应为 4,此时最大嵌入率为 4/9 bpp。

注意,在所提出的加密方法中,作为加密密钥一部分的类型标记也在内容所有者和接收者之间共享。这提高了加密图像的安全性。代价是增加了一些额外的存储和传输负担。幸运的是,这种代价是可以接受的,特别是对于要求图像内容具有更高安全性的内容所有者而言,因为额外的存储空间并不多。事实上,类型标记也可以嵌入到加密图像中最后 $M \times N$ 个平滑像素的最高有效位中,最大嵌入率将从 $N_s/(MN)$ bpp 降低到 $(N_s/(MN) - 1/64)$ bpp。

2.2 数据隐藏

当信息隐藏者收到加密图像 E 时,若其拥有数据隐藏密钥 $K_h$,则可以嵌入一些附加数据,用于完整性认证、媒体标注、快速检索等特定目的。

设 $D = {d_k \mid k = 1, 2, …, N_d}$ 为要嵌入到加密图像中的二进制附加数据,其中 $N_d$ 表示附加数据的比特数。首先,数据隐藏者通过提取加密图像中各块第一个像素的最高有效位(MSB),读取平滑块数量,记为 $C_{\text{max}}$。需要注意的是,$N_d$ 的值不应超过 $64C_{\text{max}}$。然后,数据隐藏者根据数据隐藏密钥 $K_h$,采用与公式(7)相同的方法生成大小为 $64C_{\text{max}}$ 的索引序列 $A = {a_i \mid i = 1, 2, …, C_{\text{max}}}$,以确保所选加密像素为平滑像素且分布接近均匀。随后,信息隐藏者伪随机地选择 $N_d$ 个加密像素用于承载附加数据。附加数据中的第 $k (k = 1, 2, …, N_d)$ 位,即 $d_k$,通过修改加密图像中像素 $e_{i_k,j_k}$ 的最高有效位(MSB)进行嵌入。

$$

e_{i_k,j_k} = 128 \cdot d_k + \text{mod}(e_{i_k,j_k}, 128)

\quad (10)

$$

其中,mod(,) 表示除法后的模运算,$i_k$ 和 $j_k$ 表示像素的行和列坐标,其计算方法如下,

$$

i_k = \left\lfloor \frac{a_k}{8N} \right\rfloor + 1 \

j_k = \text{mod}(a_k, 8N) + 1;

\quad k = 1, 2, …, N_d

\quad (11)

$$

其中 $\lfloor \cdot \rfloor$ 是小于或等于给定参数的最大整数。当所有比特嵌入完成后,生成标记加密图像。由于用于嵌入附加数据 $d_k$ 的像素 $e_{i_k,j_k}$ 是基于数据隐藏密钥随机选取的,潜在攻击者无法提取嵌入数据。

2.3 数据提取

在数据提取阶段,我们假设接收者仅拥有标记加密图像和数据隐藏密钥。根据数据隐藏密钥,采用与数据隐藏相同的方法获取标记加密图像中的 $N_d$ 个像素,记为 $e_{i_k,j_k}$。通过该方法得到提取的数据 $D’ = {d’_k \mid k = 1,2,…,N_d}$。

$$

d’

k = \left\lfloor \frac{e

{i_k,j_k}}{128} \right\rfloor; \quad k = 1, 2, …, N_d

\quad (12)

$$

2.4 图像解密

当接收者仅拥有加密密钥(包括相应的类型标记 T)时,执行加密过程的逆过程以获得带标记的解密图像 $Z_0 = {Z_{0_{ij}} \mid 1 \leq i \leq M, 1 \leq j \leq N}$,其中某些像素的最高有效位可能出错。将解密图像 $Z = {Z_{ij} \mid 1 \leq i \leq 8M, 1 \leq j \leq 8N}$ 首先初始化为带标记的解密图像 $Z_0$。为了获得高质量的解密图像,通过估计其最高有效位来调整满足 $t_{ij} = 0$ 的像素 $Z_{ij}$ 的值

$$

Z_{ij} =

\begin{cases}

128 + \text{mod}(Z_{ij}, 128), & \text{if } \sum_{d \in Z_{0_{ij}}} \left\lfloor \frac{d}{128} \right\rfloor \geq 32 \

\text{mod}(Z_{ij}, 128), & \text{otherwise}

\end{cases}

\quad (13)

$$

2.5 图像恢复

当接收者拥有数据隐藏和加密密钥时,他可以提取嵌入的比特并获得具有较高质量的恢复图像 $R = {r_{ij} \mid 1 \leq i \leq 8M, 1 \leq j \leq 8N}$。这是由于可以明确知道哪些像素嵌入了附加比特。

根据数据隐藏和公式(11),接收者可以计算加密图像中带有附加数据的像素位置 ${(i_k, j_k) \mid k= 1, 2,…, N_d}$。可轻松获得加密图像的位置标记矩阵 $P_E = {p^E_{ij} \mid 1 \leq i \leq 8M; 1 \leq j \leq 8N}$

$$

p^E_{ij} =

\begin{cases}

1, & \text{for } (i_k,j_k), k = 1, 2,…,N_d \

0, & \text{otherwise}

\end{cases}

\quad (14)

$$

解密图像的位置矩阵,记为 $P = {p_{ij} \mid 1 \leq i \leq 8M,1 \leq j \leq 8N}$,可通过对 $P_E$ 执行分类置换的逆过程获得。根据解密图像的位置矩阵和标记解密图像 $D_0 = {d^0_{ij} \mid 1 \leq i \leq M, 1 \leq j \leq N}$,我们可以重构恢复图像 $R={r_{ij} \mid 1 \leq i \leq M, 1 \leq j \leq N}$。

$$

r_{ij} =

\begin{cases}

d^0_{ij}, & \text{if } p_{ij}=0 \

128 \cdot l_{ij} + \text{mod}(d^0_{ij}, 128), & \text{otherwise}

\end{cases}

\quad (15)

$$

其中,$l_{ij}$ 的值通过以下方式计算:

$$

u_{ij} =

\begin{cases}

1, & \text{if } d^0_{mn} \geq 128 \text{ such that } p_{mn} = 0 \

0, & \text{otherwise}

\end{cases}

\quad (16)

$$

参数 $m$ 和 $n$ 的取值范围是,

$$

m \in \left[\left\lfloor \frac{i-1}{8} \right\rfloor \cdot 8 + 1, \left\lfloor \frac{i-1}{8} \right\rfloor \cdot 8 + 8\right] \

n \in \left[\left\lfloor \frac{j-1}{8} \right\rfloor \cdot 8 + 1, \left\lfloor \frac{j-1}{8} \right\rfloor \cdot 8 + 8\right]

\quad (17)

$$

3 实验结果

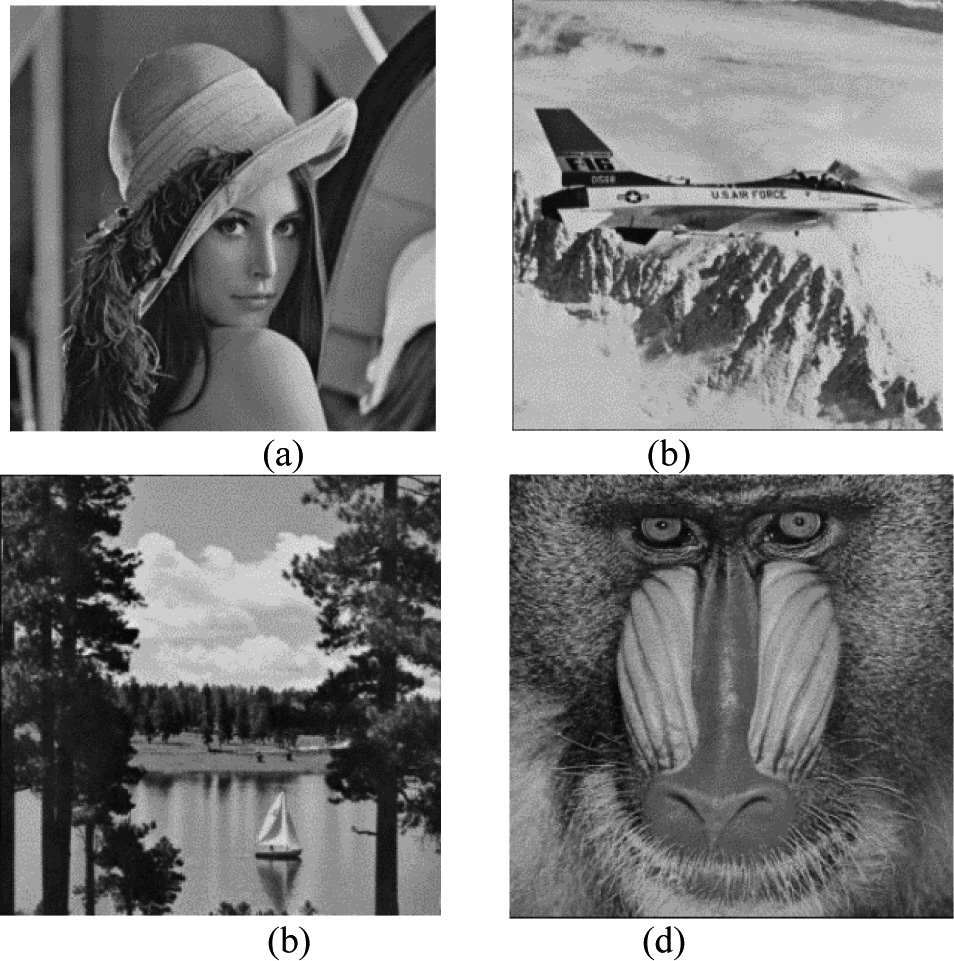

在所有实验中,秘密消息比特均为随机生成。使用了四幅尺寸为 512 × 512 像素的图像,这些图像是其他研究人员测试可逆数据隐藏方案效率时常用的。测试图像包括莉娜、飞机、湖泊和狒狒,如图2所示。对于可分离方法,由于数据提取和图像恢复是分离的,因此提取的比特完全正确。因此,在接下来的实验中仅关注解密图像和恢复图像的嵌入率以及视觉质量。

3.1 性能分析

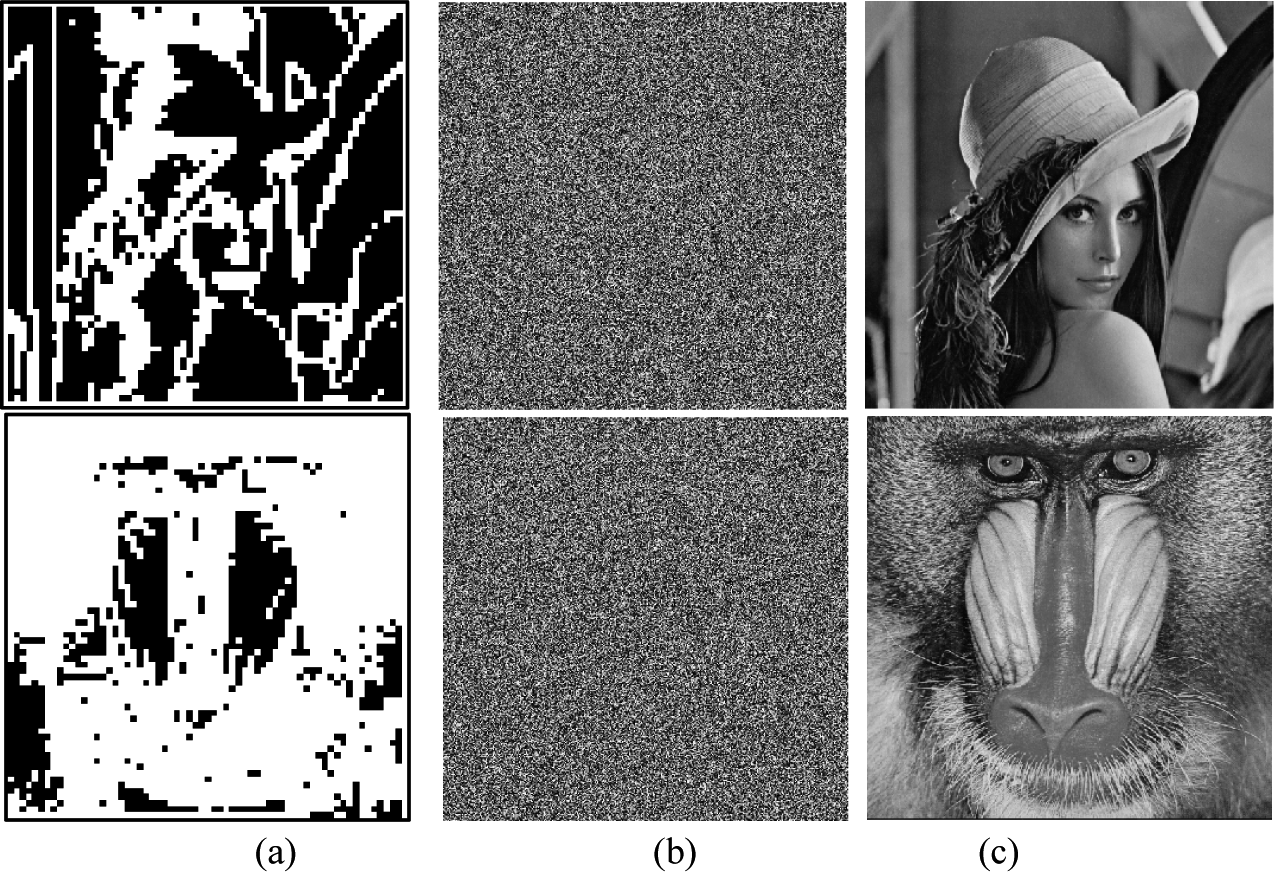

为了验证所提方案的性能,本实验选用图2(a)和(d)所示的两个测试图像莉娜和狒狒作为原始图像。图3(a)是莉娜和狒狒图像的类型标记,其中平滑块的数量分别为2652和852,这意味着莉娜和狒狒图像的最大嵌入率分别为0.65 bpp和0.21 bpp。

莉娜, (b)飞机, (c) 湖泊, (d) 狒狒)

莉娜, (b)飞机, (c) 湖泊, (d) 狒狒)

图3(b) 是包含附加比特的加密图像,其中嵌入了 16384 个附加比特,嵌入率为约 0.0625(=16384/(512 × 512))bpp。从图3(b) 可以看出,由于标记加密图像中的像素值随机分布,其看起来像一幅随机噪声图像在范围 [0, 255]内,像素位置也被改变。由于含加密图像包含了嵌入数据,因此可以使用数据隐藏密钥轻松提取附加数据。我们直接使用包含相应类型标记的加密密钥对含加密图像进行解密,得到解密图像,如图3(c)所示。莉娜和狒狒解密图像的PSNR(峰值信噪比)值为+∞ dB。也就是说,当嵌入数据数量为16384比特时,莉娜和狒狒的解密图像与其对应的原始图像相同。另一方面,通过同时使用数据隐藏密钥和包含类型标记的加密密钥,可以成功提取嵌入数据,并从包含嵌入数据的加密图像中完全恢复原始图像,这由+∞ dB的PSNR值证明。也就是说,当嵌入率为约0.0625 bpp时,即使仅使用加密密钥,所提方案也能无损重构莉娜和狒狒图像的原始内容。

3.2 性能比较

在本小节中,对所提出的方法、张的方法 [22]和吴的方法 [23]进行了性能比较,结果如表1和 2所示,包括嵌入率(ER)、解密图像质量和恢复图像质量。

在本实验中,采用了四幅测试图像和100个不同密钥,嵌入率分别为4096、16384和40960比特,对应0.0156、0.0625和0.1563 bpp。

| 嵌入率(bpp) | 图像 | 吴(%/dB) | 张(%/dB) | 所提方法(%/dB) |

|---|---|---|---|---|

| 0.0156 | Lena | 0/35.27 | 0/54.18 | 1/+∞ |

| 0.0156 | 飞机 | 0/34.43 | 0/54.36 | 1/+∞ |

| 0.0156 | Lake | 0/30.60 | 0/54.51 | 1/+∞ |

| 0.0156 | 狒狒 | 0/23.68 | 0/54.15 | 1/+∞ |

| 0.0625 | Lena | 0/34.46 | 0/38.32 | 1/+∞ |

| 0.0625 | 飞机 | 0/33.76 | 0/38.15 | 1/+∞ |

| 0.0625 | Lake | 0/30.23 | 0/38.19 | 1/+∞ |

| 0.0625 | 狒狒 | 0/23.48 | 0/38.28 | 1/+∞ |

| 0.1563 | Lena | 0/32.58 | 0/38.01 | 1/+∞ |

| 0.1563 | 飞机 | 0/31.77 | 0/38.28 | 1/+∞ |

| 0.1563 | Lake | 0/29.10 | 0/37.91 | 1/+∞ |

| 0.1563 | 狒狒 | 0/22.98 | 0/37.92 | 0/28.99 |

表1. 所提方法、张[22]和吴[23]在解密图像质量上的比较

不同嵌入率下加密图像的质量如表1所示。从表1可以看出,解密图像的质量与图像本身的复杂度以及嵌入率有关。当嵌入率为0.0156和0.0625 bpp时,所提出的方法得到的解密图像的PSNR为+∞ dB。这意味着当嵌入率不超过0.0625 bpp时,所提出的方法能够为Lena、Airplane 和Lake 图像获得无错误的解密图像,然而所提出方法对 Baboon 图像解密后的 PSNR 低于 Zhang’的方法。幸运的是,如表2所示,即使在 0.0156 bpp 的高嵌入率下,针对纹理图像 Baboon,所提出方法的无损恢复概率仍为 100%。换句话说,对于包括纹理图像 Baboon 在内的四幅测试图像,所提出的方法提供了完全可逆性(即无损恢复概率为1)。

| ER (bpp) | 图像 | 吴(%/dB) | 张(%/dB) | 所提方法(%/dB) |

|---|---|---|---|---|

| 1.56% | Lena | 0.99/60.17 | 0/65.89 | 1/+∞ |

| 1.56% | 飞机 | 1/- | 0/60.14 | 1/+∞ |

| 1.56% | Lake | 0.73/59.39 | 0/56.32 | 1/+∞ |

| 1.56% | 狒狒 | 0/51.01 | 0/55.14 | 1/+∞ |

| 6.25% | Lena | 0.93/60.17 | 0/55.63 | 1/+∞ |

| 6.25% | 飞机 | 1/- | 0/48.66 | 1/+∞ |

| 6.25% | Lake | 0.26/58.32 | 0/42.63 | 1/+∞ |

| 6.25% | 狒狒 | 0/44.69 | 0/40.01 | 1/+∞ |

| 15.63% | Lena | 0.74/60.17 | 0/44.65 | 1/+∞ |

| 15.63% | 飞机 | 1/- | 0/42.08 | 1/+∞ |

| 15.63% | Lake | 0.04/54.84 | 0/39.88 | 1/+∞ |

| 15.63% | 狒狒 | 0/40.57 | 0/38.78 | 1/+∞ |

表 2. 所提方法、张[22]和吴[23]之间恢复图像的质量比较

4 结论与未来工作

本文提出了一种基于块分类置乱的加密图像中的可分离可逆数据隐藏,该方法包含图像加密、数据嵌入、数据提取、图像解密和图像恢复。在图像加密阶段,首先根据原始图像中每个 8 × 8 块的 MSB 生成类型标记,然后设计了一种块分类置换加密。结合异或加密,由于加密图像中每个像素的值和位置均受到保护,因此加密图像的内容隐私得到了提升。此外,数据隐藏者无需知晓测试图像的原始内容即可在加密图像中轻松找到平滑像素。当接收者拥有所有密钥时,他可以对所有测试图像(包括纹理图像 狓狒)以及从 0.01 到 0.15 bpp 范围内的所有测试嵌入率实现无误差的原始内容恢复。未来,应理论分析最大嵌入率与解密和恢复图像质量之间的关系。

4283

4283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?