案例1

华为基本ACL列表编号为2000~2999,高级3000~3999,二层4000~4999,用户自定义5000~5999

基本ACL列表应用

配置IP与路由表省略,这里主要做ACL展示

该案例要求,允许1.2通过,禁止1.3通过

R1

[Huawei]acl 2000

[Huawei-acl-basic-2000]rule 1 permit source 1.1.1.2 0

[Huawei-acl-basic-2000]rule 1 deny source 1.1.1.3 0

[Huawei-acl-basic-2000]q

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 2000

[Huawei-GigabitEthernet0/0/0]q

C1

C2

案例2

高级ACL列表应用

这里先删除之前的基本ACL列表

[Huawei]undo acl 2000

[Huawei-GigabitEthernet0/0/0]undo traffic-filter inbound

创建高级ACL

[Huawei]acl 3000

[Huawei-acl-adv-3000]rule 1 deny tcp source 1.1.1.3 0 destination 3.1.1.2 0 destination-port eq 80

[Huawei-acl-adv-3000]rule 2 permit tcp source 1.1.1.2 0 destination 3.1.1.2 0 destination-port eq 80

[Huawei-acl-adv-3000]q

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

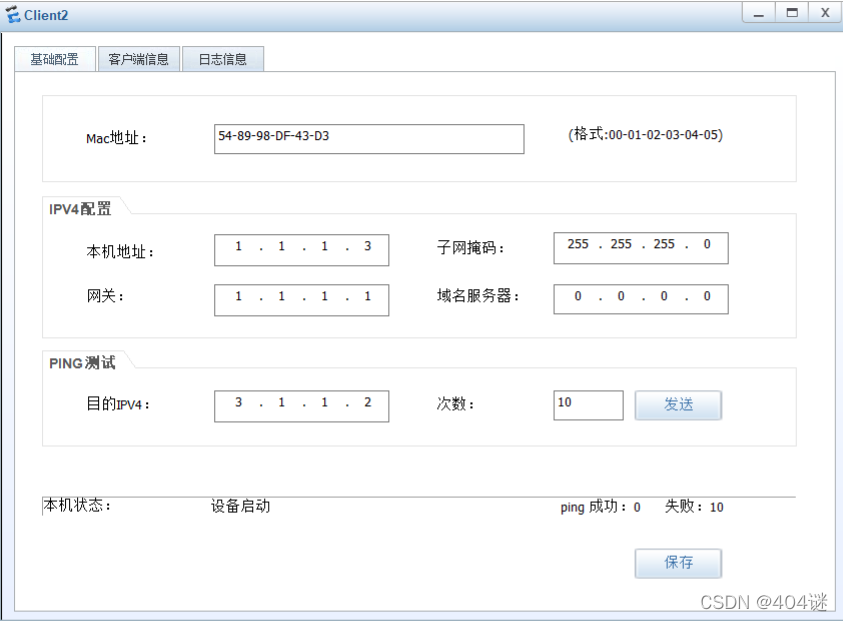

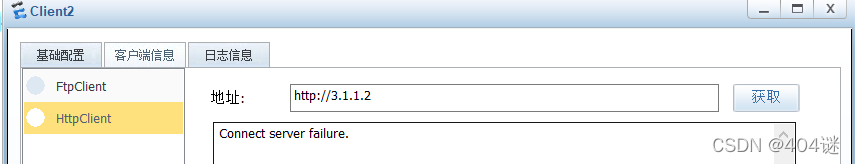

验证:

接上图

命名ACL

[Huawei]acl name qwe

[Huawei-acl-adv-qwe]rule 1 permit icmp source 1.1.1.2 0 destination 3.1.1.2 0

[Huawei-acl-adv-qwe]rule 2 deny icmp source 1.1.1.3 0 destination any

[Huawei-acl-adv-qwe]q

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl name qwe

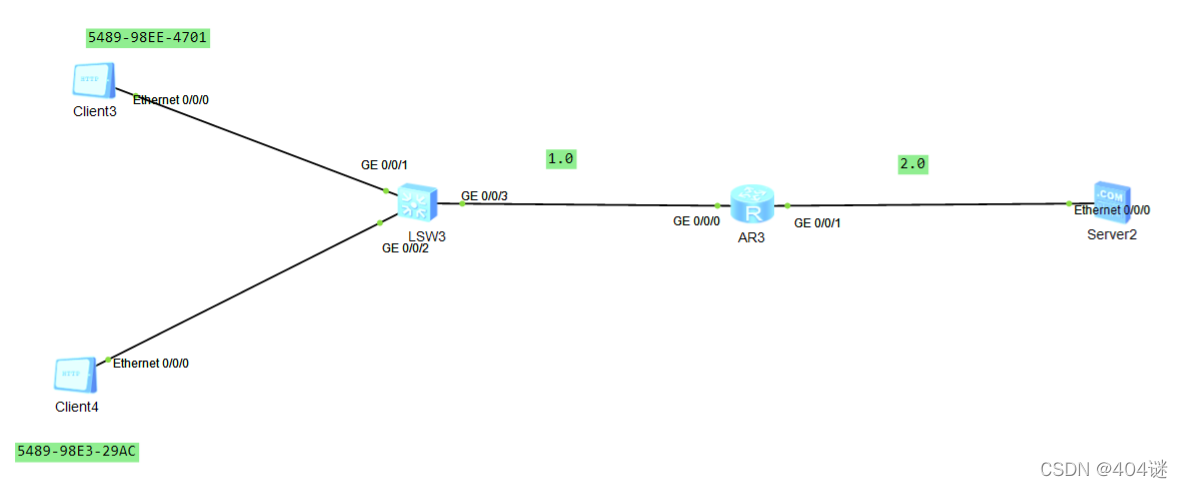

案例3

二层应用ACL

[Huawei]acl 4000

[Huawei-acl-L2-4000]rule 1 deny source-mac 5489-98EE-4701

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 4000

1910

1910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?