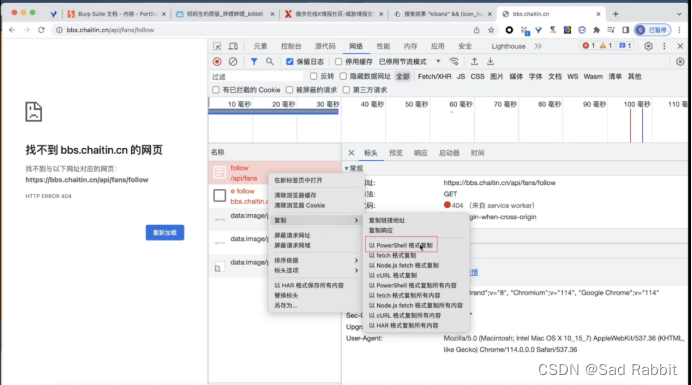

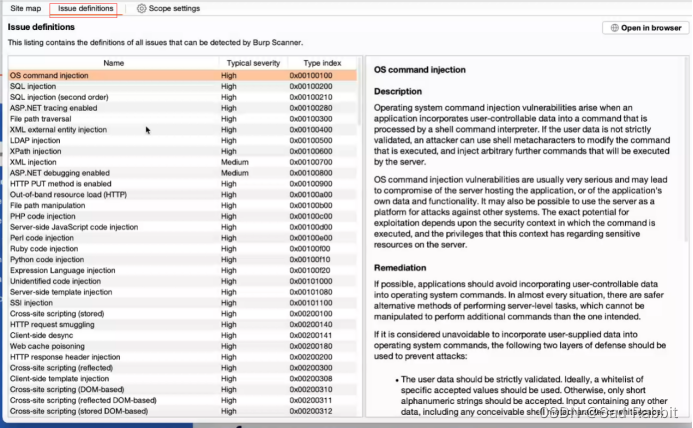

burpsuite等工具的使用

小工具列表:

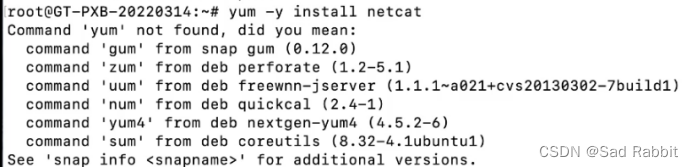

去查看 相关命令

去查看 相关命令

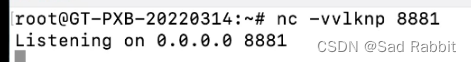

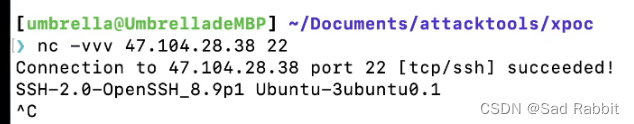

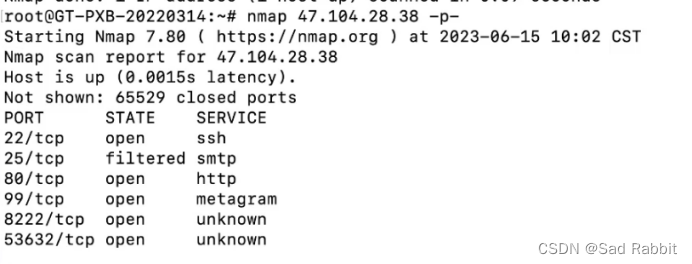

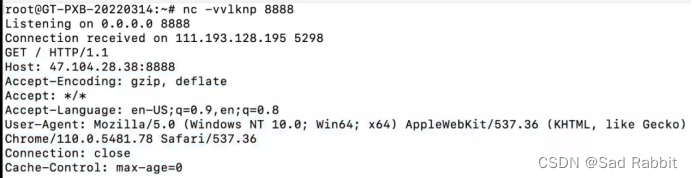

直接看端口 是否成功

只是用来验证端口是否成功

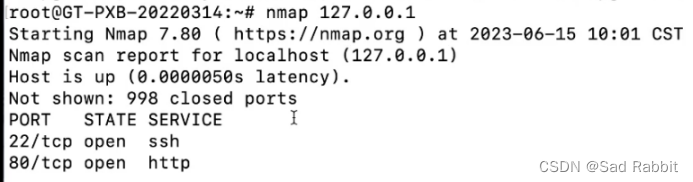

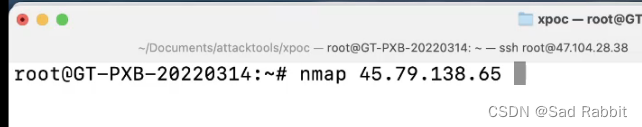

会发现只扫描 1-1000

会发现只扫描 1-1000

Nmap 速度太慢 !!!

Nmap 速度太慢 !!!

12秒

12秒

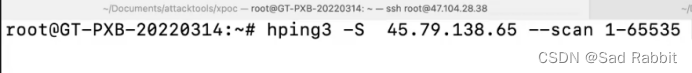

速度非常快,65535 端口1秒

速度非常快,65535 端口1秒

Hping3 扫描端口

Nc 验证端口开放

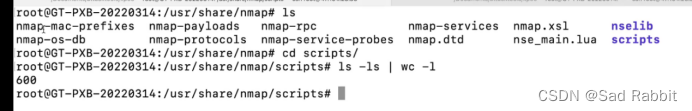

nmap研究端口的详细信息

-A 就是 把 这600 个脚本 全部用上

-A 就是 把 这600 个脚本 全部用上

Windows2001

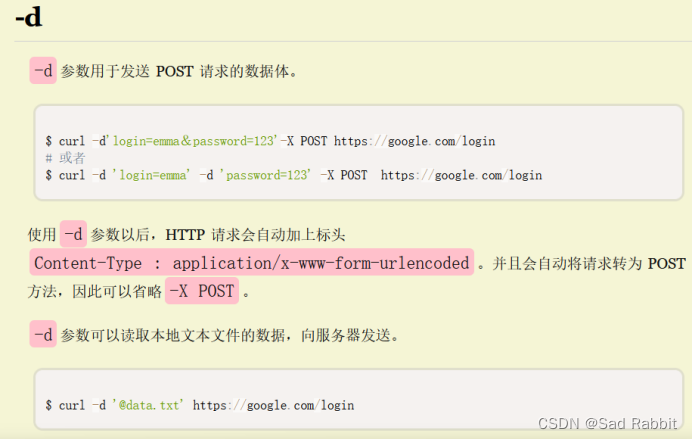

Curl:验证网页是否访问成功,也可以上传下载文件,也可以get和post

Curl:验证网页是否访问成功,也可以上传下载文件,也可以get和post

出网:可以访问外网,但是 只是简单的 ping 并不能说明 什么 问题, curl 是tcp的出网 才能打

个人技巧:

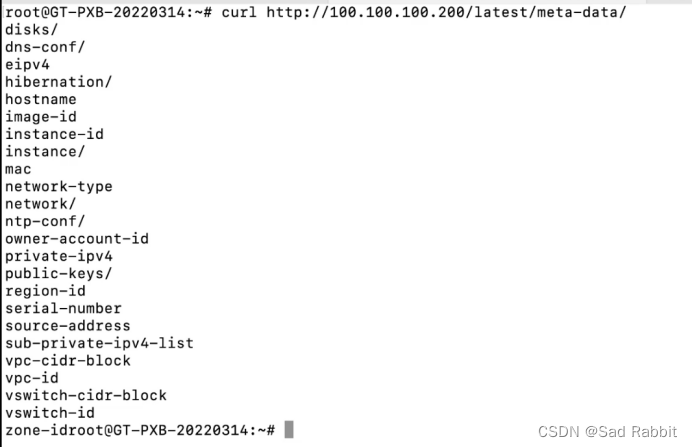

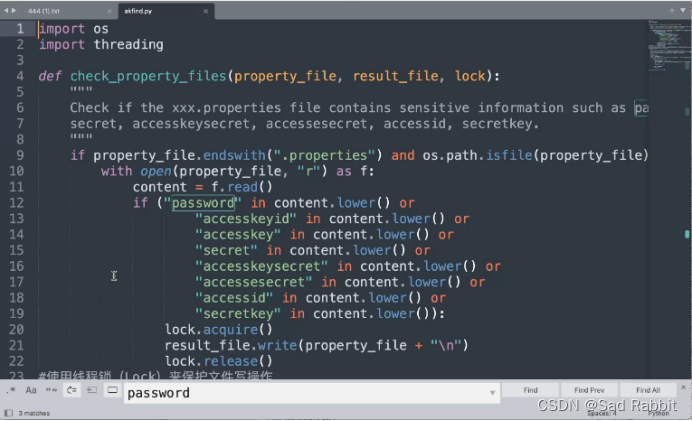

云上资产,会有 ram/ 这个路径 里面有k8s的凭据可以拿权限 有ak/sk

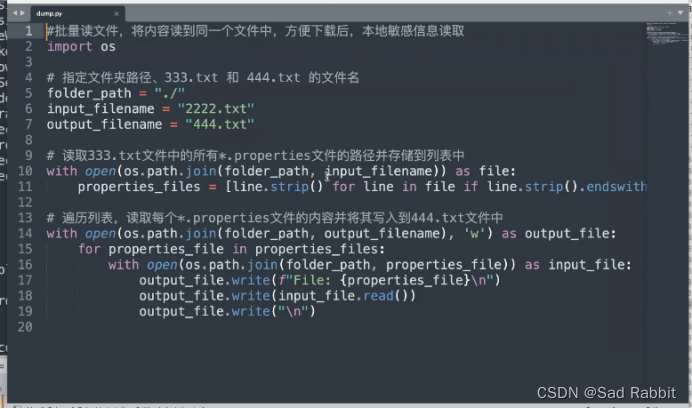

python

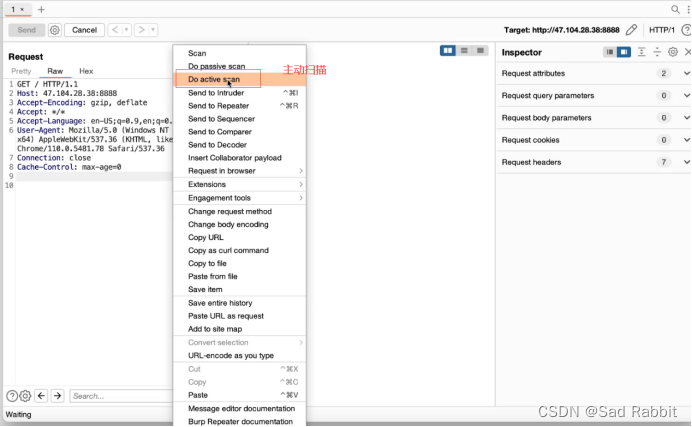

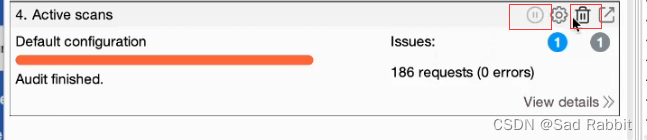

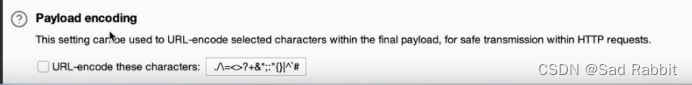

//尽量用pro版本的

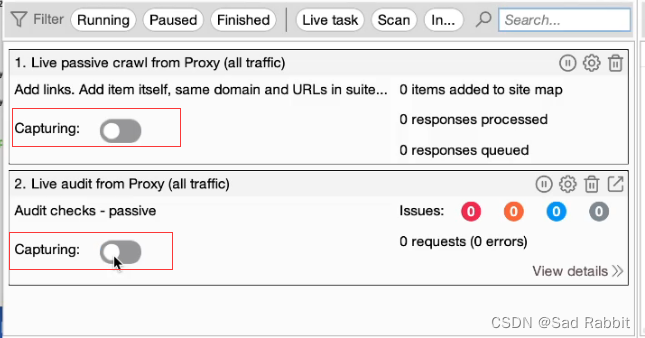

//必须关闭,会自动爬取

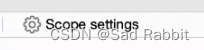

1.被动进行爬虫

2.被动发送攻击载荷

客户充分授权情况下,才可以爬。

没有waf 的情况下,才可以进行扫描。

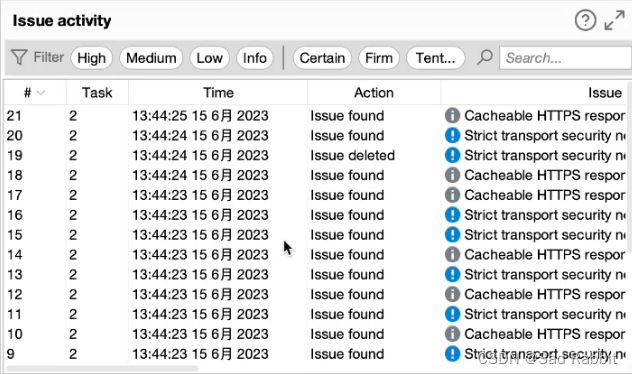

//将问题描述出来

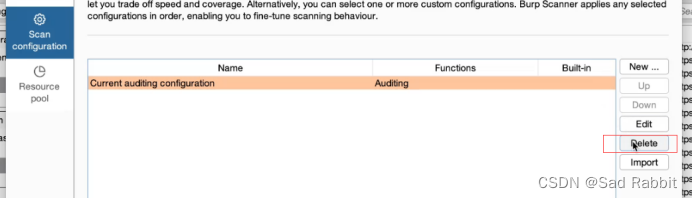

不必要

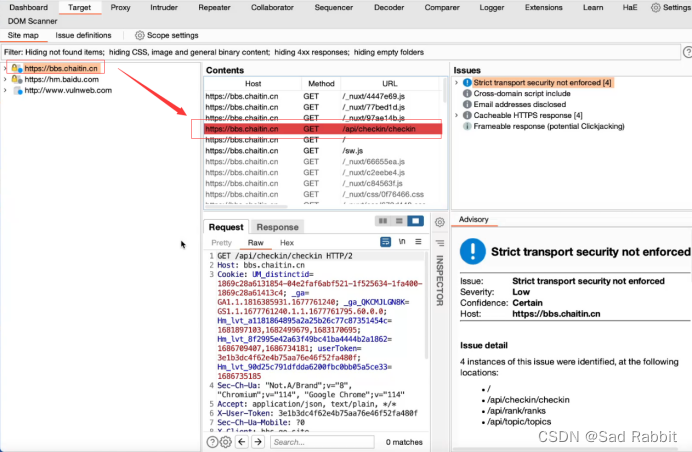

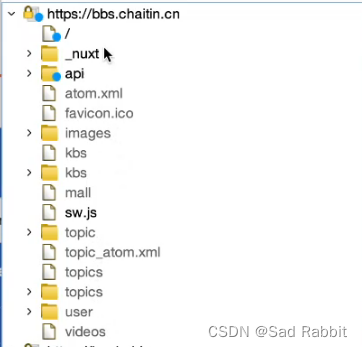

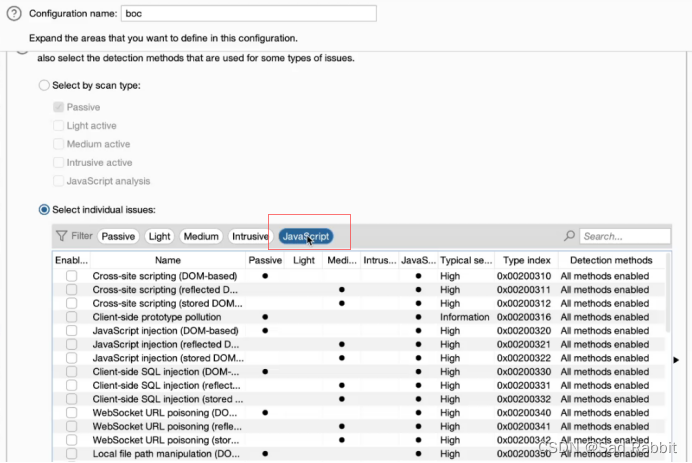

选择 DOM的 类型

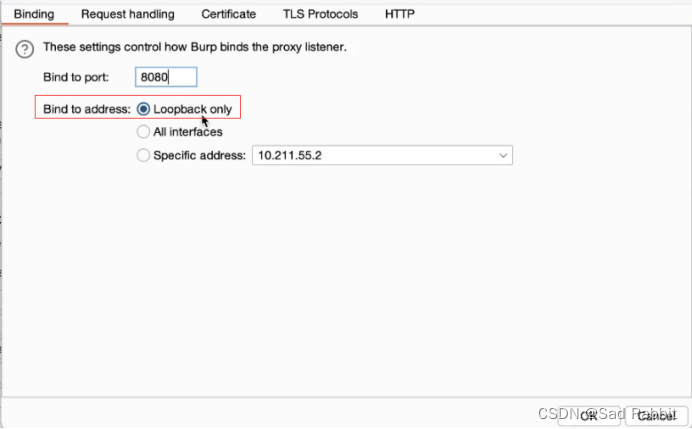

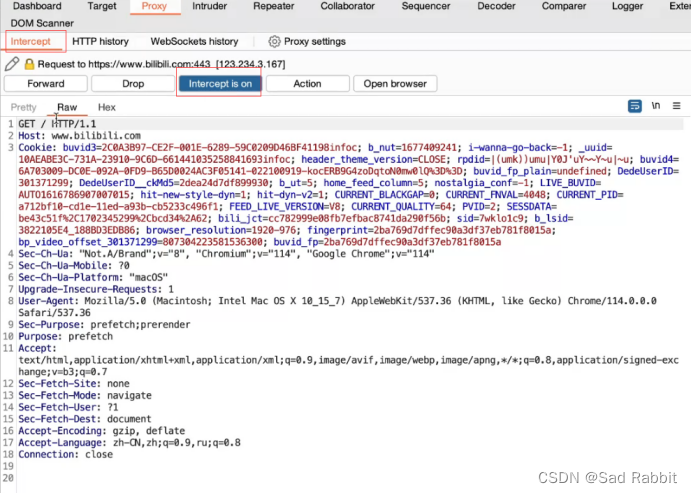

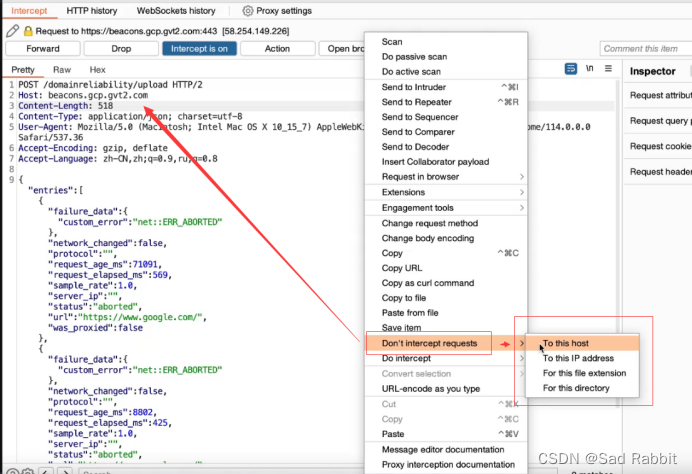

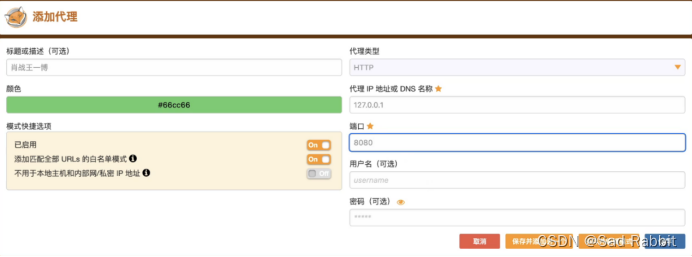

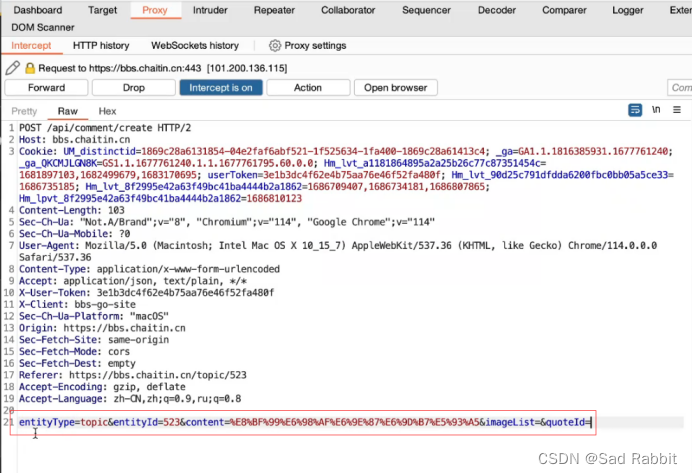

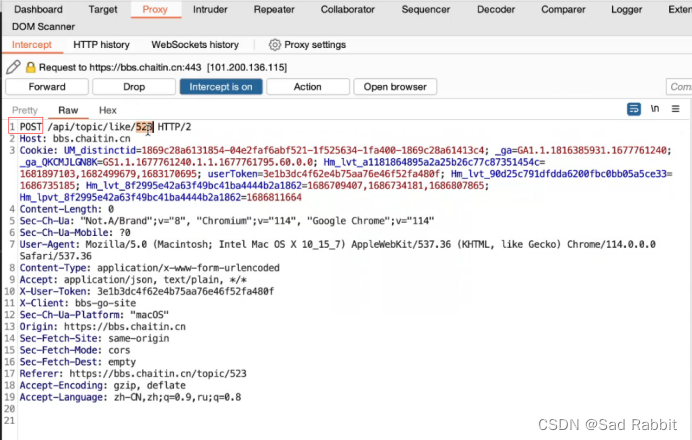

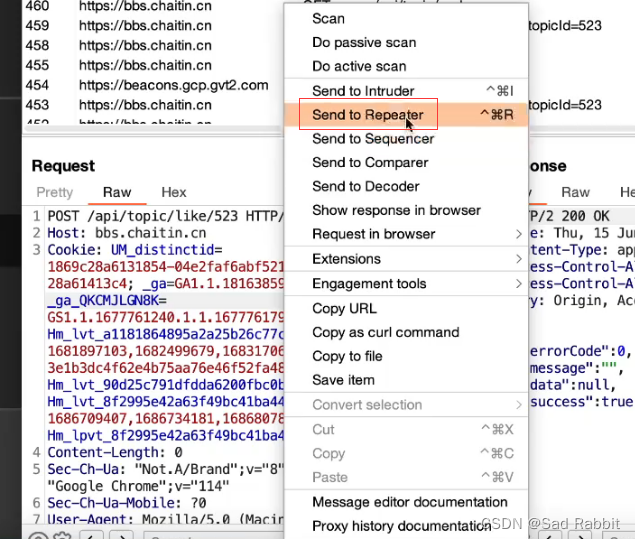

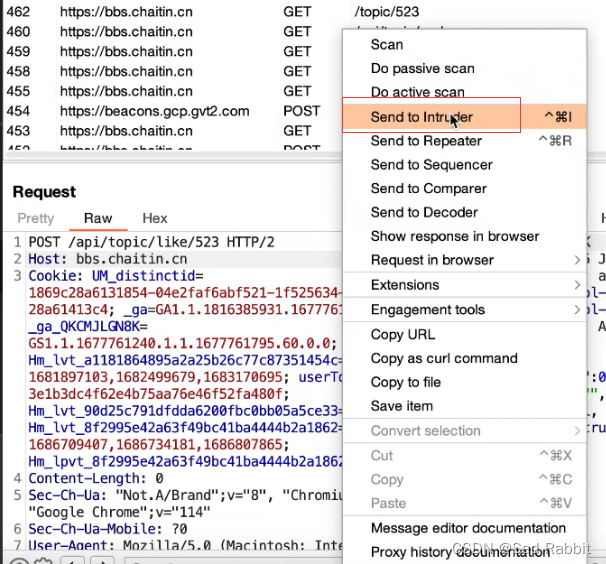

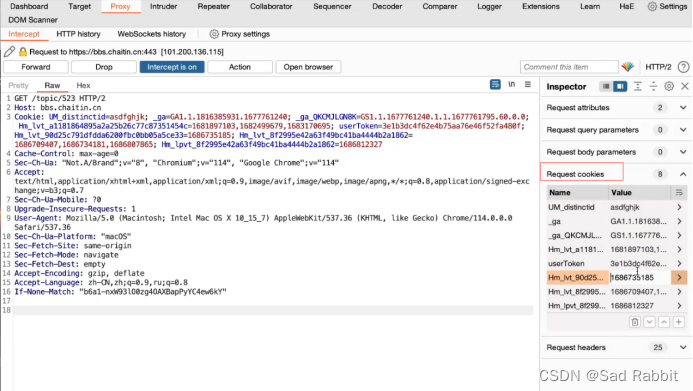

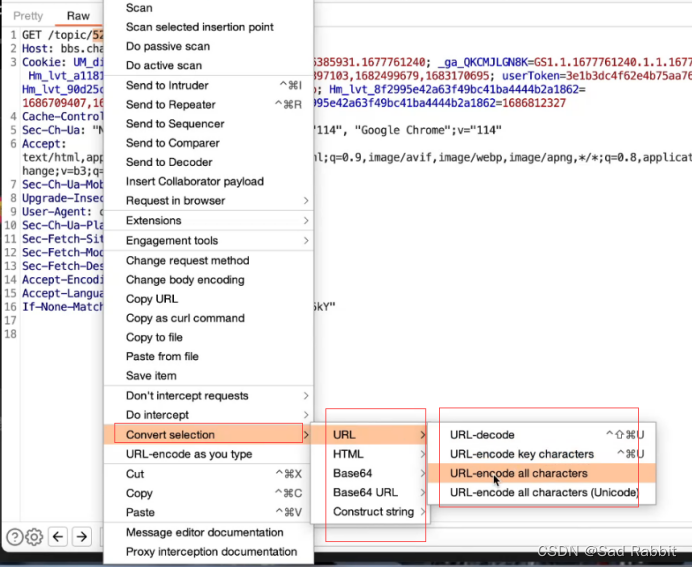

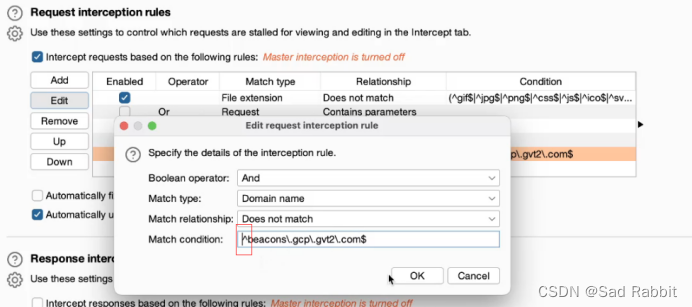

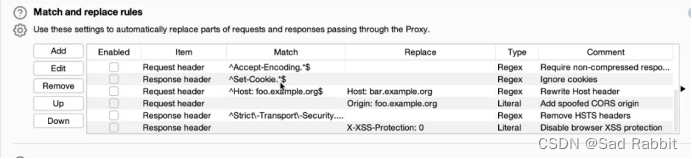

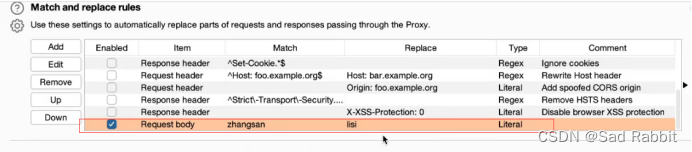

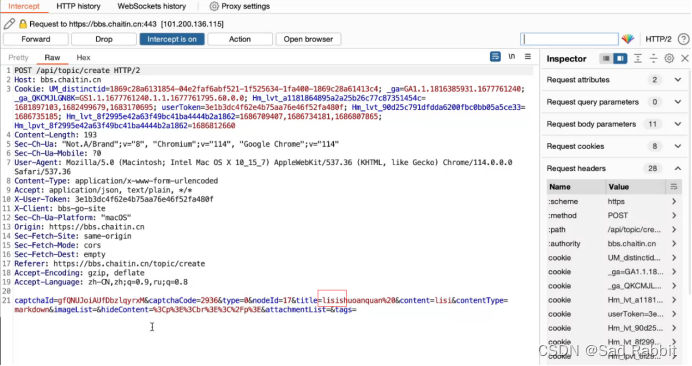

代理模块:和包相关

在谷歌商店

自带浏览器

Firefox工具:

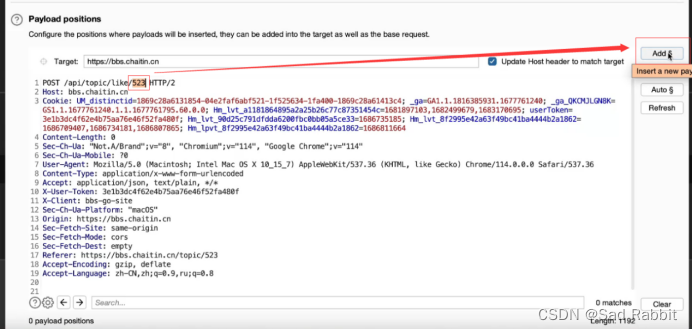

//将包进行修改

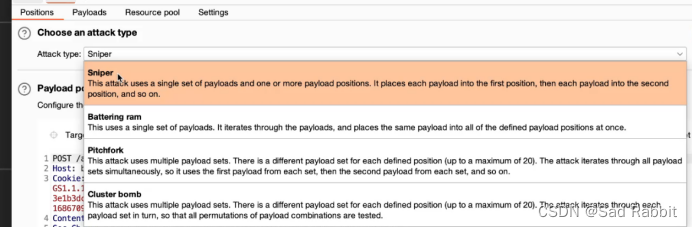

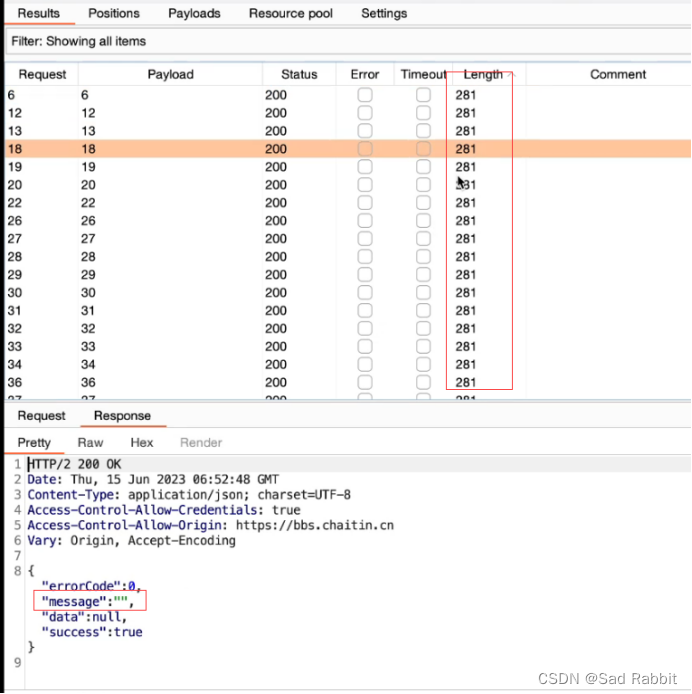

Sniper:打一发

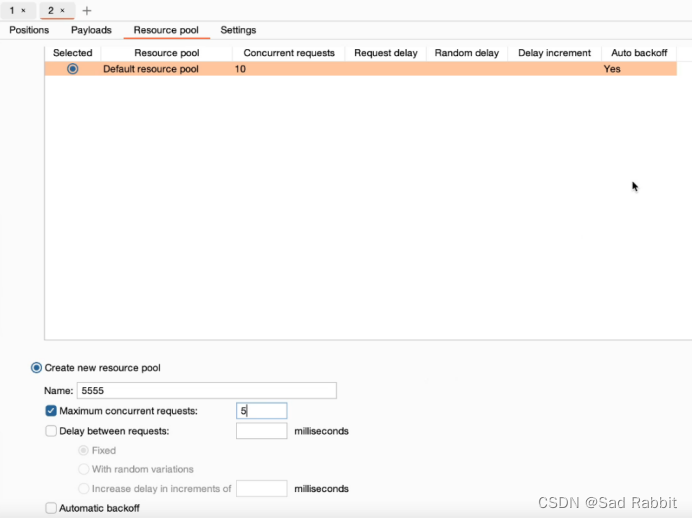

/这里注意 爆破的时候,多线程下会产生条件竞争 导致 401错误

//业务逻辑漏洞

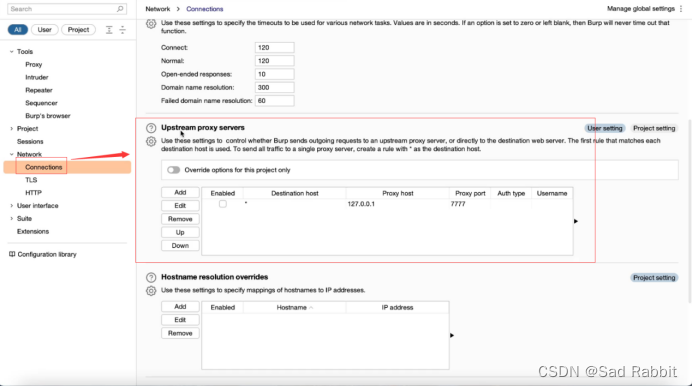

//可以配置上层代理

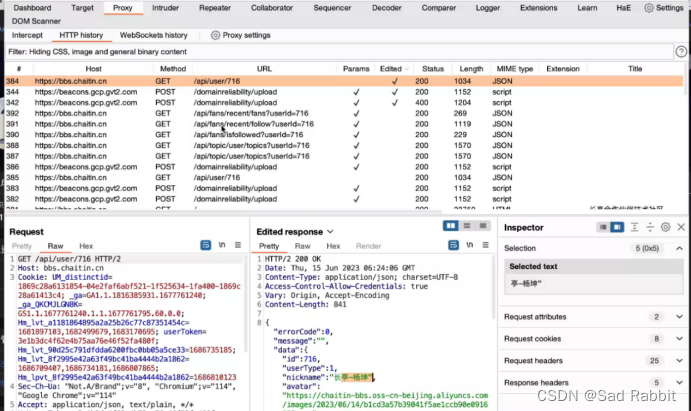

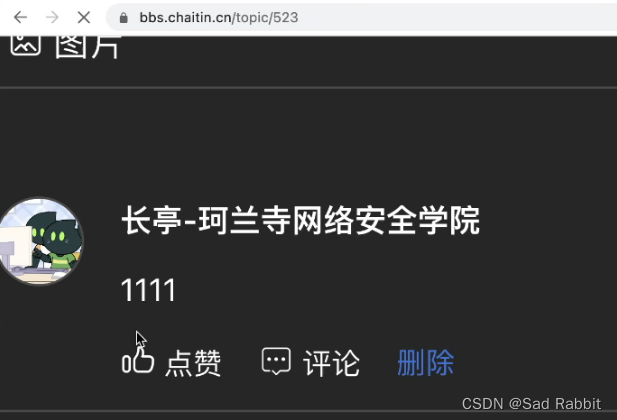

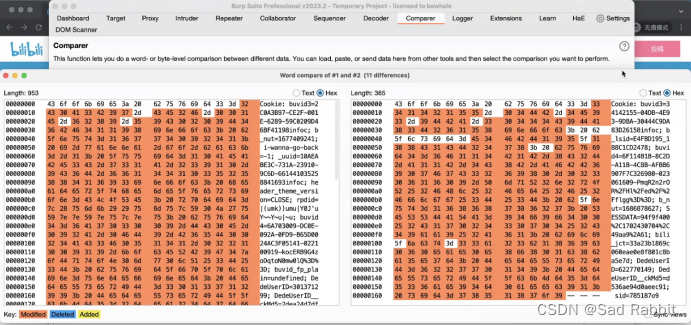

可以挖越权漏洞

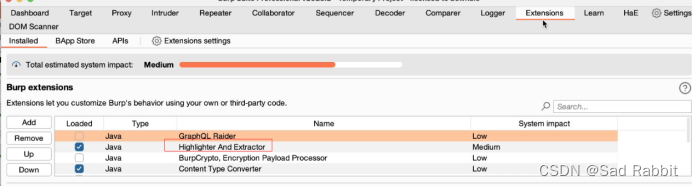

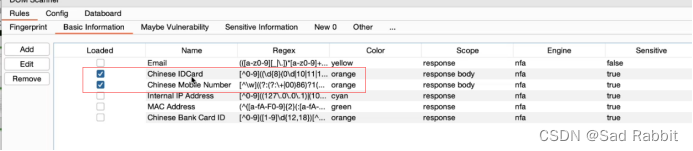

HAE的高亮

作业

文章讲述了使用burpsuite、nmap、hping3、nc等工具进行端口扫描和网络验证的方法,强调了curl在检查网页访问和文件传输中的作用。还提到了云上资产的安全风险,如ak/sk凭证的保护,并讨论了在有无WAF情况下的安全扫描策略,以及Firefox的代理模块和Sniper工具在挖掘业务逻辑漏洞中的应用。

文章讲述了使用burpsuite、nmap、hping3、nc等工具进行端口扫描和网络验证的方法,强调了curl在检查网页访问和文件传输中的作用。还提到了云上资产的安全风险,如ak/sk凭证的保护,并讨论了在有无WAF情况下的安全扫描策略,以及Firefox的代理模块和Sniper工具在挖掘业务逻辑漏洞中的应用。

1598

1598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?