一、前言

今天我们开始apk破解的另外一种方式:动态代码调试破解,之前说的主要采用的是静态方式,步骤也很简单,首先使用apktool来反编译apk,得到smail源码,然后分析smail代码,采用代码注入技术来跟踪代码,然后找到关键方法进行修改,进而破解,同时还可以使用一些开源的hook框架,比如:Xposed和Cydia Substrate,来进行关键方法的hook。所以这里我们可以看到我们破解的第一步是使用apktool来进行成功的反编译,然后是需要了解smali语法,不过关于smali语法其实很简单,网上有很多教程。

二、知识概要分析

那么今天我们就用另外一种方式来破解apk:动态方式,关于动态方式其实很广义的,因为动态方式相对于静态方式来说,难度大一点,但是他比静态方式高效点,能够针对更过的破解范围。当然动态方式很多,所以这里就分为三篇文章来讲解这块:

1、动态方式破解apk前奏篇(Eclipse动态调试smail源码)

2、动态方式破解apk升级篇(IDA动态调试so源码)

3、动态方式破解apk终极篇(应对加固的apk破解方法)

从这三篇文章能够让我们破解一般的apk没有任何问题,不过不能代表能够破解所有的apk,因为没有绝对的安全,也是没有绝对的破解,两方都在进步,我们只能具体问题具体分析。好了,下面我们就来看第一篇文章,也是今天的重点:Eclipse动态调试smali源码,首先需要解释一下,这里为什么说是调试smali源码,不是Java源码,因为我们弄过反编译的人知道,使用apktool反编译apk之后,会有一个smali文件夹,这里就存放了apk对应的smali源码,关于smali源码这里不解释了,网上有介绍。

三、案例分析

因为这一篇是一个教程篇,所以不能光说,那样会很枯燥的,所以这里用一个例子来介绍一下,我们就用阿里2014年安全挑战赛的第一题:AliCrack_one.apk

看到这张图了,阿里还挺会制造氛围的,那么其实很简单,我们输入密码就可以破解了,下面我们就来看看如何获取这个密码。

第一步:使用apktool来破解apk

java -jar apktool_2.0.0rc4.jar d -d AliCraceme_1.apk -o out

这里的命令不做解释了。

但是有一个参数必须带上,那就是:-d

因为这个参数代表我们反编译得到的smali是java文件,这里说的文件是后缀名是java,如果不带这个参数的话,后缀名是smali的,但是Eclipse中是不会识别smali的,而是识别java文件的,所以这里一定要记得加上这个参数。

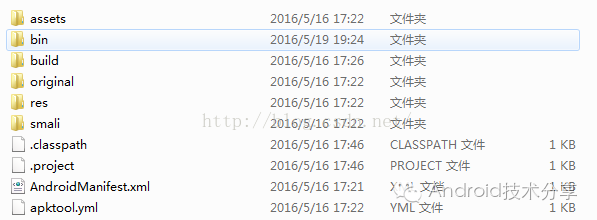

反编译成功之后,我们得到了一个out目录,如下:

源码都放在smali文件夹中,我们进入查看一下文件:

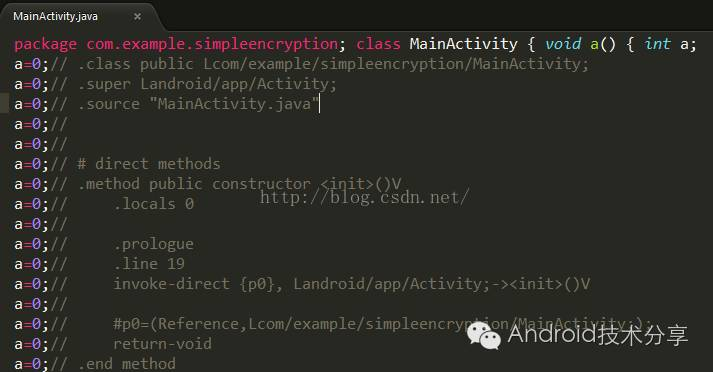

看到了,这里全是Java文件的,其实只是后缀名为java了,内容还是smali的:

2、修改AndroidManifest.xml中的debug属性和在入口代码中添加waitDebug

上面我们反编译成功了,下面我们为了后续的调试工作,所以还是需要做两件事:

1》修改AndroidManifest.xml中的android:debuggable="true"

关于这个属性,我们前面介绍run-as命令的时候,也提到了,他标识这个应用是否是debug版本,这个将会影响到这个应用是否可以被调试,所以这里必须设置成true。

2》在入口处添加waitForDebugger代码进行调试等待。

这里说的入口处,就是程序启动的地方,就是我们一般的入口Activity,查找这个Activity的话,方法太多了,比如我们这里直接从上面得到的AndroidManifest.xml中找到,因为入口Activity的action和category是固定的。

当然还有其他方式,比如aapt查看apk的内容方式,或者是安装apk之后用

adb dumpsys activity top 命令查看都是可以的。

找到入口Activity之后,我们直接在他的onCreate方法的第一行加上waitForDebugger代码即可,找到对应的MainActivity的smali源码:然后添加一行代码:

invoke-static {}, Landroid/os/Debug;->waitForDebugger()V

这个是smali语法的,其实对应的Java代码就是:android.os.Debug.waitForDebugger();

这里把Java语言翻译成smali语法的,不难,网上有smali的语法解析,这里不想再解释了。

第三步:回编译apk并且进行签名安装

java -jar apktool_2.0.0rc4.jar b -d out -o debug.apk

还是使用apktool进行回编译

编译完成之后,将得到debug.apk文件,但是这个apk是没有签名的,所以是不能安装的,那么下面我们需要在进行签名,这里我们使用Android中的测试程序的签名文件和sign.jar工具进行签名

本文介绍了动态方式破解apk的第一步——使用Eclipse动态调试smali源码。首先通过apktool反编译apk,修改AndroidManifest.xml以启用调试,并在入口处添加调试代码。接着,回编译并签名apk,然后在Eclipse中导入smali源码,设置断点。通过动态调试,找到关键点,如密码校验过程,分析逻辑并实现加密方法的逆向工程,最终获取密码。文章强调动态调试的高效性,并预告了动态调试so文件和应对加固apk的破解方法。

本文介绍了动态方式破解apk的第一步——使用Eclipse动态调试smali源码。首先通过apktool反编译apk,修改AndroidManifest.xml以启用调试,并在入口处添加调试代码。接着,回编译并签名apk,然后在Eclipse中导入smali源码,设置断点。通过动态调试,找到关键点,如密码校验过程,分析逻辑并实现加密方法的逆向工程,最终获取密码。文章强调动态调试的高效性,并预告了动态调试so文件和应对加固apk的破解方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?