SYN泛洪攻击

SYN攻击其实就是Server收到Client的SYN,Server向Client发送SYN-ACK之后未收到Client的ACK确认报文, 这样服务器就需要维护海量的半开连接 ,等待客户端的 ACK, 最终导致服务器资源耗尽(sync queue 满)而丢弃新的连接。 Server会不断重发SYN-ACK,Linux服务器默认直到63秒才断开连接!

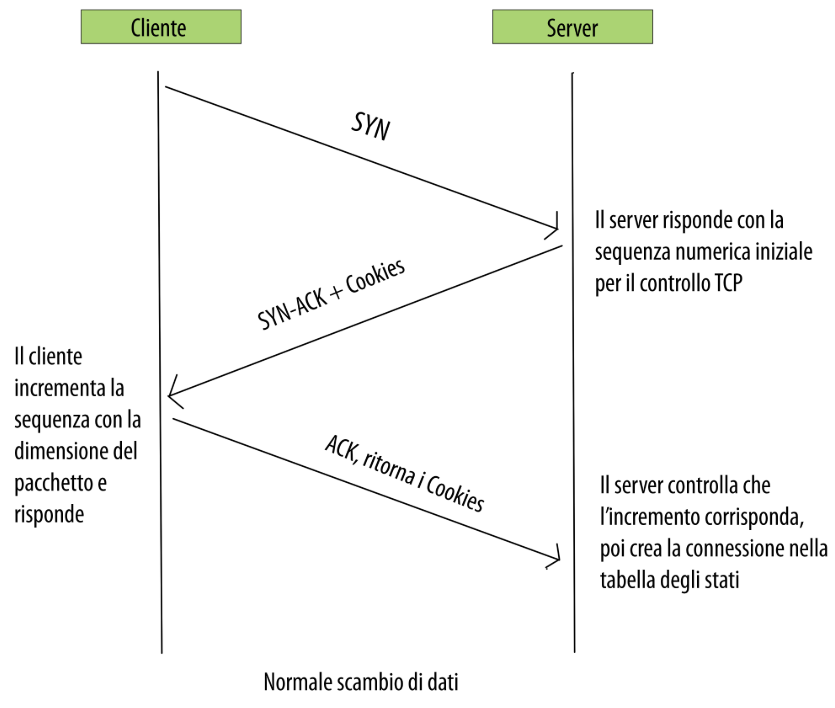

SYN Cookie

其中一种防护方式是SYN Cookie, SYN Cookies 的应用允许服务器当 SYN 队列被填满时避免丢弃连接。相反,服务器会表现得像 SYN 队列扩大了一样。服务器会返回适当的SYN+ACK响应,但会丢弃 SYN 队列条目。如果服务器接收到客户端随后的ACK响应,服务器能够使用编码在 TCP 序号内的信息重构 SYN 队列条目。

Linux内核实现

服务器会构造一个 sequence number,根据 TCP 规范,由端点发送的第一个序号可以是由该端点决定的任何值。SYN Cookies 是根据以下规则构造的初始序号:

- 令t为一个缓慢递增的时间戳(通常为

time() >> 6,提供 64 秒的分辨率); - 令m为服务器会在 SYN 队列条目中存储的最大分段大小(maximum segment size&

SYN Cookie是一种防止SYN泛洪攻击的机制。当服务器SYN队列满时,通过编码TCP序号来模拟扩大队列,避免丢弃连接。Linux内核通过构造特定序列号,结合时间戳、MSS和哈希函数,实现SYN Cookie。在接收到客户端的ACK后,服务器能重建SYN队列条目。尽管有效,但SYN Cookie会影响性能并增加连接延迟。

SYN Cookie是一种防止SYN泛洪攻击的机制。当服务器SYN队列满时,通过编码TCP序号来模拟扩大队列,避免丢弃连接。Linux内核通过构造特定序列号,结合时间戳、MSS和哈希函数,实现SYN Cookie。在接收到客户端的ACK后,服务器能重建SYN队列条目。尽管有效,但SYN Cookie会影响性能并增加连接延迟。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5918

5918

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?