1. 基本信息

-

捍卫隐私

-

[美]凯文·米特尼克,罗伯特·瓦摩西,浙江人民出版社2019年9月

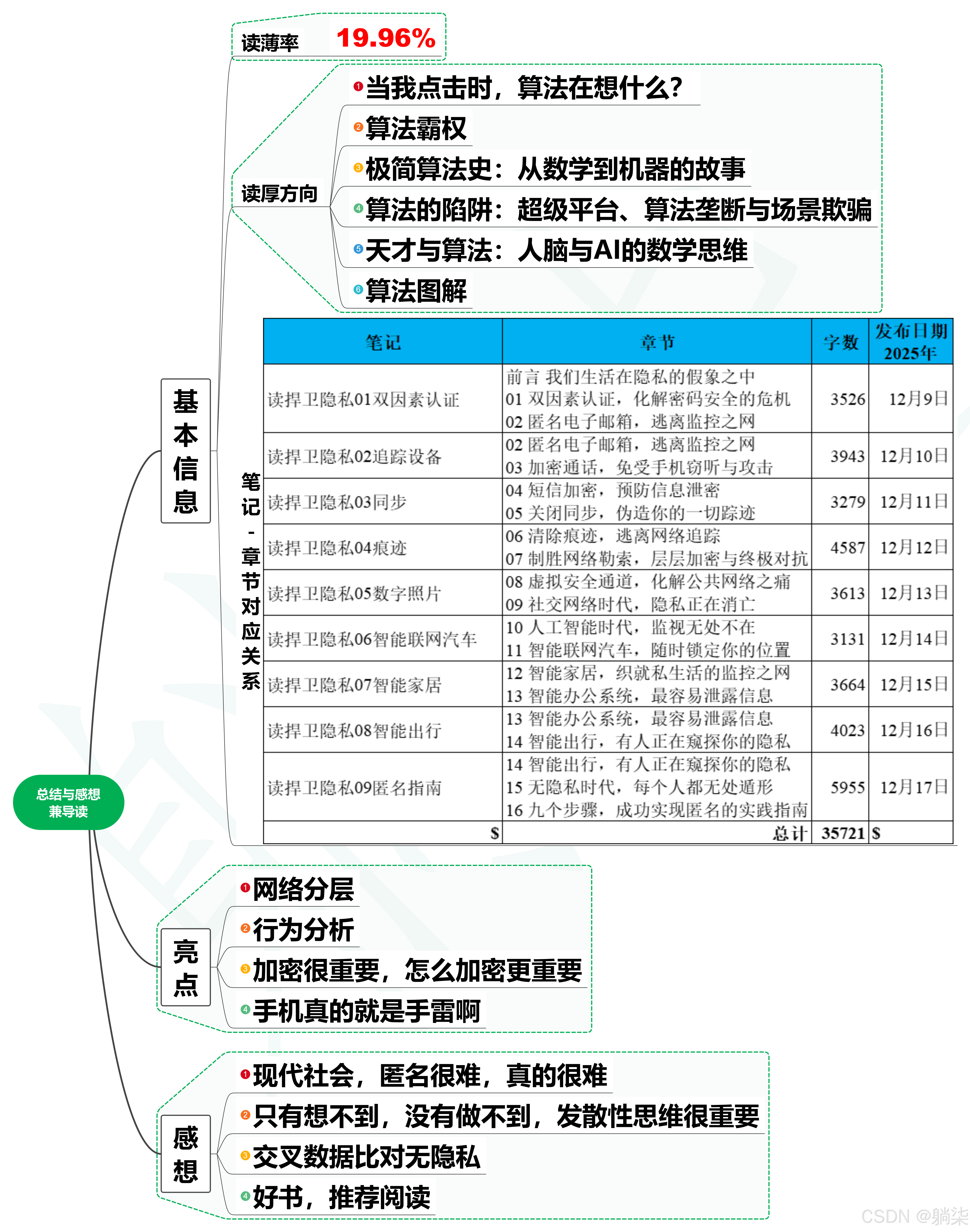

1.1. 读薄率

书籍总字数17.9万字,笔记总字数35721字。

读薄率35721÷179000≈19.96%

1.2. 读厚方向

-

当我点击时,算法在想什么?

-

算法霸权

-

极简算法史:从数学到机器的故事

-

算法的陷阱:超级平台、算法垄断与场景欺骗

-

天才与算法:人脑与AI的数学思维

-

算法图解

1.3. 笔记--章节对应关系

| 笔记 | 章节 | 字数 | 发布日期 2025年 |

| 读捍卫隐私01双因素认证 | 前言 我们生活在隐私的假象之中 01 双因素认证,化解密码安全的危机 02 匿名电子邮箱,逃离监控之网 | 3526 | 12月9日 |

| 读捍卫隐私02追踪设备 | 02 匿名电子邮箱,逃离监控之网 03 加密通话,免受手机窃听与攻击 | 3943 | 12月10日 |

| 读捍卫隐私03同步 | 04 短信加密,预防信息泄密 05 关闭同步,伪造你的一切踪迹 | 3279 | 12月11日 |

| 读捍卫隐私04痕迹 | 06 清除痕迹,逃离网络追踪 07 制胜网络勒索,层层加密与终极对抗 | 4587 | 12月12日 |

| 读捍卫隐私05数字照片 | 08 虚拟安全通道,化解公共网络之痛 09 社交网络时代,隐私正在消亡 | 3613 | 12月13日 |

| 读捍卫隐私06智能联网汽车 | 10 人工智能时代,监视无处不在 11 智能联网汽车,随时锁定你的位置 | 3131 | 12月14日 |

| 读捍卫隐私07智能家居 | 12 智能家居,织就私生活的监控之网 13 智能办公系统,最容易泄露信息 | 3664 | 12月15日 |

| 读捍卫隐私08智能出行 | 13 智能办公系统,最容易泄露信息 14 智能出行,有人正在窥探你的隐私 | 4023 | 12月16日 |

| 读捍卫隐私09匿名指南 | 14 智能出行,有人正在窥探你的隐私 15 无隐私时代,每个人都无处遁形 16 九个步骤,成功实现匿名的实践指南 | 5955 | 12月17日 |

| $ | 总计 | 35721 | $ |

2. 亮点

2.1 网络分层

- 表层网络(Surface Web),包含了亚马逊和YouTube等我们熟悉的网站,但也只占到整个互联网的5%

- 在表层网络之后,接下来是占互联网比例最大的一块,这被称为深网(Deep Web),被隐藏在密码权限之后的部分,也包含大多数仅限订阅的网站和企业内网网站

- 有一部分小得多的互联网,被称为暗网(Dark Web),不能通过普通的浏览器访问,也无法在谷歌、必应和雅虎等网站上搜索到,访问暗网只能通过Tor浏览器实现,暗网浏览器I2P也可以访问表层网络和暗网

2.2 行为分析

-

电报间隔频率的行为分析

-

键盘操作习惯的行为分析

-

and so on

2.3 加密很重要,怎么加密更重要

- 加密是保护隐私的第一道防线

- 但是怎么加密就是一个大问题了,供应商提供的加密方式安全不?这个安全不单单是指算法层面上的,更多的是实操层面上的,业务流程怎么规划的,保留不保留密钥等

2.4 手机真的就是手雷啊

-

以色列实践了

-

本书则详细介绍了我们随身携带的这个追踪设备是怎么工作的

3. 感想

3.1 现代社会,匿名很难,真的很难

-

书中介绍了匿名九步骤,里面涉及全独立设备、中间人购买、洗钱、然后避免被关联一系列复杂而又十分必要的步骤,同时还要时刻保持警惕

-

在这个大数据、大监控的时刻,要匿名、要隐身,要保护隐私,过上隐士的生活,真的很难

3.2 只有想不到,没有做不到,发散性思维很重要

-

从电报打字频率分析打字员到央视节目上拨打电话,通过拨号音反推号码,真的是只有想不到,没有做不到

-

机房建设要防止电磁脉冲信号泄密

-

住酒店要防止偷拍、谈话要防止录音,各种干扰设备也层出不穷

-

在随处可见的摄像头面前,“破帽遮颜过闹市,漏船载酒泛中流”,穿上马甲一样认识你

3.3 交叉数据比对无隐私

- 又想到了《1984》

1937

1937

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?