ACL---访问控制列表

ACL访问控制列表的作用:

1·访问控制---在路由器流量流入或者流出的接口上,匹配流量,然后执行设定好的动作;---permit(允许)(拒绝)deny

2·抓取感兴趣流---ACL的另一个作用就是和其它服务结合使用,ACL只负责抓取流量,动作由其它服务来执行。

ACL列表的匹配规则 --- 自上而下,逐一匹配。如果匹配到了,则执行对应的动作,则不再向下匹配。

思科 --- ACL列表末尾默认包含一条拒绝所有的规则。

华为 --- ACL列表末尾没有包含任何规则。(相当于允许所有)

ACL列表的分类(华为体系)

1·基础ACL --- 仅关注数据包中的源IP地址 --- “只关注你是谁”

2·高级ACL --- 不仅关注数据包中的源IP地址,还关注目标IP地址,以及协议和端口号 ---“不仅关注你是谁,还关注你去哪,干啥”

3·二层ACL

4·用户自定义ACL列表

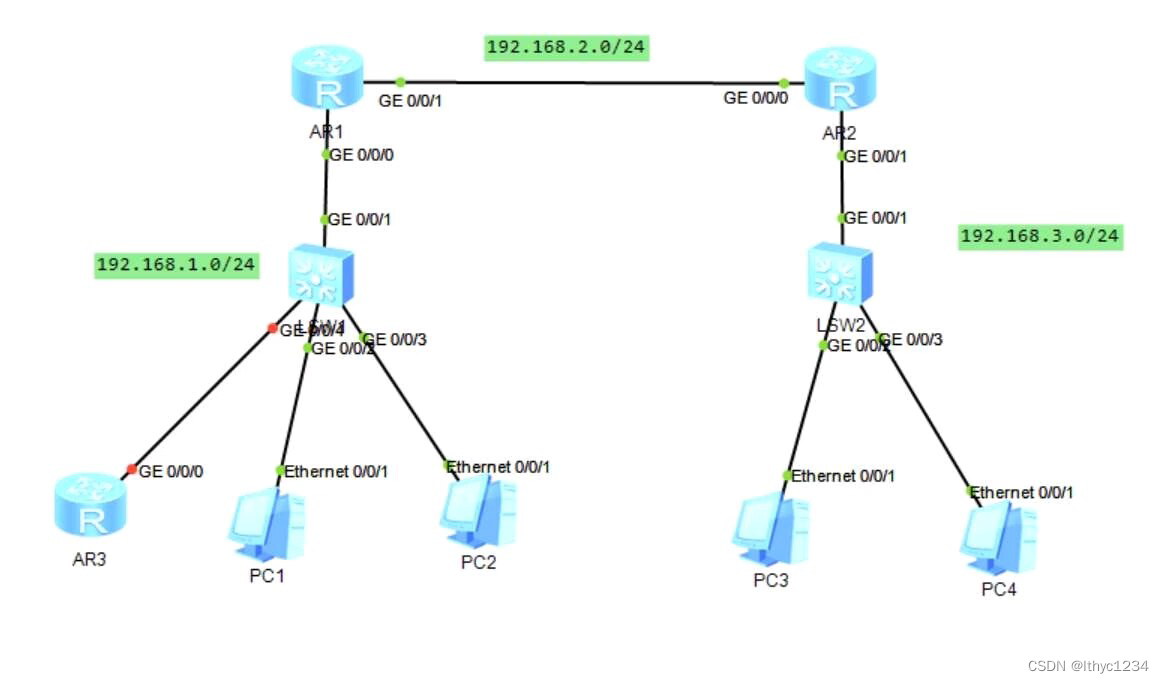

需求一:要求PC1可以访问3.0网段,但是PC2不行。

需求一:要求PC1可以访问3.0网段,但是PC2不行。

基础ACL配置的位置原则:因为基础ACL只关注源IP地址,所以,可能会造成误伤,所以,建议基础ACL配置位置越靠近目标越好。

基础ACL配置:

1,创建ACL列表

[r2]acl ?

INTEGER<2000-2999> Basic access-list(add to current using rules) --- 基础ACL

INTEGER<3000-3999> Advanced access-list(add to current using rules) --- 高级ACL

INTEGER<4000-4999> Specify a L2 acl group --- 二层ACL

ipv6 ACL IPv6

name Specify a named ACL

number Specify a numbered ACL

[r2]acl 2000

[r2-acl-basic-2000]

2,在ACL列表中添加规则

[r2-acl-basic-2000]rule deny source 192.168.1.3 0.0.0.0 --- 通配符 --- 0代表不可变,1代表可变 --- 通配符和反掩码不同,他可以0和1穿插着使用。如:反掩码---0.0.255.255

通配符---0.255.0.255

[r2-acl-basic-2000]rule permit source any --- 允许所有

[r2]display acl 2000 --- 查看ACL列表

华为的规则默认以5为步调自动添加序号,目的为了方便插入规则

[r2-acl-basic-2000]undo rule 7 --- 删除规则

3,在接口上调用ACL列表

[r2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000

切记:一个接口的一个方向上只能调用一张ACL列表

需求二:要求PC1可以ping通PC3,但是不能ping通PC4。

高级ACL列表配置位置原则:

因为高级ACL列表可以进行精准的匹配,所以,位置应该放在尽可能靠近源的地方,可以

节约链路资源。

[r1]acl name xueqiuer 3000 --- 通过重命名的方法来创建高级ACL列表

[r1-acl-adv-xueqiuer]

[r1-acl-adv eqiuer]rule deny ip source 192.168.1.2 0.0.0.0 destination 192.168.3.3 0.0.0.0 --- 高

级ACL列表规则

[r1-GigabitEthernet0/0/0]traffic-filter inbound acl name xueqiuer --- 通过调用名称来调用列表

需求三:要求AR3可以ping通R2,但是不能telnetR2

[r1-acl-adv-xueqiuer]rule deny tcp source 192.168.1.10 0.0.0.0 destination 192.168.2.2 0.0.0.0

destination-port eq 23

VLAN

V --- Virtual --- 虚拟

LAN --- 局域网

VLAN --- 虚拟局域网 --- 虚拟广播域 --- 交换机和路由器协同工作后,将原来的一个广播域,

逻辑上切分为多个。

第一步:创建VLAN

<Huawei>display vlan --- 查看设备VLAN的配置信息

交换机在没有进行配置的时候,默认存在一个VLAN,其VID为1。

802.1Q标准对VID (--- VLAN ID --- 用来区分和标定不同的VLAN)进行设定 --- 12位二进制构成的 --- 0 - 4095。因为0和4095这两个数字保留,真实的取值范围1 - 4094

[Huawei]vlan 2 --- 创建VLAN

[Huawei-vlan2]q

[Huawei]vlan batch 4 to 100 --- 批量创建VLAN

Info: This operation may take a few seconds. Please wait for a moment...done.

[Huawei]

[Huawei]undo vlan batch 4 to 100 --- 批量删除

Warning: The configurations of the VLAN will be deleted. Continue?[Y/N]:y

第二步:将接口划入VLAN

VID配置映射到交换机的接口上,实现VLAN范围的划分 --- 物理VLAN/一层VLAN

VID配置映射到数据帧中的MAC地址上,实现VLAN的划分 --- 二层VLAN

VID可以配置映射到数据帧中类型字段上,实现VLAN的划分 --- 三层VLAN

基于IP地址进行VLAN的划分,基于策略完成VLAN的划分。

802.1Q帧 --- 在以太网Ⅱ型帧源MAC地址和类型字段之间,增加了4个字节的tag,其中包含12位的VID。 --- Tagged帧

电脑只能识别普通的以太网Ⅱ型帧 --- Untagged帧

根据以上特性,我们将交换机和电脑之间的链路称为Access链路(交换机侧的接口称为Access接口),这些链路中,只能通过Untagged帧,并且这些帧只能属于某一种特定的

VLAN;交换机和交换机之间的链路,我们称为Trunk干道(交换机侧的接口称为Trunk接

口),这些链路允许通过tagged帧,并且这些帧可以属于多种VLAN。

第三步:配置Trunk干道

第二步配置:

[sw1-GigabitEthernet0/0/1]port link-type access

[sw1-GigabitEthernet0/0/1]port default vlan 2

[sw1]port-group group-member GigabitEthernet 0/0/3 GigabitEthernet 0/0/4 ---创建接口组

[sw1-port-group]port link-type access

[sw1-GigabitEthernet0/0/3]port link-type access

[sw1-GigabitEthernet0/0/4]port link-type access

[sw1-port-group]port default vlan 3

[sw1-GigabitEthernet0/0/3]port default vlan 3

[sw1-GigabitEthernet0/0/4]port default vlan 3

第三步配置:

[sw1-GigabitEthernet0/0/5]port link-type trunk

[sw1-GigabitEthernet0/0/5]port trunk allow-pass vlan 2 to 3

[sw2-GigabitEthernet0/0/3]port trunk allow-pass vlan all --- 放通所有VLAN的流量

第四步:VLAN间路由

1,创建子接口 --- 单臂路由

[r1]interface GigabitEthernet 0/0/0.?

<1-4096> GigabitEthernet interface subinterface number

[r1]interface GigabitEthernet 0/0/0.1//创建子接口

[r1-GigabitEthernet0/0/0.1]ip address 192.168.1.254 24

[r1-GigabitEthernet0/0/0.1]dot1q termination vid 2//让其遵循802.1Q标准管理vlan2

[r1-GigabitEthernet0/0/0.1]arp broadcast enable ?

NAT --- 网络地址转换

在IP地址空间中,A,B,C三类地址中各有一部分地址,他们被称为私有IP地址(私网地

址),其余的被称为公有IP地址(公网地址)

A:10.0.0.0 - 10.255.255.255 --- 相当于1条A类网段

B:172.16.0.0 - 172.31.255.255 --- 相当于16条B类网段

C:192.168.0.0 - 192.168.255.255 --- 相当于256条C类网段

我们要求这些私网地址可以重复使用,仅需保证私网内部唯一即可,但是,不允许他们在

互联网中使用

我们习惯性的将使用私网IP地址构成的网络称为私网,使用公网IP地址构成的网络称为公网

NAT --- 网络地址转换 --- 他的基本任务就是实现私网地址和公网地址之间的一个转换。

静态NAT

动态NAT

NAPT

端口映射

华为设备所有和NAT相关的配置都是在边界路由器的出接口上配置的。

静态NAT --- 一对一的NAT

静态NAT就是通过在边界路由器上维护一张静态地址映射表。静态地址映射表中记录的是私

网IP地址和公网IP地址之间11对应的关系。

[r2-GigabitEthernet0/0/2]nat static global 12.0.0.3 inside 192.168.1.2

1,必须在12.0.0.0/24网段

2,这个IP地址必须是花钱在运营商处买到的合法公网地址

[r2]display nat static --- 查看静态地址映射表

动态NAT --- 多对多的NAT

动态NAT就是通过在边界路由器上维护一张动态地址映射表。可以实现多对多的NAT转

换,但是,在同一时刻,依然是一对 一的过程。如果上网需求较大时,需要排队等待。

1,创建公网地址池

[r2]nat address-group 0<0-6> 12.0.0.4 12.0.0.8 ---最多创建7个公网地址池;

2,通过ACL列表抓取私网流量

[r2-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

3,在接口上配置动态NAT

[r2-GigabitEthernet0/0/2]nat outbound 2000 address-group 0 no-pat

NAPT --- 网络地址端口转换 --- PAT

一对多 --- easy ip

多对多

多对多的配置:

1,创建公网地址池

[r2]nat address-group 0 12.0.0.4 12.0.0.8

2,通过ACL列表抓取私网流量

[r2-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

3,在接口上配置动态NAT

[r2-GigabitEthernet0/0/2]nat outbound 2000 address-group 0

Easy ip

1,通过ACL列表抓取私网流量

[r2-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

2,在接口上配置easy ip

[r2-GigabitEthernet0/0/2]nat outbound 2000

端口映射

[r2-GigabitEthernet0/0/2]nat server protocol tcp global current-interface 80 inside 192.168.1.10 80

[r2-GigabitEthernet0/0/2]nat server protocol tcp global current-interface 8080 inside 192.168.1.20 80

本文介绍了ACL(访问控制列表)的作用、匹配规则及其在华为设备上的配置,包括基础ACL、高级ACL和用户自定义ACL。同时,文章也探讨了VLAN的概念、创建与配置,以及VLAN间路由的实现,包括子接口配置和NAT转换(静态NAT、动态NAT和NAPT)的应用。

本文介绍了ACL(访问控制列表)的作用、匹配规则及其在华为设备上的配置,包括基础ACL、高级ACL和用户自定义ACL。同时,文章也探讨了VLAN的概念、创建与配置,以及VLAN间路由的实现,包括子接口配置和NAT转换(静态NAT、动态NAT和NAPT)的应用。

374

374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?