Bluecms

再来一个入门级别的cms 然后就进入tp的复现了

直接开始吧 环境就不解释了 网上找个源码下载 找不到私聊我要也行

sql注入

先自己看看 seay放一边 等会在回来

ad_js.php存在sql注入

发现没啥过滤 trim去个空格没啥用

order by 7 时候不报错 直接联合注入

往下注注不动了 我好久不写sql注入了

这单引号进去被转义了咋办啊 改反引号没用 不知道为啥 有没有大佬解释一下的

解决方案: 用十六进制

不往下注了 后面都会的

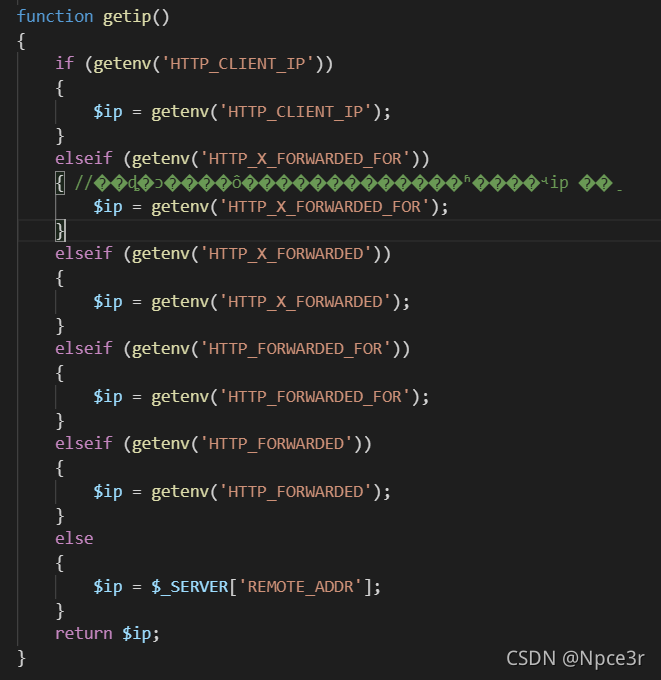

XFF伪造IP进行注入/guest_book.php

回过头看seay 找到这个地方 70多行的位置

$sql = "INSERT INTO " . table('guest_book') . " (id, rid, user_id, add_time, ip, content)

VALUES ('', '$rid', '$user_id', '$timestamp', '$online_ip', '$content')";

$db->query($sql);

看online ip

在跟进

](https://i-blog.csdnimg.cn/blog_migrate/69b40a51bbaf81ed103f45f4fb530b3f.png)

没有对$_SERVER进行过滤 可以XFF伪造 那么利用的方法 看了别人的博客

payload:X-Forwarded-For:127.0.0.1',database())-- +

去留言板试试看 抓包 xff注入 发现留言板出现数据库名称

/comment.php(同上XFF注入

不写了 一样的代码 都是getip()函数

admin/nav.php

和第一个一样 不再演示

后台getshell、 /admin/tpl_manage.php

随便点一个进去

http://www.bluecms.com/admin/tpl_manage.php?act=edit&tpl_name=ann.htm

修改tpl_name=…/…/index.php(这里是个php文件就行 )

写马 连接

本文详细分析了BlueCMS中ad_js.php的SQL注入漏洞,通过使用十六进制绕过过滤,并探讨了如何利用XFF伪造IP进行注入,如在/guest_book.php和/comment.php中的应用。此外,还提到了/admin/nav.php的getshell及/admin/tpl_manage.php的文件操作漏洞。博客最后提到将补充更多细节,包括任意文件删除和XSS漏洞。

本文详细分析了BlueCMS中ad_js.php的SQL注入漏洞,通过使用十六进制绕过过滤,并探讨了如何利用XFF伪造IP进行注入,如在/guest_book.php和/comment.php中的应用。此外,还提到了/admin/nav.php的getshell及/admin/tpl_manage.php的文件操作漏洞。博客最后提到将补充更多细节,包括任意文件删除和XSS漏洞。

1853

1853

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?