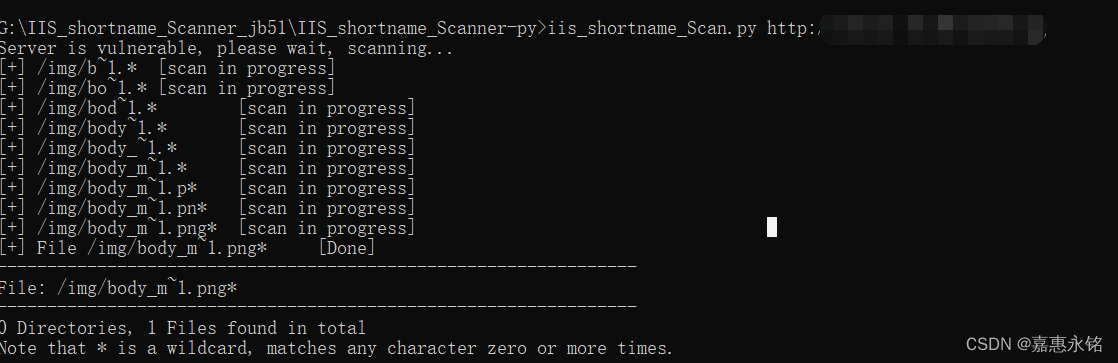

系统存在IIS短文件名枚举漏洞。该漏洞会泄露部分服务器敏感文件及目录名,如后台地址、备份文件等

1、IIS-ShortName-Scanner配套工具

IIS-ShortName-Scanner下载链接:https://pan.baidu.com/s/1yxK_goT5XJYc3yVcGUCDxw?pwd=5lcq 提取码:5lcq

python版本的需要安装python27环境:https://pan.baidu.com/s/1yxK_goT5XJYc3yVcGUCDxw 提取码:h2or

java版本的需要安装jdk环境:https://pan.baidu.com/s/1autV8vdpZiiTCXBi1WizmQ?pwd=jl58 提取码:jl58

2、配置扫描工具环境

(1)、java版本的需要安装jdk环境

①在系统变量里配置JAVA_HOME,变量值为jdk的安装目录

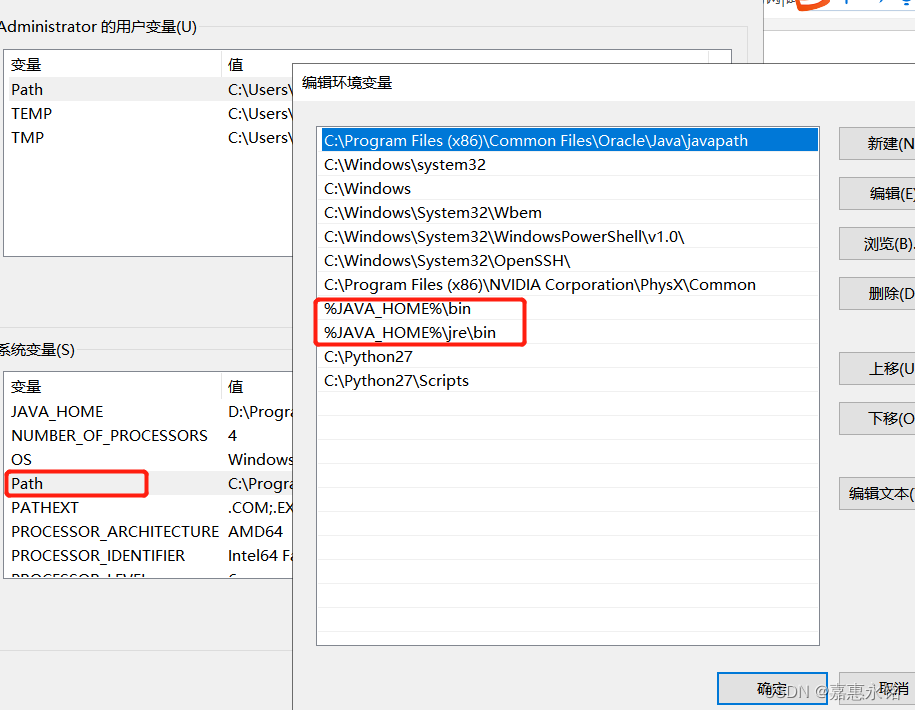

②在系统变量里配置Path 值为:;%JAVA_HOME%\bin;%JAVA_HOME%\jre\bin;

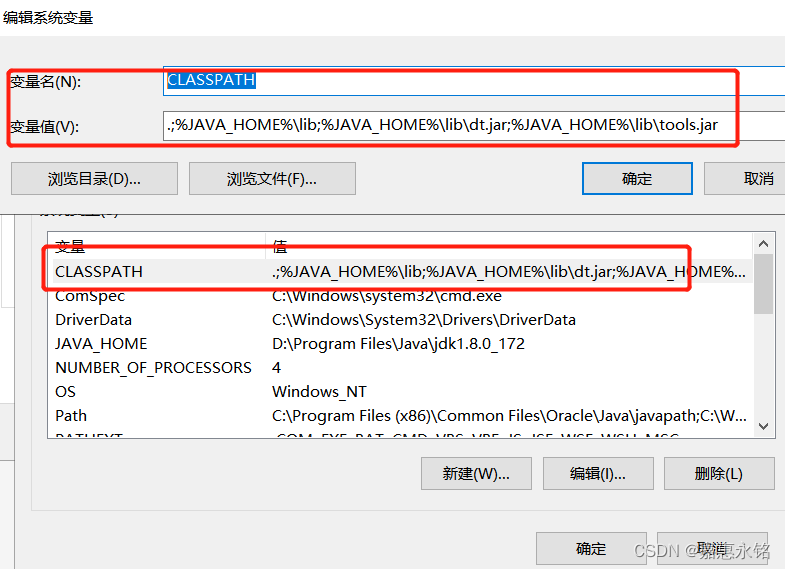

③、在系统变量里配置CLASSPATH值为:.;%JAVA_HOME%\lib;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar

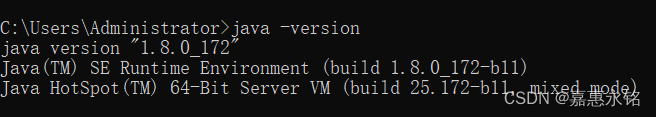

④、测试jdk是否安装成功

控制台输入:java -version,出现java版本号说明jdk安装成功

(2)python版本的需要安装python27环境

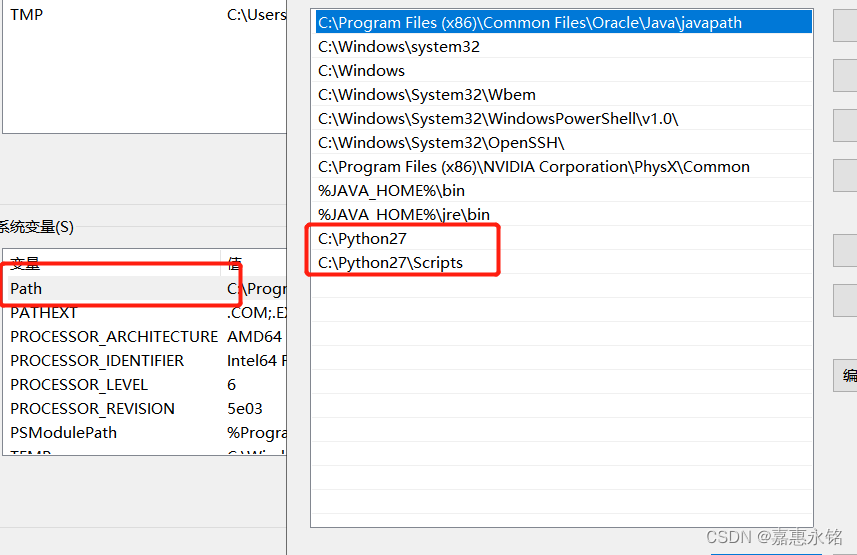

安装完python后配置环境,在Path中增加python的安装目录和Scripts的目录。

3、扫描工具使用

(1)java版本操作

双击运行run.bat,输入目标地址

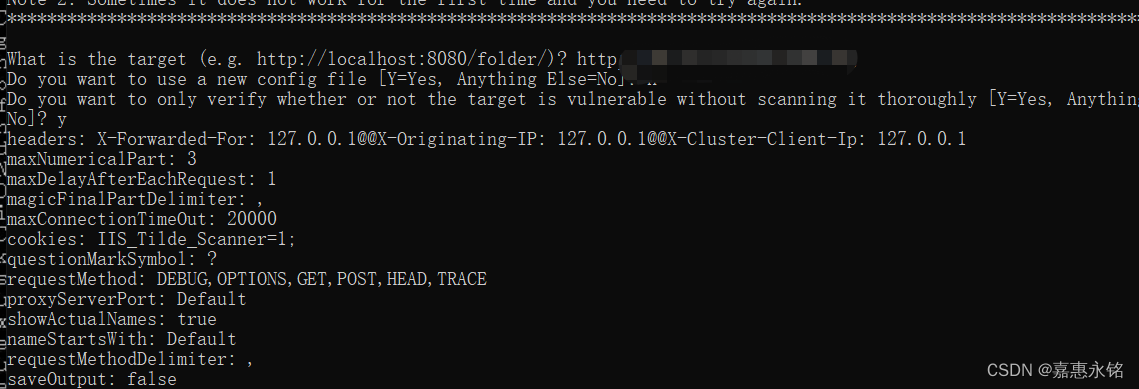

(2)python版本操作

双击运行ddd.cmd,输入iis shortname Scan.py 目标地址

本文介绍了IIS短文件名枚举漏洞,该漏洞可能导致服务器敏感信息泄露,包括后台地址和备份文件等。提供了IIS-ShortName-Scanner工具的下载链接,包括Python和Java两个版本,并详细阐述了如何配置扫描工具环境,包括设置JAVA_HOME、Path、CLASSPATH等系统变量。同时,给出了扫描工具的使用方法,无论是Java版本还是Python版本,只需输入目标地址即可进行扫描。

本文介绍了IIS短文件名枚举漏洞,该漏洞可能导致服务器敏感信息泄露,包括后台地址和备份文件等。提供了IIS-ShortName-Scanner工具的下载链接,包括Python和Java两个版本,并详细阐述了如何配置扫描工具环境,包括设置JAVA_HOME、Path、CLASSPATH等系统变量。同时,给出了扫描工具的使用方法,无论是Java版本还是Python版本,只需输入目标地址即可进行扫描。

2370

2370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?